翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

ファイアウォールとサービスリンク

このセクションでは、ファイアウォール設定とサービスリンク接続について説明します。

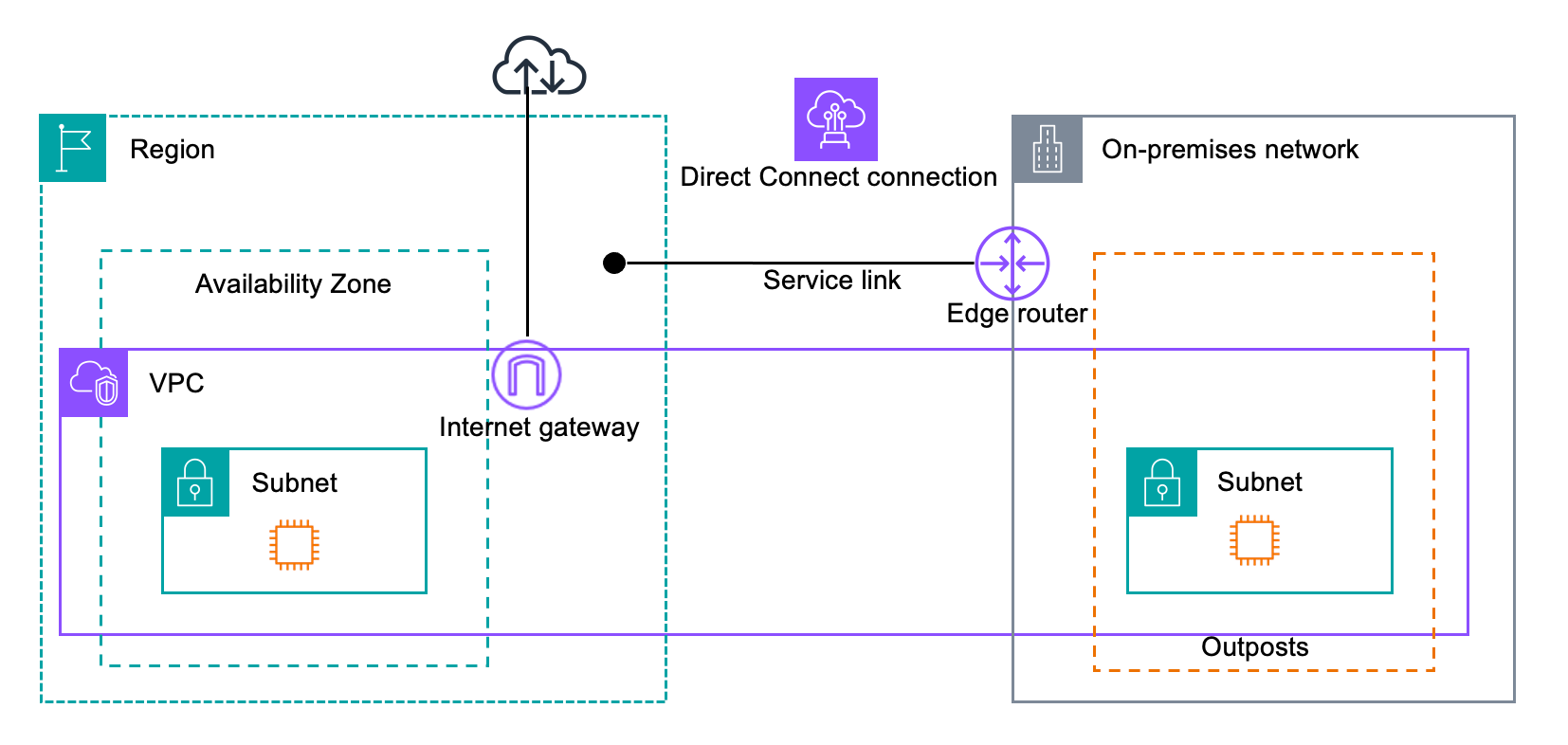

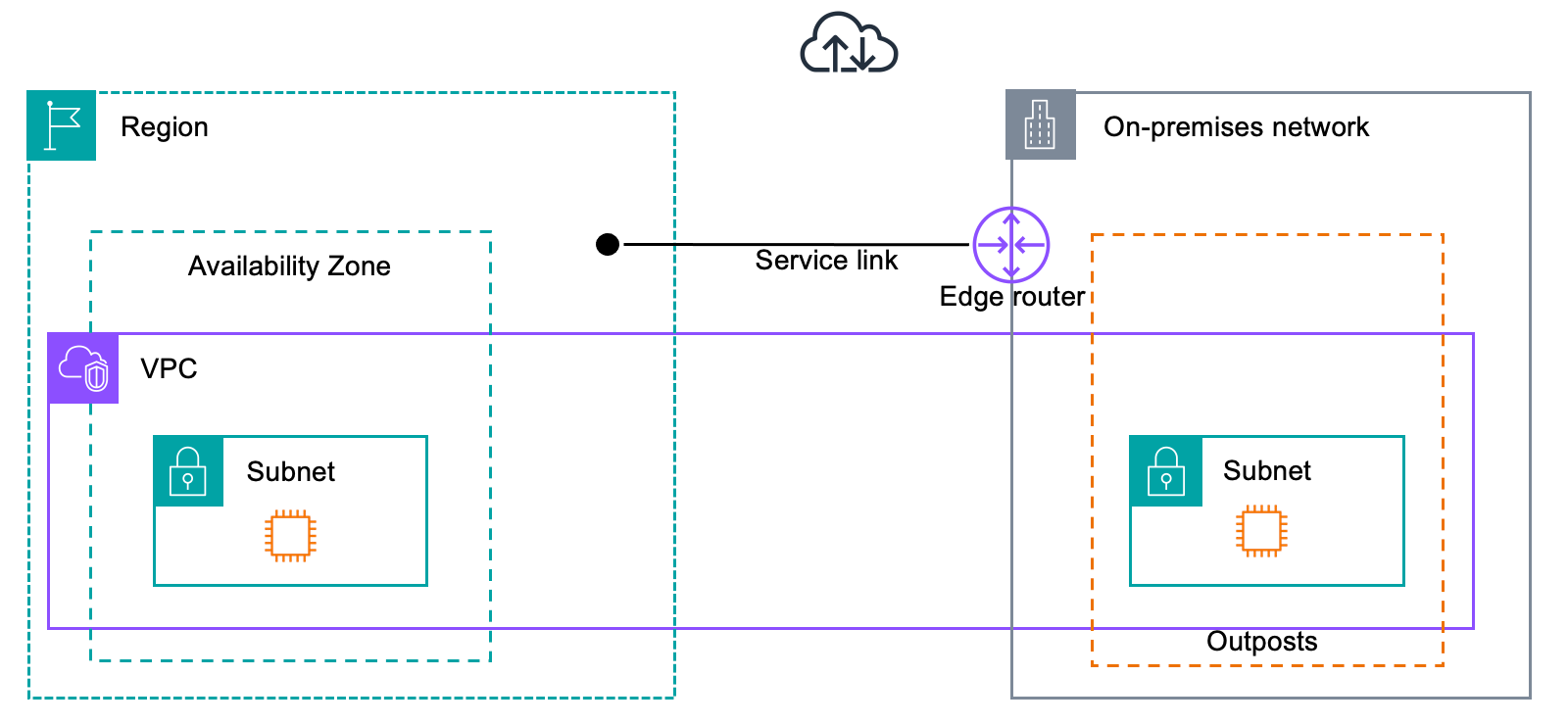

次の図では、設定は Amazon VPC を AWS リージョンから Outpost に拡張します。 Direct Connect パブリック仮想インターフェイスは、サービスリンク接続です。次のトラフィックがサービスリンクと Direct Connect 接続を通過します。

-

サービスリンク経由の Outpost への管理トラフィック

-

Outpost と関連するすべての VPC 間のトラフィック

インターネット接続にステートフルファイアウォールを使用してパブリックインターネットからサービスリンク VLAN への接続を制限している場合、インターネットから開始されるすべてのインバウンド接続をブロックできます。これは、サービスリンク VPN は Outpost からリージョンにのみ開始され、リージョンから Outpost には開始されないためです。

UDP と TCP 対応の両方のステートフルファイアウォールを使用してサービスリンク VLAN に関する接続を制限する場合は、すべてのインバウンド接続を拒否できます。ファイアウォールがステートフルに動作している場合、Outposts サービスリンクからの許可されたアウトバウンド接続は、明示的なルール設定なしで返信トラフィックを自動的に に戻すことを許可する必要があります。Outpost サービスリンクから開始されたアウトバウンド接続のみを許可として設定する必要があります。

| プロトコル | ソースポート | 送信元アドレス | 発信先 ポート | 送信先アドレス |

|---|---|---|---|---|

UDP |

443 |

AWS Outposts サービスリンク /26 |

443 |

AWS Outposts リージョンのパブリックネットワーク |

TCP |

1025-65535 |

AWS Outposts サービスリンク /26 |

443 |

AWS Outposts リージョンのパブリックネットワーク |

非ステートフルファイアウォールを使用してサービスリンク VLAN に関する接続を制限する場合は、Outposts サービスリンクからリージョンのパブリックネットワークへの AWS Outposts アウトバウンド接続を許可する必要があります。また、サービスリンク VLAN への Outposts リージョンのパブリックネットワークからの での返信トラフィックを明示的に許可する必要があります。接続は常に Outposts サービスリンクからアウトバウンドで開始されますが、応答トラフィックはサービスリンク VLAN に戻す必要があります。

| プロトコル | ソースポート | 送信元アドレス | 発信先 ポート | 送信先アドレス |

|---|---|---|---|---|

UDP |

443 |

AWS Outposts サービスリンク /26 |

443 |

AWS Outposts リージョンのパブリックネットワーク |

TCP |

1025-65535 |

AWS Outposts サービスリンク /26 |

443 |

AWS Outposts リージョンのパブリックネットワーク |

UDP |

443 |

AWS Outposts リージョンのパブリックネットワーク |

443 |

AWS Outposts サービスリンク /26 |

TCP |

443 |

AWS Outposts リージョンのパブリックネットワーク |

1025-65535 |

AWS Outposts サービスリンク /26 |

注記

Outposts 内のインスタンスは、サービスリンクを使用して別の Outpost 内のインスタンスと通信することはできません。ローカルゲートウェイまたはローカルネットワークインターフェイスを介したルーティングを活用して Outposts 間の通信を行います。

AWS Outposts ラックは、ローカルゲートウェイコンポーネントを含む冗長な電源およびネットワーク機器でも設計されています。詳細については、「レジリエンス AWS Outposts」を参照してください。