翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

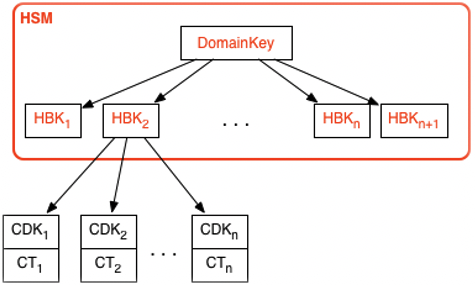

AWS KMS key 階層

キー階層は、最上位の論理キー で始まります AWS KMS key。KMS キーは、最上位のキーマテリアルのコンテナを表し、Amazon リソースネーム (ARN) を持つ AWS のサービス名前空間内で一意に定義されます。ARN には、一意に生成されたキー識別子である キー ID が含まれています。KMS キーは、ユーザーが開始したリクエストに基づいて作成されます AWS KMS。受信時に、 は KMS キーコンテナに配置する最初の HSM バッキングキー (HBK) の作成を AWS KMS リクエストします。HBK は、ドメイン内の HSM 上で生成され、プレーンテキストで HSM からエクスポートされないように設計されています。そうではなく、HBK は HSM 管理ドメインキーで暗号化されてエクスポートされます。これらのエクスポートされたHBKは、エクスポートされたキートークン (EKT) と呼ばれます。

EKTは、耐久性に優れた低レイテンシーのストレージにエクスポートされます。例えば、論理 KMS キーへの ARN を受け取ったとします。これは、キー階層、つまり暗号化コンテキストの最上位を表します。アカウント内に複数の KMS キーを作成し、他の AWS 名前付きリソースと同様に KMS キーにポリシーを設定できます。

特定の KMS キーの階層内では、HBK は KMS キーのバージョンと考えることができます。KMS キーをローテーションする場合は AWS KMS、新しい HBK が作成され、KMS キーのアクティブな HBK として KMS キーに関連付けられます。古い HBK は保持され、以前に保護されていたデータの復号化と検証に使用できます。ただし、新しい情報を保護するために使用できるのはアクティブな暗号化キーだけです。

KMS キーを使用して情報を直接保護 AWS KMS したり、KMS キーで保護されている追加の HSM 生成キーをリクエストしたりするには、 を通じてリクエストを行うことができます。これらのキーは、お客様データキー、または CDK と呼ばれます。CDKは、暗号文 (CT) として暗号化して、プレーンテキストで、またはその両方で返すことができます。KMS キーで暗号化されたすべてのオブジェクト (お客様が指定したデータまたは HSM で生成されたキー) は、呼び出しによって HSM でのみ復号できます AWS KMS。

返された暗号文または復号されたペイロードは、 内に保存されません AWS KMS。この情報は、 AWS KMSへの TLS 接続を介してユーザーに直接返されます。これは、ユーザーに代わって AWS のサービスによって行われた呼び出しにも適用されます。

次の表に、キーの階層と特定のキープロパティを示します。

| キー | 説明 | ライフサイクル |

|---|---|---|

|

ドメインキー |

HSM のメモリ内のみにある 256 ビットの AES-GCM キー。KMS キーのバージョン (HSM バッキングキー) をまとめるために使用されます。 |

毎日ローテーション1 |

|

HSM バッキングキー |

256 ビットの対称キー、または、RSA または楕円曲線のプライベートキー。顧客データとキーを保護するために使用され、ドメインキーの下に暗号化されて保存されます。1 つ以上の HSM バッキングキーで、keyId で表される KMS キーが構成されます。 |

毎年ローテーション2 (設定はオプション)。 |

|

派生暗号化キー |

お客様データとキーを暗号化するために使用される HSM のメモリ内のみにある 256 ビット AES-GCM キー。暗号化ごとに HBK から派生します。 |

暗号化ごとに 1 回使用され、復号時に再生成されます |

|

お客様データキー |

プレーンテキストおよび暗号文でHSMからエクスポートされたユーザー定義の対称キーまたは非対称キー。 HSM バッキングキーで暗号化され、TLS チャネル経由で許可されたユーザーに返されます。 |

アプリケーションによって制御されるローテーションと使用 |

1 AWS KMS ドメインの管理および設定タスクを考慮して、ドメインキーのローテーションを最大週 1 回まで緩和する場合があります。

2 AWS KMS ユーザーに代わって によって AWS マネージドキー 作成および管理されるデフォルトは、毎年自動的にローテーションされます。