翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

AWS Elastic Beanstalk 環境セキュリティ

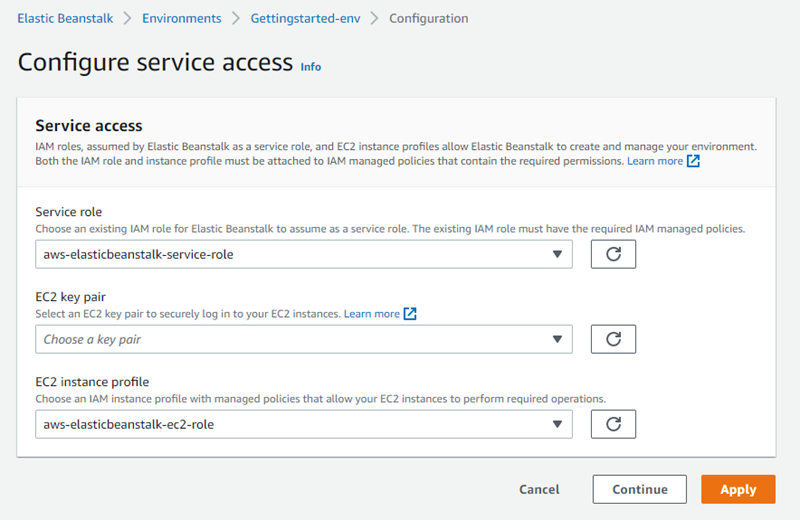

Elastic Beanstalk には、環境と、その中にある Amazon EC2 インスタンスのサービスアクセス (セキュリティ) を制御するいくつかのオプションが用意されています。このトピックでは、これらのオプションの設定について説明します。

環境セキュリティの設定

Elastic Beanstalk の環境セキュリティ設定は、Elastic Beanstalk コンソールで変更できます。

Elastic Beanstalk コンソールで環境のサービスアクセス (セキュリティ) を設定するには

Elastic Beanstalk コンソール

を開き、リージョンリストで を選択します AWS リージョン。 -

ナビゲーションペインで、[環境] を選択し、リストから環境の名前を選択します。

ナビゲーションペインで、[設定] を選択します。

-

[Service access] (サービスアクセス) 設定カテゴリで、[Edit] (編集) を選択します。

以下の設定を使用できます。

サービスロール

サービスロールを選択して、お使いの Elastic Beanstalk environment 環境に関連付けます。Elastic Beanstalk は、ユーザーに代わって他のサービスにアクセスするときに AWS サービスロールを引き受けます。詳細については、「Elastic Beanstalk サービスロールの管理」を参照してください。

EC2 キーペア

Elastic Beanstalk アプリケーション用にプロビジョンされた Amazon Elastic Compute Cloud (Amazon EC2)インスタンスには、Amazon EC2 キーペアを使用して安全にログインできます。キーペアを作成する手順については、「Amazon EC2 ユーザーガイド」の「Amazon EC2 を使用したキーペアの作成」を参照してください。

注記

キーペアを作成すると、Amazon EC2 はパブリックキーのコピーを保存します。環境インスタンスに接続するためにこれを使用する必要がなくなった場合は、Amazon EC2 から削除できます。詳細については、「Amazon EC2 ユーザーガイド」の「キーペアの削除」を参照してください。

ドロップダウンメニューから適切な [EC2 key pair] を選択し、環境のインスタンスに割り当てます。キーペアを割り当てるとパブリックキーがインスタンスに保存され、ローカルに保存されているプライベートキーの認証が行われます。プライベートキーは保存されません AWS。

Amazon EC2 インスタンスに接続する方法の詳細については、「Amazon EC2 ユーザーガイド」の「インスタンスへの接続」と「PuTTY を使用した Windows から Linux/UNIX インスタンスへの接続」を参照してください。

IAM インスタンスプロファイル

EC2 のインスタンスプロファイルは、Elastic Beanstalk 環境で起動するインスタンスに適用される IAM ロールです。Amazon EC2 インスタンスは、Amazon S3 にログをアップロードするなど、 へのリクエストに署名 AWS して APIs にアクセスするインスタンスプロファイルロールを引き受けます。

Elastic Beanstalk コンソールで初めて環境を作成する場合、Elastic Beanstalk により、デフォルトのアクセス許可のセットでインスタンスプロファイルを作成するように求められます。このプロファイルにアクセス許可を追加して、インスタンスに他の AWS サービスへのアクセスを提供できます。詳細については、「Elastic Beanstalk インスタンスプロファイルの管理」を参照してください。

注記

以前は、Elastic Beanstalk は、 AWS アカウントaws-elasticbeanstalk-ec2-roleが初めて環境を作成したときに、 という名前のデフォルトの EC2 インスタンスプロファイルを作成していました。このインスタンスプロファイルには、デフォルトの管理ポリシーが含まれていました。アカウントに既にこのインスタンスプロファイルがある場合、引き続き環境に割り当てることができます。

ただし、最近の AWS セキュリティガイドラインでは、 AWS サービスが信頼ポリシーを使用して他の AWS サービスである EC2 へのロールを自動的に作成することはできません。これらのセキュリティガイドラインにより、Elastic Beanstalk はデフォルトの aws-elasticbeanstalk-ec2-role インスタンスプロファイルを作成しなくなりました。

注記

EC2 インスタンスのセキュリティには、EC2 インスタンスのファイアウォールルールを指定する別の側面があります。これは EC2 セキュリティグループによって制御されます。詳細については、「お客様のElastic Beanstalk 環境に対する Amazon EC2 インスタンス」を参照してください。

環境セキュリティ設定の名前空間

Elastic Beanstalk は、環境のセキュリティをカスタマイズできるように、次の名前空間に設定オプションを提供します。

-

aws:elasticbeanstalk:environment –

ServiceRoleオプションを使用して環境のサービスロールを設定します。 -

aws:autoscaling:launchconfiguration –

EC2KeyName、IamInstanceProfile、DisableDefaultEC2SecurityGroup、およびSecurityGroupsオプションを使用して、環境の Amazon EC2 インスタンスのアクセス許可を設定します。

EB CLI および Elastic Beanstalk コンソールでは、上記のオプションに推奨値が適用されます。設定ファイルを使用して同じファイルを設定する場合は、これらの設定を削除する必要があります。詳細については、「推奨値」を参照してください。