翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

IAM ポリシーを使った VPC 設定のテスト

アクセスを制限する IAM ポリシーをデプロイすることにより、Amazon EC2 または WorkSpaces で設定した VPC に対してさらにテストを実施できます。

指定された VPC を使用していない限り、次のポリシーは Amazon S3 へのアクセスを拒否します。

- JSON

-

-

{

"Version":"2012-10-17",

"Statement": [

{

"Effect": "Deny",

"Action": "S3:*",

"Resource": "*",

"Condition": {

"StringNotEqualsIfExists": {

"aws:SourceVpc": "vpc-12345678"

},

"Bool": {

"aws:ViaAwsService": "false"

}

}

}

]

}

次のポリシーは、サインインエンドポイントのプライベートアクセスポリシーを使用して、 AWS マネジメントコンソール selected AWS アカウント IDs へのサインインを制限します。

- JSON

-

-

{

"Version":"2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Principal": "*",

"Action": "*",

"Resource": "*",

"Condition": {

"StringEquals": {

"aws:PrincipalAccount": [

"AWSAccountID"

]

}

}

}

]

}

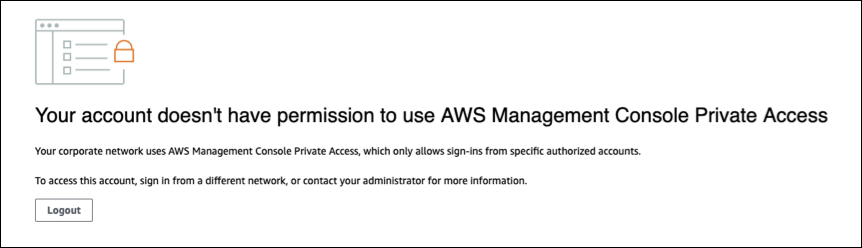

自分のアカウント以外の ID で接続すると、次のエラーページが表示されます。