翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

詳細設定を使用する

詳細設定では、独自のパラメータを設定してインスタンスをカスタマイズできます。プリセットパラメータの高度な設定を使用して AWS Supply Chain インスタンスを作成するには、次の手順に従います。

詳細セットアップで編集を選択します。

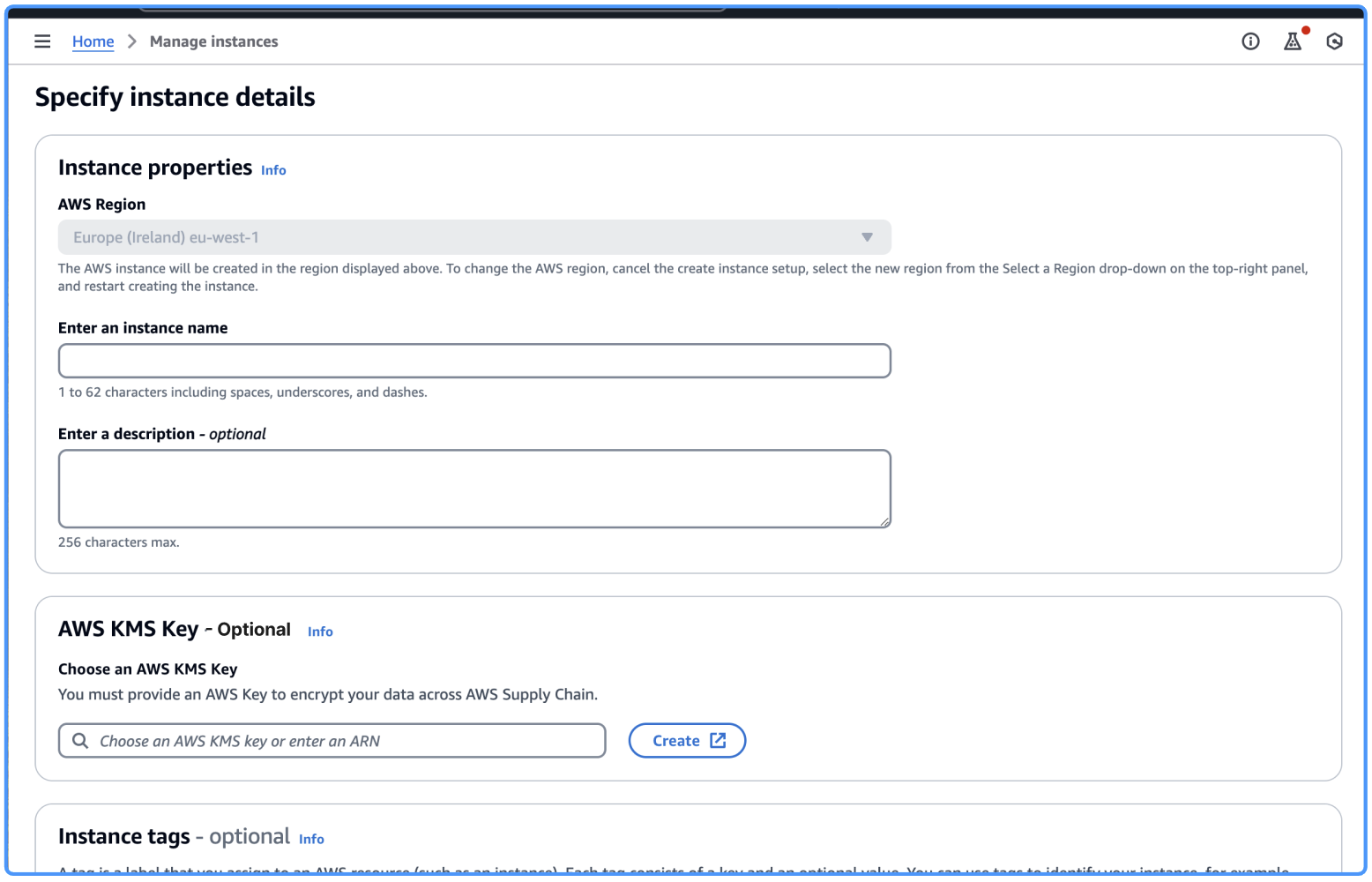

インスタンスのプロパティページが表示されます。

インスタンスのプロパティページで以下を入力します。

名前 – インスタンス名を入力します。

説明 – AWS Supply Chain インスタンスの説明を入力します (本番稼働用インスタンス、テストインスタンスなど)。

AWS KMS キー (オプション) – デフォルトの AWS KMS キーを使用するか (推奨)、独自の AWS KMS キーを指定できます。詳細については「カスタム AWS KMS キーの使用」を参照してください。

インスタンスタグ – 識別に使用できるタグをインスタンスに追加できます。たとえば、タグを追加して、作成するインスタンスのタイプ (本番稼働用、テスト用、UAT など) を定義できます。

注記

S/4 Hana データ接続を使用する場合は、指定した AWS KMS キーに の値に関連付けられた

aws-supply-chain-accessタグがあることを確認してくださいtrue。

インスタンスの作成 を選択します。

-

(オプション) AWS Supply Chain インスタンスが作成され、 AWS KMS キーで独自のAWS KMS キーを使用することを選択した場合は、 が AWS KMS キー AWS Supply Chain にアクセスできるように KMS ポリシーを更新します。

注記

YourAccountNumberとYourInstanceIDを AWS アカウント と AWS Supply Chain インスタンス ID に置き換えます。{ "Sid": "Allow AWS Supply Chain to access the AWS KMS Key", "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::YourAccountNumber:role/service-role/scn-instance-role-YourInstanceID" }, "Action": [ "kms:Encrypt", "kms:Decrypt", "kms:GenerateDataKey" ], "Resource": "*" }

カスタム AWS KMS キーの使用

インスタンスの作成時に独自の AWS KMS キーを使用できます。独自のキーを管理するが、既存のキーを使用しない場合は、新しいキーを作成できます。

注記

AWS 所有キーの使用は、 AWS Supply Chain インスタンスで推奨されるデフォルト設定です。

既存の AWS KMS キーの使用

暗号化設定をカスタマイズを選択します。

キーの選択に移動します AWS KMS 。

指定されたフィールドにキーを入力します。

[更新] を選択します。

AWS KMS キーの作成

[作成] を選択します。

「KMS キーを作成する」のステップに従います。

次のアクセス許可で新しいキーを更新します。

主要な管理アクセス許可を定義する: オフのままにします

キー使用許可を定義する: オフのままにする

キーポリシーの更新: キーポリシーを編集し、 を以下に置き換えます。