Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Implementazione automatizzata - StackSets

Nota

Ti consigliamo di eseguire la distribuzione con. StackSets Tuttavia, per le implementazioni con account singolo o per scopi di test o valutazione, prendi in considerazione l'opzione di distribuzione in stack.

Prima di avviare la soluzione, esaminate l'architettura, i componenti della soluzione, la sicurezza e le considerazioni sulla progettazione discusse in questa guida. Segui le step-by-step istruzioni in questa sezione per configurare e distribuire la soluzione nelle tue AWS Organizations.

Tempo di implementazione: circa 30 minuti per account, a seconda StackSet dei parametri.

Prerequisiti

AWS Organizations

Se hai già distribuito la versione 1.3.x o una versione precedente di questa soluzione, devi disinstallare la soluzione esistente. Per ulteriori informazioni, consulta Aggiornare la soluzione.

Prima di distribuire questa soluzione, esamina la distribuzione di AWS Security Hub:

-

Nella tua AWS Organization deve essere presente un account amministratore delegato di Security Hub.

-

Security Hub deve essere configurato per aggregare i risultati tra le regioni. Per ulteriori informazioni, consulta la sezione Aggregazione dei risultati tra le regioni nella AWS Security Hub User Guide.

-

Devi attivare Security Hub per la tua organizzazione in ogni regione in cui utilizzi AWS.

Questa procedura presuppone che tu disponga di più account che utilizzano AWS Organizations e che tu abbia delegato un account amministratore AWS Organizations e un account amministratore AWS Security Hub.

Tieni presente che questa soluzione funziona sia con AWS Security Hub che con AWS Security Hub CSPM.

Panoramica della distribuzione

Nota

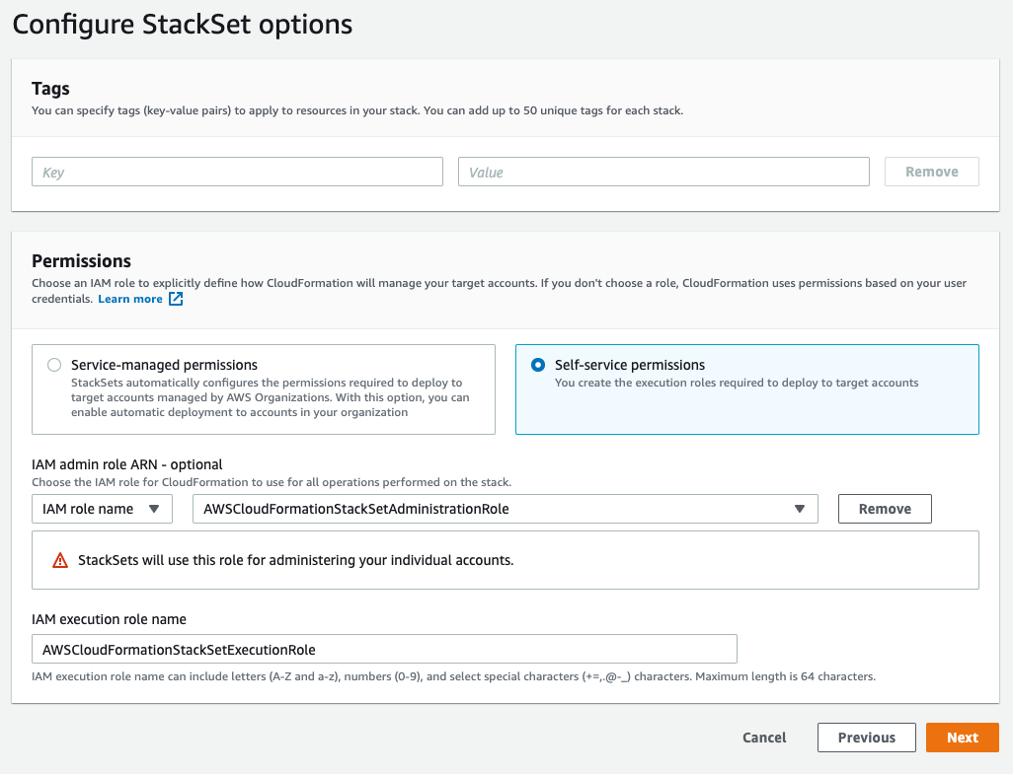

StackSets l'implementazione di questa soluzione utilizza una combinazione di gestione dei servizi e gestione automatica. StackSets La modalità Self-Managed StackSets deve essere utilizzata attualmente in quanto utilizza sistemi annidati StackSets, che non sono ancora supportati nella versione gestita dai servizi. StackSets

Distribuiscili StackSets da un account amministratore delegato nel tuo AWS Organizations.

Pianificazione

Utilizza il seguente modulo per aiutarti con StackSets la distribuzione. Prepara i dati, quindi copia e incolla i valori durante la distribuzione.

AWS Organizations admin account ID: _______________ Security Hub admin account ID: _______________ CloudTrail Logs Group: ______________________________ Member account IDs (comma-separated list): ___________________, ___________________, ___________________, ___________________, ___________________ AWS Organizations OUs (comma-separated list): ___________________, ___________________, ___________________, ___________________, ___________________

(Facoltativo) Fase 0: Implementazione dello stack di integrazione dei ticket

-

Se intendi utilizzare la funzione di ticketing, implementa prima lo stack di integrazione dei ticket nel tuo account amministratore di Security Hub.

-

Copia il nome della funzione Lambda da questo stack e forniscilo come input allo stack di amministrazione (vedi Passaggio 1).

-

Utilizzando un modello autogestito StackSet, avvia il CloudFormation modello

automated-security-response-admin.templateAWS nel tuo account amministratore AWS Security Hub nella stessa regione dell'amministratore di Security Hub. Questo modello utilizza pile annidate. -

Scegli quali standard di sicurezza installare. Per impostazione predefinita, è selezionato solo SC (consigliato).

-

Scegliete un gruppo di log di Orchestrator esistente da utilizzare. Seleziona

Yesse esisteSO0111-ASR- Orchestratorgià da un'installazione precedente. -

Scegli se abilitare l'interfaccia utente Web della soluzione. Se scegli di abilitare questa funzionalità, devi anche inserire un indirizzo e-mail a cui assegnare il ruolo di amministratore.

-

Seleziona le tue preferenze per raccogliere le CloudWatch metriche relative allo stato operativo della soluzione.

Per ulteriori informazioni sulla gestione automatica StackSets, consulta Grant self-managed permissions nella CloudFormation AWS User Guide.

Fase 2: installa i ruoli di riparazione in ogni account membro di AWS Security Hub

Attendi il passaggio 1 per completare la distribuzione, poiché il modello nella fase 2 fa riferimento ai ruoli IAM creati dalla fase 1.

-

Utilizzando un servizio gestito StackSet, avvia il CloudFormation modello

automated-security-response-member-roles.templateAWS in una singola regione in ogni account delle tue AWS Organizations. -

Scegli di installare questo modello automaticamente quando un nuovo account si unisce all'organizzazione.

-

Inserisci l'ID dell'account amministratore di AWS Security Hub.

-

Inserisci un valore per il

namespacequale verrà utilizzato per evitare conflitti tra i nomi delle risorse e una distribuzione precedente o simultanea nello stesso account. Inserisci una stringa composta da un massimo di 9 caratteri alfanumerici minuscoli.

Fase 3: Avvia lo stack di membri in ogni account membro e regione di AWS Security Hub

-

Utilizzando la gestione automatica StackSets, avvia il CloudFormation modello

automated-security-response-member.templateAWS in tutte le regioni in cui hai risorse AWS in ogni account della tua AWS Organization gestite dallo stesso amministratore di Security Hub.Nota

Fino a quando il StackSets supporto gestito dal servizio non sarà annidato, devi eseguire questo passaggio per tutti i nuovi account che entrano a far parte dell'organizzazione.

-

Scegliete quali playbook Security Standard installare.

-

Fornisci il nome di un gruppo di CloudTrail log (utilizzato per alcune soluzioni correttive).

-

Inserisci l'ID dell'account amministratore di AWS Security Hub.

-

Inserisci un valore per il

namespacequale verrà utilizzato per evitare conflitti tra i nomi delle risorse e una distribuzione precedente o simultanea nello stesso account. Inserisci una stringa composta da un massimo di 9 caratteri alfanumerici minuscoli. Deve corrispondere alnamespacevalore selezionato per lo stack dei ruoli dei membri, inoltre non è necessario che il valore dello spazio dei nomi sia univoco per account membro.

(Facoltativo) Fase 0: Avvia uno stack di integrazione del sistema di ticket

-

Se intendi utilizzare la funzione di ticketing, avvia prima il rispettivo stack di integrazione.

-

Scegli gli stack di integrazione forniti per Jira oppure ServiceNow usali come modello per implementare la tua integrazione personalizzata.

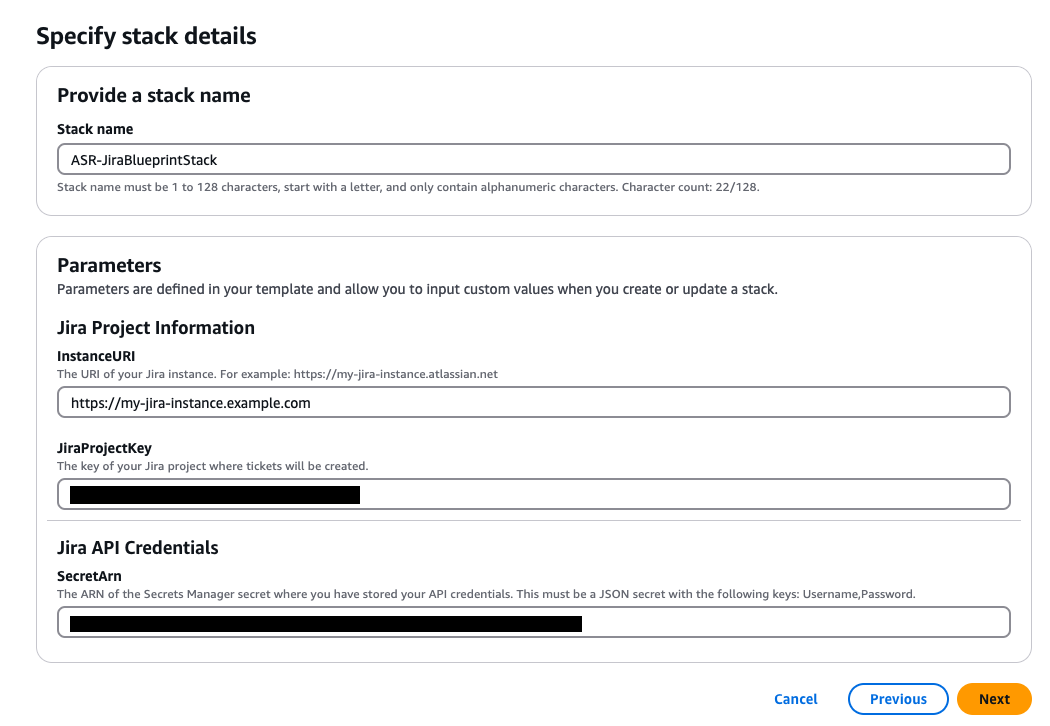

Per distribuire lo stack Jira:

-

Inserisci un nome per lo stack.

-

Fornisci l'URI alla tua istanza Jira.

-

Fornisci la chiave del progetto Jira a cui desideri inviare i ticket.

-

Crea un nuovo segreto chiave-valore in Secrets Manager che contenga

UsernameJira e.PasswordNota

Puoi scegliere di utilizzare una chiave API Jira al posto della password fornendo il tuo nome utente come

Usernamee la tua chiave API come.Password -

Aggiungi l'ARN di questo segreto come input allo stack.

Fornisci il nome dello stack, le informazioni sul progetto Jira e le credenziali dell'API Jira.

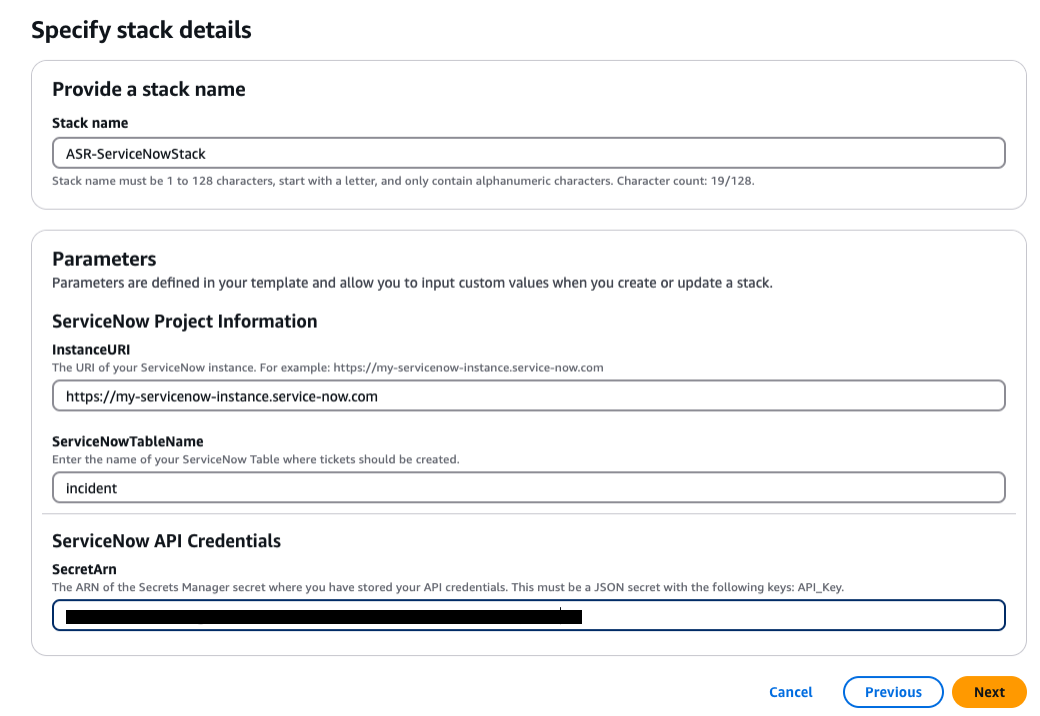

Per distribuire lo stack: ServiceNow

-

Inserisci un nome per lo stack.

-

Fornisci l'URI della tua ServiceNow istanza.

-

Fornisci il nome della ServiceNow tabella.

-

Crea una chiave API ServiceNow con l'autorizzazione a modificare la tabella su cui intendi scrivere.

-

Crea un segreto in Secrets Manager con la chiave

API_Keye fornisci l'ARN segreto come input per lo stack.Fornisci un nome di stack, informazioni sul ServiceNow progetto e ServiceNow credenziali API.

Per creare uno stack di integrazione personalizzato: includi una funzione Lambda che l'orchestratore di soluzioni Step Functions può chiamare per ogni correzione. La funzione Lambda dovrebbe prendere l'input fornito da Step Functions, costruire un payload in base ai requisiti del sistema di ticketing ed effettuare una richiesta al sistema per creare il ticket.

-

Passaggio 1: avviare lo stack di amministrazione nell'account amministratore delegato di Security Hub

-

Avvia lo stack di amministrazione

con automated-security-response-admin.templateil tuo account amministratore di Security Hub. In genere, uno per organizzazione in una singola regione. Poiché questo stack utilizza stack annidati, è necessario distribuire questo modello come sistema autogestito. StackSet

Parameters

| Parametro | Predefinita | Description |

|---|---|---|

|

Carica SC Admin Stack |

|

Specificate se installare i componenti di amministrazione per la riparazione automatica dei controlli SC. |

|

Carica AFSBP Admin Stack |

|

Specificate se installare i componenti di amministrazione per la riparazione automatica dei controlli FSBP. |

|

Carica 0 Admin Stack CIS12 |

|

Specificate se installare i componenti di amministrazione per la riparazione automatica di CIS12 0 controlli. |

|

Carica CIS14 0 Admin Stack |

|

Specificate se installare i componenti di amministrazione per la riparazione automatica di CIS14 0 controlli. |

|

Carica CIS3 00 Admin Stack |

|

Specificare se installare i componenti di amministrazione per la riparazione automatica dei controlli CIS3 00. |

|

Carica PC1321 Admin Stack |

|

Specificate se installare i componenti di amministrazione per la riparazione automatica dei PC1321 controlli. |

|

Carica NIST Admin Stack |

|

Specificate se installare i componenti di amministrazione per la riparazione automatica dei controlli NIST. |

|

Riutilizza il gruppo di log di Orchestrator |

|

Seleziona se riutilizzare o meno un gruppo di log esistente. |

|

ShouldDeployWebUI |

|

Implementa i componenti dell'interfaccia utente Web, tra cui API Gateway, CloudFront funzioni Lambda e distribuzione. Seleziona «sì» per abilitare l'interfaccia utente basata sul Web per la visualizzazione dei risultati e dello stato delle riparazioni. Se scegli di disabilitare questa funzionalità, puoi comunque configurare le riparazioni automatiche ed eseguire le riparazioni su richiesta utilizzando l'azione personalizzata CSPM di Security Hub. |

|

AdminUserEmail |

(Input opzionale) |

Indirizzo e-mail dell'utente amministratore iniziale. Questo utente avrà accesso amministrativo completo all'interfaccia utente Web ASR. Richiesto solo quando l'interfaccia utente Web è abilitata. |

|

Usa le CloudWatch metriche |

|

Specificate se abilitare le CloudWatch metriche per il monitoraggio della soluzione. Questo creerà una CloudWatch dashboard per la visualizzazione delle metriche. |

|

Usa CloudWatch Metrics & Alarms |

|

Specificare se abilitare CloudWatch Metrics Alarms per la soluzione. Questo creerà allarmi per determinate metriche raccolte dalla soluzione. |

|

RemediationFailureAlarmThreshold |

|

Specificate la soglia per la percentuale di errori di riparazione per ID di controllo. Ad esempio, se si inserisce Questo parametro funziona solo se vengono creati allarmi (vedi il parametro Use CloudWatch Metrics Alarms). |

|

EnableEnhancedCloudWatchMetrics |

|

If Consulta la sezione Costo per comprendere i costi aggiuntivi che ciò comporta. |

|

TicketGenFunctionName |

(Inserimento opzionale) |

Opzionale. Lascia vuoto se non desideri integrare un sistema di biglietteria. Altrimenti, fornisci il nome della funzione Lambda dall'output dello stack dello Step 0, ad esempio:. |

Configura le opzioni StackSet

-

Per il parametro Account numbers, inserisci l'ID account dell'account amministratore di AWS Security Hub.

-

Per il parametro Specificare le regioni, selezionare solo la regione in cui è attivato l'amministratore di Security Hub. Attendi il completamento di questo passaggio prima di passare al Passaggio 2.

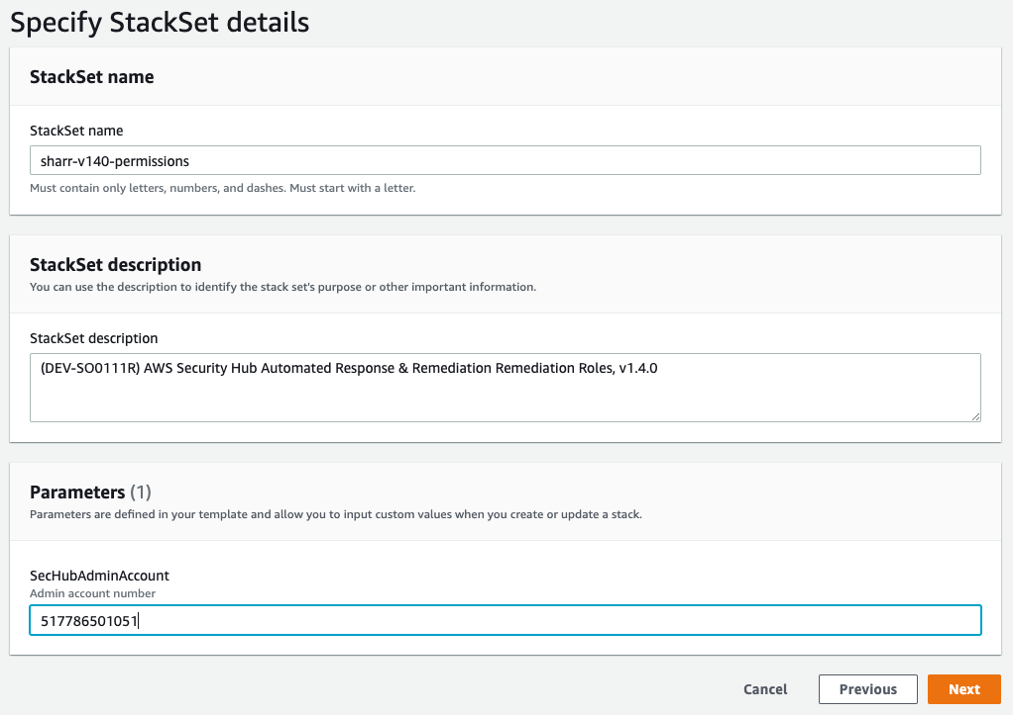

Fase 2: installa i ruoli di riparazione in ogni account membro di AWS Security Hub

Utilizza un servizio gestito StackSets per distribuire il modello dei ruoli dei membriautomated-security-response-member-roles.template Questo StackSet deve essere distribuito in una regione per account membro. Definisce i ruoli globali che consentono le chiamate API tra account dalla funzione step di ASR Orchestrator.

Parameters

| Parametro | Predefinita | Description |

|---|---|---|

|

Spazio dei nomi |

|

Inserisci una stringa composta da un massimo di 9 caratteri alfanumerici minuscoli. Namespace univoco da aggiungere come suffisso ai nomi dei ruoli IAM di riparazione. Lo stesso spazio dei nomi deve essere utilizzato negli stack Member Roles e Member. Questa stringa deve essere unica per ogni implementazione della soluzione, ma non deve essere modificata durante gli aggiornamenti dello stack. Non è necessario che il valore dello spazio dei nomi sia univoco per account membro. |

|

Amministratore dell'account Sec Hub |

|

Inserisci l'ID dell'account a 12 cifre per l'account amministratore di AWS Security Hub. Questo valore concede le autorizzazioni per il ruolo di soluzione dell'account amministratore. |

-

Implementalo all'intera organizzazione (tipico) o alle unità organizzative, in base alle politiche dell'organizzazione.

-

Attiva la distribuzione automatica in modo che i nuovi account in AWS Organizations ricevano queste autorizzazioni.

-

Per il parametro Specificare le regioni, seleziona una singola regione. I ruoli IAM sono globali. Puoi continuare con la Fase 3 durante la StackSet distribuzione.

Specificare i dettagli StackSet

Fase 3: Avvia lo stack di membri in ogni account membro e regione di AWS Security Hub

Poiché lo stack di membri utilizza stack

Parameters

| Parametro | Predefinita | Description |

|---|---|---|

|

Fornisci il nome LogGroup da utilizzare per creare filtri e allarmi metrici |

|

Specificare il nome di un gruppo CloudWatch Logs in cui CloudTrail registra le chiamate API. Viene utilizzato per le riparazioni CIS 3.1-3.14. |

|

Carica SC Member Stack |

|

Specificare se installare i componenti dei membri per la riparazione automatica dei controlli SC. |

|

Carica lo stack di membri AFSBP |

|

Specificare se installare i componenti dei membri per la riparazione automatica dei controlli FSBP. |

|

Carica 0 CIS12 Member Stack |

|

Specificare se installare i componenti membri per la riparazione automatica di CIS12 0 controlli. |

|

Carica lo stack di CIS14 0 membri |

|

Specificare se installare i componenti membri per la riparazione automatica di CIS14 0 controlli. |

|

Carica uno stack di CIS3 100 membri |

|

Specificare se installare i componenti membri per la riparazione automatica dei controlli CIS3 00. |

|

Carica lo stack PC1321 dei membri |

|

Specificare se installare i componenti membri per la riparazione automatica dei PC1321 controlli. |

|

Carica lo stack dei membri NIST |

|

Specificare se installare i componenti membri per la riparazione automatica dei controlli NIST. |

|

Crea un bucket S3 per la registrazione di audit di Redshift |

|

Seleziona |

|

Account amministratore di Sec Hub |

|

Inserisci l'ID dell'account a 12 cifre per l'account amministratore di AWS Security Hub. |

|

Spazio dei nomi |

|

Inserisci una stringa composta da un massimo di 9 caratteri alfanumerici minuscoli. Questa stringa diventa parte dei nomi dei ruoli IAM e del bucket Action Log S3. Usa lo stesso valore per la distribuzione dello stack dei membri e la distribuzione dello stack dei ruoli dei membri. La stringa deve essere unica per ogni implementazione della soluzione, ma non deve essere modificata durante gli aggiornamenti dello stack. |

|

EnableCloudTrailForASRActionLog |

|

Seleziona |

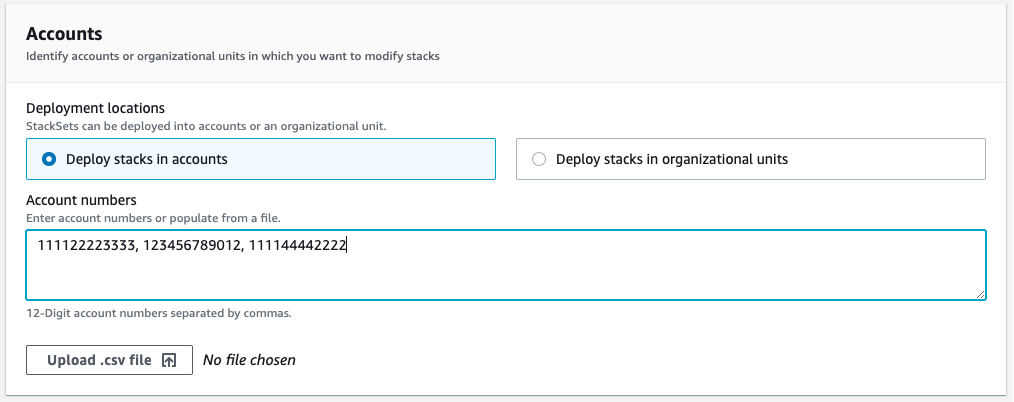

Account

Sedi di distribuzione: è possibile specificare un elenco di numeri di account o unità organizzative.

Specificare le regioni: seleziona tutte le regioni in cui desideri correggere i risultati. È possibile modificare le opzioni di distribuzione in base al numero di account e regioni. La concorrenza regionale può essere parallela.