Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

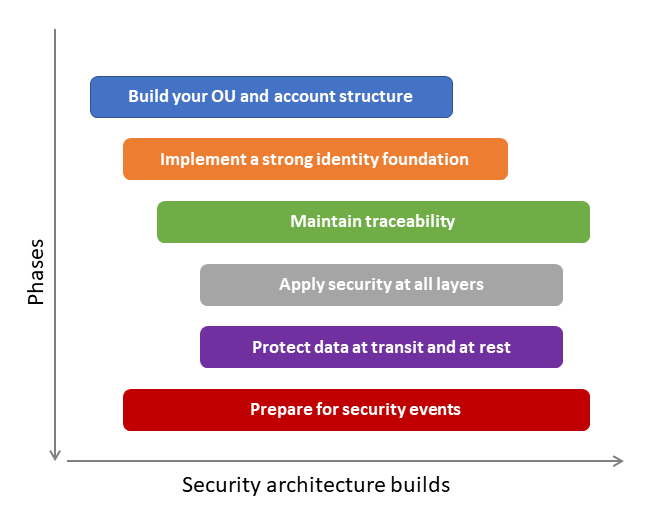

Costruire la propria architettura di sicurezza: un approccio graduale

| Influenza il futuro della AWS Security Reference Architecture (AWS SRA) rispondendo a un breve sondaggio |

L'architettura di sicurezza multi-account consigliata dalla AWS SRA è un'architettura di base che consente di inserire la sicurezza nelle prime fasi del processo di progettazione. Il percorso verso il cloud di ogni organizzazione è unico. Per far evolvere con successo la vostra architettura di sicurezza cloud, dovete immaginare lo stato di destinazione desiderato, comprendere la vostra attuale preparazione al cloud e adottare un approccio agile per colmare eventuali lacune. L' AWS SRA fornisce uno stato obiettivo di riferimento per l'architettura di sicurezza. La trasformazione incrementale consente di dimostrare rapidamente il valore aggiunto riducendo al minimo la necessità di fare previsioni di ampia portata.

Il AWS Cloud Adoption Framework (AWS CAF) consiglia quattro fasi iterative e incrementali di trasformazione del cloud: immagina, allinea, lancia e scala. Quando entri nella fase di lancio e ti concentri sulla realizzazione di iniziative pilota in produzione, dovresti concentrarti sulla creazione di una solida architettura di sicurezza come base per la fase di scalabilità, in modo da avere la capacità tecnica di migrare e gestire i carichi di lavoro più critici per l'azienda con sicurezza. Questo approccio graduale è applicabile se sei una startup, una piccola o media azienda che desidera espandere la propria attività o un'azienda che sta acquisendo nuove unità aziendali o sta effettuando fusioni e acquisizioni. L' AWS SRA ti aiuta a raggiungere quell'architettura di base di sicurezza in modo da poter applicare i controlli di sicurezza in modo uniforme in tutta la tua organizzazione in espansione. AWS Organizations L'architettura di base è composta da più servizi. Account AWS La pianificazione e l'implementazione devono essere un processo in più fasi in modo da poter eseguire iterazioni su traguardi più piccoli per raggiungere l'obiettivo principale di configurare l'architettura di sicurezza di base. Questa sezione descrive le fasi tipiche del tuo percorso verso il cloud sulla base di un approccio strutturato. Queste fasi sono in linea con i principi di progettazione della sicurezza del AWS Well-Architected Framework.

Fase 1: creazione dell'unità organizzativa e della struttura degli account

Un prerequisito per una solida base di sicurezza è un' AWS organizzazione e una struttura degli account ben progettate. Come spiegato in precedenza nella sezione sugli elementi costitutivi SRA di questa guida, averne più di uno Account AWS aiuta a isolare diverse funzioni aziendali e di sicurezza in base alla progettazione. All'inizio potrebbe sembrare un lavoro inutile, ma è un investimento per aiutarvi a scalare in modo rapido e sicuro. Questa sezione spiega anche come gestire più Account AWS account e come AWS Organizations utilizzare le funzionalità di accesso affidabile e di amministratore delegato per la gestione Servizi AWS centralizzata di più account.

Puoi usare AWS Control Towerquanto descritto in precedenza in questa guida per orchestrare la tua landing zone. Se al momento ne utilizzi uno Account AWS, consulta la Account AWS guida sulla transizione a più account per migrare a più account il prima possibile. Ad esempio, se la tua startup sta attualmente ideando e prototipando il tuo prodotto in un unico prodotto Account AWS, dovresti prendere in considerazione l'adozione di una strategia multi-account prima di lanciare il prodotto sul mercato. Allo stesso modo, le organizzazioni di piccole, medie e imprese dovrebbero iniziare a sviluppare la propria strategia multi-account non appena pianificano i carichi di lavoro di produzione iniziali. Inizia con la tua fondazione Account AWS, quindi aggiungi OUs gli account e gli account relativi al carico di lavoro OUs .

Per Account AWS consigli sulla struttura delle unità organizzative oltre a quelli forniti nell' AWS

SRA, consulta il post sul blog Strategia multiaccount per le piccole

Considerazione di natura progettuale

Non replicate la struttura di rendicontazione della vostra azienda quando progettate l'unità organizzativa e la struttura degli account. È OUs necessario basarsi sulle funzioni del carico di lavoro e su una serie comune di controlli di sicurezza applicabili ai carichi di lavoro. Non cercare di progettare la struttura completa del conto fin dall'inizio. Concentrati sugli elementi fondamentali OUs, quindi aggiungi il carico di lavoro in base OUs alle tue esigenze. Puoi spostare gli account da un account OUs all'altro per sperimentare approcci alternativi durante le prime fasi della progettazione. Tuttavia, ciò potrebbe comportare un sovraccarico relativo alla gestione delle autorizzazioni logiche, a seconda SCPs delle policy dichiarative e delle condizioni IAM basate sull'unità organizzativa e sui percorsi degli account. RCPs

Esempio di implementazione

La libreria di codici AWS SRA

Fase 2: Implementazione di una solida base di identità

Non appena ne avrai creati più di uno Account AWS, dovresti consentire ai tuoi team di accedere alle AWS risorse all'interno di tali account. Esistono due categorie generali di gestione delle identità: gestione delle identità e degli accessi della forza lavoro e gestione delle identità e degli

Quando lavori con i ruoli IAM per fornire agli utenti l'accesso alle AWS risorse, dovresti utilizzare IAM Access Analyzer e IAM access advisor, come indicato nelle sezioni Security Tooling e Org Management di questa guida. Questi servizi ti aiutano a ottenere il privilegio minimo, un importante controllo preventivo che ti aiuta a creare un buon livello di sicurezza.

Considerazione di natura progettuale

Per ottenere il privilegio minimo, progettate processi che consentano di rivedere e comprendere regolarmente le relazioni tra le vostre identità e le autorizzazioni necessarie per funzionare correttamente. Man mano che impari, perfeziona tali autorizzazioni e riducile gradualmente al minimo possibile. Per quanto riguarda la scalabilità, questa dovrebbe essere una responsabilità condivisa tra i team di sicurezza centrale e i team addetti alle applicazioni. Utilizzate funzionalità come policy basate sulle risorse, limiti di autorizzazione

Esempi di implementazione

La libreria di codici AWS SRA fornisce due implementazioni

-

IAM Password Policy

imposta la politica relativa alle password degli account per consentire agli utenti di allinearsi agli standard di conformità comuni. -

Access Analyzer

configura un analizzatore a livello di organizzazione all'interno di un account amministratore delegato e un analizzatore a livello di account all'interno di ciascun account.

Fase 3: mantenimento della tracciabilità

Quando gli utenti avranno accesso AWS e inizieranno a creare, vorrai sapere chi sta facendo cosa, quando e da dove. Avrai anche bisogno di visibilità su potenziali configurazioni errate di sicurezza, minacce o comportamenti imprevisti. Una migliore comprensione delle minacce alla sicurezza consente di dare priorità ai controlli di sicurezza appropriati. Per monitorare AWS l'attività, segui i consigli AWS SRA per configurare un percorso organizzativo utilizzando AWS CloudTraile centralizzando i log all'interno dell'account Log Archive. Per il monitoraggio degli eventi di sicurezza AWS Security Hub CSPM, usa Amazon GuardDuty e Amazon Security Lake come indicato nella sezione Account Security Tooling. AWS Config

Considerazione di natura progettuale

Quando inizi a utilizzarne di nuovi Servizi AWS, assicurati di abilitare i log specifici del servizio e di archiviarli come parte del tuo archivio centrale dei log.

Esempi di implementazione

La libreria di codici AWS SRA

-

L'organizzazione CloudTrail

crea un percorso organizzativo e imposta le impostazioni predefinite per configurare gli eventi relativi ai dati (ad esempio, in Amazon S3 AWS Lambda e) per ridurre la duplicazione CloudTrail di ciò da cui è configurato. AWS Control Tower Questa soluzione offre opzioni per la configurazione degli eventi di gestione. -

AWS Config L'account di gestione Control Tower

consente AWS Config all'account di gestione di monitorare la conformità delle risorse. -

Conformance Pack Organization Rules

distribuisce un pacchetto di conformità agli account e alle regioni specificate all'interno di un'organizzazione. -

AWS Config Aggregator

implementa un aggregatore delegando l'amministrazione a un account membro diverso dall'account Audit. -

Security Hub CSPM Organization

configura Security Hub CSPM all'interno di un account amministratore delegato per gli account e le regioni gestite all'interno dell'organizzazione. -

GuardDuty L'organizzazione

si configura GuardDuty all'interno di un account amministratore delegato per gli account all'interno di un'organizzazione.

Fase 4: applicare la sicurezza a tutti i livelli

A questo punto, dovresti avere:

-

I controlli di sicurezza appropriati per il tuo Account AWS.

-

Una struttura di account e unità organizzative ben definiti con controlli preventivi definiti tramite SCPs politiche dichiarative e ruoli e policy IAM con privilegi minimi. RCPs

-

La capacità di registrare AWS le attività utilizzando AWS CloudTrail; di rilevare eventi di sicurezza utilizzando AWS Security Hub CSPM Amazon GuardDuty e AWS Config; e di eseguire analisi avanzate su un data lake creato appositamente per la sicurezza utilizzando Amazon Security Lake.

In questa fase, pianifica di applicare la sicurezza ad altri livelli della tua AWS organizzazione, come descritto nella sezione Applica i servizi di sicurezza in tutta l'organizzazione. AWS Puoi creare controlli di sicurezza per il tuo livello di rete utilizzando servizi come AWS WAF,, AWS Shield, AWS Firewall ManagerAWS Network Firewall, AWS Certificate Manager (ACM), Amazon CloudFront, Amazon Route 53 e Amazon VPC, come indicato nella sezione Account di rete. Man mano che procedi verso il basso dello stack tecnologico, applica controlli di sicurezza specifici per il carico di lavoro o lo stack di applicazioni. Utilizza gli endpoint VPC, Amazon Inspector AWS Systems Manager e AWS Secrets Manager Amazon Cognito come indicato nella sezione Account dell'applicazione.

Considerazione di natura progettuale

Mentre progetti i controlli di sicurezza DiD (Defense In Depth), prendi in considerazione i fattori di scalabilità. Il tuo team di sicurezza centrale non avrà la larghezza di banda o la piena comprensione del comportamento di ogni applicazione nel tuo ambiente. Consentite ai vostri team applicativi di assumersi la responsabilità e la responsabilità di identificare e progettare i controlli di sicurezza giusti per le loro applicazioni. Il team di sicurezza centrale dovrebbe concentrarsi sulla fornitura degli strumenti e della consulenza giusti per supportare i team addetti alle applicazioni. Per comprendere i meccanismi di scalabilità AWS

utilizzati per adottare un approccio alla sicurezza più orientato verso sinistra, consulta il post sul blog How AWS built the Security Guardians program, a mechanism

Esempi di implementazione

La libreria di codici AWS SRA

-

EC2 La crittografia EBS predefinita

configura la crittografia Amazon EBS predefinita in Amazon EC2 per utilizzare quella predefinita all' AWS KMS key interno di quella fornita. Regioni AWS -

S3 Block Account Public Access

configura le impostazioni Block Public Access (BPA) a livello di account in Amazon S3 per gli account all'interno dell'organizzazione. -

Firewall Manager

dimostra come configurare una politica e delle AWS WAF politiche dei gruppi di sicurezza per gli account all'interno di un'organizzazione. -

Inspector Organization

configura Amazon Inspector all'interno di un account amministratore delegato per gli account e le regioni governate all'interno dell'organizzazione.

Fase 5: protezione dei dati in transito e a riposo

I dati aziendali e dei clienti sono risorse preziose che devi proteggere. AWS fornisce vari servizi e funzionalità di sicurezza per proteggere i dati in movimento e a riposo. Usa Amazon CloudFront con AWS Certificate Manager, come indicato nella sezione Account di rete, per proteggere i dati in movimento raccolti su Internet. Per i dati in movimento all'interno delle reti interne, utilizzate un Application Load Balancer con AWS Private Certificate Authority, come spiegato nella sezione Account dell'applicazione. AWS KMS e ti AWS CloudHSM aiutano a fornire una gestione delle chiavi crittografiche per proteggere i dati inattivi.

Fase 6: preparazione per gli eventi di sicurezza

Durante la gestione dell'ambiente IT, si verificheranno eventi di sicurezza, ossia cambiamenti nel funzionamento quotidiano dell'ambiente IT che indicano una possibile violazione delle politiche di sicurezza o un fallimento del controllo di sicurezza. Una tracciabilità adeguata è fondamentale per essere consapevoli di un evento di sicurezza il più rapidamente possibile. È altrettanto importante essere preparati a valutare e rispondere a tali eventi di sicurezza in modo da poter intraprendere le azioni appropriate prima che l'evento di sicurezza si aggravi. La preparazione consente di valutare rapidamente un evento di sicurezza per comprenderne il potenziale impatto.

L' AWS SRA, attraverso la progettazione dell'account Security Tooling e l'implementazione di servizi di sicurezza comuni a tutti Account AWS, offre la possibilità di rilevare gli eventi di sicurezza all'interno dell'organizzazione. AWS

Amazon Detective all'interno dell'account Security Tooling ti aiuta a valutare un evento di sicurezza e a identificarne la causa principale. Durante un'indagine di sicurezza, devi essere in grado di esaminare i log pertinenti per registrarli e comprendere l'ambito e la tempistica completi dell'incidente. I registri sono necessari anche per la generazione di avvisi quando si verificano azioni di interesse specifiche. L' AWS SRA consiglia un account Log Archive centrale per l'archiviazione immutabile di tutti i registri operativi e di sicurezza. Puoi interrogare i log utilizzando CloudWatch Logs Insights per i dati archiviati in gruppi di CloudWatch log e Amazon Athena e Amazon

AWS Security Incident Response

Considerazioni di natura progettuale

-

Dovresti iniziare a prepararti a rilevare e rispondere agli eventi di sicurezza sin dall'inizio del tuo percorso verso il cloud. Per utilizzare al meglio le risorse limitate, assegnate i dati e la criticità aziendale alle vostre AWS risorse in modo che, quando rilevate un evento di sicurezza, possiate dare priorità alla valutazione e alla risposta in base alla criticità delle risorse coinvolte.

-

Le fasi per la creazione dell'architettura di sicurezza cloud, come illustrato in questa sezione, sono di natura sequenziale. Tuttavia, non è necessario attendere il completamento completo di una fase prima di iniziare la fase successiva. Ti consigliamo di adottare un approccio iterativo, in cui inizi a lavorare su più fasi in parallelo e ad evolvere ogni fase man mano che evolvi la tua posizione di sicurezza sul cloud. Man mano che attraverserai le diverse fasi, il tuo design si evolverà. Valuta la possibilità di personalizzare la sequenza suggerita mostrata nel diagramma seguente in base alle tue esigenze particolari.

Esempio di implementazione

La libreria di codici AWS SRA