Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Account di gestione dell'organizzazione

| Influenza il futuro della AWS Security Reference Architecture (AWS SRA) rispondendo a un breve sondaggio |

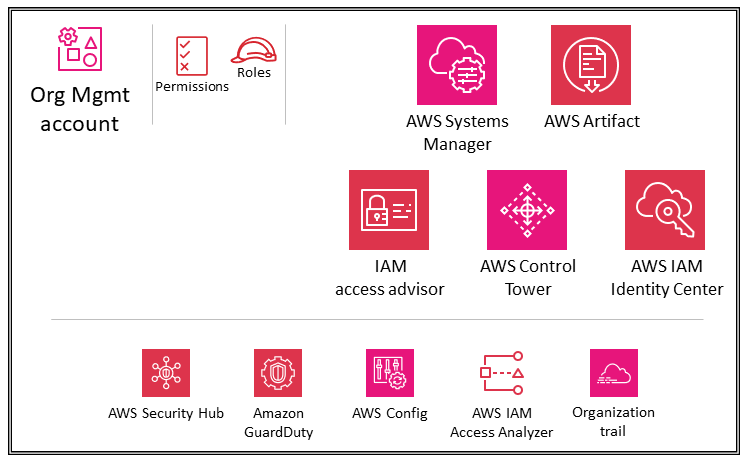

Il diagramma seguente illustra i servizi AWS di sicurezza configurati nell'account Org Management.

Le sezioni Utilizzo AWS Organizations per la sicurezza e L'account di gestione, l'accesso affidabile e gli amministratori delegati precedenti di questa guida hanno discusso in modo approfondito lo scopo e gli obiettivi di sicurezza dell'account di gestione dell'organizzazione. Segui le best practice di sicurezza per il tuo account di gestione dell'organizzazione. Questi includono l'utilizzo di un indirizzo e-mail gestito dall'azienda, il mantenimento delle corrette informazioni di contatto amministrative e di sicurezza (ad esempio allegando un numero di telefono all'account nel caso in cui sia AWS necessario contattare il proprietario dell'account), l'attivazione dell'autenticazione a più fattori (MFA) per tutti gli utenti e la verifica regolare di chi ha accesso all'account di gestione dell'organizzazione. I servizi distribuiti nell'account di gestione dell'organizzazione devono essere configurati con ruoli, politiche di attendibilità e altre autorizzazioni appropriati in modo che gli amministratori di tali servizi (che devono accedervi nell'account di gestione dell'organizzazione) non possano accedere in modo inappropriato anche ad altri servizi.

Policy di controllo dei servizi

Con AWS Organizations

Se gestisci AWS Control Tower la tua AWS organizzazione, questa implementerà una serie di barriere preventive (classificate SCPs come obbligatorie, fortemente consigliate o facoltative). Questi guardrail ti aiutano a gestire le tue risorse applicando i controlli di sicurezza a livello di organizzazione. Questi utilizzano SCPs automaticamente un tag con un valore di aws-control-tower. managed-by-control-tower

Considerazione di natura progettuale

SCPs riguardano solo gli account dei membri dell' AWS

organizzazione. Sebbene vengano applicati dall'account di gestione dell'organizzazione, non hanno alcun effetto sugli utenti o sui ruoli di tale account. Per saperne di più su come funziona la logica di valutazione SCP e per vedere esempi di strutture consigliate, consultate il post AWS sul blog How to use service control policies in AWS Organizations

Politiche di controllo delle risorse

Le politiche di controllo delle risorse (RCPs) offrono un controllo centralizzato sulle autorizzazioni massime disponibili per le risorse dell'organizzazione. Un RCP definisce una barriera di autorizzazioni o impone limiti alle azioni che le identità possono intraprendere sulle risorse dell'organizzazione. È possibile utilizzarlo RCPs per limitare gli utenti che possono accedere alle risorse e imporre i requisiti relativi alle modalità di accesso alle risorse da parte dei membri dell'organizzazione. Account AWS Puoi collegarti RCPs direttamente ai singoli account o alla OUs cartella principale dell'organizzazione. Per una spiegazione dettagliata del RCPs funzionamento, consulta la sezione Valutazione RCP nella AWS Organizations documentazione. Per ulteriori informazioni, RCPs consulta la sezione Utilizzo AWS Organizations per la sicurezza riportata più avanti in questo riferimento.

Se gestisci AWS Control Tower la tua AWS organizzazione, questa implementerà una serie di barriere preventive (classificate RCPs come obbligatorie, fortemente consigliate o facoltative). Questi guardrail ti aiutano a gestire le tue risorse applicando i controlli di sicurezza a livello di organizzazione. Questi utilizzano SCPs automaticamente un tag con un valore diaws-control-tower. managed-by-control-tower

Considerazioni di natura progettuale

-

RCPs influiscono solo sulle risorse degli account dei membri dell'organizzazione. Non hanno alcun effetto sulle risorse dell'account di gestione. Ciò significa che RCPs si applicano anche agli account dei membri designati come amministratori delegati.

-

RCPs si applicano alle risorse per un sottoinsieme di. Servizi AWS Per ulteriori informazioni, consulta Elenco di Servizi AWS tale supporto RCPs nella AWS Organizations documentazione. Puoi utilizzare AWS Lambda le funzioni Regole di AWS Config

e per monitorare e automatizzare l'applicazione dei controlli di sicurezza su risorse che attualmente non sono supportate da RCPs.

Policy dichiarative

Una politica dichiarativa è un tipo di politica di AWS Organizations gestione che consente di dichiarare e applicare a livello centralizzato la configurazione desiderata per un determinato elemento su larga scala Servizio AWS all'interno dell'organizzazione. Le politiche dichiarative attualmente supportano i servizi Amazon EC2

Puoi applicare la configurazione di base per an Servizio AWS effettuando alcune selezioni sulle AWS Control Tower console AWS Organizations e o utilizzando alcuni comandi AWS Command Line Interface ()AWS CLI e SDK. AWS Le politiche dichiarative vengono applicate nel piano di controllo del servizio, il che significa che la configurazione di base di an Servizio AWS viene sempre mantenuta, anche quando il servizio introduce nuove funzionalità o quando vengono aggiunti nuovi account a un'organizzazione o APIs quando vengono creati nuovi responsabili e risorse. Le politiche dichiarative possono essere applicate a un'intera organizzazione o a specifici account. OUs La politica efficace è l'insieme di regole ereditate dalla radice dell'organizzazione e OUs insieme alle politiche direttamente collegate all'account. Se una politica dichiarativa viene scollegata, lo stato dell'attributo tornerà allo stato precedente all'allegato della politica dichiarativa.

È possibile utilizzare politiche dichiarative per creare messaggi di errore personalizzati. Ad esempio, se un'operazione API fallisce a causa di una politica dichiarativa, è possibile impostare il messaggio di errore o fornire un URL personalizzato, ad esempio un collegamento a un wiki interno o un collegamento a un messaggio che descrive l'errore. Questo aiuta a fornire agli utenti maggiori informazioni in modo che possano risolvere il problema da soli. È inoltre possibile controllare il processo di creazione di politiche dichiarative, aggiornamento delle politiche dichiarative ed eliminazione delle politiche dichiarative utilizzando. AWS CloudTrail

Le politiche dichiarative forniscono report sullo stato degli account, che consentono di esaminare lo stato corrente di tutti gli attributi supportati dalle politiche dichiarative per gli account interessati. È possibile scegliere gli account e OUs includerli nell'ambito del rapporto oppure scegliere un'intera organizzazione selezionando la radice. Questo rapporto consente di valutare lo stato di preparazione fornendo una suddivisione per conto Regione AWS e specificando se lo stato corrente di un attributo è uniforme tra i conti (in base al numberOfMatchedAccounts valore) o non coerente tra i conti (in base al valore). numberOfUnmatchedAccounts

Considerazione di natura progettuale

Quando si configura un attributo di servizio utilizzando una politica dichiarativa, la politica potrebbe influire su più fattori. APIs Qualsiasi azione non conforme fallirà. Gli amministratori degli account non saranno in grado di modificare il valore dell'attributo di servizio a livello di singolo account.

Accesso root centralizzato

Tutti gli account membri AWS Organizations hanno il proprio utente root, ovvero un'identità che ha accesso completo a tutte Servizi AWS le risorse di quell'account membro. IAM offre una gestione centralizzata degli accessi root per gestire l'accesso root su tutti gli account membri. Questo aiuta a prevenire l'utilizzo da parte degli utenti root membri e aiuta a fornire il ripristino su larga scala. La funzionalità di accesso root centralizzato ha due funzionalità essenziali: la gestione delle credenziali root e le sessioni root.

-

La funzionalità di gestione delle credenziali root consente la gestione centralizzata e aiuta a proteggere l'utente root su tutti gli account di gestione. Questa funzionalità include la rimozione delle credenziali root a lungo termine, la prevenzione del recupero delle credenziali root da parte degli account dei membri e il provisioning di nuovi account membro senza credenziali root per impostazione predefinita. Fornisce inoltre un modo semplice per dimostrare la conformità. Quando la gestione degli utenti root è centralizzata, è possibile rimuovere le password degli utenti root, le chiavi di accesso e i certificati di firma e disattivare l'autenticazione a più fattori (MFA) da tutti gli account membri.

-

La funzionalità delle sessioni root consente di eseguire azioni utente root privilegiate utilizzando credenziali a breve termine sugli account dei membri provenienti dall'account di gestione dell'organizzazione o dagli account amministratore delegati. Questa funzionalità consente di abilitare l'accesso root a breve termine limitato a azioni specifiche, in conformità al principio del privilegio minimo.

Per la gestione centralizzata delle credenziali root, è necessario abilitare le funzionalità di gestione delle credenziali root e delle sessioni root a livello di organizzazione dall'account di gestione dell'organizzazione o in un account amministratore delegato. Seguendo le best practice AWS SRA, deleghiamo questa funzionalità all'account Security Tooling. Per informazioni sulla configurazione e l'utilizzo dell'accesso centralizzato degli utenti root, consultate il post del blog sulla AWS sicurezza, Gestire centralmente l'accesso root

Centro identità IAM

AWS IAM Identity Center

Per impostazione predefinita, IAM Identity Center si integra nativamente AWS Organizations e viene eseguito nell'account Org Management. Tuttavia, per esercitare il minimo privilegio e controllare rigorosamente l'accesso all'account di gestione, l'amministrazione di IAM Identity Center può essere delegata a un account membro specifico. Nell' AWS SRA, l'account Shared Services è l'account amministratore delegato per IAM Identity Center. Prima di abilitare l'amministrazione delegata per IAM Identity Center, esamina queste considerazioni.

All'interno della console IAM Identity Center, gli account vengono visualizzati in base all'unità organizzativa incapsulata. Ciò consente di scoprire rapidamente le proprie autorizzazioni Account AWS, applicare set comuni di autorizzazioni e gestire l'accesso da una posizione centrale.

IAM Identity Center include un archivio di identità in cui devono essere archiviate informazioni utente specifiche. Tuttavia, IAM Identity Center non deve essere la fonte autorevole per le informazioni sulla forza lavoro. Nei casi in cui l'azienda dispone già di una fonte autorevole, IAM Identity Center supporta i seguenti tipi di provider di identità (). IdPs

-

IAM Identity Center identity store: scegli questa opzione se le seguenti due opzioni non sono disponibili. Gli utenti vengono creati, le assegnazioni ai gruppi e le autorizzazioni vengono assegnate nell'archivio di identità. Anche se la fonte autorevole è esterna a IAM Identity Center, una copia degli attributi principali verrà archiviata nell'archivio di identità.

-

Microsoft Active Directory (AD): scegli questa opzione se desideri continuare a gestire gli utenti nella tua directory in AWS Directory Service for Microsoft Active Directory o nella directory autogestita in Active Directory.

-

Provider di identità esterno: scegli questa opzione se preferisci gestire gli utenti in un IdP esterno di terze parti basato su SAML.

Puoi fare affidamento su un IdP esistente già presente all'interno della tua azienda. Ciò semplifica la gestione dell'accesso su più applicazioni e servizi, poiché l'accesso viene creato, gestito e revocato da un'unica posizione. Ad esempio, se qualcuno lascia il tuo team, puoi revocare il suo accesso a tutte le applicazioni e i servizi (inclusi Account AWS) da un'unica posizione. Ciò riduce la necessità di più credenziali e offre l'opportunità di integrarsi con i processi relativi alle risorse umane (HR).

Considerazione di natura progettuale

Utilizza un IdP esterno se tale opzione è disponibile per la tua azienda. Se il tuo IdP supporta System for Cross-domain Identity Management (SCIM), sfrutta la funzionalità SCIM di IAM Identity Center per automatizzare il provisioning (sincronizzazione) di utenti, gruppi e autorizzazioni. Ciò consente ad AWS Access di rimanere sincronizzato con il flusso di lavoro aziendale per i nuovi assunti, i dipendenti che si trasferiscono in un altro team e i dipendenti che lasciano l'azienda. In qualsiasi momento, puoi avere solo una directory o un provider di identità SAML 2.0 connesso a IAM Identity Center. Tuttavia, puoi passare a un altro provider di identità.

Consulente di accesso IAM

IAM access advisor fornisce dati di tracciabilità sotto forma di informazioni sull'ultimo accesso al servizio per te Account AWS e. OUs Usa questo controllo investigativo per contribuire a una strategia con privilegi minimi. Per i responsabili IAM, puoi visualizzare due tipi di informazioni sull'ultimo accesso: informazioni consentite e Servizio AWS informazioni sulle azioni consentite. Le informazioni includono la data e l'ora in cui è stato effettuato il tentativo.

L'accesso IAM all'interno dell'account Org Management consente di visualizzare i dati dell'ultimo accesso al servizio per l'account Org Management, l'unità organizzativa, l'account membro o la politica IAM AWS dell'organizzazione. Queste informazioni sono disponibili nella console IAM all'interno dell'account di gestione e possono anche essere ottenute a livello di codice utilizzando IAM Access Advisor APIs in AWS CLI o un client programmatico. Le informazioni indicano quali entità di un'organizzazione o di un account hanno tentato l'ultimo accesso al servizio e quando. Le informazioni sull'ultimo accesso forniscono informazioni sull'utilizzo effettivo del servizio (vedi scenari di esempio), in modo da poter ridurre le autorizzazioni IAM solo ai servizi effettivamente utilizzati.

AWS Systems Manager

Quick Setup ed Explorer, che sono funzionalità di AWS Systems Manager

Quick Setup è una funzionalità di automazione di Systems Manager. Consente all'account Org Management di definire facilmente le configurazioni per consentire a Systems Manager di intervenire per conto dell'utente tra gli account AWS dell'organizzazione. È possibile abilitare la configurazione rapida in tutta l' AWS organizzazione o sceglierne di specifiche OUs. Quick Setup può pianificare AWS Systems Manager l'agente (agente SSM) per eseguire aggiornamenti bisettimanali sulle EC2 istanze e può impostare una scansione giornaliera di tali istanze per identificare le patch mancanti.

Explorer è una dashboard operativa personalizzabile che riporta informazioni sulle risorse. AWS Explorer mostra una visualizzazione aggregata dei dati operativi per i tuoi AWS account e per tutti Regioni AWS gli altri. Ciò include i dati sulle EC2 istanze e i dettagli sulla conformità delle patch. Dopo aver completato la configurazione integrata (che include anche Systems Manager OpsCenter) all'interno AWS Organizations, è possibile aggregare i dati in Explorer per unità organizzativa o per un'intera AWS organizzazione. Systems Manager aggrega i dati nell'account AWS Org Management prima di visualizzarli in Explorer.

La sezione Workloads OU più avanti in questa guida illustra l'uso dell'agente SSM sulle EC2 istanze dell'account dell'applicazione.

AWS Control Tower

AWS Control Tower

AWS Control Tower dispone di un set di funzionalità ampio e flessibile. Una caratteristica fondamentale è la sua capacità di orchestrare le funzionalità di molti altri Servizi AWS AWS Organizations, AWS Service Catalog tra cui IAM Identity Center, per creare una landing zone. Ad esempio, per impostazione predefinita AWS Control Tower utilizza per AWS CloudFormation stabilire una linea di base, politiche di controllo del AWS Organizations servizio (SCPs) per prevenire modifiche alla configurazione e Regole di AWS Config regole per rilevare continuamente le non conformità. AWS Control Tower utilizza progetti che consentono di allineare rapidamente l' AWS ambiente multi-account ai principi di progettazione delle basi di sicurezza di Well Architected.AWS Tra le funzionalità di governance, AWS Control Tower offre barriere che impediscono l'implementazione di risorse non conformi a politiche selezionate.

Puoi iniziare a implementare le linee guida AWS SRA con. AWS Control Tower Ad esempio, AWS Control Tower crea un' AWS organizzazione con l'architettura multi-account consigliata. Fornisce progetti per fornire la gestione delle identità, fornire l'accesso federato agli account, centralizzare la registrazione, stabilire controlli di sicurezza su più account, definire un flusso di lavoro per il provisioning di nuovi account e implementare le linee di base degli account con le configurazioni di rete.

In AWS SRA, AWS Control Tower rientra nell'account di gestione dell'organizzazione perché AWS Control Tower utilizza questo account per configurare automaticamente un' AWS organizzazione e designa tale account come account di gestione. Questo account viene utilizzato per la fatturazione all'interno dell'organizzazione. AWS Viene anche utilizzato per la fornitura di account da parte di Account Factory, per gestire OUs e gestire i guardrail. Se si esegue l'avvio AWS Control Tower in un' AWS organizzazione esistente, è possibile utilizzare l'account di gestione esistente. AWS Control Tower utilizzerà quell'account come account di gestione designato.

Considerazione di natura progettuale

Se desideri eseguire ulteriori operazioni di base dei controlli e delle configurazioni dei tuoi account, puoi utilizzare Customizations for AWS Control Tower

AWS Artifact

AWS Artifact

AWS Artifact Gli accordi consentono di esaminare, accettare e tenere traccia dello stato di AWS accordi come il Business Associate Addendum (BAA) per un singolo account e per gli account di cui fanno parte dell'organizzazione. AWS Organizations

È possibile fornire gli elementi di AWS controllo ai revisori o alle autorità di regolamentazione come prova dei controlli di sicurezza. AWS Puoi anche utilizzare le indicazioni sulla responsabilità fornite da alcuni degli elementi di AWS audit per progettare la tua architettura cloud. Questa guida aiuta a determinare i controlli di sicurezza aggiuntivi che è possibile mettere in atto per supportare i casi d'uso specifici del sistema.

AWS Artifact è ospitato nell'account di gestione dell'organizzazione per fornire una posizione centrale in cui è possibile rivedere, accettare e gestire gli accordi con AWS. Questo perché gli accordi accettati nell'account di gestione confluiscono negli account dei membri.

Considerazione di natura progettuale

Gli utenti all'interno dell'account di gestione dell'organizzazione devono essere limitati a utilizzare solo la funzionalità Accordi AWS Artifact e nient'altro. Per implementare la separazione delle mansioni, AWS Artifact è anche ospitata nell'account Security Tooling, dove è possibile delegare le autorizzazioni alle parti interessate alla conformità e ai revisori esterni per accedere agli artefatti di controllo. È possibile implementare questa separazione definendo politiche di autorizzazione IAM granulari. Per alcuni esempi, consulta Esempi di politiche IAM nella documentazione. AWS

Guardrail dei servizi di sicurezza distribuiti e centralizzati

In AWS SRA,,, Amazon AWS Security Hub AWS Security Hub CSPM GuardDuty, AWS Config IAM Access Analyzer, gli itinerari AWS CloudTrail

organizzativi e spesso Amazon Macie vengono distribuiti con un set di barriere delegate appropriato tra gli account e forniscono anche monitoraggio, gestione e governance centralizzati in tutta l'organizzazione. AWS Troverai questo gruppo di servizi in ogni tipo di account rappresentato nell'SRA. AWS Questi dovrebbero far parte di Servizi AWS ciò che deve essere fornito nell'ambito del processo di registrazione e baselining dell'account. L'archivio del GitHub codice

Oltre a questi servizi, AWS SRA include due servizi incentrati sulla sicurezza, Amazon Detective e AWS Audit Manager, che supportano l'integrazione e la funzionalità di amministratore delegato in. AWS Organizations Tuttavia, questi non sono inclusi tra i servizi consigliati per la baseline degli account. Abbiamo visto che questi servizi vengono utilizzati al meglio nei seguenti scenari:

-

Disponi di un team o di un gruppo di risorse dedicato che svolgono tali funzioni di analisi forense digitale e audit IT. Detective viene utilizzato al meglio dai team di analisti della sicurezza e Audit Manager è utile per i team interni di audit o conformità.

-

Desideri concentrarti su un set di strumenti di base come AWS Config Amazon e GuardDuty AWS Security Hub, AWS Security Hub CSPM all'inizio del tuo progetto, per poi sfruttare questi strumenti utilizzando servizi che forniscono funzionalità aggiuntive.