Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Security OU: account Log Archive

Sondaggio

Ci piacerebbe sentire la tua opinione. Fornisci un feedback sul AWS PRA rispondendo a un breve sondaggio

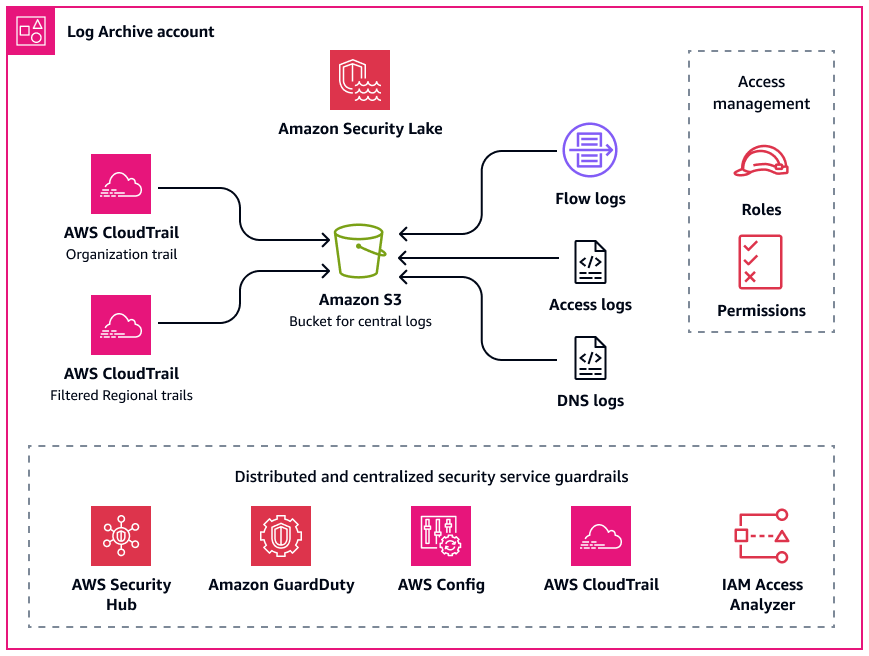

L'account Log Archive consente di centralizzare i tipi di registro dell'infrastruttura, dei servizi e delle applicazioni. Per ulteriori informazioni su questo account, consulta la AWS Security Reference Architecture (AWS SRA). Con un account dedicato per i registri, puoi applicare avvisi coerenti a tutti i tipi di registro e confermare che i soccorritori possano accedere a un insieme di questi registri da un'unica posizione. È inoltre possibile configurare i controlli di sicurezza e le politiche di conservazione dei dati da un'unica posizione, il che può semplificare il sovraccarico operativo relativo alla privacy. Il diagramma seguente illustra i servizi AWS di sicurezza e privacy configurati nell'account Log Archive.

Archiviazione centralizzata dei log

I file di registro (come AWS CloudTrail i registri) potrebbero contenere informazioni che potrebbero essere considerate dati personali. Alcune organizzazioni scelgono di utilizzare un percorso organizzativo per aggregare CloudTrail i log tra account Regioni AWS e account in un'unica posizione centrale, a fini di visibilità. Per ulteriori informazioni sul tagging, consulta AWS CloudTrailin questa guida. Quando si implementa la centralizzazione dei CloudTrail log, i log vengono generalmente archiviati in un bucket Amazon Simple Storage Service (Amazon S3) in un'unica regione.

A seconda della definizione di dati personali della tua organizzazione, degli obblighi contrattuali nei confronti dei clienti e delle normative regionali sulla privacy applicabili, potresti dover prendere in considerazione i trasferimenti transfrontalieri di dati quando si tratta di aggregazione dei log. Determina se i dati personali all'interno dei vari tipi di registro rientrano in queste restrizioni. Ad esempio, CloudTrail i registri potrebbero contenere i dati dei dipendenti dell'organizzazione, ma potrebbero non contenere i dati personali dei clienti. Se la tua organizzazione deve rispettare requisiti limitati per il trasferimento dei dati, le seguenti opzioni possono aiutarti a supportare:

-

Se la tua organizzazione fornisce servizi Cloud AWS a interessati in più paesi, potresti scegliere di aggregare tutti i log nel paese che presenta i requisiti di residenza dei dati più rigorosi. Ad esempio, se operi in Germania e questo paese ha i requisiti più rigorosi, puoi aggregare i dati in un bucket S3 in modo che i dati raccolti in Germania non lascino i confini

eu-central-1Regione AWS della Germania. Per questa opzione, puoi configurare un unico percorso organizzativo in CloudTrail cui i log di tutti gli account vengano aggregati nella regione di destinazione. Regioni AWS -

Oscura i dati personali che devono rimanere archiviati Regione AWS prima che vengano copiati e aggregati in un'altra regione. Ad esempio, è possibile mascherare i dati personali nella regione ospitante dell'applicazione prima di trasferire i registri in un'altra regione. Per ulteriori informazioni sul mascheramento dei dati personali, consulta la Amazon Data Firehose sezione di questa guida.

-

Se hai problemi rigorosi in materia di sovranità dei dati, puoi mantenere una landing zone separata per più account che applichi Regione AWS questi requisiti. In questo modo, puoi semplificare la configurazione della landing zone nella regione per la registrazione centralizzata. Fornisce inoltre ulteriori vantaggi in termini di segregazione dell'infrastruttura e aiuta a mantenere i registri locali rispetto alla propria regione. Collabora con il tuo consulente legale per determinare quali dati personali rientrano nell'ambito di applicazione e quali Region-to-Region trasferimenti sono consentiti. Per ulteriori informazioni sul tagging, consulta Strategizzazione per l'espansione globalein questa guida.

Tramite i log di servizio, i log delle applicazioni e i log del sistema operativo (OS), puoi utilizzare Amazon CloudWatch per monitorare Servizi AWS le nostre risorse nell'account e nella regione corrispondenti per impostazione predefinita. Molti scelgono di centralizzare questi log e metriche di più account e regioni in un unico account. Per impostazione predefinita, questi registri persistono nell'account e nella regione corrispondenti da cui provengono. Per la centralizzazione, puoi utilizzare i filtri di abbonamento e le attività di esportazione di Amazon S3 per condividere i dati in una posizione centralizzata. Potrebbe essere importante includere i filtri e le attività di esportazione appropriati quando si aggregano i log di un carico di lavoro che prevede requisiti di trasferimento transfrontaliero dei dati. Se i registri di accesso di un carico di lavoro contengono dati personali, potrebbe essere necessario assicurarsi che questi vengano trasferiti o conservati in account e regioni specifici.

Amazon Security Lake

Come consigliato nella AWS SRA, potresti voler utilizzare l'account Log Archive come account amministratore delegato per Amazon Security Lake. In questo caso, Security Lake raccoglie i log supportati in bucket Amazon S3 dedicati nello stesso account degli altri log di sicurezza consigliati da SRA.

Dal punto di vista della privacy, è importante che i soccorritori abbiano accesso ai log dei tuoi AWS ambienti, dei provider SaaS, delle fonti locali, cloud e di terze parti. Questo li aiuta a bloccare e correggere più rapidamente l'accesso non autorizzato ai dati personali. Le stesse considerazioni per l'archiviazione dei log si applicano molto probabilmente alla residenza dei log e ai movimenti regionali all'interno di Amazon Security Lake. Questo perché Security Lake raccoglie i log di sicurezza e gli eventi dal luogo Regioni AWS in cui hai abilitato il servizio. Per soddisfare i requisiti di residenza dei dati, prendi in considerazione la configurazione delle regioni di rollup.Una regione di rollup è una regione in cui Security Lake consolida i dati di una o più regioni contribuenti, selezionate dall'utente. L'organizzazione potrebbe aver bisogno di allinearsi ai requisiti di conformità regionali per la residenza dei dati prima di poter configurare Security Lake e le regioni di rollup.