Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Account Shared Services

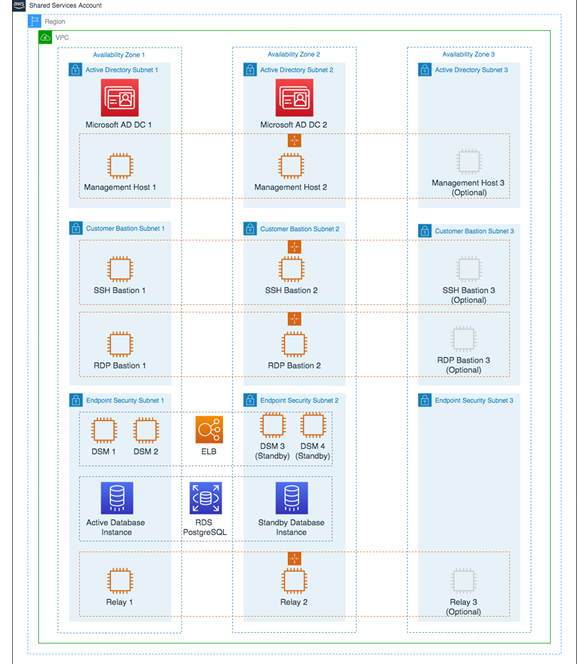

L'account Shared Services funge da hub centrale per la maggior parte dei servizi del piano dati AMS. L'account contiene l'infrastruttura e le risorse necessarie per la gestione degli accessi (AD), la gestione della sicurezza degli endpoint (Trend Micro) e contiene i bastioni dei clienti (SSH/RDP). Una panoramica di alto livello delle risorse contenute in Shared Services Account è mostrata nel grafico seguente.

Il VPC di Shared Services è composto dalla sottorete AD, dalla sottorete EPS e dalla sottorete Customer Bastions nelle tre zone di disponibilità (). AZs Le risorse create nel VPC di Shared Services sono elencate di seguito e richiedono l'input dell'utente.

Intervallo CIDR VPC di Shared Services: quando si crea un VPC, è necessario specificare un intervallo di indirizzi IPv4 per il VPC sotto forma di blocco CIDR (Classless Inter-Domain Routing), ad esempio 10.0.1.0/24. Si tratta del blocco CIDR principale per il VPC.

Nota

Il team AMS consiglia l'intervallo di /23.

Dettagli su Active Directory: Microsoft Active Directory (AD) viene utilizzato per la user/resource gestione, l'autenticazione/autorizzazione e il DNS in tutti gli account di landing zone con più account AMS. AMS AD è inoltre configurato con un trust unidirezionale con Active Directory per l'autenticazione basata sulla fiducia. Per creare l'AD è necessario il seguente input:

Domain Fully Qualified Domain Name (FQDN): il nome di dominio completo per la directory AWS Managed Microsoft AD. Il dominio non deve essere un dominio esistente o un dominio figlio di un dominio esistente nella rete.

Nome NetBIOS di dominio: se non si specifica un nome NetBIOS, AMS imposta come impostazione predefinita il nome sulla prima parte del DNS della directory. Ad esempio, corp per la directory DNS corp.example.com.

Trend Micro — endpoint protection security (EPS): Trend Micro endpoint protection (EPS) è il componente principale di AMS per la sicurezza del sistema operativo. Il sistema è composto da Deep Security Manager (DSM), EC2 istanze, istanze relay e un agente presente in tutti i piani dati e EC2 le istanze dei clienti. EC2

È necessario assumerlo

EPSMarketplaceSubscriptionRolenell'account Shared Services e sottoscrivere l'AMI Trend Micro Deep Security (BYOL) o Trend Micro Deep Security (Marketplace).Per creare EPS sono necessari i seguenti input predefiniti (se si desidera modificare i valori predefiniti):

Tipo di istanza di inoltro: Valore predefinito - m5.large

Tipo di istanza DSM: valore predefinito - m5.xlarge

Dimensione dell'istanza DB: valore predefinito: 200 GB

Tipo di istanza RDS: valore predefinito - db.m5.large

Bastioni per i clienti: nell'account Shared Services sono disponibili i bastioni SSH o RDP (o entrambi) per accedere ad altri host nell'ambiente AMS. Per accedere alla rete AMS come utente (SSH/RDP), you must use "customer" Bastions as the entry point. The network path originates from the on-premise network, goes through DX/VPNverso il gateway di transito (TGW), quindi viene indirizzato al VPC di Shared Services. Una volta che sei in grado di accedere al bastione, puoi passare ad altri host nell'ambiente AMS, a condizione che la richiesta di accesso sia stata accolta.

I seguenti input sono necessari per i bastioni SSH.

Capacità desiderata dell'istanza SSH Bastion: valore predefinito - 2.

Numero massimo di istanze SSH Bastion: valore predefinito - 4.

Istanze minime SSH Bastion: valore predefinito -2.

Tipo di istanza SSH Bastion: Valore predefinito - m5.large (può essere modificato per risparmiare sui costi, ad esempio t3.medium).

SSH Bastion Ingress CIDRs: intervalli di indirizzi IP da cui gli utenti della rete accedono a SSH Bastions.

-

I seguenti input sono necessari per i bastioni RDP di Windows.

Tipo di istanza RDP Bastion: Valore predefinito - t3.medium.

Sessioni minime desiderate per RDP Bastion: valore predefinito - 2.

Sessioni massime RDP: valore predefinito -10.

Tipo di configurazione RDP Bastion: puoi scegliere una delle seguenti configurazioni

SecureStandard = Un utente riceve un bastione e solo un utente può connettersi al bastione.

SecureHA = Un utente riceve due bastioni in due diverse AZ a cui connettersi e solo un utente può connettersi al bastione.

SharedStandard = Un utente riceve un bastione a cui connettersi e due utenti possono connettersi contemporaneamente allo stesso bastione.

SharedHA = Un utente riceve due bastioni in due diverse AZ a cui connettersi e due utenti possono connettersi contemporaneamente allo stesso bastione.

Customer RDP Ingress CIDRs: intervalli di indirizzi IP da cui gli utenti della rete accederanno a RDP Bastions.