Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Configurazione di DNS privati e pubblici

Durante l'onboarding, AMS imposta un servizio DNS privato per le comunicazioni tra le risorse gestite e AMS.

È possibile utilizzare AMS Route 53 per gestire i nomi DNS interni per le risorse delle applicazioni (server Web, server delle applicazioni, database e così via) senza esporre queste informazioni alla rete Internet pubblica. Ciò aggiunge un ulteriore livello di sicurezza e consente anche di eseguire il failover da una risorsa primaria a una secondaria (spesso chiamata «flip») mappando il nome DNS su un indirizzo IP diverso.

Dopo aver creato risorse DNS private utilizzando Deployment | Advanced stack components | DNS (privato) | Creazione (ct-0c38gftq56zj6) o Deployment | Advanced stack components | DNS (pubblico) | Creazione (ct-0vzsr2nyraedl), puoi utilizzare Gestione | Componenti stack avanzati | DNS (privato) | Aggiornamento (ct-1d55pi44ff21u) e Gestione | Componenti stack avanzati | DNS (pubblico) | Aggiornamento (ct-1hzofpphabs3i), CTs per configurare set di record aggiuntivi o aggiornare set di record esistenti. Per gli account multi-account landing zone (MALZ), le risorse DNS create nell'account dell'applicazione VPCs possono essere condivise con l'account di servizi condivisi VPC per mantenere il DNS centralizzato utilizzando AMS AD.

- MALZ

-

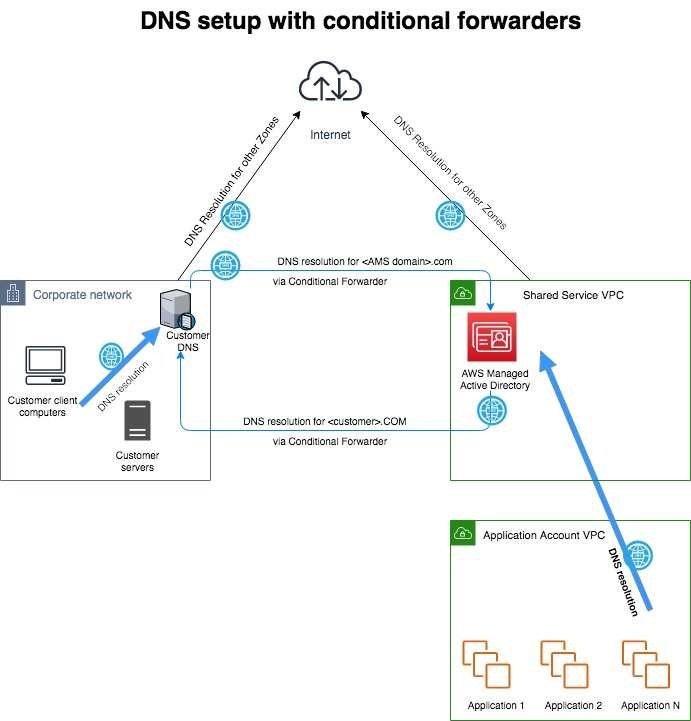

L'immagine seguente illustra una possibile configurazione DNS per Multi-Account Landing Zone AMS. Illustra una configurazione DNS ibrida tra AMS e una tipica rete di clienti. Un Canonical Name Record (CNAME) nel server DNS della rete del cliente viene inoltrato all'AMS AD DNS nell'account dei servizi condivisi con un inoltro condizionale in cui il CNAME del nome di dominio completo AMS viene inoltrato al record A.

- SALZ

-

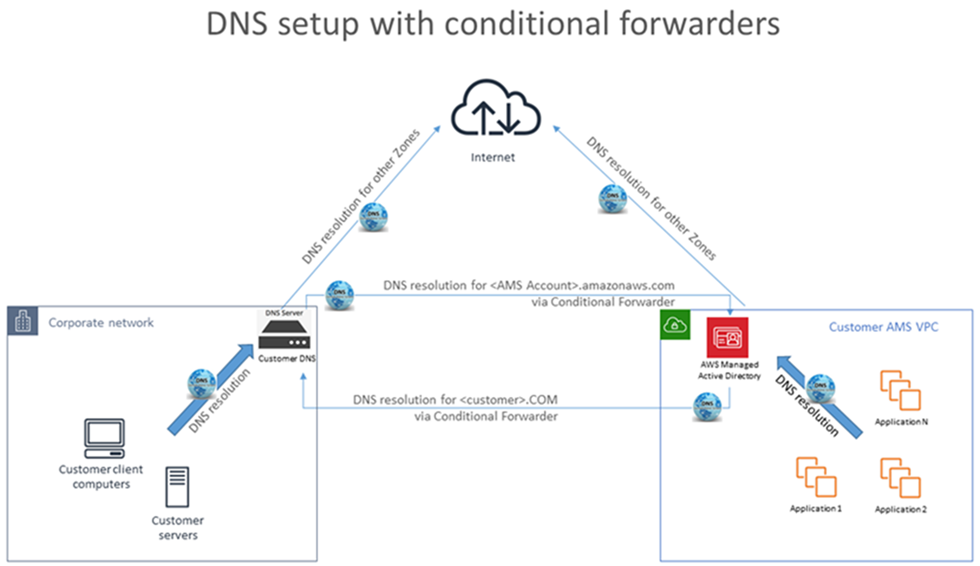

Il grafico seguente illustra una possibile configurazione DNS per single-account landing zone (SALZ). Mostra una configurazione DNS ibrida tra AMS e una tipica rete di clienti. Un CNAME nel server DNS della rete del cliente inoltra all'AMS AD DNS con un inoltro condizionale che ha il CNAME dell'FQDN AMS inoltrato al record A.

- SALZ Route53 DNS

-

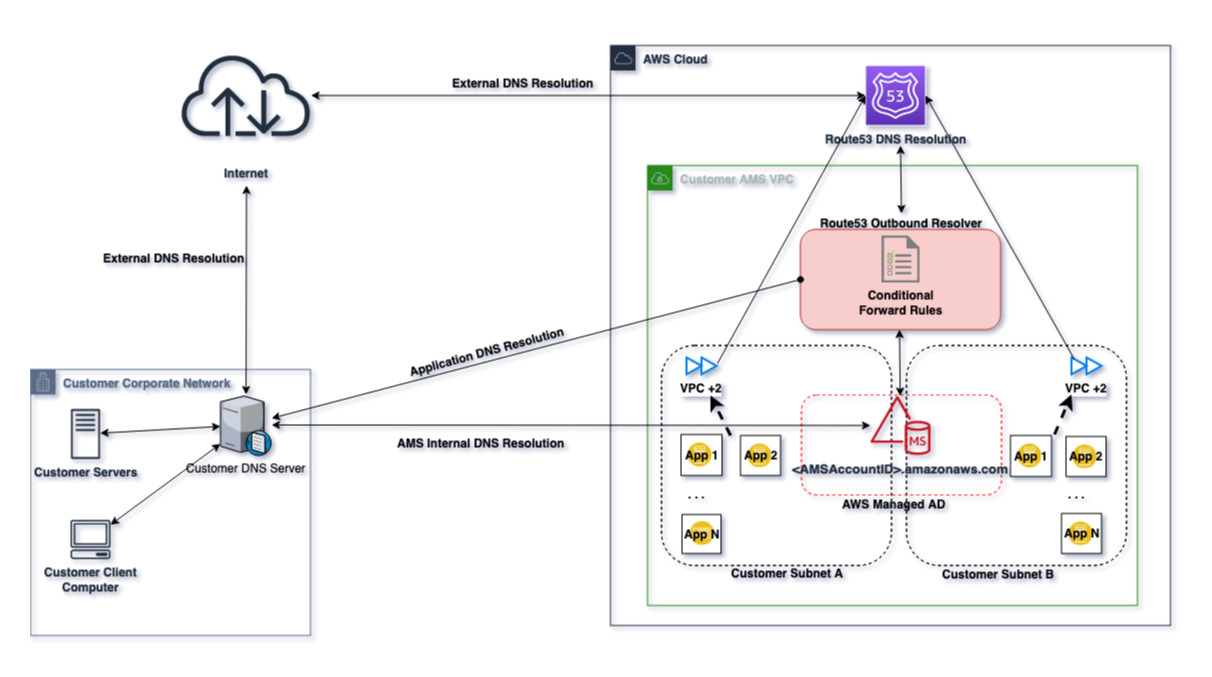

Il grafico seguente illustra una possibile configurazione DNS per single-account landing zone (SALZ). Mostra una configurazione DNS ibrida tra AMS e una tipica rete di clienti. Un CNAME nel server DNS della rete del cliente inoltra all'AMS AD DNS con un inoltro condizionale che ha il CNAME dell'FQDN AMS inoltrato al record A. Ciò sfrutta anche Route53 per il traffico di rete in uscita in modo che qualsiasi applicazione dell'account possa avere la risoluzione DNS nell'account con la massima disponibilità.

Percorsi di risoluzione abilitati per Route53:

Istanza che tenta di risolvere il nome AMS MAD --> VPC +2 (Route53/ AmazonProvided DNS) --> Server d'inoltro condizionale valutati -> Regola d'inoltro condizionale Route53 MAD corrispondente --> Resolver Route53 in uscita --> AD DNS gestito

Istanza che tenta di risolvere il nome locale del cliente --> VPC +2 (Route53/ AmazonProvided DNS) --> Sono stati valutati gli inoltratori condizionali --> La regola dell'inoltro condizionale locale di Route53 corrisponde -> Resolver in uscita Route53 --> DNS locale del cliente

Istanza che tenta di risolvere il nome Internet --> VPC +2 (Route53/ AmazonProvided DNS) --> Inoltro condizionale valutato --> Nessun server d'inoltro corrispondente --> Servizio DNS Internet

Per ulteriori informazioni, consulta Utilizzo del DNS con il VPC e Utilizzo delle zone ospitate private.