Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Utilizza AMS SSP per il provisioning Gestione dei segreti AWS nel tuo account AMS

Utilizza la modalità AMS Self-Service Provisioning (SSP) per accedere alle Gestione dei segreti AWS funzionalità direttamente nel tuo account gestito da AMS. Gestione dei segreti AWS ti aiuta a proteggere i segreti necessari per accedere alle tue applicazioni, servizi e risorse IT. Il servizio consente di ruotare, gestire e recuperare facilmente le credenziali del database, le chiavi API e altri segreti durante il loro ciclo di vita. Gli utenti e le applicazioni recuperano i segreti con una chiamata al Secrets Manager APIs, eliminando la necessità di codificare le informazioni sensibili in testo normale. Secrets Manager offre una rotazione segreta con integrazione integrata per Amazon RDS, Amazon Redshift e Amazon DocumentDB. Inoltre, il servizio è estensibile ad altri tipi di segreti, tra cui chiavi e token API. OAuth Per ulteriori informazioni, consulta Gestione dei segreti AWS

Nota

Per impostazione predefinita, gli operatori AMS possono accedere ai Gestione dei segreti AWS segreti crittografati utilizzando la AWS KMS chiave predefinita dell'account (CMK). Se desideri che i tuoi segreti siano inaccessibili ad AMS Operations, utilizza una CMK personalizzata, con una policy chiave AWS Key Management Service (AWS KMS) che definisce le autorizzazioni appropriate ai dati archiviati nel segreto.

Domande frequenti su Secrets Manager in AWS Managed Services

D: Come posso richiedere l'accesso Gestione dei segreti AWS al mio account AMS?

Richiedi l'accesso a Secrets Manager inviando una RFC con il tipo di modifica Management | AWS service | Self-provisioned service | Aggiungi (ct-3qe6io8t6jtny). Questa RFC fornisce i customer-rotate-secrets-lambda-role seguenti customer_secrets_manager_console_role ruoli IAM al tuo account: e. customer_secrets_manager_console_roleViene utilizzato come ruolo di amministratore per fornire e gestire i segreti e customer-rotate-secrets-lambda-role viene utilizzato come ruolo di esecuzione Lambda per le funzioni Lambda che ruotano i segreti. Dopo averlo inserito nel tuo account, devi inserire il customer_secrets_manager_console_role ruolo nella tua soluzione di federazione.

D: Quali sono le restrizioni all'utilizzo Gestione dei segreti AWS nel mio account AMS?

La funzionalità completa di Gestione dei segreti AWS è disponibile nel tuo account AMS, insieme alla funzionalità di rotazione automatica dei segreti. Tuttavia, tieni presente che l'impostazione della rotazione utilizzando «Crea una nuova funzione Lambda per eseguire la rotazione» non è supportata perché richiede autorizzazioni elevate per creare lo CloudFormation stack (creazione di ruoli IAM e funzioni Lambda), che ignora il processo di gestione delle modifiche. AMS Advanced supporta solo «Usa una funzione Lambda esistente per eseguire la rotazione», in cui gestisci le funzioni Lambda per ruotare i segreti utilizzando il ruolo di amministratore Lambda SSPS. AWS AMS Advanced non crea o gestisce Lambda per ruotare i segreti.

D: Quali sono i prerequisiti o le dipendenze da utilizzare Gestione dei segreti AWS nel mio account AMS?

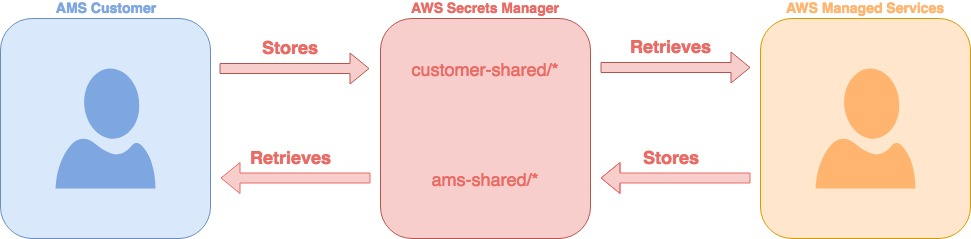

I seguenti namespace sono riservati all'uso da parte di AMS e non sono disponibili come parte dell'accesso diretto a: Gestione dei segreti AWS

arn:aws:secretsmanager: *:*:secret:ams-shared/*

arn:aws:secretsmanager: *:*:secret:customer-shared/*

arn:aws:gestore dei segreti: *:*:secret:ams/*

Condivisione delle chiavi tramite Secrets Manager (AMS SSPS)

La condivisione di segreti con AMS nel testo semplice di una RFC, di una richiesta di assistenza o di un rapporto sull'incidente genera un incidente di divulgazione delle informazioni e AMS elimina tali informazioni dal caso e richiede la rigenerazione delle chiavi.

È possibile utilizzare Gestione dei segreti AWScustomer-shared

Domande frequenti sulla condivisione delle chiavi con Secrets Manager

D: Quali tipi di segreti devono essere condivisi utilizzando Secrets Manager?

Alcuni esempi sono le chiavi precondivise per la creazione di VPN, le chiavi riservate come le chiavi di autenticazione (IAM, SSH), le chiavi di licenza e le password.

D: Come posso condividere le chiavi con AMS utilizzando Secrets Manager?

Accedi alla console di AWS gestione utilizzando l'accesso federato e il ruolo appropriato:

per SALZ, il

Customer_ReadOnly_Roleper MALZ,.

AWSManagedServicesChangeManagementRoleVai alla Gestione dei segreti AWS console

e fai clic su Memorizza un nuovo segreto. Seleziona Altro tipo di segreti.

Inserisci il valore segreto come testo semplice e utilizza la crittografia KMS predefinita. Fai clic su Next (Successivo).

Inserisci il nome e la descrizione segreti, il nome inizia sempre con customer-shared/. Ad esempio customer-shared/mykey2022. Fai clic su Next (Successivo).

Lascia disattivata la rotazione automatica, fai clic su Avanti.

Controlla e fai clic su Store per salvare il segreto.

Rispondi a noi con il nome segreto tramite la richiesta di servizio, la RFC o il rapporto sull'incidente, in modo che possiamo identificare e recuperare il segreto.

D: Quali autorizzazioni sono necessarie per condividere le chiavi utilizzando Secrets Manager?

SALZ: Cerca la policy IAM customer_secrets_manager_shared_policy gestita e verifica che il documento relativo alla policy sia lo stesso allegato nella procedura di creazione riportata di seguito. Conferma che la policy sia allegata ai seguenti ruoli IAM:Customer_ReadOnly_Role.

MALZ: verifica cheAMSSecretsManagerSharedPolicy, sia associato al AWSManagedServicesChangeManagementRole ruolo che consente l'GetSecretValueazione nel namespace. ams-shared

Esempio:

{ "Action": "secretsmanager:*", "Resource": [ "arn:aws:secretsmanager:*:*:secret:ams-shared/*", "arn:aws:secretsmanager:*:*:secret:customer-shared/*" ], "Effect": "Allow", "Sid": "AllowAccessToSharedNameSpaces" }

Nota

Le autorizzazioni necessarie vengono concesse quando si aggiunge Gestione dei segreti AWS un servizio fornito in modalità self-service.