Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Gestione dell'identità e degli accessi

AWS Identity and Access Management (IAM) è un servizio web che consente di controllare in modo sicuro l'accesso alle AWS risorse. Utilizza IAM per controllare chi è autenticato (accesso effettuato) e autorizzato (dispone di autorizzazioni) per l'utilizzo di risorse. Durante l'onboarding di AMS, sei responsabile della creazione di ruoli di amministratore IAM su più account all'interno di ciascuno dei tuoi account gestiti.

Protezioni IAM Multi-Account Landing Zone (MALZ)

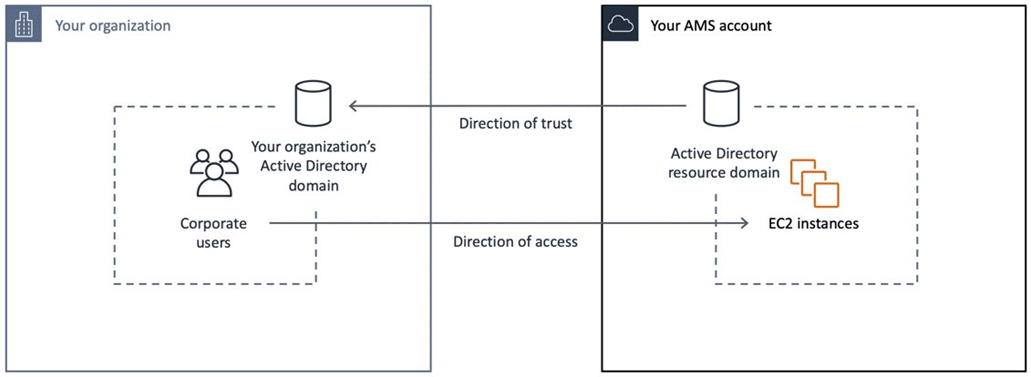

AMS multi-account landing zone (MALZ) richiede un trust Active Directory (AD) come obiettivo di progettazione principale della gestione degli accessi AMS per consentire a ciascuna organizzazione (sia AMS che cliente) la gestione dei cicli di vita delle proprie identità. In questo modo si evita la necessità di avere le credenziali nelle rispettive directory. L'attendibilità unidirezionale è configurata in modo che l'Active Directory gestita all'interno della piattaforma Account AWS affidi l'AD di proprietà o gestito dal cliente per l'autenticazione degli utenti. Poiché la fiducia è solo unidirezionale, ciò non significa che l'AD gestito sia considerato attendibile dal cliente Active Directory.

In questa configurazione, la directory dei clienti che gestisce le identità degli utenti è nota come User Forest, mentre l'AD gestito a cui sono collegate EC2 le istanze Amazon è nota come Resource Forest. Si tratta di un modello di progettazione Microsoft comunemente utilizzato per l'autenticazione di Windows; per ulteriori informazioni, vedere Forest

Questo modello consente a entrambe le organizzazioni di automatizzare i rispettivi cicli di vita e consente sia ad AMS che a te di revocare rapidamente l'accesso se un dipendente lascia l'organizzazione. Senza questo modello, se entrambe le organizzazioni utilizzassero una directory comune (o la creassero users/groups nelle rispettive directory), entrambe dovrebbero inserire flussi di lavoro aggiuntivi e sincronizzare gli utenti per tenere conto dei dipendenti che iniziano e escono. Ciò comporta dei rischi, in quanto tale processo è latente e può essere soggetto a errori.

Prerequisiti di accesso MALZ

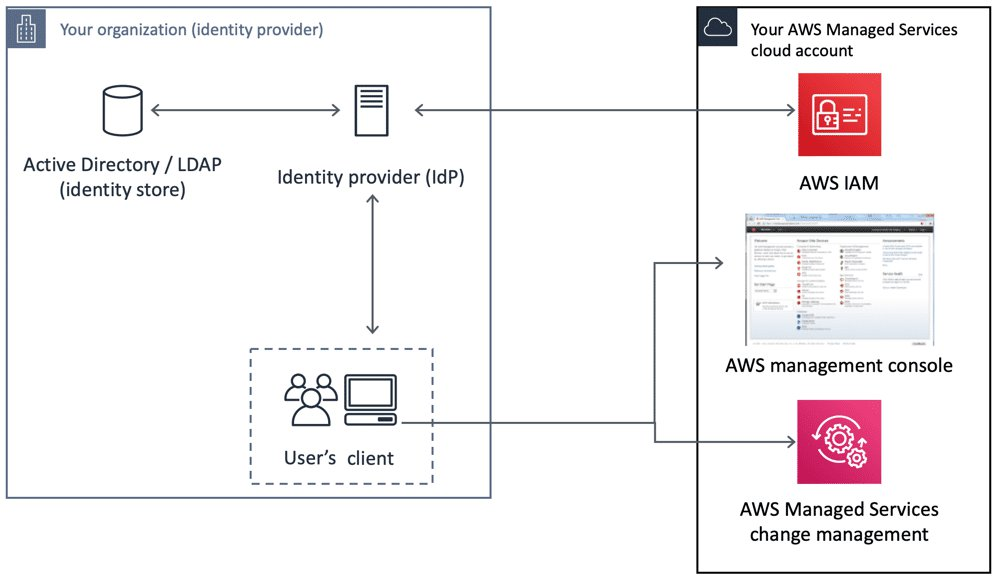

Integrazione con MALZ Identity Provider per l'accesso alla console AWS/AMS, CLI, SDK.

Affidabilità unidirezionale per EC2 le istanze Amazon nel tuo account AMS.

Sicurezza di Amazon Inspector

Il servizio Amazon Inspector monitora la sicurezza degli stack gestiti da AMS. Amazon Inspector è un servizio di valutazione della sicurezza automatizzato che aiuta a identificare le lacune nella sicurezza e nella conformità dell'infrastruttura distribuita. AWS Le valutazioni di sicurezza di Amazon Inspector ti consentono di valutare automaticamente gli stack in base all'esposizione, alle vulnerabilità e alle deviazioni dalle best practice verificando l'accessibilità e le vulnerabilità di rete non intenzionali nelle tue istanze Amazon. EC2 Dopo aver eseguito una valutazione, Amazon Inspector produce un elenco dettagliato di risultati di sicurezza con priorità in base al livello di gravità. Le valutazioni di Amazon Inspector sono offerte come pacchetti di regole predefiniti mappati su best practice e definizioni di sicurezza comuni. Queste regole vengono aggiornate regolarmente dai ricercatori di sicurezza. AWS Per ulteriori informazioni su Amazon Inspector, consulta Amazon Inspector

AMS Amazon Inspector FAQs

Amazon Inspector è installato per impostazione predefinita sui miei account AMS?

No. Amazon Inspector non fa parte della build o dell'inserimento di carichi di lavoro predefiniti dell'AMI.

Come posso accedere e installare Amazon Inspector?

Invia una richiesta RFC (Management | Other | Other | Create) per richiedere l'accesso all'account e l'installazione a Inspector e il team operativo AMS modificherà il ReadOnly Customer_ _Role per fornire l'accesso alla console Amazon Inspector (senza accesso SSM).

L'agente Amazon Inspector deve essere installato su tutte le EC2 istanze Amazon che voglio valutare?

No, le valutazioni di Amazon Inspector con il pacchetto di regole di raggiungibilità della rete possono essere eseguite senza un agente per nessuna istanza Amazon. EC2 L'agente è necessario per i pacchetti di regole di valutazione dell'host. Per ulteriori informazioni sull'installazione degli agenti, consulta Installazione degli agenti Amazon Inspector.

È previsto un costo aggiuntivo per questo servizio?

Sì. I prezzi di Amazon Inspector sono disponibili sul sito dei prezzi di Amazon Inspector

. Quali sono i risultati di Amazon Inspector?

I risultati sono potenziali problemi di sicurezza scoperti durante la valutazione di Amazon Inspector dell'obiettivo di valutazione selezionato. I risultati vengono visualizzati nella console Amazon Inspector o nell'API e contengono sia una descrizione dettagliata dei problemi di sicurezza sia consigli per risolverli.

Sono disponibili i report della valutazione di Amazon Inspector?

Sì. Un report di valutazione è un documento contenente i dettagli degli elementi sottoposti a test durante l'esecuzione di valutazioni e i risultati della valutazione. I risultati della valutazione vengono formattati come report standard. Tali report possono essere generati per condividere i risultati all'interno del team con lo scopo di individuare le azioni correttive, corredare i dati relativi all'audit della conformità o archiviare dati per riferimenti futuri. Un report di valutazione di Amazon Inspector può essere generato per un'esecuzione di valutazione una volta completato con successo.

Posso usare i tag per identificare gli stack su cui voglio eseguire i report di Amazon Inspector?

Sì.

I team AMS Operations avranno accesso ai risultati della valutazione di Amazon Inspector?

Sì. Chiunque abbia accesso alla console Amazon Inspector in AWS è in grado di visualizzare risultati e report di valutazione.

I team operativi di AMS consiglieranno o agiranno in base ai risultati dei report di Amazon Inspector?

No. Se desideri apportare modifiche in base ai risultati del rapporto Amazon Inspector, devi richiedere le modifiche tramite un RFC (Management | Other | Other | Update).

AMS riceverà una notifica quando eseguo un rapporto Amazon Inspector?

Quando richiedi l'accesso ad Amazon Inspector, l'operatore AMS che esegue la RFC notifica la richiesta al tuo CSDM.

Per ulteriori informazioni, consulta Amazon Inspector FAQs

Impostazioni non predefinite EPS della landing zone multi-account AMS

Questa sezione è stata redatta perché contiene informazioni sensibili relative alla sicurezza di AMS. Queste informazioni sono disponibili nella documentazione della console AMS. Per accedere ad AWS Artifact, puoi contattare il tuo CSDM per ricevere istruzioni o andare alla pagina Getting Started with

Guardrail AMS

Un guardrail è una regola di alto livello che fornisce una governance continua per l'intero ambiente AMS.

Questa sezione è stata redatta perché contiene informazioni sensibili relative alla sicurezza di AMS. Queste informazioni sono disponibili nella documentazione della console AMS. Per accedere ad AWS Artifact, puoi contattare il tuo CSDM per ricevere istruzioni o andare alla pagina Getting Started with

Politiche di controllo del servizio MALZ

Questa sezione è stata redatta perché contiene informazioni sensibili relative alla sicurezza di AMS. Queste informazioni sono disponibili nella documentazione della console AMS. Per accedere ad AWS Artifact, puoi contattare il tuo CSDM per ricevere istruzioni o andare alla pagina Getting Started with