Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Firewall Palo Alto in uscita gestito

AMS fornisce una soluzione firewall Managed Palo Alto egress, che consente il filtraggio del traffico in uscita verso Internet per tutte le reti nell'ambiente Multi-Account Landing Zone (esclusi i servizi rivolti al pubblico). Questa soluzione combina la tecnologia firewall leader del settore (Palo Alto VM-300) con le funzionalità di gestione dell'infrastruttura di AMS per implementare, monitorare, gestire, scalare e ripristinare l'infrastruttura all'interno di ambienti operativi conformi. Le terze parti, inclusa Palo Alto Networks, non hanno accesso ai firewall; sono gestiti esclusivamente dai tecnici AMS.

Controllo del traffico

La soluzione di firewall gestito in uscita gestisce un elenco di domini consentiti composto da domini richiesti da AMS per servizi come backup e patch, oltre ai domini definiti dall'utente. Quando il traffico Internet in uscita viene indirizzato al firewall, viene aperta una sessione, il traffico viene valutato e, se corrisponde a un dominio consentito, il traffico viene inoltrato alla destinazione.

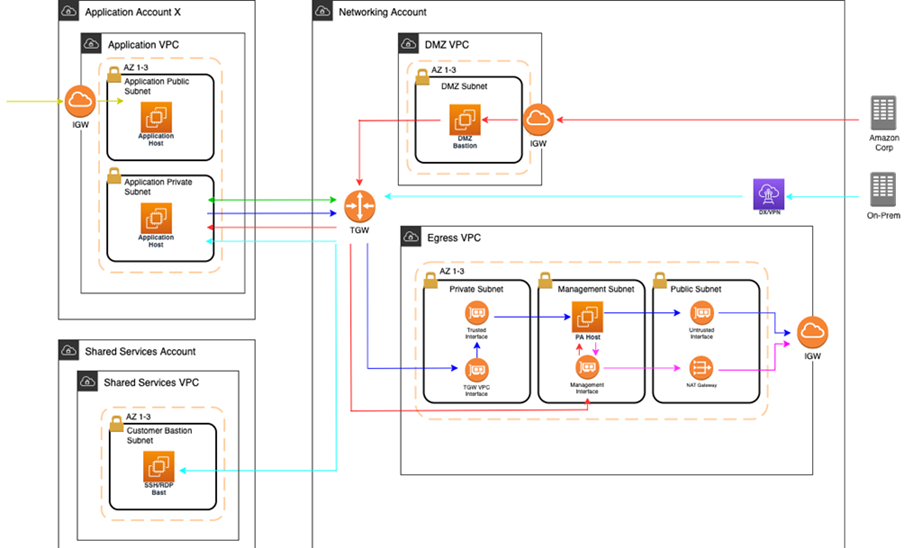

Architettura

La soluzione firewall gestita in uscita segue un modello ad alta disponibilità, in cui vengono implementati da due a tre firewall a seconda del numero di zone di disponibilità (). AZs La soluzione utilizza parte dello spazio IP del VPC in uscita predefinito, ma fornisce anche un'estensione VPC (/24) per le risorse aggiuntive necessarie per la gestione dei firewall.

Flusso di rete

Ad un livello elevato, il routing del traffico pubblico in uscita rimane lo stesso, ad eccezione del modo in cui il traffico viene instradato verso Internet dal VPC in uscita:

Il traffico in uscita destinato a Internet viene inviato al Transit Gateway (TGW) tramite la tabella di routing VPC

TGW indirizza il traffico verso il VPC in uscita tramite la tabella delle rotte TGW

Il VPC indirizza il traffico verso Internet tramite le tabelle di routing della sottorete privata

Nell'ambiente Multi-Account Landing Zone predefinito, il traffico Internet viene inviato direttamente a un gateway NAT (Network Address Translation). La soluzione firewall gestita riconfigura le tabelle di routing delle sottoreti private in modo che indirizzino invece la route predefinita (0.0.0.0/0) a un'interfaccia firewall.

I firewall stessi contengono tre interfacce:

Interfaccia affidabile: interfaccia privata per la ricezione del traffico da elaborare.

Interfaccia non affidabile: interfaccia pubblica per inviare traffico a Internet. Poiché i firewall eseguono il NAT, i server esterni accettano le richieste provenienti da questi indirizzi IP pubblici.

Interfaccia di gestione: interfaccia privata per l'API del firewall, gli aggiornamenti, la console e così via.

Durante tutto il routing, il traffico viene mantenuto all'interno della stessa zona di disponibilità (AZ) per ridurre il traffico inter-AZ. Il traffico attraversa solo AZs quando si verifica un failover.

Modifica dell'elenco delle autorizzazioni

Dopo l'onboarding, ams-allowlist viene creata una lista di autorizzazioni predefinita denominata, contenente gli endpoint pubblici richiesti da AMS e gli endpoint pubblici per l'applicazione di patch agli host Windows e Linux. Una volta operativi, è possibile creare RFC nella console AMS nella categoria Management | Managed Firewall | Outbound (Palo Alto) per creare o eliminare elenchi di autorizzazioni o modificare i domini. Tieni presente che non può essere modificato. ams-allowlist Le RFC vengono gestite in modo completamente automatico (non sono manuali).

Politica di sicurezza personalizzata

Le politiche di sicurezza determinano se bloccare o consentire una sessione in base agli attributi del traffico, come l'area di sicurezza di origine e destinazione, l'indirizzo IP di origine e destinazione e il servizio. Le politiche di sicurezza personalizzate sono supportate in modo completamente automatizzato RFCs. CTs per creare o eliminare una politica di sicurezza è disponibile nella categoria Management | Managed Firewall | Outbound (Palo Alto), mentre il CT per modificare una politica di sicurezza esistente è disponibile nella categoria Deployment | Managed Firewall | Outbound (Palo Alto). Potrai creare nuove politiche di sicurezza, modificare le politiche di sicurezza o eliminare le politiche di sicurezza.

Nota

La politica di sicurezza predefinita ams-allowlist non può essere modificata

CloudWatch Pannelli di controllo PA in uscita

Sono disponibili due dashboard CloudWatch per fornire una visualizzazione aggregata di Palo Alto (PA). La dashboard AMS-MF-PA-Egress-Config-Config fornisce una panoramica della configurazione PA, collegamenti agli elenchi di autorizzazione e un elenco di tutte le politiche di sicurezza, inclusi i relativi attributi. La dashboard AMS-MF-PA-Egress-Dashboard può essere personalizzata per filtrare i registri di traffico. Ad esempio, per creare una dashboard per una politica di sicurezza, puoi creare un RFC con un filtro come:

fields @timestamp, @message | filter @logStream like /pa-traffic-logs/ | filter @message like /<Security Policy Name>/ | parse @message "*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*," as x1, @x2, @x3, @x4, @type, @x6, @x7, @source_ip, @destination_ip, @source_nat_ip, @dest_nat_ip, @rule, @x13, @x14, @application, @x16, @from_zone, @to_zone, @x19, @x20, @x21, @x22, @session_id, @x24, @source_port, @destination_port, @source_nat_port, @destination_nat_port, @x29, @protocol, @action, @bytes, @bytes_sent, @bytes_recieved, @packets, @x36, @x37, @category, @x39, @x40, @x41, @source_country, @destination_country, @x44, @packets_sent, @packets_recieved, @session_end_reason, @x48, @x49, @x50 | display @timestamp, @rule, @action, @session_end_reason, @protocol, @source_ip, @destination_ip, @source_port, @destination_port, @session_id, @from_zone, @to_zone, @category, @bytes_sent, @bytes_recieved, @packets_sent, @packets_recieved, @source_country, @destination_country

Modello di failover

La soluzione firewall include due-tre host Palo Alto (PA) (uno per AZ). Healthy check canaries funziona secondo un programma costante per valutare lo stato di salute degli host. Se un host viene identificato come non integro, AMS riceve una notifica e il traffico per quella AZ viene automaticamente spostato su un host integro in un'altra AZ modificando la tabella delle rotte. Poiché il flusso di lavoro relativo al controllo dello stato è in esecuzione costante, se l'host torna a funzionare correttamente a causa di problemi temporanei o di una correzione manuale, il traffico torna alla zona di disponibilità corretta con l'host integro.

Dimensionamento

AMS monitora il firewall per verificare la velocità di trasmissione e i limiti di scalabilità. Quando i limiti di velocità effettiva superano le soglie minime (CPU/rete), AMS riceve un avviso. Una soglia di produzione di acqua bassa indica che le risorse si stanno avvicinando alla saturazione, tanto che AMS valuterà le metriche nel tempo e suggerirà soluzioni di scalabilità.

Backup e ripristino

I backup vengono creati durante l'avvio iniziale, dopo eventuali modifiche alla configurazione e a intervalli regolari. I backup iniziali all'avvio vengono creati per ogni host, ma le modifiche alla configurazione e i backup a intervalli regolari vengono eseguiti su tutti gli host del firewall quando viene richiamato il flusso di lavoro di backup. I tecnici AMS possono creare backup aggiuntivi al di fuori di tali finestre o fornire dettagli di backup, se richiesto.

Se necessario, gli ingegneri AMS possono eseguire il ripristino dei backup di configurazione. Se è necessario un ripristino, questo verrà eseguito su tutti gli host per mantenere sincronizzata la configurazione tra gli host.

Il ripristino può avvenire anche quando un host richiede il riciclo completo di un'istanza. Il ripristino automatico del backup più recente si verifica quando viene eseguito il provisioning di una nuova EC2 istanza. In generale, gli host non vengono riciclati regolarmente e sono riservati ai guasti gravi o agli scambi AMI richiesti. I ricicli degli host vengono avviati manualmente e l'utente riceve una notifica prima che si verifichi un riciclo.

Oltre ai backup della configurazione del firewall, il backup delle regole specifiche dell'elenco di autorizzazioni viene eseguito separatamente. Un backup viene creato automaticamente quando le regole dell'elenco di autorizzazioni definite vengono modificate. Il ripristino del backup dell'elenco delle autorizzazioni può essere eseguito da un tecnico AMS, se necessario.

Aggiornamenti

La soluzione AMS Managed Firewall richiede vari aggiornamenti nel tempo per aggiungere miglioramenti al sistema, funzionalità aggiuntive o aggiornamenti al sistema operativo (OS) o al software del firewall.

La maggior parte delle modifiche non influirà sull'ambiente in esecuzione, ad esempio l'aggiornamento dell'infrastruttura di automazione, ma altre modifiche, come la rotazione delle istanze del firewall o l'aggiornamento del sistema operativo, potrebbero causare interruzioni. Quando viene valutata una potenziale interruzione del servizio dovuta agli aggiornamenti, AMS si coordinerà con il cliente per adattare le finestre di manutenzione.

Accesso da parte dell'operatore

Gli operatori AMS utilizzano ActiveDirectory le proprie credenziali per accedere al dispositivo Palo Alto ed eseguire operazioni (ad esempio, applicare patch, rispondere a un evento, ecc.). La soluzione conserva i registri standard di autenticazione e modifica della configurazione degli operatori AMS per tenere traccia delle azioni eseguite sugli host di Palo Alto.

Registri predefiniti

Per impostazione predefinita, i log generati dal firewall risiedono nella memoria locale di ogni firewall. Nel tempo, i log locali verranno eliminati in base all'utilizzo dello storage. La soluzione AMS fornisce l'invio in tempo reale dei log dalle macchine ai CloudWatch registri; per ulteriori informazioni, vedere. CloudWatch Integrazione dei log

Gli ingegneri AMS hanno ancora la possibilità di interrogare ed esportare i log direttamente dalle macchine, se necessario. Inoltre, i registri possono essere spediti a un Panorama di proprietà del cliente; per ulteriori informazioni, vedere. Integrazione Panorama

I registri raccolti dalla soluzione sono i seguenti:

| Tipo di log | Descrizione |

|---|---|

Traffico |

Visualizza una voce per l'inizio e la fine di ogni sessione. Ogni voce include la data e l'ora, le zone di origine e destinazione, gli indirizzi e le porte, il nome dell'applicazione, il nome della regola di sicurezza applicata al flusso, l'azione della regola (consentire, negare o eliminare), l'interfaccia di ingresso e uscita, il numero di byte e il motivo della fine della sessione. La colonna Tipo indica se la voce riguarda l'inizio o la fine della sessione o se la sessione è stata negata o abbandonata. Un «drop» indica che la regola di sicurezza che ha bloccato il traffico specificava «qualsiasi» applicazione, mentre un «nega» indica che la regola ha identificato un'applicazione specifica. Se il traffico viene interrotto prima che l'applicazione venga identificata, ad esempio quando una regola interrompe tutto il traffico per un servizio specifico, l'applicazione viene mostrata come «non applicabile». |

Minaccia |

Visualizza una voce per ogni allarme di sicurezza generato dal firewall. Ogni voce include la data e l'ora, il nome o l'URL di una minaccia, le zone di origine e destinazione, gli indirizzi e le porte, il nome dell'applicazione, l'azione di allarme (consentire o bloccare) e la gravità. La colonna Tipo indica il tipo di minaccia, ad esempio «virus» o «spyware»; la colonna Nome è la descrizione o l'URL della minaccia; e la colonna Categoria è la categoria di minaccia (ad esempio «keylogger») o la categoria URL. |

Filtraggio degli URL |

Visualizza i registri dei filtri URL, che controllano l'accesso ai siti Web e se gli utenti possono inviare credenziali ai siti Web. |

Configurazione |

Visualizza una voce per ogni modifica alla configurazione. Ogni voce include la data e l'ora, il nome utente dell'amministratore, l'indirizzo IP da cui è stata apportata la modifica, il tipo di client (interfaccia web o CLI), il tipo di comando eseguito, se il comando è riuscito o meno, il percorso di configurazione e i valori prima e dopo la modifica. |

System (Sistema) |

Visualizza una voce per ogni evento di sistema. Ogni voce include la data e l'ora, la gravità dell'evento e una descrizione dell'evento. |

Allarmi |

Il registro degli allarmi registra informazioni dettagliate sugli allarmi generati dal sistema. Le informazioni contenute in questo registro sono riportate anche in Allarmi. Fare riferimento a «Definizione delle impostazioni degli allarmi». |

Autenticazione |

Visualizza informazioni sugli eventi di autenticazione che si verificano quando gli utenti finali tentano di accedere a risorse di rete il cui accesso è controllato dalle regole dei criteri di autenticazione. Gli utenti possono utilizzare queste informazioni per aiutare a risolvere i problemi di accesso e per adattare la politica di autenticazione degli utenti in base alle esigenze. Oltre agli oggetti di correlazione, gli utenti possono anche utilizzare i registri di autenticazione per identificare attività sospette sulla rete degli utenti, come gli attacchi di forza bruta. Facoltativamente, gli utenti possono configurare le regole di autenticazione per registrare i timeout di autenticazione. Questi timeout si riferiscono al periodo di tempo in cui un utente deve autenticarsi per una risorsa una sola volta ma può accedervi ripetutamente. La visualizzazione delle informazioni sui timeout aiuta gli utenti a decidere se e come modificarli. |

Unificato |

Visualizza le ultime voci di registro relative al traffico, alle minacce, al filtro degli URL, agli WildFire invii e al filtro dei dati in un'unica visualizzazione. La visualizzazione collettiva dei log consente agli utenti di esaminare e filtrare questi diversi tipi di log insieme (invece di cercare ogni set di log separatamente). In alternativa, gli utenti possono scegliere quali tipi di log visualizzare: fai clic sulla freccia a sinistra del campo del filtro e seleziona traffico, minaccia, url, data, and/or wildfire per visualizzare solo i tipi di log selezionati. |

Gestione degli eventi

AMS monitora continuamente la capacità, lo stato di integrità e la disponibilità del firewall. Le metriche generate dal firewall, così come le metriche AWS/AMS generate, vengono utilizzate per creare allarmi che vengono ricevuti dai tecnici operativi di AMS, che esamineranno e risolveranno il problema. Gli allarmi attuali coprono i seguenti casi:

Allarmi relativi agli eventi:

Utilizzo della CPU Firewall Dataplane

Utilizzo della CPU - Dataplane CPU (elaborazione del traffico)

L'utilizzo dei pacchetti Firewall Dataplane è superiore all'80%

Utilizzo dei pacchetti - Dataplane (elaborazione del traffico)

Utilizzo della sessione Firewall Dataplane

Sessione Firewall Dataplane attiva

Utilizzo aggregato della CPU del firewall

Utilizzo della CPU in tutti i settori CPUs

Failover tramite AZ

Avvisa quando si verifica un failover in una zona AZ

Host Syslog non funzionante

L'host Syslog non supera il controllo di integrità

Gestione degli allarmi:

Allarme di guasto del Health Check Monitor

Quando il flusso di lavoro del controllo dello stato di salute fallisce in modo imprevisto

Ciò riguarda il flusso di lavoro stesso, non se il controllo dello stato del firewall fallisce

Allarme di errore di rotazione della password

Quando la rotazione della password fallisce

La password utente dell'API/servizio viene ruotata ogni 90 giorni

Parametri

Tutte le metriche vengono acquisite e archiviate CloudWatch nell'account di rete. Queste possono essere visualizzate accedendo dalla console all'account di rete e accedendo alla CloudWatch console. Le singole metriche possono essere visualizzate nella scheda Metriche o in un pannello di controllo a riquadro singolo di determinate metriche, mentre le metriche aggregate possono essere visualizzate accedendo alla scheda Dashboard e selezionando AMS-MF-PA-Egress-Dashboard.

Metriche personalizzate:

Controllo dello stato

Spazio dei nomi: AMS/MF/PA/Egress

PARouteTableConnectionsByAZ

PAUnhealthyByInstance

PAUnhealthyAggregatedByAZ

PAHealthCheckLockState

Firewall generato

Spazio dei nomi:/AMS/MF/PA/Egress<instance-id>

DataPlaneCPUUtilizationPct

DataPlanePacketBuffferUtilization

padella GPGateway UtilizationPct

panSessionActive

panSessionUtilization

CloudWatch Integrazione dei log

CloudWatch L'integrazione dei log inoltra i log dai firewall ai registri, riducendo così il rischio di perdita dei CloudWatch log a causa dell'utilizzo dello storage locale. I log vengono compilati in tempo reale man mano che i firewall li generano e possono essere visualizzati su richiesta tramite la console o l'API.

È possibile creare query complesse per l'analisi dei log o esportarle in formato CSV utilizzando Insights. CloudWatch Inoltre, la CloudWatch dashboard personalizzata di AMS Managed Firewall mostrerà anche una rapida visualizzazione di specifiche query relative al registro del traffico e una visualizzazione grafica del traffico e degli accessi alle politiche nel tempo. L'utilizzo dei CloudWatch log consente inoltre l'integrazione nativa con altri servizi AWS come AWS Kinesis.

Nota

I log PA non possono essere inoltrati direttamente a un raccoglitore Syslog esistente locale o di terze parti. La soluzione AMS Managed Firewall fornisce la spedizione in tempo reale dei log dalle macchine PA ad AWS CloudWatch Logs. Puoi utilizzare la funzionalità CloudWatch Logs Insight per eseguire query ad hoc. Inoltre, i registri possono essere spediti alla soluzione di gestione Panorama di Palo Alto. CloudWatch i registri possono anche essere inoltrati ad altre destinazioni utilizzando i filtri di abbonamento. CloudWatch Scopri di più su Panorama nella sezione seguente. Per saperne di più su Splunk, consulta Integrazione con Splunk.

Integrazione Panorama

AMS Managed Firewall può, opzionalmente, essere integrato con il tuo Panorama esistente. Ciò consente di visualizzare le configurazioni del firewall da Panorama o inoltrare i log dal firewall a Panorama. L'integrazione di Panorama con AMS Managed Firewall è di sola lettura e non sono consentite modifiche alla configurazione dei firewall da Panorama. Panorama è completamente gestito e configurato da te, AMS sarà responsabile solo della configurazione dei firewall per comunicare con esso.

Licenze

Il prezzo di AMS Managed Firewall dipende dal tipo di licenza utilizzata, oraria o BYOL (Bring Your Own License) e dalla dimensione dell'istanza in cui viene eseguita l'appliance. Devi ordinare le dimensioni delle istanze e le licenze del firewall Palo Alto che preferisci tramite AWS Marketplace.

Licenze Marketplace: accetta i termini e le condizioni del VM-Series Next-Generation Firewall Bundle 1 dall'account di rete in MALZ.

Licenze BYOL: accetta i termini e le condizioni del VM-Series Next-Generation Firewall (BYOL) dall'account di rete in MALZ e condividi il «codice di autenticazione BYOL» ottenuto dopo aver acquistato la licenza con AMS.

Limitazioni

Al momento, AMS supporta i firewall della serie VM-300 o della serie VM-500. Le configurazioni sono disponibili qui: modelli della serie VM su istanze AWS

Nota

La soluzione AMS funziona in modalità Active-Active poiché ogni istanza PA nella relativa zona di disponibilità gestisce il traffico in uscita per la rispettiva AZ. Pertanto, con due istanze PA AZs, ciascuna istanza PA gestisce il traffico in uscita fino a 5 Gbps e fornisce in modo efficace un throughput complessivo di 10 Gbps su due. AZs Lo stesso vale per tutti i limiti in ogni AZ. Se il controllo dello stato dell'AMS dovesse fallire, spostiamo il traffico dalla zona di zona con PA difettosa a un'altra zona e, durante la sostituzione dell'istanza, la capacità viene ridotta ai AZs limiti rimanenti.

AMS attualmente non supporta altri bundle Palo Alto disponibili su AWS Marketplace; ad esempio, non è possibile richiedere il «VM-Series Next-Generation Firewall Bundle 2". Tieni presente che la soluzione AMS Managed Firewall che utilizza Palo Alto attualmente fornisce solo un'offerta di filtraggio del traffico in uscita, quindi l'utilizzo di pacchetti avanzati della serie VM non fornirebbe funzionalità o vantaggi aggiuntivi.

Requisiti per l'onboarding

Devi leggere e accettare i termini e le condizioni del firewall di nuova generazione della serie VM di Palo Alto in AWS Marketplace.

È necessario confermare la dimensione dell'istanza che si desidera utilizzare in base al carico di lavoro previsto.

È necessario fornire un blocco CIDR /24 che non sia in conflitto con le reti nell'ambiente Multi-Account Landing Zone o On-Prem. Deve essere della stessa classe dell'Egress VPC (la Soluzione fornisce un'estensione VPC /24 al VPC Egress).

Prezzi

I costi dell'infrastruttura di base di AMS Managed Firewall sono suddivisi in tre fattori principali: l' EC2 istanza che ospita il firewall Palo Alto, la licenza software, le licenze Palo Alto VM-Series e le integrazioni. CloudWatch

I prezzi seguenti si basano sul firewall della serie VM-300.

EC2 Istanze: il firewall Palo Alto funziona in un modello ad alta disponibilità di 2-3 EC2 istanze, in cui l'istanza si basa sui carichi di lavoro previsti. Il costo dell'istanza dipende dalla regione e dal numero di AZs

Ad esempio us-east-1, m5.xlarge, 3 AZs

0,192 USD* 24 * 30* 3 = 414,72 USD

https://aws.amazon.com/ec2/prezzi/su richiesta/

Licenze Palo Alto: il costo della licenza software di un firewall Palo Alto VM-300 di nuova generazione dipende dal numero di AZ e dal tipo di istanza.

Ad esempio us-east-1, m5.xlarge, 3 AZs

0,87 USD* 24 * 30* 3 = 1879,20 USD

https://aws.amazon.com/marketplace/PP/B083M7JPKB? ref_=srh_res_product_title #pdp -prezzi

CloudWatch Integrazione dei log: l'integrazione dei log utilizza server (- t3.medium), CloudWatch NLB e Logs. SysLog EC2 CloudWatch Il costo dei server si basa sulla regione e sul numero di AZs, mentre il costo dei log varia in base all'utilizzo del traffico. NLB/CloudWatch

Ad esempio us-east-1, t3.medium, 3AZ

0,0416 US$ * 24 * 30 * 3 = 89,86 USD

https://aws.amazon.com/ec2/prezzi/su richiesta/

https://aws.amazon.com/cloudwatch/prezzi/