Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Esegui la migrazione dei carichi di lavoro su Amazon EVS utilizzando HCX VMware

Dopo l'implementazione di Amazon EVS, puoi implementare VMware HCX con connettività Internet privata o pubblica per facilitare la migrazione dei carichi di lavoro su Amazon EVS. Per ulteriori informazioni, consulta Getting Started with VMware

Importante

La migrazione HCX basata su Internet in genere non è consigliata per:

-

Applicazioni sensibili al jitter o alla latenza della rete.

-

Operazioni vMotion critiche in termini di tempo.

-

Migrazioni su larga scala con requisiti prestazionali rigorosi.

Per questi scenari, consigliamo di utilizzare la connettività privata HCX. Una connessione privata dedicata offre prestazioni più affidabili rispetto alle connessioni basate su Internet.

Opzioni di connettività HCX

Puoi migrare i carichi di lavoro su Amazon EVS utilizzando la connettività privata con Direct AWS Connect o connessione Site-to-Site VPN o utilizzando la connettività pubblica.

A seconda della situazione e delle opzioni di connettività, potresti preferire utilizzare la connettività pubblica o privata con HCX. Ad esempio, alcuni siti possono avere una connettività privata con una maggiore coerenza delle prestazioni, ma un throughput inferiore a causa della crittografia VPN o delle velocità di collegamento limitate. Allo stesso modo, potresti avere una connettività Internet pubblica ad alta velocità che presenta una maggiore variabilità in termini di prestazioni. Con Amazon EVS, puoi scegliere l'opzione di connettività più adatta alle tue esigenze.

La tabella seguente confronta le differenze tra la connettività privata e pubblica di HCX.

| Connettività privata | Connettività pubblica |

|---|---|

|

Panoramica |

Panoramica |

|

Utilizza solo connessioni private all'interno del VPC. Facoltativamente, puoi utilizzare AWS Direct Connect o Site-to-Site VPN con un gateway di transito per la connettività di rete esterna. |

Utilizza la connettività Internet pubblica con indirizzi IP elastici, abilitando le migrazioni senza una connessione privata dedicata. |

|

Ideale per |

Ideale per |

|

|

|

Principali vantaggi |

Principali vantaggi |

|

|

|

Considerazioni chiave |

Considerazioni chiave |

|

|

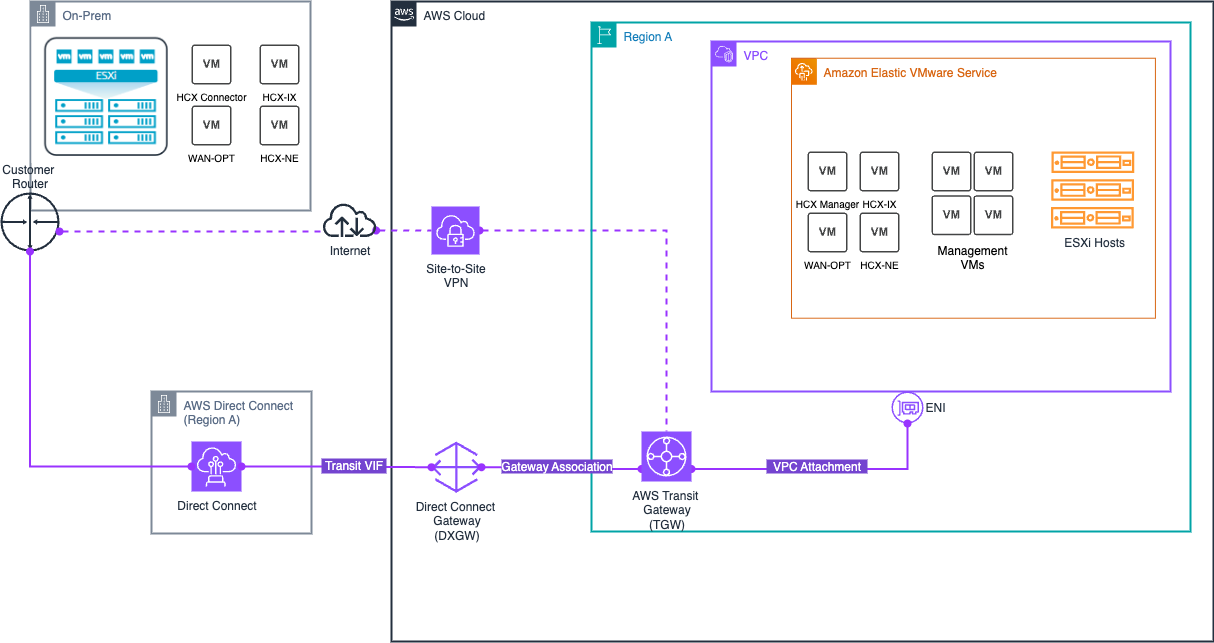

Architettura di connettività privata HCX

La soluzione di connettività privata HCX integra diversi componenti:

-

Componenti di rete Amazon EVS

-

Utilizza solo sottoreti VLAN private per comunicazioni sicure, inclusa una VLAN HCX privata.

-

Supporta la rete per il controllo del traffico. ACLs

-

Supporta la propagazione dinamica BGP delle rotte tramite un server di routing VPC privato.

-

-

AWS opzioni di transito di rete gestite per la connettività locale

-

AWS Direct Connect+ AWS Transit Gateway ti consente di connettere la tua rete locale ad Amazon EVS tramite una connessione privata dedicata. Per ulteriori informazioni, consulta AWS Direct Connect+ AWS Transit Gateway.

-

AWS Site-to-Site VPN+ AWS Transit Gateway offre la possibilità di creare una connessione IPsec VPN tra la rete remota e il gateway di transito su Internet. Per ulteriori informazioni, consulta AWS Transit Gateway + AWS Site-to-Site VPN.

-

Nota

Amazon EVS non supporta la connettività tramite un'interfaccia virtuale privata (VIF) AWS Direct Connect o tramite una connessione AWS Site-to-Site VPN che termina direttamente nel VPC sottostante.

Il diagramma seguente illustra l'architettura di connettività privata HCX, mostrando come utilizzare AWS Direct Connect e Site-to-Site VPN con il gateway di transito per consentire la migrazione sicura del carico di lavoro tramite una connessione privata dedicata.

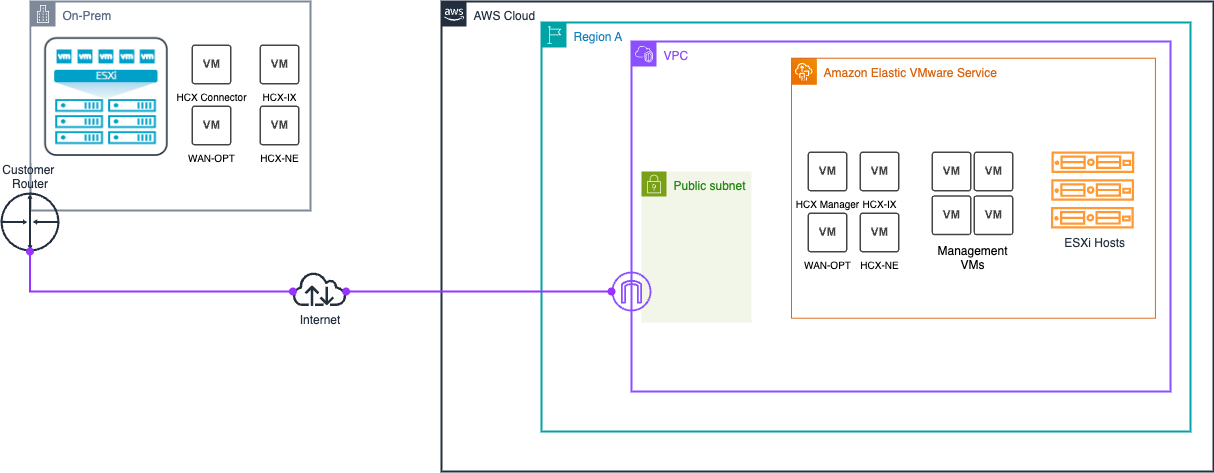

Architettura di connettività Internet HCX

La soluzione di connettività Internet HCX è composta da diversi componenti che lavorano insieme:

-

Componenti di rete Amazon EVS

-

Utilizza una sottorete VLAN HCX pubblica isolata per abilitare la connettività Internet tra Amazon EVS e i dispositivi HCX locali.

-

ACLs Supporta la rete per il controllo del traffico.

-

Supporta la propagazione dinamica BGP delle rotte attraverso un server di routing VPC pubblico.

-

-

IPAM e gestione degli IP pubblici

-

Amazon VPC IP Address Manager (IPAM) gestisce l'allocazione degli IPv4 indirizzi pubblici dal pool IPAM pubblico di proprietà di Amazon.

-

Il blocco VPC CIDR secondario (/28) viene allocato dal pool IPAM, creando una sottorete pubblica isolata separata dal CIDR VPC principale.

-

Per ulteriori informazioni, consulta Configurazione della connettività Internet pubblica HCX.

Il diagramma seguente illustra l'architettura di connettività Internet HCX.

Configurazione della migrazione HCX

Questo tutorial descrive come configurare VMware HCX per migrare i carichi di lavoro su Amazon EVS.

Prerequisiti

Prima di utilizzare VMware HCX con Amazon EVS, assicurati che i prerequisiti HCX siano soddisfatti. Per ulteriori informazioni, consulta VMware Prerequisiti HCX.

Importante

Amazon EVS ha requisiti unici per la connettività Internet pubblica HCX.

Se hai bisogno della connettività pubblica HCX, devi soddisfare i seguenti requisiti:

-

Crea un IPAM e un pool IPv4 IPAM pubblico con CIDR con una lunghezza minima della maschera di rete di /28.

-

Alloca almeno due indirizzi IP elastici (EIPs) dal pool IPAM per i dispositivi HCX Manager e HCX Interconnect (HCX-IX). Assegna un indirizzo IP elastico aggiuntivo per ogni appliance di rete HCX da distribuire.

-

Aggiungi il blocco IPv4 CIDR pubblico come CIDR aggiuntivo al tuo VPC.

Per ulteriori informazioni, consulta Configurazione della connettività Internet HCX.

Controlla lo stato della sottorete VLAN HCX

Viene creata una VLAN per HCX come parte della distribuzione standard di Amazon EVS. Segui questi passaggi per verificare che la sottorete VLAN HCX sia configurata correttamente.

Verificate che la sottorete VLAN HCX sia associata a un ACL di rete

Segui questi passaggi per verificare che la sottorete VLAN HCX sia associata a un ACL di rete. Per ulteriori informazioni sull'associazione ACL di rete, vedere. Crea un ACL di rete per controllare il traffico della sottorete VLAN di Amazon EVS

Importante

Se ti connetti tramite Internet, l'associazione di un indirizzo IP elastico a una VLAN fornisce l'accesso diretto a Internet a tutte le risorse su quella VLAN. Assicurati di disporre di elenchi di controllo degli accessi alla rete configurati in modo da limitare l'accesso in base alle esigenze di sicurezza.

Importante

EC2 i gruppi di sicurezza non funzionano su interfacce di rete elastiche collegate alle sottoreti VLAN di Amazon EVS. Per controllare il traffico da e verso le sottoreti VLAN di Amazon EVS, devi utilizzare una lista di controllo degli accessi alla rete (ACL).

Verifica che le sottoreti VLAN EVS siano associate esplicitamente a una tabella di routing

Amazon EVS richiede che tutte le sottoreti VLAN EVS siano associate esplicitamente a una tabella di routing nel tuo VPC. Per la connettività Internet HCX, la sottorete VLAN pubblica HCX deve essere associata in modo esplicito a una tabella di routing pubblica nel VPC che indirizza verso un gateway Internet. Segui questi passaggi per verificare l'associazione esplicita della tabella di routing.

(Per la connettività Internet HCX) Verifica che EIPs siano associati alla sottorete VLAN HCX

Per ogni appliance di rete HCX da distribuire, è necessario disporre di un EIP proveniente dal pool IPAM associato a una sottorete VLAN pubblica HCX. È necessario associarne almeno due EIPs alla sottorete VLAN pubblica HCX per i dispositivi HCX Manager e HCX Interconnect (HCX-IX). Segui questi passaggi per verificare che esistano le associazioni EIP necessarie.

Importante

La connettività Internet pubblica HCX non riesce se non si associano almeno due del pool IPAM a una EIPs sottorete VLAN pubblica HCX.

Nota

Non è possibile associare i primi due EIPs o gli ultimi EIP del blocco CIDR IPAM pubblico a una sottorete VLAN. Questi EIPs sono riservati come indirizzi di rete, gateway predefiniti e indirizzi di trasmissione. Amazon EVS genera un errore di convalida se tenti di EIPs associarli a una sottorete VLAN.

Crea un gruppo di porte distribuito con l'ID VLAN uplink pubblico HCX

Accedere all'interfaccia di vSphere Client e seguire i passaggi in Aggiungi un gruppo di porte distribuite per aggiungere un gruppo di porte

Quando si configura il failback all'interno dell'interfaccia vSphere Client, assicurarsi che uplink1 sia un uplink attivo e uplink2 sia un uplink in standby per abilitare il failover. Active/Standby Per l'impostazione VLAN nell'interfaccia vSphere Client, immettere l'ID VLAN HCX identificato in precedenza.

(Facoltativo) Configurare l'ottimizzazione della rete WAN HCX

Nota

La funzionalità di ottimizzazione WAN non è più disponibile in HCX 4.11.3. Per ulteriori informazioni, consulta le note di rilascio di HCX

Il servizio HCX WAN Optimization (HCX-WO) migliora le caratteristiche prestazionali delle linee private o dei percorsi Internet applicando tecniche di ottimizzazione WAN come la riduzione dei dati e il condizionamento dei percorsi WAN. Il servizio HCX WAN Optimization è consigliato nelle implementazioni che non sono in grado di dedicare percorsi da 10 Gbit per le migrazioni. Nelle implementazioni da 10 Gbit a bassa latenza, l'utilizzo di WAN Optimization potrebbe non consentire di migliorare le prestazioni di migrazione. Per ulteriori informazioni, consulta Considerazioni e best practice sull'implementazione di VMware HCX

Il servizio HCX WAN Optimization viene distribuito insieme all'appliance del servizio HCX WAN Interconnect (HCX-IX). HCX-IX è responsabile della replica dei dati tra l'ambiente aziendale e l'ambiente Amazon EVS.

Per utilizzare il servizio HCX WAN Optimization con Amazon EVS, è necessario utilizzare un gruppo di porte distribuito sulla sottorete VLAN HCX. Utilizza il gruppo di porte distribuito creato nel passaggio precedente.

(Facoltativo) Abilita la rete ottimizzata per la mobilità HCX

HCX Mobility Optimized Networking (MON) è una funzionalità dell'HCX Network Extension Service. Le estensioni di rete abilitate al MON migliorano i flussi di traffico per le macchine virtuali migrate abilitando il routing selettivo all'interno del tuo ambiente Amazon EVS. MON consente di configurare il percorso ottimale per la migrazione del traffico del carico di lavoro verso Amazon EVS quando si estendono reti di livello 2, evitando un lungo percorso di rete di andata e ritorno attraverso il gateway di origine. Questa funzionalità è disponibile per tutte le implementazioni di Amazon EVS. Per ulteriori informazioni, consulta Configurazione della rete ottimizzata per la mobilità

Importante

Prima di abilitare HCX MON, leggi le seguenti limitazioni e configurazioni non supportate per HCX Network Extension.

Restrizioni e limitazioni per l'estensione di rete

Restrizioni e limitazioni per topologie di rete ottimizzate per la mobilità

Importante

Prima di abilitare HCX MON, assicurati di aver configurato la ridistribuzione del percorso per il CIDR della rete di destinazione nell'interfaccia NSX. Per ulteriori informazioni, consulta Configurare BGP e

Verifica la connettività HCX

VMware HCX include strumenti diagnostici integrati che possono essere utilizzati per testare la connettività. Per ulteriori informazioni, vedere Risoluzione dei problemi VMware HCX