Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Puoi utilizzare Secure Socket Layer (SSL) o Transport Layer Security (TLS) dall’applicazione per crittografare una connessione a un’istanza database che esegue Db2, MariaDB, Microsoft SQL Server, MySQL, Oracle o PostgreSQL.

Le connessioni SSL/TLS forniscono un livello di sicurezza tramite la crittografia dei dati che si spostano tra il client e un’istanza database o un cluster di database. Facoltativamente, la SSL/TLS connessione può eseguire la verifica dell'identità del server convalidando il certificato del server installato nel database. Per richiedere la verifica dell'identità del server, esegui questa procedura generale:

-

Scegli l'autorità di certificazione (CA) che firma il certificato del server di database per il database. Per ulteriori informazioni sulle autorità di certificazione, consulta Autorità di certificazione.

-

Scarica un bundle di certificati da utilizzare quando ti connetti al database. Per scaricare un bundle di certificati, consulta Pacchetti di certificati di Regione AWS.

Nota

Tutti i certificati sono disponibili solo per il download tramite connessioni SSL/TLS.

-

Connettiti al database utilizzando il processo del tuo motore DB per l'implementazione delle SSL/TLS connessioni. Ogni motore DB ha il proprio processo di implementazione SSL/TLS. To learn how to implement SSL/TLS per il tuo database, segui il link che corrisponde al tuo motore DB:

-

Utilizzo di SSL/TLS con un’istanza database Amazon RDS per Db2

-

Supporto di SSL/TLS per le istanze database MariaDB in Amazon RDS

-

Utilizzo di SSL con un'istanza database Microsoft SQL Server

-

Supporto di SSL/TLS per le istanze database MySQL in Amazon RDS

-

Utilizzo del protocollo SSL con un'istanza database PostgreSQL

-

Autorità di certificazione

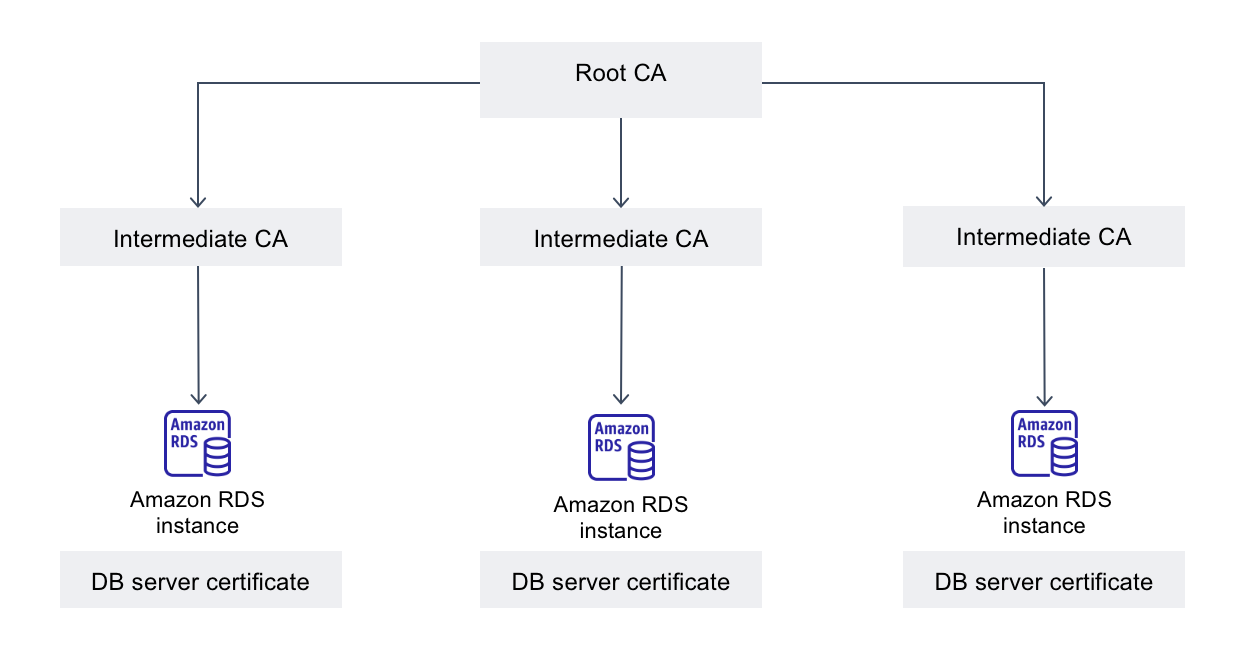

L'autorità di certificazione (CA) è il certificato che identifica la CA root della catena di certificati. La CA firma il certificato del server di database, che è il certificato del server installato su ogni istanza database. Il certificato del server di database identifica l'istanza database come server attendibile.

Amazon RDS fornisce quanto segue CAs per firmare il certificato del server DB per un database.

| Autorità di certificazione (CA) | Description | Common name (CN) (Nome comune) |

|---|---|---|

|

rds-ca-rsa2048-g1 |

Utilizza un'autorità di certificazione con algoritmo a chiave privata RSA 2048 e algoritmo di firma nella maggior parte dei casi. SHA256 Regioni AWS Nel AWS GovCloud (US) Regions, questa CA utilizza un'autorità di certificazione con algoritmo a chiave privata RSA 2048 e algoritmo di firma. SHA384 supporta la rotazione automatica dei certificati del server. |

Amazon RDS region-identifier root CA RSA2 048 G1 |

|

rds-ca-rsa4096-g1 |

Utilizza un'autorità di certificazione con algoritmo a chiave privata RSA 4096 e algoritmo di firma. SHA384 supporta la rotazione automatica dei certificati del server. |

Amazon RDS region-identifier root CA RSA4 096 G1 |

|

rds-ca-ecc384 g1 |

Utilizza un'autorità di certificazione con algoritmo a chiave privata ECC 384 e algoritmo di firma. SHA384 supporta la rotazione automatica dei certificati del server. |

Amazon RDS region-identifier Root CA ECC384 G1 |

Questi certificati CA sono inclusi nel bundle di certificati regionali e globali. Quando si utilizza la CA rds-ca-rsa 2048-g1, rds-ca-rsa 4096-g1 o rds-ca-ecc 384-g1 con un database, RDS gestisce il certificato del server DB sul database. RDS esegue automaticamente la rotazione del certificato del server di database prima della scadenza.

Impostazione della CA per il database

Puoi impostare la CA per un database quando esegui le seguenti attività:

-

Creazione di un’istanza database o cluster di database Multi-AZ: puoi impostare la CA durante la creazione di un’istanza database o un cluster di database. Per istruzioni, consulta Creazione di un'istanza database Amazon RDS o Creazione di un cluster di database Multi-AZ per Amazon RDS.

-

Modifica di un’istanza database o un cluster di database Multi-AZ: puoi impostare la CA per un’istanza database o un cluster di database modificandoli. Per istruzioni, consulta Modifica di un'istanza database Amazon RDS o Modifica di un cluster di database Multi-AZ per Amazon RDS..

Nota

La CA predefinita è impostata su 2048-g1. rds-ca-rsa È possibile sovrascrivere la CA predefinita per il proprio Account AWS utilizzando il comando modify-certificates.

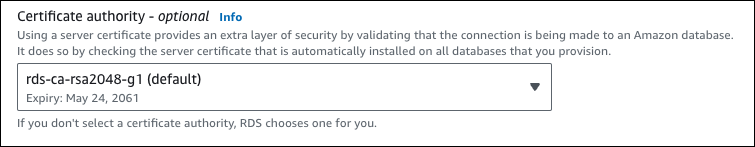

Le opzioni disponibili CAs dipendono dal motore DB e dalla versione del motore DB. Quando si utilizza il Console di gestione AWS, è possibile scegliere la CA utilizzando l'impostazione dell'autorità di certificazione, come mostrato nell'immagine seguente.

La console mostra solo CAs le versioni disponibili per il motore DB e la versione del motore DB. Se si utilizza il AWS CLI, è possibile impostare la CA per un'istanza DB utilizzando il modify-db-instancecomando create-db-instanceor. È possibile impostare la CA per un cluster DB Multi-AZ utilizzando il modify-db-clustercomando create-db-clusteror.

Se utilizzi il AWS CLI, puoi vedere quello disponibile CAs per il tuo account utilizzando il comando describe-certificates. Questo comando mostra nell'output anche la data di scadenza per ogni CA in ValidTill. Puoi trovare CAs quelli disponibili per uno specifico motore DB e una versione del motore DB utilizzando il comando. describe-db-engine-versions

L'esempio seguente mostra la CAs versione del motore DB RDS per PostgreSQL disponibile per la versione predefinita.

aws rds describe-db-engine-versions --default-only --engine postgres

L’output è simile a quello riportato di seguito. I disponibili sono elencati in. CAs SupportedCACertificateIdentifiers L'output mostra anche se la versione del motore di database supporta la rotazione del certificato senza riavvio in SupportsCertificateRotationWithoutRestart.

{

"DBEngineVersions": [

{

"Engine": "postgres",

"MajorEngineVersion": "13",

"EngineVersion": "13.4",

"DBParameterGroupFamily": "postgres13",

"DBEngineDescription": "PostgreSQL",

"DBEngineVersionDescription": "PostgreSQL 13.4-R1",

"ValidUpgradeTarget": [],

"SupportsLogExportsToCloudwatchLogs": false,

"SupportsReadReplica": true,

"SupportedFeatureNames": [

"Lambda"

],

"Status": "available",

"SupportsParallelQuery": false,

"SupportsGlobalDatabases": false,

"SupportsBabelfish": false,

"SupportsCertificateRotationWithoutRestart": true,

"SupportedCACertificateIdentifiers": [

"rds-ca-rsa2048-g1",

"rds-ca-ecc384-g1",

"rds-ca-rsa4096-g1"

]

}

]

}Validità dei certificati del server di database

La validità del certificato del server di database dipende dal motore di database e dalla versione del motore di database. Se la versione del motore di database supporta la rotazione del certificato senza riavvio, la validità del certificato del server di database è di 1 anno. In caso contrario, la validità è di 3 anni.

Per ulteriori informazioni sulla rotazione dei certificati del server di database, consulta Rotazione automatica dei certificati del server.

Visualizzazione della CA per l’istanza database

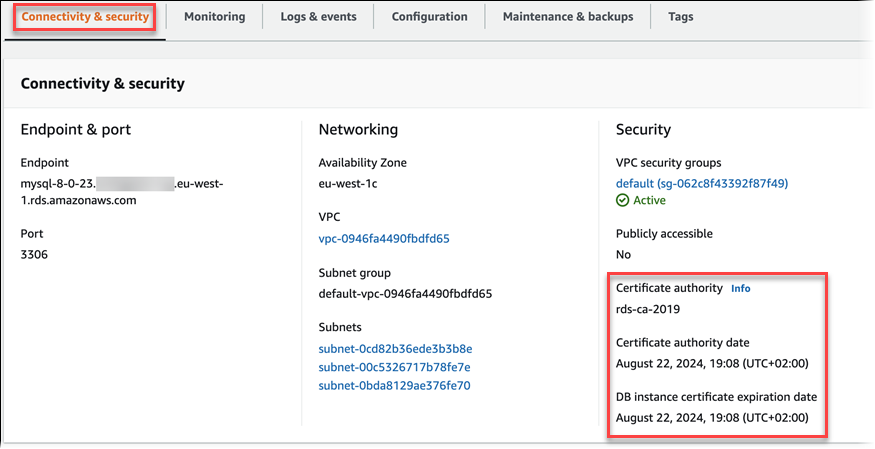

È possibile vedere i dettagli sulla CA per un database visualizzando la scheda Connettività e sicurezza nella console, come nell’immagine seguente.

Se si utilizza il AWS CLI, è possibile visualizzare i dettagli sulla CA per un'istanza DB utilizzando il describe-db-instancescomando. È possibile visualizzare i dettagli sulla CA per un cluster DB Multi-AZ utilizzando il describe-db-clusterscomando.

Download di bundle di certificati per Amazon RDS

Quando ci si connette al database con SSL o TLS, l’istanza del database richiede un certificato di attendibilità di Amazon RDS. Seleziona il link appropriato nella tabella seguente per scaricare il bundle corrispondente alla Regione AWS in cui si ospita il database.

Pacchetti di certificati di Regione AWS

I pacchetti di certificati per tutte le regioni Regioni AWS e GovCloud (Stati Uniti) contengono i seguenti certificati CA root:

-

rds-ca-rsa2048-g1 -

rds-ca-rsa4096-g1 -

rds-ca-ecc384-g1

I certificati rds-ca-rsa4096-g1 e rds-ca-ecc384-g1 non sono disponibili nelle seguenti Regioni:

-

Asia Pacifico (Mumbai)

-

Asia Pacifico (Melbourne)

-

Canada occidentale (Calgary)

-

Europa (Zurigo)

-

Europa (Spagna)

-

Israele (Tel Aviv)

L'application trust store deve registrare solo il certificato CA principale. Non registrate i certificati CA intermedi nel vostro trust store poiché ciò potrebbe causare problemi di connessione quando RDS ruota automaticamente il certificato del server DB.

Nota

Il proxy i certificati di AWS Certificate Manager (ACM). Se si utilizza Server proxy per RDS, non è necessario scaricare certificati Amazon RDS o aggiornare applicazioni che utilizzano connessioni Server proxy per RDS. Per ulteriori informazioni, consulta Utilizzo TLS/SSL con RDS Proxy.

Per scaricare un pacchetto di certificati per un Regione AWS, seleziona il link Regione AWS che ospita il database nella tabella seguente.

Visualizzazione del contenuto del certificato CA

Per verificare il contenuto del bundle di certificati CA, utilizza il comando seguente:

keytool -printcert -v -file global-bundle.pem