Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Akun Manajemen Org

| Mempengaruhi masa depan AWS Security Reference Architecture (AWS SRA) dengan mengambil survei singkat |

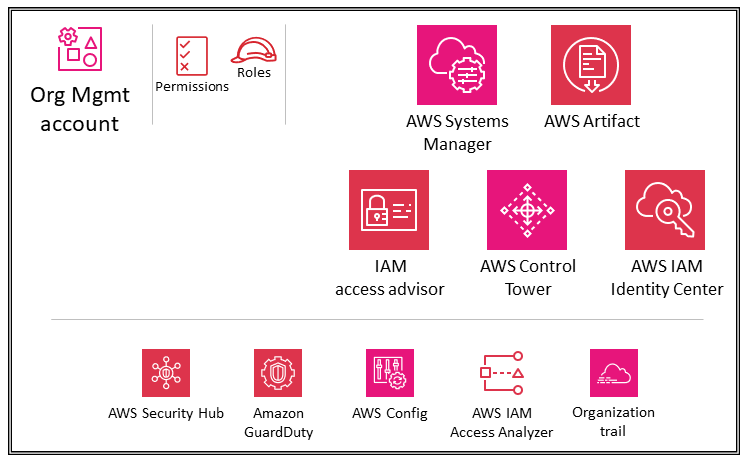

Diagram berikut menggambarkan layanan AWS keamanan yang dikonfigurasi di akun Manajemen Org.

Bagian Menggunakan AWS Organizations untuk keamanan dan Akun manajemen, akses tepercaya, dan administrator yang didelegasikan sebelumnya dalam panduan ini membahas tujuan dan tujuan keamanan akun Manajemen Org secara mendalam. Ikuti praktik terbaik keamanan untuk akun Manajemen Org Anda. Ini termasuk menggunakan alamat email yang dikelola oleh bisnis Anda, menjaga informasi kontak administratif dan keamanan yang benar (seperti melampirkan nomor telepon ke akun jika AWS perlu menghubungi pemilik akun), mengaktifkan otentikasi multi-faktor (MFA) untuk semua pengguna, dan secara teratur meninjau siapa yang memiliki akses ke akun Manajemen Org. Layanan yang digunakan di akun Manajemen Organisasi harus dikonfigurasi dengan peran yang sesuai, kebijakan kepercayaan, dan izin lainnya sehingga administrator layanan tersebut (yang harus mengaksesnya di akun Manajemen Org) juga tidak dapat mengakses layanan lain secara tidak tepat.

Kebijakan kontrol layanan

Dengan AWS Organizations

Jika Anda menggunakan AWS Control Tower untuk mengelola AWS organisasi Anda, itu akan menggunakan satu set SCPs sebagai pagar pembatas preventif (dikategorikan sebagai wajib, sangat disarankan, atau elektif). Pagar pembatas ini membantu Anda mengatur sumber daya Anda dengan menegakkan kontrol keamanan di seluruh organisasi. Ini SCPs secara otomatis menggunakan aws-control-tower tag yang memiliki nilai managed-by-control-tower.

Pertimbangan desain

SCPs hanya mempengaruhi akun anggota dalam AWS

organisasi. Meskipun mereka diterapkan dari akun Manajemen Org, mereka tidak berpengaruh pada pengguna atau peran dalam akun itu. Untuk mempelajari tentang cara kerja logika evaluasi SCP, dan untuk melihat contoh struktur yang direkomendasikan, lihat posting AWS blog Cara menggunakan kebijakan kontrol layanan di AWS Organizations

Kebijakan pengendalian sumber daya

Kebijakan kontrol sumber daya (RCPs) menawarkan kontrol terpusat atas izin maksimum yang tersedia untuk sumber daya di organisasi Anda. RCP mendefinisikan pagar pembatas izin atau menetapkan batasan pada tindakan yang dapat diambil identitas terhadap sumber daya di organisasi Anda. Anda dapat menggunakan RCPs untuk membatasi siapa yang dapat mengakses sumber daya Anda dan menegakkan persyaratan tentang bagaimana sumber daya Anda dapat diakses di anggota organisasi Anda. Akun AWS Anda dapat melampirkan RCPs langsung ke akun individu OUs,, atau root organisasi. Untuk penjelasan rinci tentang cara RCPs kerja, lihat evaluasi RCP dalam AWS Organizations dokumentasi. Baca lebih lanjut tentang RCPs di bagian Menggunakan AWS Organizations untuk keamanan sebelumnya dalam referensi ini.

Jika Anda menggunakan AWS Control Tower untuk mengelola AWS organisasi Anda, itu akan menggunakan satu set RCPs sebagai pagar pembatas pencegahan (dikategorikan sebagai wajib, sangat disarankan, atau elektif). Pagar pembatas ini membantu Anda mengatur sumber daya Anda dengan menegakkan kontrol keamanan di seluruh organisasi. Ini SCPs secara otomatis menggunakan aws-control-tower tag yang memiliki nilaimanaged-by-control-tower.

Pertimbangan desain

-

RCPs hanya mempengaruhi sumber daya di akun anggota dalam organisasi. Mereka tidak berpengaruh pada sumber daya di akun manajemen. Ini juga berarti bahwa RCPs berlaku untuk akun anggota yang ditunjuk sebagai administrator yang didelegasikan.

-

RCPs berlaku untuk sumber daya untuk subset. Layanan AWS Untuk informasi selengkapnya, lihat Daftar dukungan Layanan AWS tersebut RCPs dalam AWS Organizations dokumentasi. Anda dapat menggunakan Aturan AWS Config

dan AWS Lambda berfungsi untuk memantau dan mengotomatiskan penegakan kontrol keamanan pada sumber daya yang saat ini tidak didukung oleh RCPs.

Kebijakan deklaratif

Kebijakan deklaratif adalah jenis kebijakan AWS Organizations manajemen yang membantu Anda mendeklarasikan dan menegakkan konfigurasi yang Anda inginkan secara terpusat pada skala tertentu Layanan AWS di seluruh organisasi. Kebijakan deklaratif saat ini mendukung layanan Amazon EC2

Anda dapat menerapkan konfigurasi dasar untuk sebuah Layanan AWS dengan membuat beberapa pilihan pada AWS Organizations dan AWS Control Tower konsol atau dengan menggunakan beberapa perintah AWS Command Line Interface ()AWS CLI dan SDK. AWS Kebijakan deklaratif diberlakukan di bidang kontrol layanan, yang berarti bahwa konfigurasi dasar untuk sebuah selalu Layanan AWS dipertahankan, bahkan ketika layanan memperkenalkan fitur baru atau APIs, ketika akun baru ditambahkan ke organisasi, atau ketika prinsip dan sumber daya baru dibuat. Kebijakan deklaratif dapat diterapkan ke seluruh organisasi atau untuk spesifik OUs atau akun. Kebijakan yang efektif adalah seperangkat aturan yang diwarisi dari akar organisasi dan OUs bersama dengan kebijakan yang langsung dilampirkan ke akun. Jika kebijakan deklaratif terlepas, status atribut akan kembali ke statusnya sebelum kebijakan deklaratif dilampirkan.

Anda dapat menggunakan kebijakan deklaratif untuk membuat pesan kesalahan kustom. Misalnya, jika operasi API gagal karena kebijakan deklaratif, Anda dapat menyetel pesan kesalahan atau memberikan URL kustom―seperti tautan ke wiki internal atau tautan ke pesan yang menjelaskan kegagalan tersebut. Ini membantu memberi pengguna lebih banyak informasi sehingga mereka dapat memecahkan masalah itu sendiri. Anda juga dapat mengaudit proses pembuatan kebijakan deklaratif, memperbarui kebijakan deklaratif, dan menghapus kebijakan deklaratif dengan menggunakan. AWS CloudTrail

Kebijakan deklaratif menyediakan laporan status akun, yang memungkinkan Anda meninjau status saat ini dari semua atribut yang didukung oleh kebijakan deklaratif untuk cakupan akun. Anda dapat memilih akun dan OUs memasukkan dalam lingkup laporan atau memilih seluruh organisasi dengan memilih root. Laporan ini membantu Anda menilai kesiapan dengan memberikan rincian Wilayah AWS dan menentukan apakah status atribut saat ini seragam di seluruh akun (melalui numberOfMatchedAccounts nilai) atau tidak konsisten di seluruh akun (melalui nilai). numberOfUnmatchedAccounts

Pertimbangan desain

Saat Anda mengonfigurasi atribut layanan menggunakan kebijakan deklaratif, kebijakan tersebut dapat memengaruhi beberapa APIs atribut. Setiap tindakan yang tidak patuh akan gagal. Administrator akun tidak akan dapat mengubah nilai atribut layanan di tingkat akun individu.

Akses root terpusat

Semua akun anggota AWS Organizations memiliki pengguna root mereka sendiri, yang merupakan identitas yang memiliki akses lengkap ke semua Layanan AWS dan sumber daya di akun anggota tersebut. IAM menyediakan manajemen akses root terpusat untuk mengelola akses root di semua akun anggota. Ini membantu mencegah penggunaan pengguna root anggota dan membantu memberikan pemulihan dalam skala besar. Fitur akses root terpusat memiliki dua kemampuan penting: manajemen kredensial root dan sesi root.

-

Kemampuan manajemen kredensial root memungkinkan manajemen pusat dan membantu mengamankan pengguna root di semua akun manajemen. Kemampuan ini mencakup penghapusan kredensi root jangka panjang, pencegahan pemulihan kredenal root oleh akun anggota, dan penyediaan akun anggota baru tanpa kredensi root secara default. Ini juga menyediakan cara mudah untuk menunjukkan kepatuhan. Ketika manajemen pengguna root terpusat, Anda dapat menghapus kata sandi pengguna root, kunci akses, dan sertifikat penandatanganan, dan menonaktifkan otentikasi multi-faktor (MFA) dari semua akun anggota.

-

Kemampuan sesi root memungkinkan Anda untuk melakukan tindakan pengguna root istimewa dengan menggunakan kredensi jangka pendek pada akun anggota dari akun Manajemen Org atau dari akun administrator yang didelegasikan. Kemampuan ini membantu Anda mengaktifkan akses root jangka pendek yang mencakup tindakan tertentu, mengikuti prinsip hak istimewa paling sedikit.

Untuk manajemen kredensi root terpusat, Anda perlu mengaktifkan manajemen kredensi root dan kemampuan sesi root di tingkat organisasi dari akun Manajemen Org atau di akun administrator yang didelegasikan. Mengikuti praktik terbaik AWS SRA, kami mendelegasikan kemampuan ini ke akun Security Tooling. Untuk informasi tentang mengkonfigurasi dan menggunakan akses pengguna root terpusat, lihat posting blog AWS Keamanan, Mengelola akses root secara terpusat untuk

Pusat Identitas IAM

AWS IAM Identity Center

IAM Identity Center terintegrasi secara native dengan AWS Organizations dan berjalan di akun Manajemen Org secara default. Namun, untuk menggunakan hak istimewa paling sedikit dan mengontrol akses ke akun manajemen dengan ketat, administrasi Pusat Identitas IAM dapat didelegasikan ke akun anggota tertentu. Di AWS SRA, akun Layanan Bersama adalah akun administrator yang didelegasikan untuk Pusat Identitas IAM. Sebelum Anda mengaktifkan administrasi yang didelegasikan untuk IAM Identity Center, tinjau pertimbangan ini

Dalam konsol Pusat Identitas IAM, akun ditampilkan oleh OU enkapsulasi mereka. Ini memungkinkan Anda untuk dengan cepat menemukan Akun AWS, menerapkan set izin umum, dan mengelola akses dari lokasi pusat.

IAM Identity Center mencakup toko identitas tempat informasi pengguna tertentu harus disimpan. Namun, IAM Identity Center tidak harus menjadi sumber otoritatif untuk informasi tenaga kerja. Dalam kasus di mana perusahaan Anda sudah memiliki sumber otoritatif, IAM Identity Center mendukung jenis penyedia identitas berikut ()IdPs.

-

Toko identitas IAM Identity Center - Pilih opsi ini jika dua opsi berikut tidak tersedia. Pengguna dibuat, penugasan grup dibuat, dan izin ditetapkan di toko identitas. Bahkan jika sumber otoritatif Anda berada di luar Pusat Identitas IAM, salinan atribut utama akan disimpan dengan toko identitas.

-

Microsoft Active Directory (AD) — Pilih opsi ini jika Anda ingin terus mengelola pengguna di direktori Anda AWS Directory Service for Microsoft Active Directory atau direktori yang dikelola sendiri di Active Directory.

-

Penyedia identitas eksternal - Pilih opsi ini jika Anda lebih suka mengelola pengguna di pihak ketiga eksternal, IDP berbasis SAML.

Anda dapat mengandalkan IDP yang sudah ada yang sudah ada di perusahaan Anda. Ini membuatnya lebih mudah untuk mengelola akses di beberapa aplikasi dan layanan, karena Anda membuat, mengelola, dan mencabut akses dari satu lokasi. Misalnya, jika seseorang meninggalkan tim Anda, Anda dapat mencabut aksesnya ke semua aplikasi dan layanan (termasuk Akun AWS) dari satu lokasi. Ini mengurangi kebutuhan akan banyak kredensil dan memberi Anda kesempatan untuk berintegrasi dengan proses sumber daya manusia (SDM) Anda.

Pertimbangan desain

Gunakan iDP eksternal jika opsi itu tersedia untuk perusahaan Anda. Jika IDP Anda mendukung System for Cross-domain Identity Management (SCIM), manfaatkan kemampuan SCIM di IAM Identity Center untuk mengotomatiskan penyediaan pengguna, grup, dan izin (sinkronisasi). Hal ini memungkinkan AWS akses untuk tetap sinkron dengan alur kerja perusahaan Anda untuk karyawan baru, karyawan yang pindah ke tim lain, dan karyawan yang meninggalkan perusahaan. Pada waktu tertentu, Anda hanya dapat memiliki satu direktori atau satu penyedia identitas SAMP 2.0 yang terhubung ke IAM Identity Center. Namun, Anda dapat beralih ke penyedia identitas lain.

Penasihat akses IAM

Penasihat akses IAM menyediakan data ketertelusuran dalam bentuk layanan informasi yang terakhir diakses untuk Anda dan. Akun AWS OUs Gunakan kontrol detektif ini untuk berkontribusi pada strategi hak istimewa yang paling tidak. Untuk kepala sekolah IAM, Anda dapat melihat dua jenis informasi yang terakhir diakses: informasi yang diizinkan dan Layanan AWS informasi tindakan yang diizinkan. Informasi tersebut meliputi tanggal dan waktu saat percobaan dilakukan.

Akses IAM dalam akun Manajemen Org memungkinkan Anda melihat data layanan yang terakhir diakses untuk akun Manajemen Org, OU, akun anggota, atau kebijakan IAM di organisasi Anda AWS . Informasi ini tersedia di konsol IAM dalam akun manajemen dan juga dapat diperoleh secara terprogram dengan menggunakan penasihat akses IAM APIs di AWS CLI atau klien terprogram. Informasi tersebut menunjukkan penanggung jawab mana dalam suatu organisasi atau akun yang terakhir kali mencoba mengakses layanan dan kapan. Informasi yang diakses terakhir memberikan wawasan untuk penggunaan layanan aktual (lihat contoh skenario), sehingga Anda dapat mengurangi izin IAM hanya untuk layanan yang benar-benar digunakan.

AWS Systems Manager

Quick Setup dan Explorer, yang merupakan kemampuan AWS Systems Manager

Quick Setup adalah fitur otomatisasi Systems Manager. Ini memungkinkan akun Manajemen Org untuk dengan mudah menentukan konfigurasi untuk Systems Manager untuk terlibat atas nama Anda di seluruh akun di AWS organisasi Anda. Anda dapat mengaktifkan Pengaturan Cepat di seluruh AWS organisasi atau memilih spesifik OUs. Penyiapan Cepat dapat menjadwalkan AWS Systems Manager Agen (Agen SSM) untuk menjalankan pembaruan dua mingguan pada EC2 instans Anda dan dapat mengatur pemindaian harian instance tersebut untuk mengidentifikasi tambalan yang hilang.

Explorer adalah dasbor operasi yang dapat disesuaikan yang melaporkan informasi tentang sumber daya Anda AWS . Explorer menampilkan tampilan agregat data operasi untuk AWS akun Anda dan di seluruh Wilayah AWS akun. Ini termasuk data tentang EC2 instans Anda dan detail kepatuhan tambalan. Setelah menyelesaikan Penyiapan Terpadu (yang juga mencakup Systems Manager OpsCenter) di dalamnya AWS Organizations, Anda dapat mengumpulkan data di Explorer oleh OU atau untuk seluruh AWS organisasi. Systems Manager mengumpulkan data ke akun Manajemen AWS Org sebelum menampilkannya di Explorer.

Bagian OU Beban Kerja nanti dalam panduan ini membahas penggunaan Agen SSM pada EC2 instans di akun Aplikasi.

AWS Control Tower

AWS Control Tower

AWS Control Tower memiliki serangkaian fitur yang luas dan fleksibel. Fitur utamanya adalah kemampuannya untuk mengatur kemampuan beberapa lainnya Layanan AWS, termasuk, dan IAM Identity Center AWS Organizations AWS Service Catalog, untuk membangun landing zone. Misalnya, secara default AWS Control Tower menggunakan AWS CloudFormation untuk menetapkan garis dasar, kebijakan kontrol AWS Organizations layanan (SCPs) untuk mencegah perubahan konfigurasi, dan Aturan AWS Config aturan untuk terus mendeteksi ketidaksesuaian. AWS Control Tower menggunakan cetak biru yang membantu Anda dengan cepat menyelaraskan AWS lingkungan multi-akun Anda dengan prinsip desain fondasi keamanan AWS Well Architected. Di antara fitur tata kelola, AWS Control Tower menawarkan pagar pembatas yang mencegah penyebaran sumber daya yang tidak sesuai dengan kebijakan yang dipilih.

Anda dapat mulai menerapkan panduan AWS SRA dengan AWS Control Tower. Misalnya, AWS Control Tower mendirikan AWS organisasi dengan arsitektur multi-akun yang direkomendasikan. Ini menyediakan cetak biru untuk menyediakan manajemen identitas, menyediakan akses federasi ke akun, memusatkan logging, membuat audit keamanan lintas akun, menentukan alur kerja untuk penyediaan akun baru, dan menerapkan dasar akun dengan konfigurasi jaringan.

Dalam AWS SRA, AWS Control Tower berada dalam akun Manajemen Org karena AWS Control Tower menggunakan akun ini untuk mengatur AWS organisasi secara otomatis dan menunjuk akun itu sebagai akun manajemen. Akun ini digunakan untuk penagihan di seluruh AWS organisasi Anda. Ini juga digunakan untuk penyediaan akun Account Factory, untuk mengelola OUs, dan mengelola pagar pembatas. Jika Anda meluncurkan AWS Control Tower di AWS organisasi yang ada, Anda dapat menggunakan akun manajemen yang ada. AWS Control Tower akan menggunakan akun itu sebagai akun manajemen yang ditunjuk.

Pertimbangan desain

Jika Anda ingin melakukan baselining tambahan kontrol dan konfigurasi di seluruh akun Anda, Anda dapat menggunakan Customizations

AWS Artifact

AWS Artifact

AWS Artifact Perjanjian memungkinkan Anda untuk meninjau, menerima, dan melacak status AWS perjanjian seperti Adendum Rekanan Bisnis (BAA) untuk akun individu dan untuk akun yang merupakan bagian dari organisasi Anda. AWS Organizations

Anda dapat memberikan artefak AWS audit kepada auditor atau regulator Anda sebagai bukti kontrol keamanan. AWS Anda juga dapat menggunakan panduan tanggung jawab yang disediakan oleh beberapa artefak AWS audit untuk merancang arsitektur cloud Anda. Panduan ini membantu menentukan kontrol keamanan tambahan yang dapat Anda lakukan untuk mendukung kasus penggunaan spesifik sistem Anda.

AWS Artifact di-host di akun Manajemen Org untuk menyediakan lokasi pusat tempat Anda dapat meninjau, menerima, dan mengelola perjanjian dengan AWS. Ini karena perjanjian yang diterima di akun manajemen mengalir ke akun anggota.

Pertimbangan desain

Pengguna dalam akun Manajemen Organisasi harus dibatasi untuk hanya menggunakan fitur Perjanjian AWS Artifact dan tidak ada yang lain. Untuk menerapkan pemisahan tugas, AWS Artifact juga di-host di akun Alat Keamanan tempat Anda dapat mendelegasikan izin kepada pemangku kepentingan kepatuhan dan auditor eksternal untuk mengakses artefak audit. Anda dapat menerapkan pemisahan ini dengan mendefinisikan kebijakan izin IAM berbutir halus. Sebagai contoh, lihat Contoh kebijakan IAM dalam AWS dokumentasi.

Pagar pembatas layanan keamanan terdistribusi dan terpusat

Di AWS SRA,,, Amazon AWS Security Hub GuardDuty, AWS Security Hub CSPM, IAM Access Analyzer AWS Config, jalur AWS CloudTrail

organisasi, dan seringkali Amazon Macie dikerahkan dengan rangkaian pagar pembatas yang didelegasikan sesuai di seluruh akun dan juga menyediakan pemantauan, manajemen, dan tata kelola terpusat di seluruh organisasi Anda. AWS Anda akan menemukan grup layanan ini di setiap jenis akun yang diwakili dalam AWS SRA. Ini harus menjadi bagian dari Layanan AWS yang harus disediakan sebagai bagian dari proses orientasi dan baselining akun Anda. Repositori GitHub kode

Selain layanan ini, AWS SRA mencakup dua layanan yang berfokus pada keamanan, Amazon Detective dan AWS Audit Manager, yang mendukung integrasi dan fungsi administrator yang didelegasikan. AWS Organizations Namun, itu tidak termasuk sebagai bagian dari layanan yang direkomendasikan untuk baselining akun. Kami telah melihat bahwa layanan ini paling baik digunakan dalam skenario berikut:

-

Anda memiliki tim atau kelompok sumber daya khusus yang menjalankan fungsi forensik digital dan audit TI tersebut. Detective paling baik digunakan oleh tim analis keamanan, dan Audit Manager sangat membantu tim audit atau kepatuhan internal Anda.

-

Anda ingin fokus pada seperangkat alat inti seperti AWS Config, Amazon GuardDuty AWS Security Hub, dan AWS Security Hub CSPM pada awal proyek Anda, dan kemudian membangunnya dengan menggunakan layanan yang memberikan kemampuan tambahan.