Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Infrastruktur OU - Akun Layanan Bersama

| Mempengaruhi masa depan AWS Security Reference Architecture (AWS SRA) dengan mengambil survei singkat |

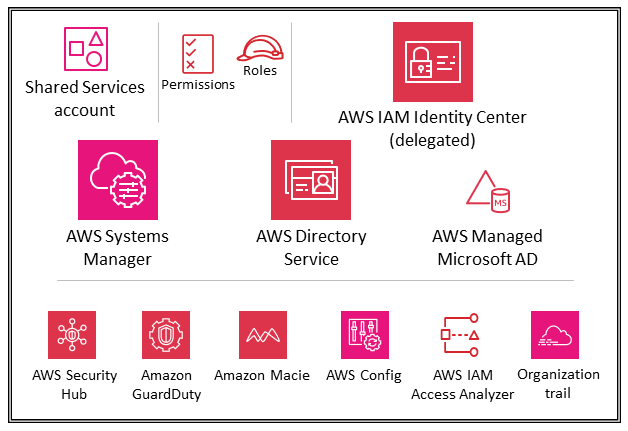

Diagram berikut menggambarkan layanan AWS keamanan yang dikonfigurasi di akun Layanan Bersama.

Akun Layanan Bersama adalah bagian dari Infrastruktur OU, dan tujuannya adalah untuk mendukung layanan yang digunakan beberapa aplikasi dan tim untuk memberikan hasil mereka. Misalnya, layanan direktori (Active Directory), layanan pesan, dan layanan metadata berada dalam kategori ini. AWS SRA menyoroti layanan bersama yang mendukung kontrol keamanan. Meskipun akun Jaringan juga merupakan bagian dari Infrastruktur OU, mereka dihapus dari akun Layanan Bersama untuk mendukung pemisahan tugas. Tim yang akan mengelola layanan ini tidak memerlukan izin atau akses ke akun Jaringan.

AWS Systems Manager

AWS Systems Manager

Systems Manager membantu Anda bekerja untuk menjaga keamanan dan kepatuhan dengan memindai instans dan pelaporan terkelola Anda (atau mengambil tindakan korektif) pada setiap pelanggaran kebijakan yang terdeteksi. Dengan memasangkan Systems Manager dengan penerapan yang sesuai di masing-masing anggota Akun AWS (misalnya, akun Aplikasi), Anda dapat mengoordinasikan pengumpulan data inventaris instans dan memusatkan otomatisasi seperti patch dan pembaruan keamanan.

AWS Managed Microsoft AD

AWS Directory Service for Microsoft Active Directory, juga dikenal sebagai AWS Managed Microsoft AD, memungkinkan beban kerja dan AWS sumber daya yang sadar direktori Anda untuk menggunakan Direktori Aktif terkelola. AWS Anda dapat menggunakan AWS Managed Microsoft AD untuk bergabung dengan Amazon EC2 untuk Windows Server

AWS Managed Microsoft AD membantu Anda memperluas Direktori Aktif yang ada ke AWS dan menggunakan kredensyal pengguna lokal yang ada untuk mengakses sumber daya cloud. Anda juga dapat mengelola pengguna, grup, aplikasi, dan sistem lokal tanpa kerumitan menjalankan dan memelihara Active Directory lokal yang sangat tersedia. Anda dapat bergabung dengan komputer, laptop, dan printer yang ada ke AWS Managed Microsoft AD domain.

AWS Managed Microsoft AD dibangun di Microsoft Active Directory dan tidak mengharuskan Anda untuk menyinkronkan atau mereplikasi data dari Active Directory yang ada ke cloud. Anda dapat menggunakan alat dan fitur administrasi Direktori Aktif yang sudah dikenal, seperti Objek Kebijakan Grup (GPOs), kepercayaan domain, kebijakan kata sandi berbutir halus, grup Akun Layanan Terkelola (gMSAs), ekstensi skema, dan sistem masuk tunggal berbasis Kerberos. Anda juga dapat mendelegasikan tugas administratif dan mengotorisasi akses menggunakan grup keamanan Active Directory.

Replikasi Multi-Region memungkinkan Anda untuk menyebarkan dan menggunakan satu AWS Managed Microsoft AD direktori di beberapa. Wilayah AWS Ini membuatnya lebih mudah dan lebih hemat biaya bagi Anda untuk menyebarkan dan mengelola beban kerja Microsoft Windows dan Linux Anda secara global. Saat Anda menggunakan kemampuan replikasi Multi-wilayah otomatis, Anda mendapatkan ketahanan yang lebih tinggi saat aplikasi Anda menggunakan direktori lokal untuk kinerja yang optimal.

AWS Managed Microsoft AD mendukung Lightweight Directory Access Protocol (LDAP) melalui SSL/TLS, juga dikenal sebagai LDAPS, baik dalam peran klien dan server. Saat bertindak sebagai server, AWS Managed Microsoft AD mendukung LDAPS melalui port 636 (SSL) dan 389 (TLS). Anda mengaktifkan komunikasi LDAPS sisi server dengan memasang sertifikat pada pengontrol AWS Managed Microsoft AD domain Anda dari otoritas sertifikat Active Directory Certificate Services (AD CS) AWS berbasis (CA). Saat bertindak sebagai klien, AWS Managed Microsoft AD mendukung LDAPS melalui port 636 (SSL). Anda dapat mengaktifkan komunikasi LDAPS sisi klien dengan mendaftarkan sertifikat CA dari penerbit sertifikat server Anda AWS, lalu mengaktifkan LDAPS di direktori Anda.

Di AWS SRA, Directory Service digunakan dalam akun Layanan Bersama untuk menyediakan layanan domain untuk beban kerja yang sadar Microsoft di beberapa akun anggota. AWS

Pertimbangan desain

Anda dapat memberikan akses kepada pengguna Active Directory lokal untuk masuk ke Konsol Manajemen AWS dan AWS Command Line Interface (AWS CLI) dengan kredensyal Active Directory yang ada dengan menggunakan IAM Identity Center dan memilih AWS Managed Microsoft AD sebagai sumber identitas. Hal ini memungkinkan pengguna Anda untuk mengambil salah satu peran yang ditetapkan saat login, dan untuk mengakses dan mengambil tindakan pada sumber daya sesuai dengan izin yang ditentukan untuk peran tersebut. Opsi alternatif adalah menggunakan AWS Managed Microsoft AD untuk memungkinkan pengguna Anda mengambil peran IAM.

Pusat Identitas IAM

AWS SRA menggunakan fitur administrator yang didelegasikan yang didukung oleh AWS IAM Identity Center untuk mendelegasikan sebagian besar administrasi Pusat Identitas IAM ke akun Layanan Bersama. Ini membantu membatasi jumlah pengguna yang memerlukan akses ke akun Manajemen Org. Pusat Identitas IAM masih perlu diaktifkan di akun Manajemen Org untuk melakukan tugas-tugas tertentu, termasuk pengelolaan set izin yang disediakan dalam akun Manajemen Org.

Alasan utama untuk menggunakan akun Layanan Bersama sebagai administrator yang didelegasikan untuk Pusat Identitas IAM adalah lokasi Direktori Aktif. Jika Anda berencana untuk menggunakan Active Directory sebagai sumber identitas Pusat Identitas IAM Anda, Anda harus menemukan direktori di akun anggota yang telah Anda tetapkan sebagai akun administrator yang didelegasikan IAM Identity Center Anda. Di AWS SRA, akun Layanan Bersama dihosting AWS Managed Microsoft AD, sehingga akun tersebut dijadikan administrator yang didelegasikan untuk IAM Identity Center.

IAM Identity Center mendukung pendaftaran akun anggota tunggal sebagai administrator yang didelegasikan pada satu waktu. Anda dapat mendaftarkan akun anggota hanya ketika Anda masuk dengan kredensyal dari akun manajemen. Untuk mengaktifkan delegasi, Anda harus mempertimbangkan prasyarat yang tercantum dalam dokumentasi IAM Identity Center. Akun administrator yang didelegasikan dapat melakukan sebagian besar tugas manajemen Pusat Identitas IAM, tetapi dengan beberapa batasan, yang tercantum dalam dokumentasi Pusat Identitas IAM. Akses ke akun administrator yang didelegasikan untuk IAM Identity Center harus dikontrol dengan ketat.

Pertimbangan desain

-

Jika Anda memutuskan untuk mengubah sumber identitas IAM Identity Center dari sumber lain ke Active Directory, atau mengubahnya dari Active Directory ke sumber lain, direktori harus berada di (dimiliki oleh) akun anggota administrator yang didelegasikan IAM Identity Center, jika ada; jika tidak, itu harus berada di akun manajemen.

-

Anda dapat meng-host Anda AWS Managed Microsoft AD dalam VPC khusus di akun yang berbeda dan kemudian menggunakan AWS Resource Access Manager (AWS RAM) untuk berbagi subnet dari akun lain ini ke akun administrator yang didelegasikan. Dengan begitu, AWS Managed Microsoft AD instance dikontrol di akun administrator yang didelegasikan, tetapi dari perspektif jaringan ia bertindak seolah-olah digunakan di VPC akun lain. Ini sangat membantu ketika Anda memiliki beberapa AWS Managed Microsoft AD instance dan Anda ingin menerapkannya secara lokal ke tempat beban kerja Anda berjalan tetapi mengelolanya secara terpusat melalui satu akun.

-

Jika Anda memiliki tim identitas khusus yang melakukan aktivitas manajemen identitas dan akses reguler atau memiliki persyaratan keamanan yang ketat untuk memisahkan fungsi manajemen identitas dari fungsi layanan bersama lainnya, Anda dapat meng-host yang didedikasikan Akun AWS untuk manajemen identitas. Dalam skenario ini, Anda menetapkan akun ini sebagai administrator yang didelegasikan untuk IAM Identity Center, dan juga meng-host direktori Anda. AWS Managed Microsoft AD Anda dapat mencapai tingkat isolasi logis yang sama antara beban kerja manajemen identitas dan beban kerja layanan bersama lainnya dengan menggunakan izin IAM berbutir halus dalam satu akun layanan bersama.

-

Pusat Identitas IAM saat ini tidak menyediakan dukungan Multi-wilayah. (Untuk mengaktifkan Pusat Identitas IAM di Wilayah yang berbeda, Anda harus terlebih dahulu menghapus konfigurasi Pusat Identitas IAM Anda saat ini.) Selain itu, ini tidak mendukung penggunaan sumber identitas yang berbeda untuk kumpulan akun yang berbeda atau memungkinkan Anda mendelegasikan manajemen izin ke berbagai bagian organisasi Anda (yaitu, beberapa administrator yang didelegasikan) atau ke grup administrator yang berbeda. Jika Anda memerlukan salah satu fitur ini, Anda dapat menggunakan federasi IAM untuk mengelola identitas pengguna Anda dalam penyedia identitas (iDP) di luar AWS dan memberikan izin identitas pengguna eksternal ini untuk menggunakan AWS sumber daya di akun Anda. Dukungan IAM IdPs yang kompatibel dengan OpenID Connect (

OIDC) atau SAMP 2.0. Sebagai praktik terbaik, gunakan federasi SAMP 2.0 dengan penyedia identitas pihak ketiga seperti Active Directory Federation Service (AD FS), Okta, Azure Active Directory (Azure AD), atau Ping Identity untuk memberikan kemampuan masuk tunggal bagi pengguna untuk masuk ke atau memanggil operasi API. Konsol Manajemen AWS AWS Untuk informasi lebih lanjut tentang federasi IAM dan penyedia identitas, lihat Tentang federasi berbasis SAMP 2.0 dalam dokumentasi IAM.