Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Contrôler le trafic des sous-réseaux à l’aide de listes de contrôle d’accès réseau

Une liste de contrôle d'accès (ACL) réseau autorise ou refuse un trafic entrant ou sortant spécifique au niveau du sous-réseau. Vous pouvez utiliser l'ACL réseau par défaut pour votre VPC ou vous pouvez en créer une personnalisée pour votre VPC à l'aide de règles similaires aux règles de vos groupes de sécurité afin d'ajouter une couche de sécurité supplémentaire à votre VPC.

Il n'y a pas de frais supplémentaires pour l'utilisation du réseau ACLs.

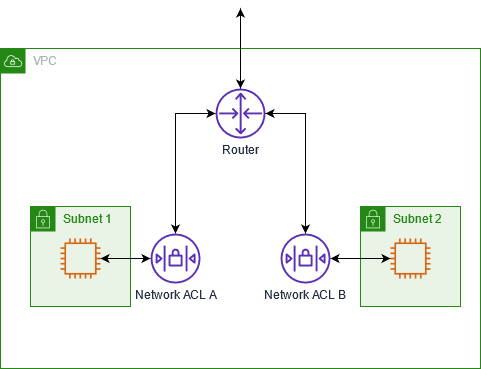

Le diagramme suivant illustre un VPC avec deux sous-réseaux. Chaque sous-réseau possède une ACL réseau. Lorsque du trafic entre dans le VPC (par exemple, à partir d'un VPC appairé, d'une connexion VPN ou d'Internet), le routeur envoie le trafic vers sa destination. L'ACL réseau A détermine quel trafic destiné au sous-réseau 1 est autorisé à entrer dans le sous-réseau 1 et quel trafic destiné à un emplacement en dehors du sous-réseau 1 est autorisé à quitter le sous-réseau 1. De même, l'ACL B du réseau détermine quel trafic est autorisé à entrer et à sortir du sous-réseau 2.

Pour plus d'informations sur les différences entre les groupes de sécurité et le réseau ACLs, consultezComparez les groupes de sécurité et le réseau ACLs.

Table des matières

Principes de base des listes ACL réseau

Voici les informations de base à connaître sur le réseau ACLs avant de commencer.

Associations d’ACL réseau

-

Chaque sous-réseau de votre VPC doit être associé à une liste ACL réseau. Si vous n’associez pas explicitement un sous-réseau à une ACL réseau, le sous-réseau est automatiquement associé à l’ACL réseau par défaut.

-

Vous pouvez créer une ACL réseau personnalisée et l’associer à un sous-réseau pour autoriser ou refuser un trafic entrant ou sortant spécifique au niveau du sous-réseau.

-

Vous pouvez associer une liste ACL réseau à plusieurs sous-réseaux. Cependant, un sous-réseau ne peut être associé qu'à une seule liste ACL réseau à la fois. Lorsque vous associez une liste ACL réseau à un sous-réseau, l'association antérieure est supprimée.

Règles des listes ACL réseau

-

Une ACL réseau possède des règles entrantes et des règles sortantes. Il existe des quotas (ou limites) quant au nombre de règles que vous pouvez avoir par ACL réseau. Chaque règle peut autoriser ou refuser le trafic. Chaque règle possède un numéro compris entre 1 et 32 766. Nous évaluons les règles dans l'ordre, en commençant par la règle ayant le numéro le plus bas, lorsque nous décidons d'autoriser ou de refuser le trafic. Si le trafic correspond à une règle, celle-ci est appliquée et nous n'évaluons aucune règle supplémentaire. Lorsque vous créez des règles, nous vous recommandons de commencer par des incréments (par exemple, des incréments de 10 ou 100), de façon à pouvoir insérer de nouvelles règles par la suite si nécessaire.

-

Nous évaluons les règles ACL du réseau lorsque le trafic entre et sort du sous-réseau, et non lorsqu'il est acheminé au sein d'un sous-réseau.

-

NACLs sont apatrides, ce qui signifie que les informations relatives au trafic précédemment envoyé ou reçu ne sont pas enregistrées. Si, par exemple, vous créez une règle NACL pour autoriser un trafic entrant spécifique vers un sous-réseau, les réponses à ce trafic ne sont pas automatiquement autorisées. Cela contraste avec le fonctionnement des groupes de sécurité. Les groupes de sécurité sont avec état, ce qui signifie que les informations sur le trafic précédemment envoyé ou reçu sont enregistrées. Si, par exemple, un groupe de sécurité autorise le trafic entrant vers une instance EC2, les réponses sont automatiquement autorisées, quelles que soient les règles du groupe de sécurité pour le trafic sortant.

Limitations

-

Il existe des quotas (également appelés limites) pour le réseau ACLs. Pour de plus amples informations, veuillez consulter Réseau ACLs.

-

Le réseau ne ACLs peut pas bloquer les requêtes DNS à destination ou en provenance du résolveur Route 53 (également connu sous le nom d'adresse IP VPC+2 ou AmazonProvided DNS). Afin de filtrer les demandes DNS via le résolveur Route 53, vous pouvez activer le pare-feu DNS du résolveur Route 53.

-

Le réseau ne ACLs peut pas bloquer le trafic vers le service de métadonnées d'instance (IMDS). Pour gérer l'accès à IMDS, consultez la section Configurer les options de métadonnées d'instance dans le Guide de l'utilisateur Amazon EC2.

-

Le réseau ACLs ne filtre pas le trafic à destination et en provenance des sites suivants :

-

Amazon Domain Name Services (DNS)

-

Amazon Dynamic Host Configuration Protocol (DHCP)

-

Métadonnées d'instance Amazon EC2.

-

Points de terminaison des métadonnées de tâches Amazon ECS

-

Activation de licence pour les instances Windows

-

Service de synchronisation temporelle d’Amazon

-

Adresses IP réservées utilisées par le routeur VPC par défaut

-