Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Utilisation de l'échange de clés post-quantique hybride avec AWS Transfer Family

Transfer Family prend en charge une option hybride d'établissement de clés post-quantiques pour le protocole Secure Shell (SSH). L'établissement d'une clé post-quantique est nécessaire car il est déjà possible d'enregistrer le trafic réseau et de le sauvegarder pour le déchiffrer à l'avenir par un ordinateur quantique, ce que l'on appelle une store-now-harvest-laterattaque.

Vous pouvez utiliser cette option lorsque vous vous connectez à Transfer Family pour des transferts de fichiers sécurisés vers et depuis le stockage Amazon Simple Storage Service (Amazon S3) ou Amazon Elastic File System (Amazon EFS). L'établissement de clés hybrides post-quantiques dans SSH introduit des mécanismes d'établissement de clés post-quantiques, qu'il utilise conjointement avec des algorithmes d'échange de clés classiques. Les clés SSH créées à l'aide de suites de chiffrement classiques sont protégées contre les attaques par force brute grâce à la technologie actuelle. Cependant, le chiffrement classique ne devrait pas rester sécurisé après l'émergence de l'informatique quantique à grande échelle dans le futur.

Si votre organisation compte sur la confidentialité à long terme des données transmises via une connexion Transfer Family, vous devriez envisager de passer à la cryptographie post-quantique avant que des ordinateurs quantiques à grande échelle ne soient disponibles.

Afin de protéger les données chiffrées aujourd'hui contre d'éventuelles attaques futures, AWS participe avec la communauté cryptographique au développement d'algorithmes résistants aux quanta ou post-quantiques. Nous avons mis en œuvre des suites de chiffrement hybrides par échange de clés post-quantiques dans Transfer Family qui combinent des éléments classiques et post-quantiques.

Ces suites de chiffrement hybrides peuvent être utilisées sur vos charges de travail de production dans la plupart AWS des régions. Cependant, étant donné que les caractéristiques de performance et les exigences en bande passante des suites de chiffrement hybrides sont différentes de celles des mécanismes d'échange de clés classiques, nous vous recommandons de les tester sur vos connexions Transfer Family.

Pour en savoir plus sur la cryptographie post-quantique, consultez le billet de blog sur la sécurité post-quantique

Table des matières

À propos de l'échange de clés hybrides post-quantiques en SSH

Transfer Family prend en charge les suites de chiffrement hybrides post-quantiques par échange de clés, qui utilisent à la fois l'algorithme classique d'échange de clés Elliptic Curve Diffie-Hellman (ECDH)

Le client et le serveur continuent à échanger des clés ECDH. De plus, le serveur encapsule un secret partagé post-quantique dans la clé publique KEM post-quantique du client, qui est annoncée dans le message d'échange de clés SSH du client. Cette stratégie combine la haute assurance d'un échange de clés classique avec la sécurité des échanges de clés post-quantiques proposés, afin de garantir la protection des poignées de main tant que l'ECDH ou le secret partagé post-quantique ne peuvent pas être brisés.

Comment fonctionne l'établissement de clés hybrides post-quantiques dans Transfer Family

AWS a récemment annoncé la prise en charge de l'échange de clés post-quantiques dans les transferts de fichiers SFTP vers. AWS Transfer Family Transfer Family adapte en toute sécurité les transferts de business-to-business fichiers vers les services AWS de stockage à l'aide du protocole SFTP et d'autres protocoles. Le SFTP est une version plus sécurisée du protocole de transfert de fichiers (FTP) qui fonctionne via SSH. La prise en charge de l'échange de clés post-quantique de Transfer Family élève la barre de sécurité pour les transferts de données via SFTP.

Le support SFTP pour l'échange de clés hybride post-quantique dans Transfer Family inclut la combinaison des algorithmes post-quantiques ML-KEM-768 et ML-KEM-1024, avec ECDH sur des courbes P256, P384 ou Curve25519. Les méthodes d'échange de clés SSH correspondantes suivantes sont spécifiées dans le projet d'échange de clés SSH hybride post-quantique

-

mlkem768nistp256-sha256 -

mlkem1024nistp384-sha384 -

mlkem768x25519-sha256

Pourquoi ML-KEM ?

AWS s'engage à soutenir des algorithmes standardisés et interopérables. ML-KEM est le seul algorithme d'échange de clés post-quantique standardisé et approuvé par le projet de cryptographie post-quantique du NIST

Dans le cadre de cet engagement, AWS a soumis un projet de proposition à l'IETF pour la cryptographie post-quantique qui combine ML-KEM avec des courbes approuvées par le NIST, comme P256 pour SSH. Afin d'améliorer la sécurité de nos clients, la AWS mise en œuvre de l'échange de clés post-quantique dans les protocoles SFTP et SSH fait suite à ce projet. Nous prévoyons de soutenir ses futures mises à jour jusqu'à ce que notre proposition soit adoptée par l'IETF et devienne une norme.

Les nouvelles méthodes d'échange de clés (répertoriées dans la sectionComment fonctionne l'établissement de clés hybrides post-quantiques dans Transfer Family) pourraient changer à mesure que le projet évolue vers la normalisation.

Note

La prise en charge des algorithmes post-quantiques est actuellement disponible pour l'échange de clés hybrides post-quantiques dans TLS pour AWS KMS (voir Utilisation du TLS post-quantique hybride avec AWS KMS) et les points de terminaison d'API.AWS Certificate Manager AWS Secrets Manager

Échange de clés SSH hybride post-quantique et exigences cryptographiques (FIPS 140)

Pour les clients qui ont besoin de se conformer à la norme FIPS, Transfer Family fournit une cryptographie SSH approuvée par FIPS en utilisant la bibliothèque cryptographique open source certifiée AWS FIPS 140, -LC. AWS Les méthodes d'échange de clés hybrides post-quantiques prises en charge dans le formulaire TransferSecurityPolicy -FIPS-2025-03 de Transfer Family sont approuvées par la FIPS conformément à la norme SP 800-56Cr2 du NIST (section 2

Test de l'échange de clés hybrides post-quantiques dans Transfer Family

Cette section décrit les étapes à suivre pour tester l'échange de clés hybride post-quantique.

-

Activez l'échange de clés hybrides post-quantiques sur votre point de terminaison SFTP.

-

Utilisez un client SFTP (tel queConfigurer un client SFTP qui prend en charge l'échange de clés hybrides post-quantiques) qui prend en charge l'échange de clés hybrides post-quantiques en suivant les instructions du projet de spécification susmentionné.

-

Transférez un fichier à l'aide d'un serveur Transfer Family.

-

Confirmer l'échange de clés hybrides post-quantiques dans SFTP.

Activez l'échange de clés hybrides post-quantiques sur votre point de terminaison SFTP

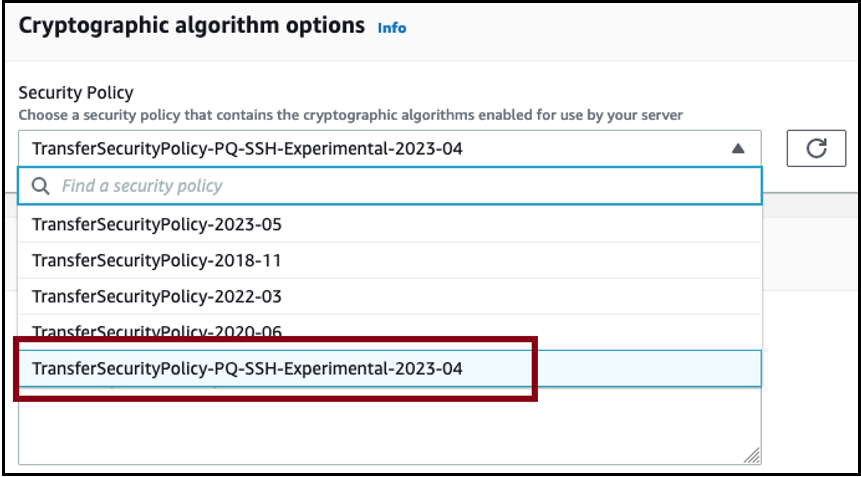

Vous pouvez choisir la politique SSH lorsque vous créez un nouveau point de terminaison de serveur SFTP dans Transfer Family ou en modifiant les options de l'algorithme cryptographique dans un point de terminaison SFTP existant. L'instantané suivant montre un exemple de mise AWS Management Console à jour de la politique SSH.

Les noms de politique SSH qui prennent en charge l'échange de clés post-quantique sont TransferSecurityPolicy-2025-03 et -FIPS-2025-03. TransferSecurityPolicy Pour plus de détails sur les politiques de Transfer Family, consultezPolitiques de sécurité pour les AWS Transfer Family serveurs.

Configurer un client SFTP qui prend en charge l'échange de clés hybrides post-quantiques

Après avoir sélectionné la bonne politique SSH post-quantique dans votre point de terminaison SFTP Transfer Family, vous pouvez expérimenter le SFTP post-quantique dans Transfer Family. Installez le dernier client OpenSSH (tel que la version 9.9) sur votre système local pour le tester.

Note

Assurez-vous que votre client prend en charge un ou plusieurs des algorithmes ML-KEM répertoriés précédemment. Vous pouvez consulter les algorithmes pris en charge pour votre version d'OpenSSH en exécutant cette commande :. ssh -Q kex

Vous pouvez exécuter l'exemple de client SFTP pour vous connecter à votre point de terminaison SFTP (par exemple,s-1111aaaa2222bbbb3.server.transfer.us-west-2.amazonaws.com) en utilisant les méthodes d'échange de clés hybrides post-quantiques, comme indiqué dans la commande suivante.

sftp -v -o \ KexAlgorithms=mlkem768x25519-sha256 \ -iusername_private_key_PEM_file\username@server-id.server.transfer.region-id.amazonaws.com

Dans la commande précédente, remplacez les éléments suivants par vos propres informations :

-

Remplacez

username_private_key_PEM_filepar le fichier codé au format PEM de la clé privée de l'utilisateur SFTP -

Remplacez

usernamepar le nom d'utilisateur SFTP -

Remplacez

server-idpar l'ID du serveur Transfer Family -

Remplacez

region-idpar la région dans laquelle se trouve votre serveur Transfer Family

Confirmer l'échange de clés hybrides post-quantiques dans SFTP

Pour vérifier que l'échange de clés hybride post-quantique a été utilisé lors d'une connexion SSH entre SFTP et Transfer Family, vérifiez la sortie du client. Vous pouvez éventuellement utiliser un programme de capture de paquets. Si vous utilisez le client OpenSSH 9.9, le résultat doit ressembler à ce qui suit (en omettant les informations non pertinentes pour des raisons de concision) :

% sftp -o KexAlgorithms=mlkem768x25519-sha256 -v -o IdentitiesOnly=yes -iusername_private_key_PEM_fileusername@s-1111aaaa2222bbbb3.server.transfer.us-west-2.amazonaws.com OpenSSH_9.9p2, OpenSSL 3.4.1 11 Feb 2025 debug1: Reading configuration data /Users/username/.ssh/config debug1: /Users/username/.ssh/config line 146: Applying options for * debug1: Reading configuration data /Users/username/.ssh/bastions-config debug1: Reading configuration data /opt/homebrew/etc/ssh/ssh_config debug1: Connecting to s-1111aaaa2222bbbb3.server.transfer.us-west-2.amazonaws.com [xxx.yyy.zzz.nnn] port 22. debug1: Connection established. [...] debug1: Local version string SSH-2.0-OpenSSH_9.9 debug1: Remote protocol version 2.0, remote software version AWS_SFTP_1.1 debug1: compat_banner: no match: AWS_SFTP_1.1 debug1: Authenticating to s-1111aaaa2222bbbb3.server.transfer.us-west-2.amazonaws.com:22 as 'username' debug1: load_hostkeys: fopen /Users/username/.ssh/known_hosts2: No such file or directory [...] debug1: SSH2_MSG_KEXINIT sent debug1: SSH2_MSG_KEXINIT received debug1: kex: algorithm: mlkem768x25519-sha256 debug1: kex: host key algorithm: ssh-ed25519 debug1: kex: server->client cipher: aes128-ctr MAC: hmac-sha2-256-etm@openssh.com compression: none debug1: kex: client->server cipher: aes128-ctr MAC: hmac-sha2-256-etm@openssh.com compression: none debug1: expecting SSH2_MSG_KEX_ECDH_REPLY debug1: SSH2_MSG_KEX_ECDH_REPLY received debug1: Server host key: ssh-ed25519 SHA256:Ic1Ti0cdDmFdStj06rfU0cmmNccwAha/ASH2unr6zX0 [...] debug1: rekey out after 4294967296 blocks debug1: SSH2_MSG_NEWKEYS sent debug1: expecting SSH2_MSG_NEWKEYS debug1: SSH2_MSG_NEWKEYS received debug1: rekey in after 4294967296 blocks [...] Authenticated to s-1111aaaa2222bbbb3.server.transfer.us-west-2.amazonaws.com ([xxx.yyy.zzz.nnn]:22) using "publickey". debug1: channel 0: new session [client-session] (inactive timeout: 0) [...] Connected to s-1111aaaa2222bbbb3.server.transfer.us-west-2.amazonaws.com. sftp>

Le résultat indique que la négociation avec le client a eu lieu à l'aide de la mlkem768x25519-sha256 méthode hybride post-quantique et qu'une session SFTP a été établie avec succès.