Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Propagation d'identité fiable avec Amazon Redshift

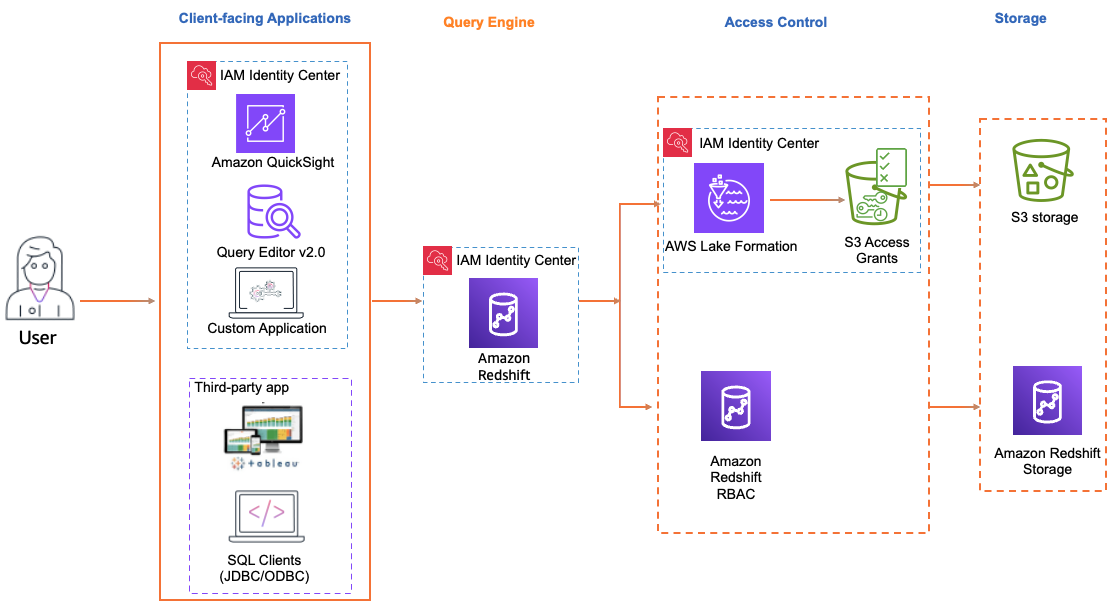

Les étapes à suivre pour activer la propagation fiable des identités varient selon que vos utilisateurs interagissent avec des applications AWS gérées ou des applications gérées par le client. Le schéma suivant montre une configuration de propagation d'identité fiable pour les applications orientées client ( AWS gérées ou externes) qui interrogent les données Amazon Redshift avec un contrôle d'accès fourni soit par Amazon Redshift, soit par des services d'autorisation, tels qu'Amazon S3. AWS AWS Lake Formation Access Grants

Lorsque la propagation fiable des identités vers Amazon Redshift est activée, les administrateurs de Redshift peuvent configurer Redshift pour créer automatiquement des rôles pour IAM Identity Center en tant que fournisseur d'identité, associer les rôles Redshift aux groupes d'IAM Identity Center et utiliser le contrôle d'accès basé sur les rôles Redshift pour accorder l'accès.

Applications destinées aux clients prises en charge

AWS applications gérées

Les applications AWS gérées orientées client suivantes prennent en charge la propagation fiable des identités vers Amazon Redshift :

Note

Si vous utilisez Amazon Redshift Spectrum pour accéder à des bases de données ou à des tables AWS Glue Data Catalog externes, pensez à configurer Lake Formation et Amazon Access Grants S3 pour fournir un contrôle d'accès précis.

Applications gérées par le client

Les applications gérées par le client suivantes prennent en charge la propagation fiable des identités vers Amazon Redshift :

-

Tableauy Tableau Desktop compris TableauServer, et Tableau Prep

-

Pour permettre aux utilisateurs de propager des identités de manière fiableTableau, consultez la section Intégrer Tableau et Okta utiliser Amazon Redshift à l'aide d'IAM Identity Center

sur le blog AWS Big Data.

-

-

Clients SQL (DBeaveretDBVisualizer)

-

Pour permettre une propagation d'identité fiable pour les utilisateurs de clients SQL (DBeaveretDBVisualizer), consultez la section Intégrer le fournisseur d'identité (IdP) à Amazon Redshift Query Editor V2 et le client SQL à l'aide d'IAM Identity Center pour une authentification unique fluide

sur le blog Big Data.AWS

-