Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Configuration des subventions d'accès Amazon S3 avec IAM Identity Center

Amazon S3 Access Grants offre la flexibilité nécessaire pour accorder un contrôle d'accès précis basé sur l'identité aux sites S3. Vous pouvez utiliser Amazon S3 Access Grants pour accorder l'accès au compartiment Amazon S3 directement aux utilisateurs et aux groupes de votre entreprise. Suivez ces étapes pour activer S3 Access Grants avec IAM Identity Center et obtenir une propagation d'identité fiable.

Conditions préalables

Avant de commencer ce didacticiel, vous devez configurer les éléments suivants :

-

Activez IAM Identity Center. L'instance d'organisation est recommandée. Pour de plus amples informations, veuillez consulter Prérequis et considérations.

Configuration des autorisations d'accès S3 pour une propagation d'identité fiable via IAM Identity Center

Si vous possédez déjà une Access Grants instance Amazon S3 avec un emplacement enregistré, procédez comme suit :

Si vous n'avez pas Access Grants encore créé d'Amazon S3, procédez comme suit :

-

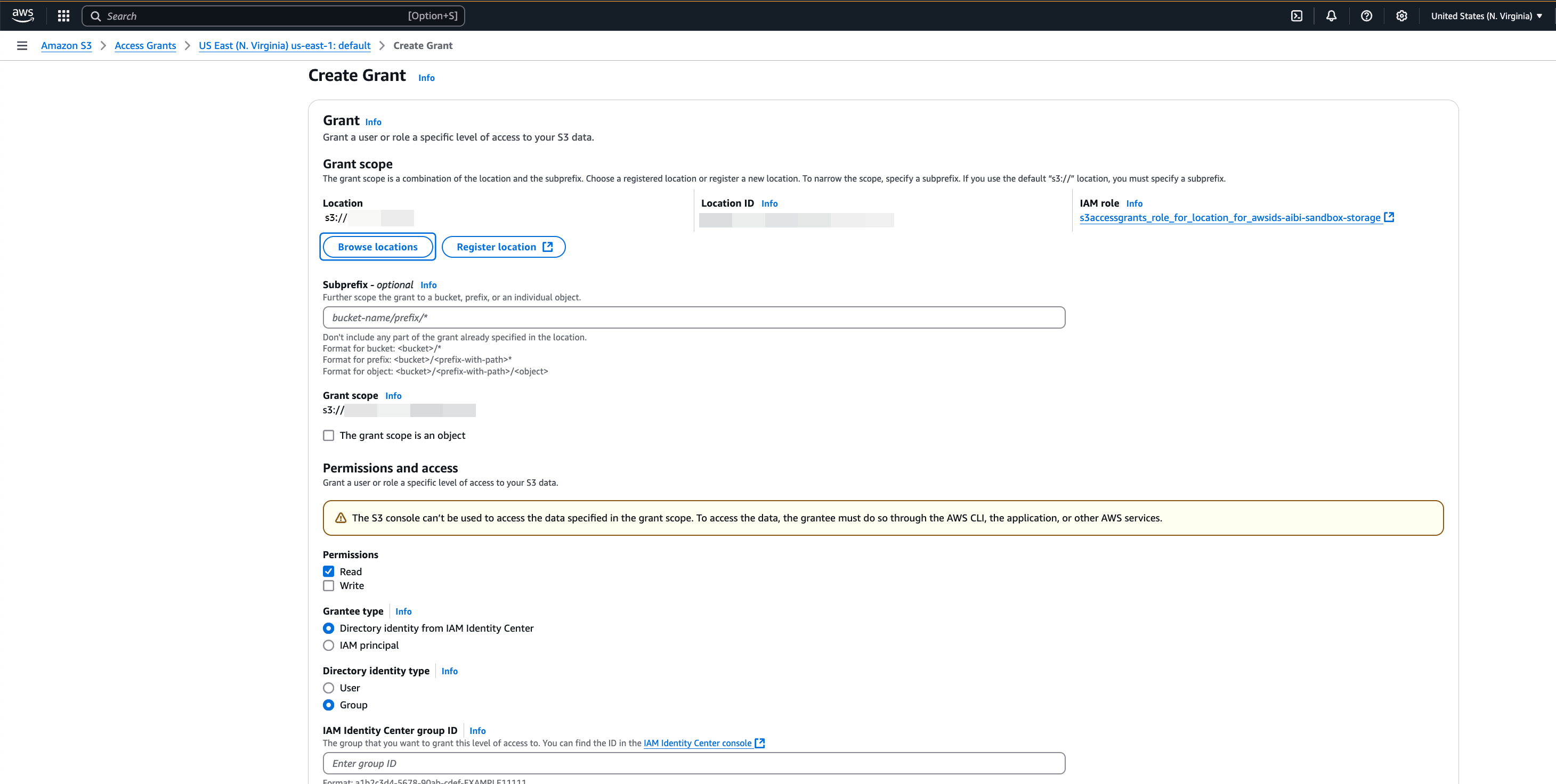

Création d'une Access Grants instance S3 : vous pouvez créer une Access Grants instance S3 par Région AWS. Lorsque vous créez l'Access Grantsinstance S3, assurez-vous de cocher la case Ajouter une instance IAM Identity Center et de fournir l'ARN de votre instance IAM Identity Center. Sélectionnez Suivant.

L'image suivante montre la page Créer une Access Grants instance S3 dans la Access Grants console Amazon S3 :

-

Enregistrer un emplacement - Après avoir créé et créé une Access Grants instance Amazon S3 Région AWS dans un compte, vous enregistrez un emplacement S3 dans cette instance. Un Access Grants emplacement S3 associe la région S3 par défaut (

S3://), un compartiment ou un préfixe à un rôle IAM. S3 Access Grants assume ce rôle Amazon S3 pour vendre des informations d'identification temporaires au bénéficiaire qui accède à cet emplacement particulier. Vous devez d'abord enregistrer au moins un emplacement dans votre Access Grants instance S3 avant de pouvoir créer une autorisation d'accès.Pour l'étendue de localisation

s3://, spécifiez, qui inclut tous vos compartiments de cette région. Il s'agit de l'étendue de localisation recommandée pour la plupart des cas d'utilisation. Si vous avez un cas d'utilisation de gestion avancée des accès, vous pouvez définir l'étendue de localisation en fonction d'un compartiments3://ou d'un préfixe spécifique au sein d'un compartimentbuckets3://. Pour plus d'informations, consultez Enregistrer un emplacement dans le guide de l'utilisateur d'Amazon Simple Storage Service.bucket/prefix-with-pathNote

Assurez-vous que les emplacements S3 des AWS Glue tables auxquelles vous souhaitez accorder l'accès sont inclus dans ce chemin.

La procédure vous oblige à configurer un rôle IAM pour l'emplacement. Ce rôle doit inclure les autorisations d'accès à la zone de localisation. Vous pouvez utiliser l'assistant de console S3 pour créer le rôle. Vous devez spécifier l'ARN de votre Access Grants instance S3 dans les politiques relatives à ce rôle IAM. La valeur par défaut de l'ARN de votre Access Grants instance S3 est

arn:aws:s3:.Your-Region:Your-AWS-Account-ID:access-grants/defaultL'exemple de politique d'autorisation suivant donne à Amazon S3 des autorisations pour le rôle IAM que vous avez créé. Et l'exemple de politique de confiance qui suit permet au principal du Access Grants service S3 d'assumer le rôle IAM.

-

Stratégie d'autorisation

Pour utiliser ces politiques, remplacez celles de

italicized placeholder textl'exemple de politique par vos propres informations. Pour obtenir des instructions supplémentaires, voir Créer une politique ou Modifier une politique. -

Politique d’approbation

Dans la politique de confiance du rôle IAM, accordez au service S3 Access Grants (

access-grants.s3.amazonaws.com) l’accès au rôle IAM que vous avez créé. Pour ce faire, vous pouvez créer un fichier JSON contenant les instructions suivantes. Pour ajouter la politique d’approbation à votre compte, consultez Création d’un rôle à l’aide de politiques d’approbation personnalisées.

-

Création d'une subvention d'accès Amazon S3

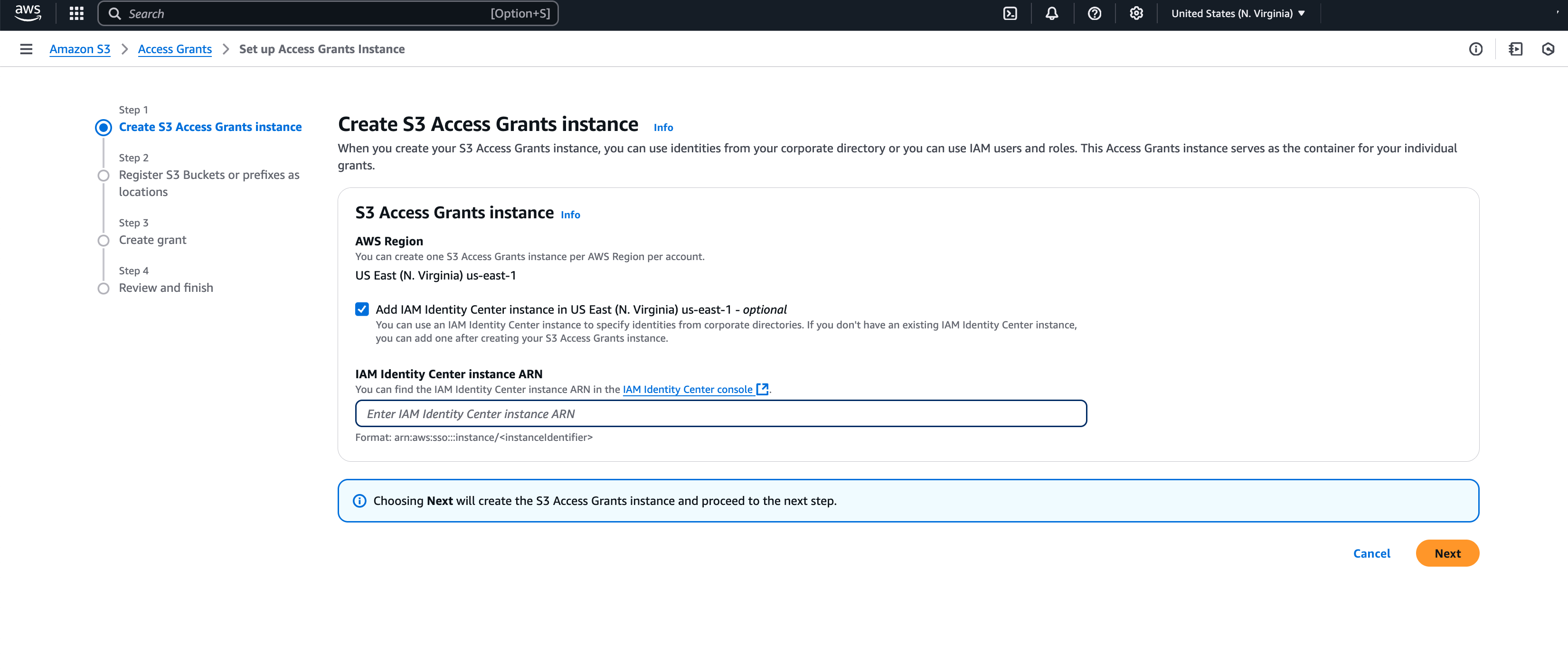

Si vous possédez une Access Grants instance Amazon S3 avec un emplacement enregistré et que vous y avez associé votre instance IAM Identity Center, vous pouvez créer une subvention. Sur la page Create Grant de la console S3, effectuez les opérations suivantes :

Créer un octroi

-

Sélectionnez l'emplacement créé à l'étape précédente. Vous pouvez réduire la portée de la subvention en ajoutant un sous-préfixe. Le sous-préfixe peut être un

bucketbucket/prefix, ou un objet du compartiment. Pour plus d'informations, consultez la section Sous-préfixe dans le guide de l'utilisateur d'Amazon Simple Storage Service. -

Sous Autorisations et accès, sélectionnez Lire et/ou Écrire en fonction de vos besoins.

-

Dans le type Granter, choisissez Directory Identity form IAM Identity Center.

-

Indiquez l'ID d'utilisateur ou de groupe IAM Identity Center. Vous trouverez l'utilisateur et le groupe IDs dans les sections Utilisateur et Groupe de la console IAM Identity Center. Sélectionnez Suivant.

-

Sur la page Révision et finition, passez en revue les paramètres du S3, Access Grant puis sélectionnez Create Grant.

L'image suivante montre la page Create Grant dans la Access Grants console Amazon S3 :