Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Propagation d'identité fiable avec Amazon Athena

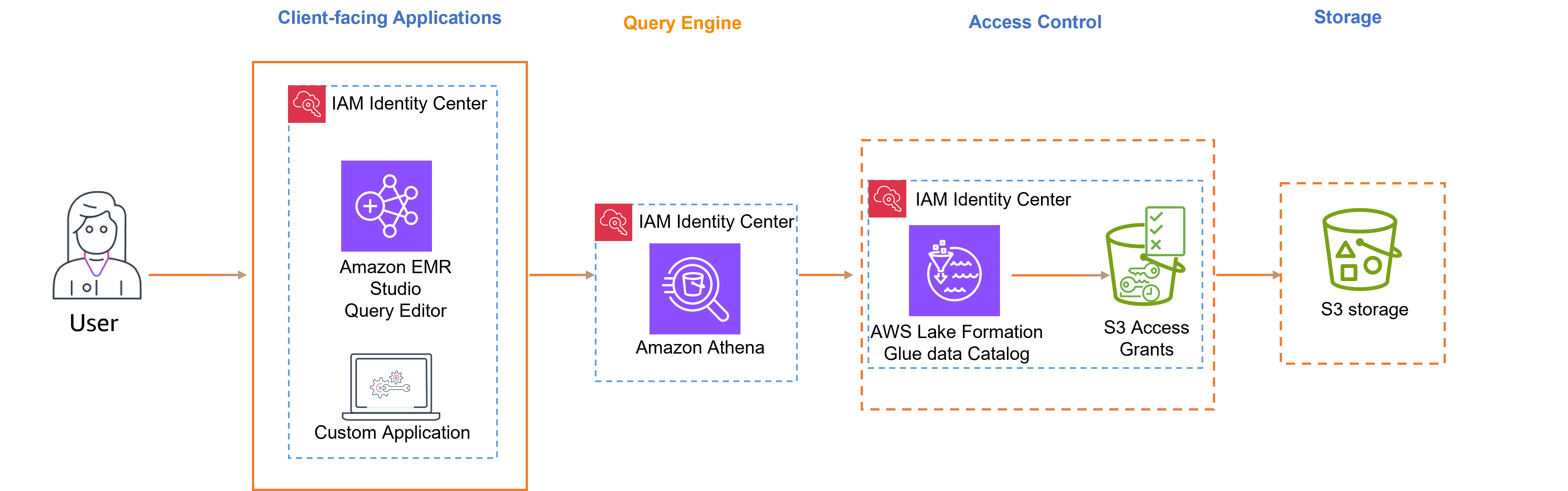

Les étapes à suivre pour activer la propagation fiable des identités varient selon que vos utilisateurs interagissent avec des applications AWS gérées ou des applications gérées par le client. Le schéma suivant montre une configuration de propagation d'identité fiable pour les applications orientées client ( AWS gérées ou externes) qui utilisent Amazon Athena pour AWS interroger les données Amazon S3 avec un contrôle d'accès fourni par Amazon S3 et AWS Lake Formation Amazon S3. Access Grants

Note

-

La propagation fiable des identités avec Amazon Athena nécessite l'utilisation de Trino.

-

Les clients Apache Spark et SQL connectés à Amazon Athena via les pilotes ODBC et JDBC ne sont pas pris en charge.

AWS applications gérées

L'application AWS gérée orientée client suivante prend en charge la propagation sécurisée des identités avec Athena :

-

Amazon EMR Studio

Pour activer la propagation d'identités fiables, procédez comme suit :

-

Configurez Amazon EMR en Studio tant qu'application orientée client pour Athena. L'éditeur de requêtes d'EMR Studio est nécessaire pour exécuter les requêtes Athena lorsque la propagation sécurisée des identités est activée.

-

Configurez AWS Lake Formation pour activer un contrôle d'accès précis pour les AWS Glue tables en fonction de l'utilisateur ou du groupe dans IAM Identity Center.

-

Configurez Amazon S3 Access Grants pour permettre un accès temporaire aux emplacements de données sous-jacents dans S3.

Note

Lake Formation et Amazon S3 Access Grants sont tous deux requis pour le contrôle d'accès aux résultats des requêtes Athena AWS Glue Data Catalog et pour ceux-ci dans Amazon S3.

Applications gérées par le client

Pour activer la propagation d'identité fiable pour les utilisateurs d'applications développées sur mesure, reportez-vous à la section Accès Services AWS par programmation à l'aide de la propagation d'identité sécurisée