Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Configuration d'une propagation d'identité fiable avec SageMaker Studio

La procédure suivante explique comment configurer SageMaker Studio pour une propagation d'identité fiable et des sessions d'arrière-plan utilisateur.

Prérequis

Avant de commencer ce didacticiel, vous devez effectuer les tâches suivantes :

-

Activez IAM Identity Center. Une instance d'organisation est requise. Pour de plus amples informations, veuillez consulter Prérequis et considérations.

-

Approvisionnez les utilisateurs et les groupes de votre source d'identités dans IAM Identity Center.

-

Vérifiez que les sessions d'arrière-plan des utilisateurs sont activées dans la console IAM Identity Center. Par défaut, les sessions utilisateur en arrière-plan sont activées et leur durée est fixée à 7 jours. Vous pouvez modifier cette durée.

Pour configurer une propagation d'identité fiable depuis SageMaker Studio, l'administrateur de SageMaker Studio doit effectuer les étapes suivantes.

Étape 1 : activer la propagation d'identités fiables dans un domaine SageMaker Studio nouveau ou existant

SageMaker Studio utilise des domaines pour organiser les profils utilisateur, les applications et les ressources associées. Pour activer la propagation d'identités fiables, vous devez créer un domaine SageMaker Studio ou modifier un domaine existant comme décrit dans la procédure suivante.

-

Ouvrez la console SageMaker AI, accédez à Domains et effectuez l'une des opérations suivantes.

Créez un nouveau domaine SageMaker Studio à l'aide de Configuration pour les organisations.

Choisissez Configurer pour les organisations, puis procédez comme suit :

Choisissez AWS Identity Center comme méthode d'authentification.

Cochez la case Activer la propagation d'identités fiables pour tous les utilisateurs de ce domaine.

Modifiez un domaine SageMaker Studio existant.

Sélectionnez un domaine existant qui utilise IAM Identity Center pour l'authentification.

Important

La propagation d'identités fiables n'est prise en charge que dans les domaines SageMaker Studio qui utilisent IAM Identity Center pour l'authentification. Si le domaine utilise IAM pour l'authentification, vous ne pouvez pas modifier la méthode d'authentification et, par conséquent, vous ne pouvez pas activer la propagation d'identité fiable.

Modifiez les paramètres du domaine. Modifiez les paramètres d'authentification et d'autorisation pour activer la propagation d'identités fiables.

Passez à l'étape 2 : configurer le rôle d'exécution du domaine par défaut. Ce rôle est requis pour que les utilisateurs d'un domaine SageMaker Studio puissent accéder à d'autres AWS services tels qu'Amazon S3.

Étape 2 : Configuration du rôle d'exécution du domaine par défaut et de la politique de confiance des rôles

Un rôle d'exécution de domaine est un rôle IAM qu'un domaine SageMaker Studio assume au nom de tous les utilisateurs du domaine. Les autorisations que vous attribuez à ce rôle déterminent les actions que SageMaker Studio peut effectuer.

Pour créer ou sélectionner un rôle d'exécution de domaine, effectuez l'une des opérations suivantes :

Créez ou sélectionnez un rôle à l'aide de Configuration pour les organisations.

Ouvrez la console SageMaker AI et suivez les instructions de la console à l'étape 2 : Configurer les rôles et les activités de machine learning pour créer un nouveau rôle d'exécution de domaine ou sélectionner un rôle existant.

Effectuez le reste des étapes de configuration pour créer votre domaine SageMaker Studio.

-

Créez un rôle d'exécution manuellement.

Ouvrez la console IAM et créez vous-même le rôle d'exécution.

Mettez à jour la politique de confiance attachée au rôle d'exécution du domaine afin qu'elle inclue les deux actions suivantes :

sts:AssumeRoleetsts:SetContext. Pour plus d'informations sur la façon de trouver le rôle d'exécution pour votre domaine SageMaker Studio, voir Obtenir le rôle d'exécution du domaine.Une politique de confiance spécifie l'identité qui peut assumer un rôle. Cette politique est requise pour permettre au service SageMaker Studio d'assumer le rôle d'exécution du domaine. Ajoutez ces deux actions afin qu'elles apparaissent comme suit dans votre politique.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Service": [ "sagemaker.amazonaws.com" ] }, "Action": [ "sts:AssumeRole", "sts:SetContext" ] } ] }

Étape 3 : vérifier les autorisations Amazon S3 Access Grant requises pour le rôle d'exécution du domaine

Pour utiliser Amazon S3 Access Grants, vous devez avoir une politique d'autorisation attachée (sous forme de politique intégrée ou de politique gérée par le client) à votre rôle d'exécution de domaine SageMaker Studio contenant les autorisations suivantes.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "s3:GetDataAccess", "s3:GetAccessGrantsInstanceForPrefix" ], "Resource": "arn:aws:s3:us-east-2:111122223333:access-grants/default" } ] }

Si aucune politique ne contient ces autorisations, suivez les instructions de la section Ajouter et supprimer des autorisations d'identité IAM dans le Guide de l'AWS Identity and Access Management utilisateur.

Étape 4 : Attribuer des groupes et des utilisateurs au domaine

Attribuez des groupes et des utilisateurs au domaine SageMaker Studio en suivant les étapes décrites dans Ajouter des groupes et des utilisateurs.

Étape 5 : configurer les autorisations d'accès Amazon S3

Pour configurer les subventions d'accès Amazon S3, suivez les étapes décrites dans Configuration des subventions d'accès Amazon S3 pour une propagation d'identité fiable via IAM Identity Center. Suivez les step-by-step instructions pour effectuer les tâches suivantes :

Créez une instance Amazon S3 Access Grants.

Enregistrez un emplacement dans cette instance.

Créez des autorisations pour permettre à des utilisateurs ou à des groupes spécifiques de l'IAM Identity Center d'accéder à des emplacements ou à des sous-ensembles Amazon S3 désignés (par exemple, des préfixes spécifiques) au sein de ces sites.

Étape 6 : Soumettre un projet de SageMaker formation et consulter les détails de la session d'arrière-plan de l'utilisateur

Dans SageMaker Studio, lancez un nouveau bloc-notes Jupyter et soumettez une tâche de formation. Pendant l'exécution de la tâche, effectuez les étapes suivantes pour afficher les informations de session et vérifier que le contexte de session d'arrière-plan de l'utilisateur est actif.

-

Ouvrez la console IAM Identity Center.

-

Choisissez Utilisateurs.

-

Sur la page Utilisateurs, choisissez le nom d'utilisateur de l'utilisateur dont vous souhaitez gérer les sessions. Cela vous amène à une page contenant les informations de l'utilisateur.

-

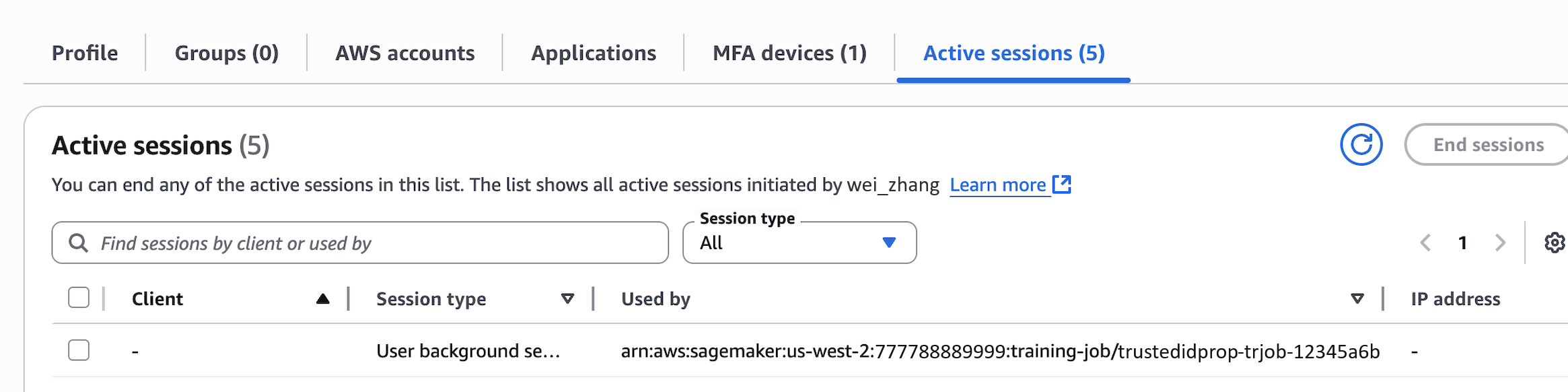

Sur la page de l'utilisateur, choisissez l'onglet Sessions actives. Le nombre entre parenthèses à côté de Sessions actives indique le nombre de sessions actives pour cet utilisateur.

Pour rechercher des sessions par le nom de ressource Amazon (ARN) de la tâche qui utilise la session, dans la liste des types de session, choisissez Sessions d'arrière-plan utilisateur, puis entrez l'ARN de la tâche dans le champ de recherche.

Voici un exemple de la façon dont une tâche de formation utilisant une session d'arrière-plan utilisateur apparaît dans l'onglet Sessions actives d'un utilisateur.

Étape 7 : Afficher les CloudTrail journaux pour vérifier la propagation fiable de l'identité dans CloudTrail

Lorsque la propagation d'identités fiables est activée, les actions apparaissent dans les journaux d' CloudTrail événements situés sous l'onBehalfOfélément. Le userId reflète l'ID de l'utilisateur de l'IAM Identity Center qui a initié la tâche de formation. L' CloudTrail événement suivant capture le processus de propagation d'identités fiables.

"userIdentity": { "type": "AssumedRole", "principalId": "AROA123456789EXAMPLE:SageMaker", "arn": "arn:aws:sts::111122223333:assumed-role/SageMaker-ExecutionRole-20250728T125817/SageMaker", "accountId": "111122223333", "accessKeyId": "ASIAIOSFODNN7EXAMPLE", "sessionContext": { "sessionIssuer": { "type": "Role", "principalId": "AROA123456789EXAMPLE", "arn": "arn:aws:iam::111122223333:role/service-role/SageMaker-ExecutionRole-20250728T125817", "accountId": "111122223333", "userName": "SageMaker-ExecutionRole-20250728T125817" }, "attributes": { "creationDate": "2025-07-29T17:17:10Z", "mfaAuthenticated": "false" } }, "onBehalfOf": { "userId": "2801d3e0-f0e1-707f-54e8-f558b19f0a10", "identityStoreArn": "arn:aws:identitystore::777788889999:identitystore/d-1234567890" } },

Considérations concernant l'exécution

Si un administrateur définit MaxRuntimeInSecondsdes tâches de formation ou de traitement de longue durée inférieures à la durée de la session d'arrière-plan de l'utilisateur, SageMaker Studio exécute le travail pendant la durée minimale de la session d'arrière-plan de l'utilisateur MaxRuntimeInSeconds ou pendant la durée minimale de la session d'arrière-plan de l'utilisateur.

Pour plus d'informations MaxRuntimeInSeconds, consultez les instructions relatives au CreateTrainingJob StoppingConditionparamètre dans le Amazon SageMaker API Reference.