Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Uso AWS de Directory Service para Microsoft Active Directory

Puede utilizarlos AWS Transfer Family para autenticar su transferencia de archivos a los usuarios finales. AWS Directory Service for Microsoft Active Directory Permite una migración fluida de los flujos de trabajo de transferencia de archivos que se basan en la autenticación de Active Directory sin cambiar las credenciales de los usuarios finales ni necesitar un autorizador personalizado.

Con AWS Managed Microsoft AD, puede proporcionar a Directory Service los usuarios y grupos acceso de forma segura a través de SFTP, FTPS y FTP a los datos almacenados en Amazon Simple Storage Service (Amazon S3) o Amazon Elastic File System (Amazon EFS). Si utiliza Active Directory para almacenar las credenciales de sus usuarios, ahora dispone de una forma más sencilla de habilitar la transferencia de archivos para estos usuarios.

Puede proporcionar acceso a los grupos de Active Directory AWS Managed Microsoft AD en su entorno local o en la AWS nube mediante conectores de Active Directory. Puede dar a los usuarios que ya están configurados en su entorno de Microsoft Windows, ya sea en la AWS nube o en su red local, acceso a un AWS Transfer Family servidor que utilice AWS Managed Microsoft AD como identidad. El blog AWS de almacenamiento contiene una publicación que detalla una solución para usar Active Directory con Transfer Family: Simplifique la autenticación de Active Directory con un proveedor de identidad personalizado para AWS Transfer Family

nota

-

AWS Transfer Family no es compatible con Simple AD.

-

Transfer Family no admite configuraciones de Active Directory entre regiones: solo admitimos integraciones de Active Directory que estén en la misma región que la del servidor de Transfer Family.

-

Transfer Family no admite el uso de AD Connector AWS Managed Microsoft AD ni el uso de AD Connector para habilitar la autenticación multifactor (MFA) en su infraestructura de MFA basada en RADIUS existente.

-

AWS Transfer Family no admite regiones replicadas de Active Directory administrado.

Para usarlo AWS Managed Microsoft AD, debe realizar los siguientes pasos:

-

Cree uno o más AWS Managed Microsoft AD directorios mediante la Directory Service consola.

-

Utilice la consola Transfer Family para crear un servidor que AWS Managed Microsoft AD lo utilice como proveedor de identidad.

-

Configure el AWS directorio mediante un conector de Active Directory.

-

Agregue el acceso desde uno o más de sus Directory Service grupos.

-

Aunque no es obligatorio, le recomendamos que pruebe y verifique el acceso de los usuarios.

Antes de empezar a usar AWS Directory Service for Microsoft Active Directory

nota

AWS Transfer Family tiene un límite predeterminado de 100 grupos de Active Directory por servidor. Si su caso de uso requiere más de 100 grupos, considere la posibilidad de utilizar una solución de proveedor de identidad personalizada, tal como se describe en Simplifique la autenticación de Active Directory con un proveedor de identidad personalizado para AWS Transfer Family

Proporcione un identificador único para sus grupos de AD

Antes de poder usarlo AWS Managed Microsoft AD, debe proporcionar un identificador único para cada grupo del directorio de Microsoft AD. Para ello, puede utilizar el identificador de seguridad (SID) de cada grupo. Los usuarios del grupo que asocie tienen acceso a sus recursos de Amazon S3 o Amazon EFS a través de los protocolos habilitados mediante AWS Transfer Family.

Utilice el siguiente PowerShell comando de Windows para recuperar el SID de un grupo y YourGroupName sustitúyalo por el nombre del grupo.

Get-ADGroup -Filter {samAccountName -like "YourGroupName*"} -Properties * | Select SamAccountName,ObjectSid

nota

Si lo utiliza AWS Directory Service como proveedor de identidad userPrincipalName y SamAccountName tiene valores diferentes, AWS Transfer Family acepta el valor inSamAccountName. Transfer Family no acepta el valor especificado en userPrincipalName.

Añada Directory Service permisos a su función

También necesitas permisos Directory Service de API para usarlos AWS Directory Service como proveedor de identidades. Los siguientes permisos son necesarios o recomendados:

-

Se requiere

ds:DescribeDirectoriespara que Transfer Family busque en el directorio -

ds:AuthorizeApplicationes necesario añadir una autorización para Transfer Family -

Se sugiere

ds:UnauthorizeApplicationpara eliminar todos los recursos que se hayan creado provisionalmente, en caso de que algo vaya mal durante el proceso de creación del servidor

Añada estos permisos al rol que está utilizando para crear sus servidores de Transfer Family. Para obtener información detallada sobre estos permisos, consulte Permisos API Directory Service : acciones, recursos y referencia de condiciones.

Trabajando con dominios de Active Directory

Cuando esté pensando en cómo hacer que los usuarios de Active Directory accedan a los servidores de AWS Transfer Family , tenga en cuenta el dominio del usuario y el dominio de su grupo. Lo ideal es que el dominio del usuario y el dominio de su grupo coincidan. Es decir, tanto el usuario como el grupo están en el dominio predeterminado o ambos están en el dominio de confianza. Si este no es el caso, Transfer Family no podrá autenticar al usuario.

Puede probar al usuario para asegurarse de que la configuración es correcta. Para obtener más información, consulte Probando usuarios. Si hay algún problema con el user/group dominio, aparece el mensaje de error: No se ha encontrado ningún acceso asociado a los grupos de usuarios.

Elegir AWS Managed Microsoft AD como proveedor de identidad

En esta sección se describe cómo usarlo AWS Directory Service for Microsoft Active Directory con un servidor.

Para usar AWS Managed Microsoft AD con Transfer Family

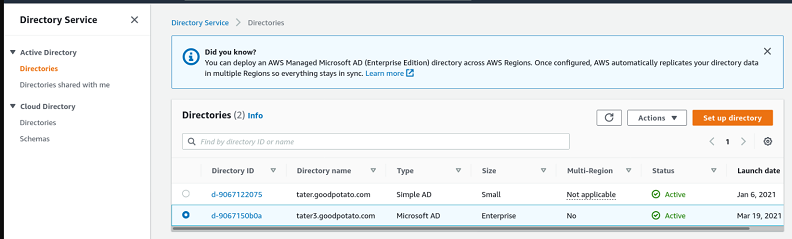

Inicia sesión en Consola de administración de AWS y abre la Directory Service consola en https://console.aws.amazon.com/directoryservicev2/

. Utilice la Directory Service consola para configurar uno o más directorios gestionados. Para obtener más información, consulte AWS Managed Microsoft AD en la Guía para administradores de Directory Service .

-

Abra la AWS Transfer Family consola en https://console.aws.amazon.com/transfer/

y seleccione Crear servidor. -

En la página Elegir protocolos, elija uno o más protocolos de la lista.

nota

Si selecciona FTPS, debe proporcionar el certificado de AWS Certificate Manager .

-

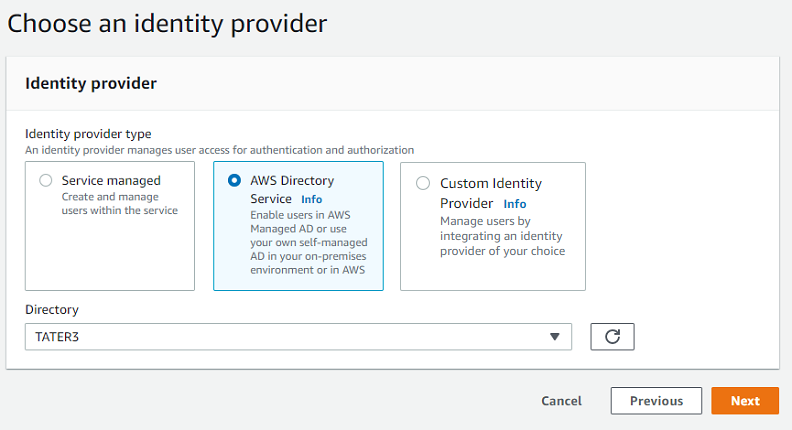

En Elegir un proveedor de identidad, elija Directory Service de AWS .

-

La lista Directorio contiene todos los directorios administrados que ha configurado. Elija un directorio de la lista y elija Siguiente.

nota

-

No se admiten los directorios multicuenta y compartidos. AWS Managed Microsoft AD

-

Para configurar un servidor con Directory Service como proveedor de identidad, debe añadir algunos Directory Service permisos. Para obtener más información, consulte Antes de empezar a usar AWS Directory Service for Microsoft Active Directory.

-

-

Para terminar de crear el servidor, utilice uno de los procedimientos siguientes:

En esos procedimientos, continúe con el paso siguiente: elegir un proveedor de identidad.

importante

No puedes eliminar un directorio de Microsoft AD Directory Service si lo usaste en un servidor Transfer Family. Primero debe eliminar el servidor y, a continuación, puede eliminar el directorio.

Conexión a Microsoft Active Directory local

En esta sección se describe cómo configurar un AWS directorio mediante un conector AD.

Para configurar el AWS directorio mediante AD Connector

-

Abra la consola Servicio de directorio

y seleccione Directorios. -

Seleccione Configurar directorio.

-

Para el tipo de directorio, elija Conector de AD.

-

Seleccione un tamaño de directorio, seleccione Siguiente y, a continuación, seleccione su VPC y sus subredes.

-

Seleccione Siguiente y, a continuación, rellene los campos de la siguiente manera:

-

Nombre DNS del directorio: introduzca el nombre de dominio que está utilizando para su Microsoft Active Directory.

-

Direcciones IP DNS: introduzca las direcciones IP de Microsoft Active Directory.

-

Nombre de usuario y contraseña de la cuenta del servidor: introduzca los detalles de la cuenta de servicio que va a utilizar.

-

-

Complete las pantallas para crear el servicio de directorio.

El siguiente paso es crear un servidor Transfer Family con el protocolo SFTP y el tipo de proveedor de identidad de AWS Directory Service. En la lista desplegable del directorio, seleccione el directorio que agregó en el procedimiento anterior.

Conceder acceso a los grupos

Tras crear el servidor, debe elegir qué grupos del directorio deben tener acceso para cargar y descargar archivos mediante los protocolos habilitados AWS Transfer Family. Para ello, debe crear un acceso.

nota

AWS Transfer Family tiene un límite predeterminado de 100 grupos de Active Directory por servidor. Si su caso de uso requiere más de 100 grupos, considere la posibilidad de utilizar una solución de proveedor de identidad personalizada, tal como se describe en Simplifique la autenticación de Active Directory con un proveedor de identidad personalizado para AWS Transfer Family

nota

Los usuarios deben pertenecer directamente al grupo al que se concede el acceso. Por ejemplo, supongamos que Bob es un usuario y pertenece al grupo A y que el propio grupo A está incluido en el grupo B.

-

Si concede acceso al Grupo A, a Bob se le concede el acceso.

-

Si concede acceso al grupo B (y no al grupo A), Bob no tendrá acceso.

Cómo conceder acceso a un grupo

-

Abra la consola en AWS Transfer Family . https://console.aws.amazon.com/transfer/

-

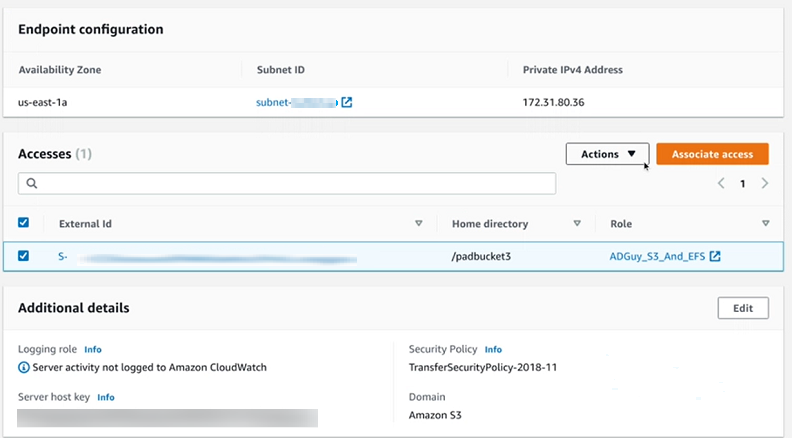

Navegue a la página de detalles del servidor.

-

En la sección Accesos, seleccione Añadir acceso.

-

Introduzca el SID del AWS Managed Microsoft AD directorio al que desea acceder a este servidor.

nota

Para obtener información acerca de cómo buscar el SID de su grupo, consulte Antes de empezar a usar AWS Directory Service for Microsoft Active Directory.

-

En Access, elija un rol AWS Identity and Access Management (IAM) para el grupo.

-

En la sección Política, elija una política. El valor predeterminado es Ninguno.

-

En el directorio principal, elija un bucket de Amazon S3 que se corresponda con el directorio principal del grupo.

nota

Puede limitar las partes del bucket que ven los usuarios mediante la creación de una política de sesión. Por ejemplo, para limitar a los usuarios a su propia carpeta en el directorio de

/filetest, introduzca el siguiente texto en el cuadro./filetest/${transfer:UserName}Para obtener más información sobre la creación de una política de sesión, consulte Creación de una política de sesión para un bucket de Amazon S3.

-

Seleccione Añadir para crear la asociación.

-

Seleccione su servidor.

-

Seleccione Añadir acceso.

-

Introduzca el SID del grupo.

nota

Para obtener información acerca de cómo encontrar el SID, consulte Antes de empezar a usar AWS Directory Service for Microsoft Active Directory.

-

-

Seleccione Añadir acceso.

En la sección Accesos, se muestran los accesos al servidor.

Probando usuarios

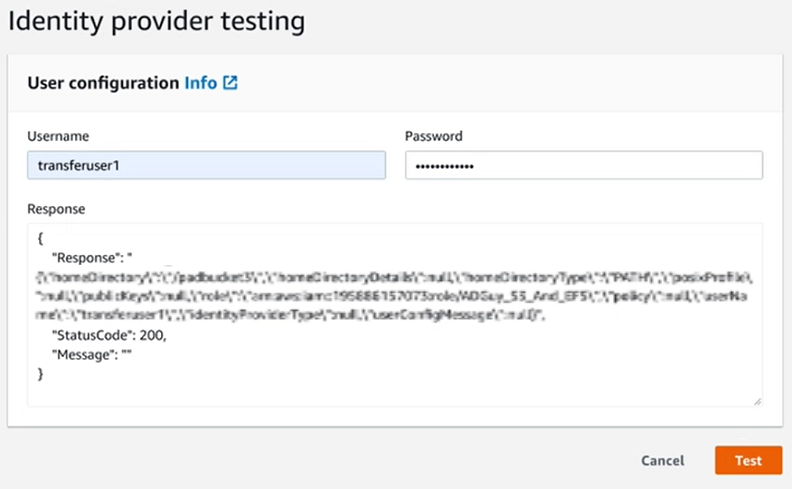

Puede comprobar si un usuario tiene acceso al AWS Managed Microsoft AD directorio de su servidor.

nota

Un usuario debe pertenecer exactamente a un grupo (un identificador externo) que aparece en la sección Acceso de la página Configuración del punto de conexión. Si el usuario no está en ningún grupo o está en más de un grupo, no se le concede el acceso.

Comprobación de si un usuario específico tiene acceso

-

En la página de detalles del servidor, elija Acciones y, a continuación, elija Probar.

-

Para Realizar pruebas con un proveedor de identidad, introduzca las credenciales de inicio de sesión de un usuario que pertenezca a uno de los grupos a los que tenga acceso.

-

Seleccione Probar

Aparece una prueba de proveedor de identidad correcta, que indica que se ha concedido acceso al servidor al usuario seleccionado.

Si el usuario pertenece a más de un grupo al que tiene acceso, recibirá la siguiente respuesta.

"Response":"", "StatusCode":200, "Message":"More than one associated access found for user's groups."

Eliminar el acceso al servidor de un grupo

Eliminación del acceso al servidor de un grupo

-

En la página de detalles del servidor, elija Acciones y, a continuación, elija Eliminar acceso.

-

En el cuadro de diálogo, confirme que desea eliminar el acceso para este grupo.

Al volver a la página de detalles del servidor, verá que el acceso a este grupo ya no aparece en la lista.

Conexión al servidor mediante SSH (Secure Shell)

Después de configurar el servidor y los usuarios, puede conectarse al servidor mediante SSH y utilizar el nombre de usuario completo para un usuario que tenga acceso.

sftpuser@active-directory-domain@vpc-endpoint

Por ejemplo: transferuserexample@mycompany.com@vpce-0123456abcdef-789xyz.vpc-svc-987654zyxabc.us-east-1.vpce.amazonaws.com.

Este formato apunta a la búsqueda de la federación, lo que limita la búsqueda de un Active Directory potencialmente grande.

nota

Puede especificar un nombre de usuario sencillo. Sin embargo, en este caso, el código de Active Directory debe buscar en todos los directorios de la federación. Esto podría limitar la búsqueda y la autenticación podría fallar aunque el usuario tuviera acceso.

Tras la autenticación, el usuario se encuentra en el directorio de inicio que especificó al configurar el usuario.

AWS Transfer Family Conectarse a un Active Directory autoadministrado mediante bosques y fideicomisos

Directory Service dispone de las siguientes opciones para conectarse a un Active Directory autoadministrado:

-

La confianza unidireccional en el bosque (saliente AWS Managed Microsoft AD y entrante en el caso de Active Directory local) solo funciona para el dominio raíz.

-

Para dominios secundarios, puede utilizar uno de los procedimientos a continuación:

-

Utilice una confianza bidireccional entre el Active Directory local AWS Managed Microsoft AD y el entorno local

-

Utilice una confianza externa unidireccional para cada dominio secundario.

-

Al conectarse al servidor mediante un dominio de confianza, el usuario debe especificar el dominio de confianza, por ejemplo, transferuserexample@.mycompany.com