Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Uso AWS de Directory Service para los servicios de dominio Entra ID

Para los clientes que solo necesitan la transferencia por SFTP y no desean administrar un dominio, existe Simple Active Directory. Como alternativa, los clientes que desean disfrutar de las ventajas de Active Directory y la alta disponibilidad en un servicio totalmente administrado pueden usar AWS Managed Microsoft AD. Por último, para los clientes que desean aprovechar su bosque de Active Directory existente para realizar la transferencia por SFTP, existe Conector Active Directory.

Tenga en cuenta lo siguiente:

-

Para aprovechar el bosque de Active Directory existente para sus necesidades de transferencia por SFTP, puede usar Conector Active Directory.

-

Si desea disfrutar de las ventajas de Active Directory y de la alta disponibilidad en un servicio totalmente administrado, puede utilizar AWS Directory Service for Microsoft Active Directory. Para obtener más información, consulte Uso AWS de Directory Service para Microsoft Active Directory.

En este tema se describe cómo usar un conector de Active Directory y los servicios de dominio Entra ID (anteriormente Azure AD) para autenticar a los

Temas

Antes de empezar a utilizar AWS Directory Service para los servicios de dominio Entra ID

nota

AWS Transfer Family tiene un límite predeterminado de 100 grupos de Active Directory por servidor. Si su caso de uso requiere más de 100 grupos, considere la posibilidad de utilizar una solución de proveedor de identidad personalizada, tal como se describe en Simplifique la autenticación de Active Directory con un proveedor de identidad personalizado para AWS Transfer Family

Para AWS ello, necesita lo siguiente:

-

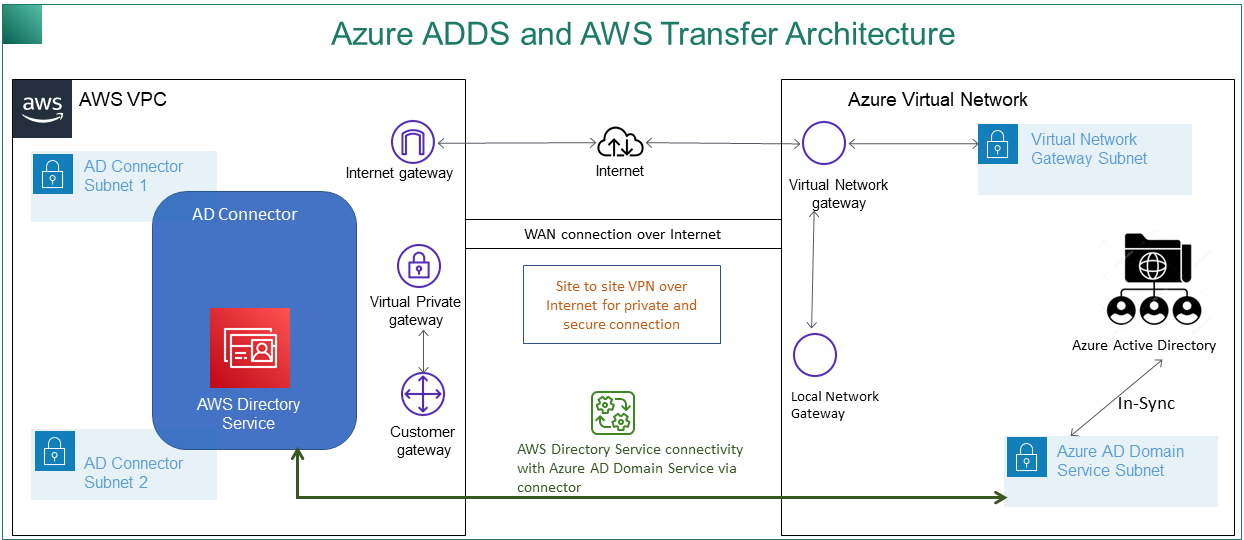

Una nube privada virtual (VPC) en una AWS región en la que utilice sus servidores Transfer Family

-

Al menos dos subredes privadas en la VPC

-

Los VPC deben tener conexión a Internet

-

Una puerta de enlace para clientes y una puerta de enlace privada virtual para la conexión site-to-site VPN con Microsoft Entra

Para Microsoft Entra, necesitas lo siguiente:

-

Un servicio de dominio de Active Directory e ID de Entra

-

Un grupo de recursos de Entra

-

Una red virtual Entra

-

Conectividad VPN entre su Amazon VPC y su grupo de recursos Entra

nota

Esto puede realizarse a través de túneles IPSEC nativos o mediante dispositivos VPN. En este tema, utilizamos túneles IPSEC entre una puerta de enlace de red Entra Virtual y una puerta de enlace de red local. Los túneles deben estar configurados para permitir el tráfico entre los puntos finales del Entra Domain Service y las subredes que alojan la AWS VPC.

-

Una puerta de enlace para clientes y una puerta de enlace privada virtual para la conexión site-to-site VPN con Microsoft Entra

En el siguiente diagrama se muestra la configuración necesaria antes de comenzar.

Paso 1: Añadir los servicios de dominio Entra ID

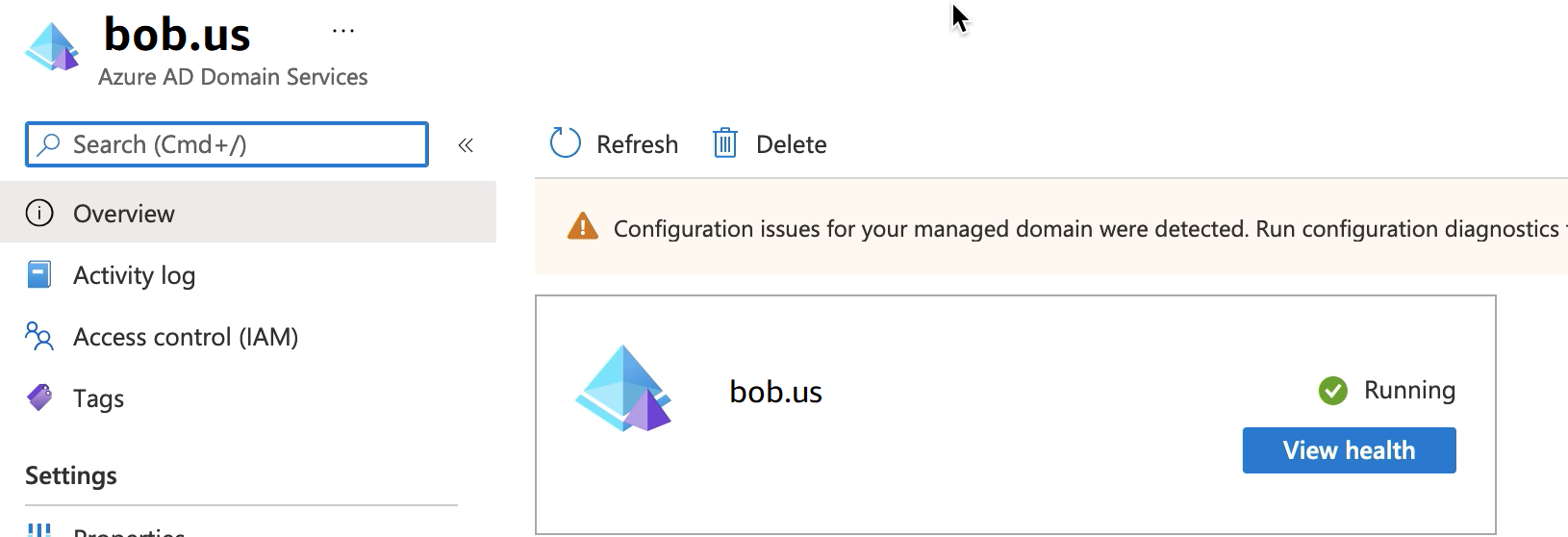

Entra ID no admite instancias de unión de dominios de forma predeterminada. Para realizar acciones como unirse a un dominio y utilizar herramientas como la política de grupo, los administradores deben habilitar los servicios de dominio Entra ID. Si aún no has añadido Entra DS o tu implementación actual no está asociada al dominio que quieres que utilice tu servidor de transferencia SFTP, debes añadir una nueva instancia.

Para obtener información sobre cómo habilitar los Servicios de dominio Entra ID, consulte el Tutorial: Creación y configuración de un dominio administrado de Microsoft Entra ID Domain Services

nota

Cuando habilite Entra DS, asegúrese de que esté configurado para el grupo de recursos y el dominio Entra al que está conectando su servidor de transferencia SFTP.

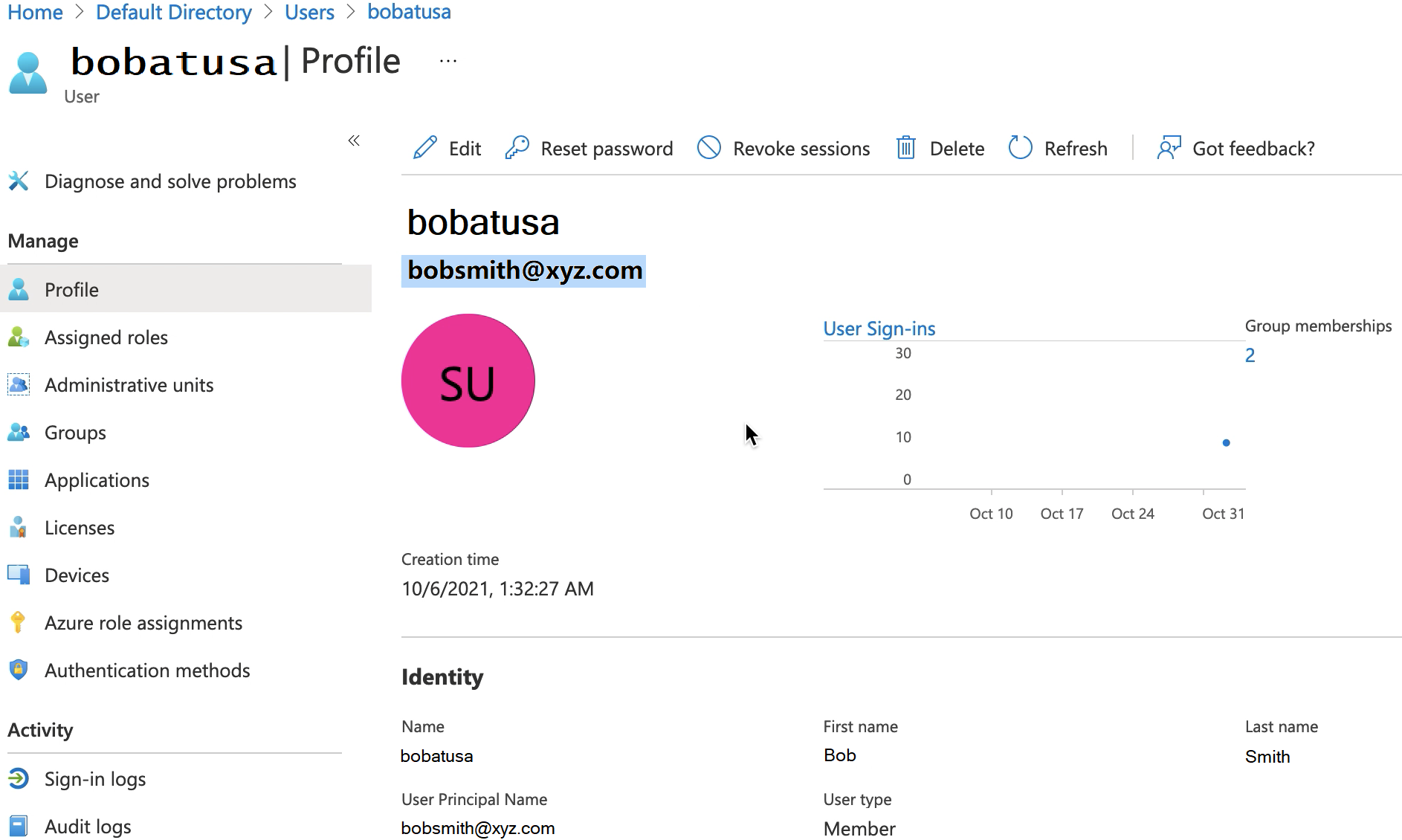

Paso 2: creación de una cuenta de servicio

Entra debe tener una cuenta de servicio que forme parte de un grupo de administradores de Entra DS. Esta cuenta se usa con el conector de AWS Active Directory. Asegúrese de que esta cuenta esté sincronizada con Entra DS.

sugerencia

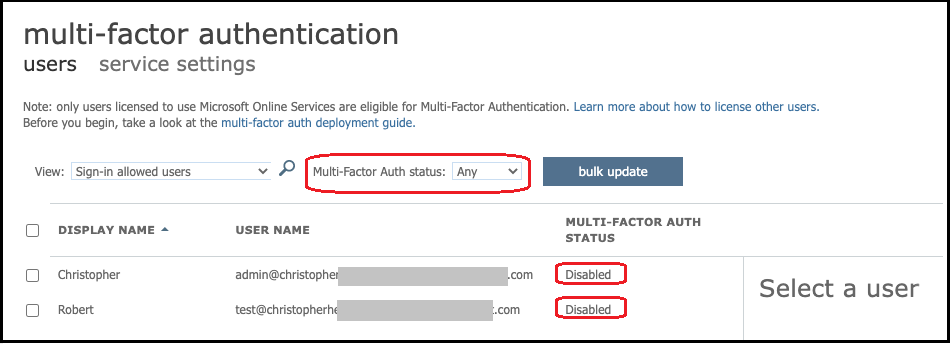

La autenticación multifactor para Entra ID no es compatible con los servidores Transfer Family que utilizan el protocolo SFTP. El servidor de Transfer Family no puede proporcionar el token de MFA después de que un usuario se autentique en SFTP. Asegúrese de deshabilitar el MFA antes de intentar conectarse.

Paso 3: Configuración del AWS directorio mediante AD Connector

Una vez que haya configurado Entra DS y creado una cuenta de servicio con túneles VPN IPSEC entre su AWS VPC y la red virtual Entra, puede probar la conectividad haciendo ping a la dirección IP DNS de Entra DS desde cualquier instancia. AWS EC2

Después de comprobar que la conexión está activa, puede continuar a continuación.

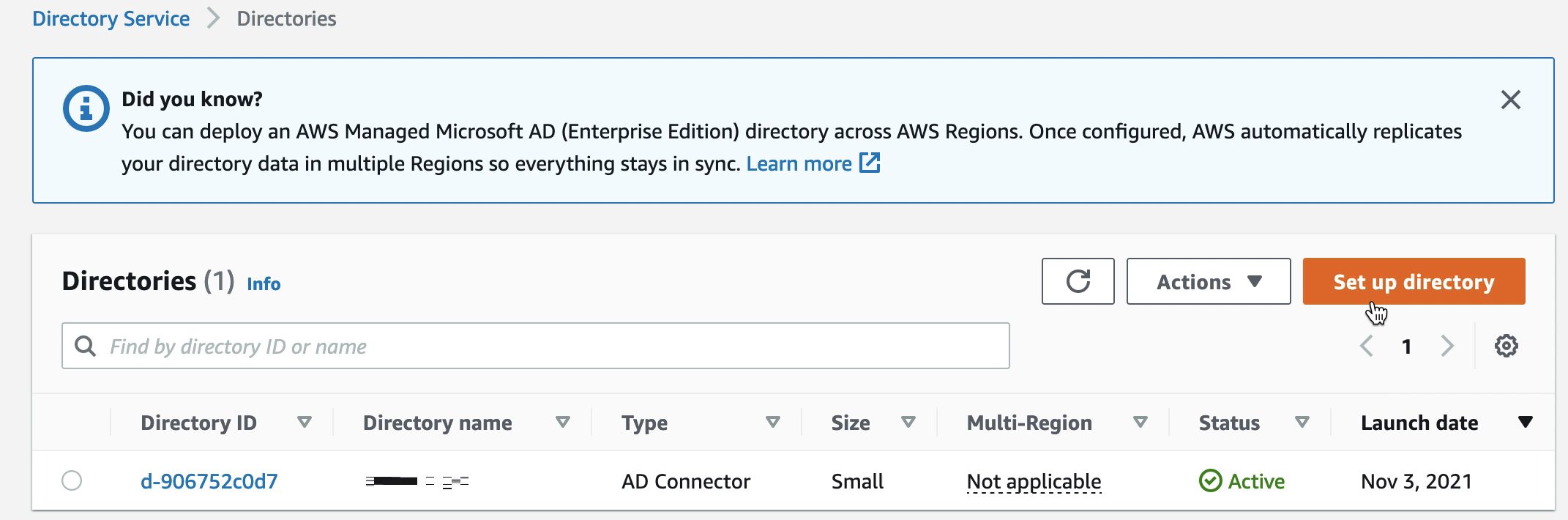

Para configurar el AWS directorio mediante AD Connector

-

Abra la consola Servicio de directorio

y seleccione Directorios. -

Seleccione Configurar directorio.

-

Para el tipo de directorio, elija Conector de AD.

-

Seleccione un tamaño de directorio, seleccione Siguiente y, a continuación, seleccione su VPC y sus subredes.

-

Seleccione Siguiente y, a continuación, rellene los campos de la siguiente manera:

-

Nombre DNS del directorio: introduce el nombre de dominio que utilizas para tu Entra DS.

-

Direcciones IP de DNS: introduzca sus direcciones IP de Entra DS.

-

Nombre de usuario de la cuenta del servidor y contraseña: introduzca los detalles de la cuenta de servicio que creó en el Paso 2: Crear una cuenta de servicio.

-

-

Complete las pantallas para crear el servicio de directorio.

Ahora el estado del directorio debería ser Activo y está listo para usarse con un servidor de transferencia SFTP.

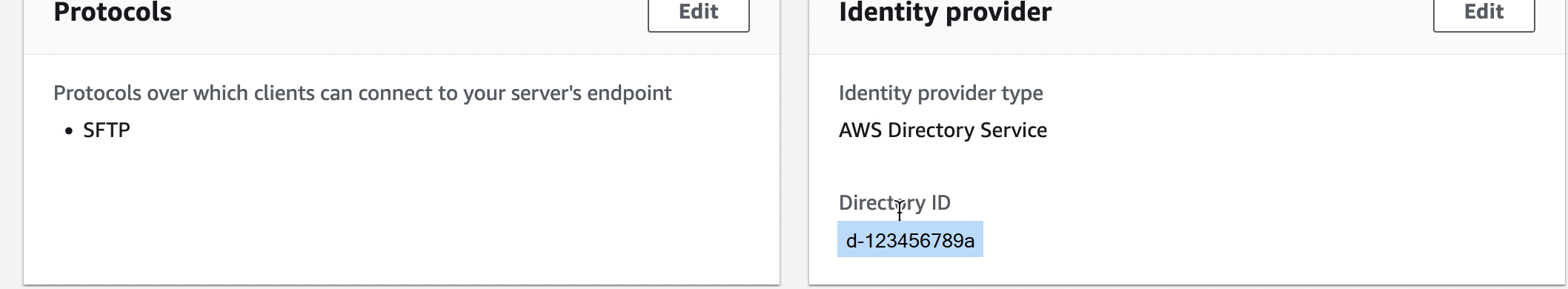

Paso 4: Configurar el AWS Transfer Family servidor

Cree un servidor Transfer Family con el protocolo SFTP y el tipo de proveedor de identidad de AWS Directory Service. En la lista desplegable de Directorios, seleccione el directorio que agregó en el Paso 3: configuración del directorio de AWS mediante AD Connector.

nota

No puede eliminar un directorio de Microsoft AD en AWS Directory Service si lo utilizó en un servidor Transfer Family. Primero debe eliminar el servidor y, a continuación, puede eliminar el directorio.

Paso 5: concesión de acceso a los grupos

Tras crear el servidor, debe elegir qué grupos del directorio deben tener acceso para cargar y descargar archivos mediante los protocolos habilitados AWS Transfer Family. Para ello, debe crear un acceso.

nota

Los usuarios deben pertenecer directamente al grupo al que se concede el acceso. Por ejemplo, supongamos que Bob es un usuario y pertenece al grupo A y que el propio grupo A está incluido en el grupo B.

-

Si concede acceso al Grupo A, a Bob se le concede el acceso.

-

Si concede acceso al grupo B (y no al grupo A), Bob no tendrá acceso.

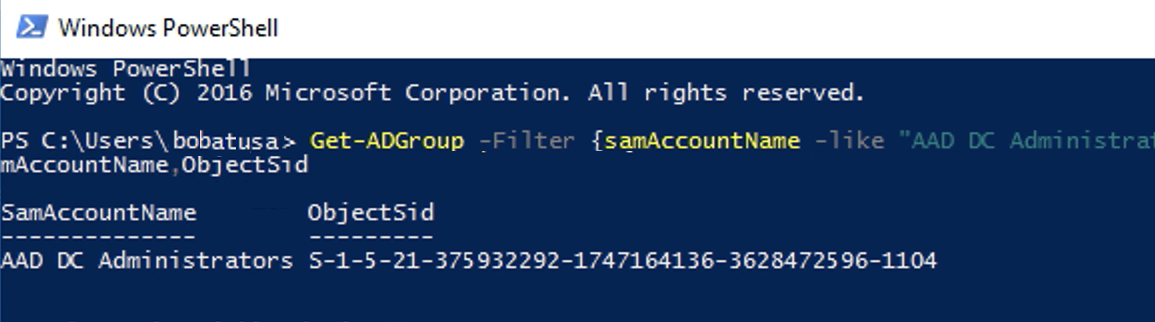

Para conceder el acceso, debe recuperar el SID del grupo.

Use el siguiente PowerShell comando de Windows para recuperar el SID de un grupo y YourGroupName sustitúyalo por el nombre del grupo.

Get-ADGroup -Filter {samAccountName -like "YourGroupName*"} -Properties * | Select SamAccountName,ObjectSid

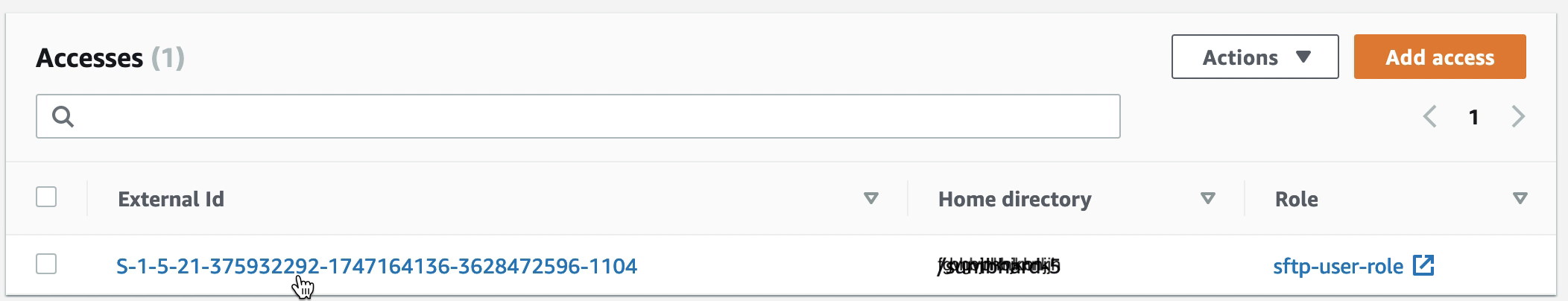

Conceda acceso a los grupos

-

Abra https://console.aws.amazon.com/transfer/

. -

Ve a la página de detalles del servidor y, en la sección Accesos, seleccione Añadir acceso.

-

Introduzca el SID que recibió de la salida del procedimiento anterior.

-

En Access, elija un AWS Identity and Access Management rol para el grupo.

-

En la sección Política, elija una política. El valor predeterminado es None (Ninguno).

-

En el directorio principal, elija un bucket de Amazon S3 que se corresponda con el directorio principal del grupo.

-

Seleccione Añadir para crear la asociación.

Los detalles de su servidor de transferencia deben ser similares a los siguientes:

Paso 6: prueba de usuarios

Puede probar (Probando usuarios) si un usuario tiene acceso al directorio AWS Managed Microsoft AD de su servidor. Un usuario debe pertenecer exactamente a un grupo (un identificador externo) que aparece en la sección Acceso de la página Configuración del punto de conexión. Si el usuario no está en ningún grupo o está en más de un grupo, no se le concede el acceso.