Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Despliegue automatizado: StackSets

nota

Recomendamos realizar la implementación con. StackSets Sin embargo, para las implementaciones con una sola cuenta o con fines de prueba o evaluación, considere la opción de implementación en pilas.

Antes de lanzar la solución, revise la arquitectura, los componentes de la solución, la seguridad y las consideraciones de diseño que se describen en esta guía. Siga las step-by-step instrucciones de esta sección para configurar e implementar la solución en sus AWS Organizations.

Tiempo de implementación: aproximadamente 30 minutos por cuenta, según StackSet los parámetros.

Requisitos previos

AWS Organizations

Si ya implementó la versión 1.3.x o una versión anterior de esta solución, debe desinstalar la solución existente. Para obtener más información, consulte Actualizar la solución.

Antes de implementar esta solución, revise la implementación de AWS Security Hub:

-

Debe haber una cuenta de administrador de Security Hub delegada en su organización de AWS.

-

Security Hub debe configurarse para agregar los hallazgos de todas las regiones. Para obtener más información, consulte Agregación de hallazgos en todas las regiones en la Guía del usuario de AWS Security Hub.

-

Debe activar Security Hub para su organización en cada región en la que utilice AWS.

En este procedimiento se presupone que tiene varias cuentas que utilizan AWS Organizations y que ha delegado una cuenta de administrador de AWS Organizations y una cuenta de administrador de AWS Security Hub.

Tenga en cuenta que esta solución funciona tanto con AWS Security Hub como con AWS Security Hub CSPM.

Descripción general de la implementación

nota

StackSets la implementación de esta solución utiliza una combinación de servicios gestionados y autogestionados. StackSets Los sistemas autogestionados se StackSets deben utilizar actualmente, ya que utilizan sistemas anidados StackSets, que aún no son compatibles con los servicios gestionados. StackSets

Impleméntelo StackSets desde una cuenta de administrador delegado en sus AWS Organizations.

Planificación

Utilice el siguiente formulario como ayuda con la StackSets implementación. Prepare los datos y, a continuación, copie y pegue los valores durante la implementación.

AWS Organizations admin account ID: _______________ Security Hub admin account ID: _______________ CloudTrail Logs Group: ______________________________ Member account IDs (comma-separated list): ___________________, ___________________, ___________________, ___________________, ___________________ AWS Organizations OUs (comma-separated list): ___________________, ___________________, ___________________, ___________________, ___________________

(Opcional) Paso 0: implementar la pila de integración de tickets

-

Si tiene intención de utilizar la función de venta de entradas, implemente primero la pila de integración de venta de entradas en su cuenta de administrador de Security Hub.

-

Copie el nombre de la función Lambda de esta pila y envíelo como entrada a la pila de administración (consulte el paso 1).

Paso 1: Inicie la pila de administración en la cuenta de administrador delegada de Security Hub

-

Con una plantilla autogestionada StackSet, lance la CloudFormation plantilla de

automated-security-response-admin.templateAWS en su cuenta de administrador de AWS Security Hub en la misma región que su administrador de Security Hub. Esta plantilla utiliza pilas anidadas. -

Elija qué estándares de seguridad desea instalar. De forma predeterminada, solo se selecciona SC (recomendado).

-

Elige un grupo de registros de Orchestrator existente para usarlo. Seleccione

YessiSO0111-ASR- Orchestratorya existe en una instalación anterior. -

Elija si desea habilitar la interfaz de usuario web de la solución. Si decide habilitar esta función, también debe introducir una dirección de correo electrónico para que se le asigne una función de administrador.

-

Seleccione sus preferencias para recopilar CloudWatch métricas relacionadas con el estado operativo de la solución.

Para obtener más información sobre la autogestión StackSets, consulte Otorgar permisos autogestionados en la Guía CloudFormation del usuario de AWS.

Paso 2: Instalar las funciones de corrección en cada cuenta de miembro de AWS Security Hub

Espere a que el paso 1 complete la implementación, ya que la plantilla del paso 2 hace referencia a las funciones de IAM creadas en el paso 1.

-

Con un servicio gestionado StackSet, lance la CloudFormation plantilla de

automated-security-response-member-roles.templateAWS en una sola región de cada cuenta de AWS Organizations. -

Elija instalar esta plantilla automáticamente cuando una nueva cuenta se una a la organización.

-

Introduzca el ID de cuenta de su cuenta de administrador de AWS Security Hub.

-

Introduzca un valor para el

namespaceque se utilizará para evitar conflictos en el nombre del recurso con una implementación anterior o simultánea en la misma cuenta. Introduzca una cadena de hasta 9 caracteres alfanuméricos en minúscula.

Paso 3: Lance la pila de miembros en cada cuenta y región de los miembros de AWS Security Hub

-

De forma autogestionada StackSets, lance la CloudFormation plantilla de

automated-security-response-member.templateAWS en todas las regiones en las que tenga recursos de AWS en todas las cuentas de su organización de AWS administradas por el mismo administrador de Security Hub.nota

Hasta que la administración de servicios dé StackSets soporte a las agrupaciones agrupadas, debe realizar este paso para todas las cuentas nuevas que se unan a la organización.

-

Elija qué guías de normas de seguridad desea instalar.

-

Proporcione el nombre de un grupo de CloudTrail registros (utilizado en algunas correcciones).

-

Introduzca el ID de cuenta de su cuenta de administrador de AWS Security Hub.

-

Introduzca un valor para el

namespaceque se utilizará para evitar conflictos en el nombre del recurso con una implementación anterior o simultánea en la misma cuenta. Introduzca una cadena de hasta 9 caracteres alfanuméricos en minúscula. Debe coincidir con elnamespacevalor que seleccionaste para la pila de roles de los miembros. Además, no es necesario que el valor del espacio de nombres sea único para cada cuenta de miembro.

(Opcional) Paso 0: lanzar una pila de integración de sistemas de tickets

-

Si tiene intención de utilizar la función de venta de entradas, inicie primero la pila de integración correspondiente.

-

Elige los paquetes de integración proporcionados para Jira o ServiceNow úsalos como modelo para implementar tu propia integración personalizada.

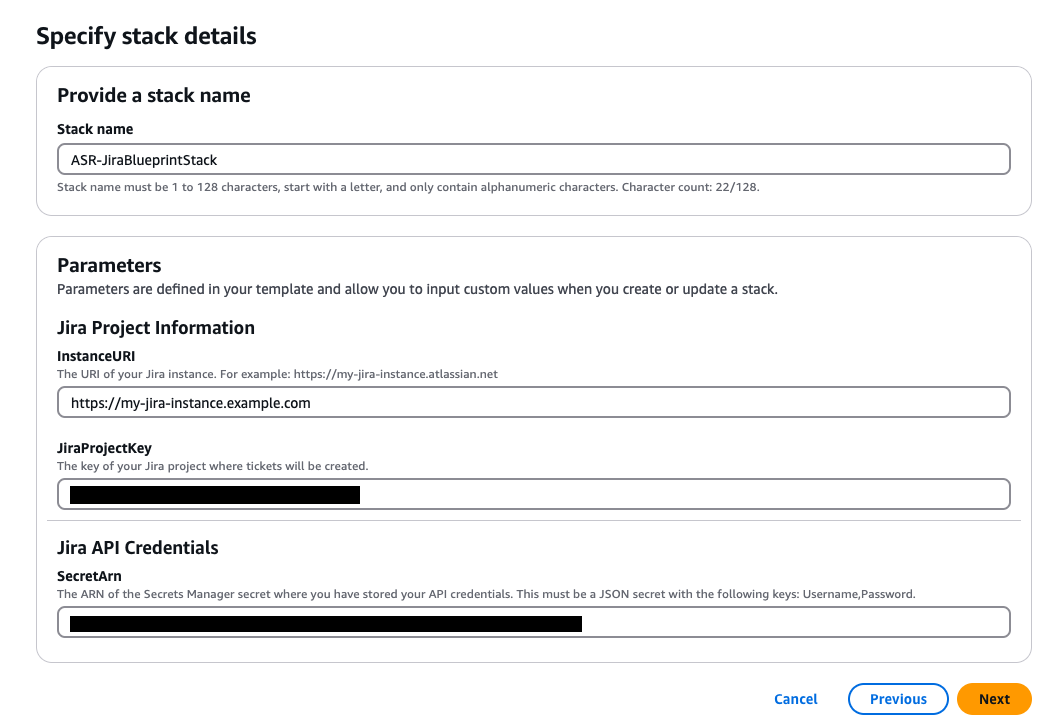

Para implementar el stack de Jira, sigue estos pasos:

-

Introduce un nombre para tu pila.

-

Proporciona el URI a tu instancia de Jira.

-

Proporcione la clave del proyecto de Jira al que quiere enviar los tickets.

-

Crea un nuevo secreto clave-valor en Secrets Manager que contenga tu

UsernameJira y.Passwordnota

Puede optar por utilizar una clave de API de Jira en lugar de su contraseña si proporciona su nombre de usuario

Usernamey su clave de API como.Password -

Agrega el ARN de este secreto como entrada a la pila.

Proporcione un nombre de pila, información del proyecto de Jira y credenciales de la API de Jira.

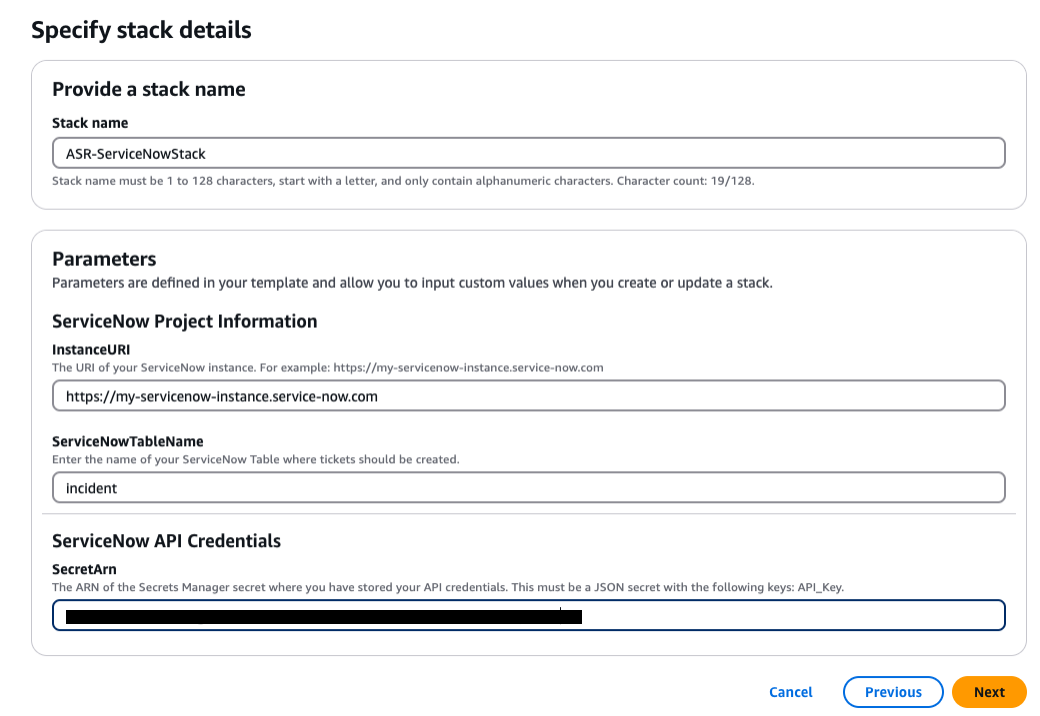

Para implementar la ServiceNow pila:

-

Introduce un nombre para tu pila.

-

Proporcione el URI de la ServiceNow instancia.

-

Proporcione el nombre ServiceNow de la tabla.

-

Cree una clave de API ServiceNow con permiso para modificar la tabla en la que desea escribir.

-

Crea un secreto en Secrets Manager con la clave

API_Keyy proporciona el ARN secreto como entrada a la pila.Proporcione un nombre de pila, información ServiceNow del proyecto y credenciales de la ServiceNow API.

Para crear una pila de integración personalizada: incluya una función Lambda que el orquestador de soluciones Step Functions pueda utilizar para cada corrección. La función Lambda debe tomar la entrada proporcionada por Step Functions, crear una carga útil de acuerdo con los requisitos del sistema de emisión de entradas y realizar una solicitud al sistema para que cree el billete.

-

Paso 1: Inicie la pila de administración en la cuenta de administrador delegada de Security Hub

-

Abre la pila de administración

con tu cuenta de administrador de Security Hub. automated-security-response-admin.templateNormalmente, uno por organización en una sola región. Como esta pila utiliza pilas anidadas, debes implementar esta plantilla como una plantilla autogestionada. StackSet

Parameters

| Parámetro | Predeterminado | Description (Descripción) |

|---|---|---|

|

Cargue SC Admin Stack |

|

Especifique si desea instalar los componentes de administración para la corrección automática de los controles de SC. |

|

Cargue la pila de administración de AFSBP |

|

Especifique si desea instalar los componentes de administración para la corrección automática de los controles del FSBP. |

|

Cargue 0 Admin Stack CIS12 |

|

Especifique si desea instalar los componentes de administración para la corrección automática de CIS12 0 controles. |

|

Cargue CIS14 0 Admin Stack |

|

Especifique si desea instalar los componentes de administración para la corrección automática de CIS14 0 controles. |

|

Cargue CIS3 00 Admin Stack |

|

Especifique si desea instalar los componentes de administración para la corrección automática de CIS3 00 controles. |

|

Cargue PC1321 Admin Stack |

|

Especifique si desea instalar los componentes de administración para la corrección automática de PC1321 los controles. |

|

Cargue la pila de administración del NIST |

|

Especifique si desea instalar los componentes de administración para la corrección automática de los controles del NIST. |

|

Reutilice el grupo de registros de Orchestrator |

|

Seleccione si desea reutilizar o no un grupo de |

|

ShouldDeployWebINTERFAZ DE USUARIO |

|

Implemente los componentes de la interfaz de usuario web, incluidos API Gateway, las funciones de Lambda y CloudFront la distribución. Seleccione «sí» para habilitar la interfaz de usuario basada en la web para ver los resultados y el estado de las correcciones. Si decide deshabilitar esta función, podrá seguir configurando las correcciones automatizadas y ejecutarlas bajo demanda mediante la acción personalizada CSPM de Security Hub. |

|

AdminUserEmail |

(Entrada opcional) |

Dirección de correo electrónico del usuario administrador inicial. Este usuario tendrá acceso administrativo completo a la interfaz de usuario web de ASR. Solo se requiere cuando la interfaz de usuario web está habilitada. |

|

Utilice CloudWatch métricas |

|

Especifique si desea habilitar CloudWatch las métricas para monitorear la solución. Esto creará un CloudWatch panel de control para ver las métricas. |

|

Usa CloudWatch métricas y alarmas |

|

Especifique si desea activar CloudWatch las alarmas métricas para la solución. Esto creará alarmas para determinadas métricas recopiladas por la solución. |

|

RemediationFailureAlarmThreshold |

|

Especifique el umbral del porcentaje de errores de corrección por ID de control. Por ejemplo, si entra Este parámetro solo funciona si se crean alarmas (consulte el parámetro Use CloudWatch Metrics Alarms). |

|

EnableEnhancedCloudWatchMetrics |

|

Si Consulte la sección de costos para comprender el costo adicional que esto implica. |

|

TicketGenFunctionName |

(Entrada opcional) |

Opcional. Déjelo en blanco si no quiere integrar un sistema de venta de entradas. De lo contrario, proporcione el nombre de la función Lambda del resultado de la pila del paso 0, por ejemplo:. |

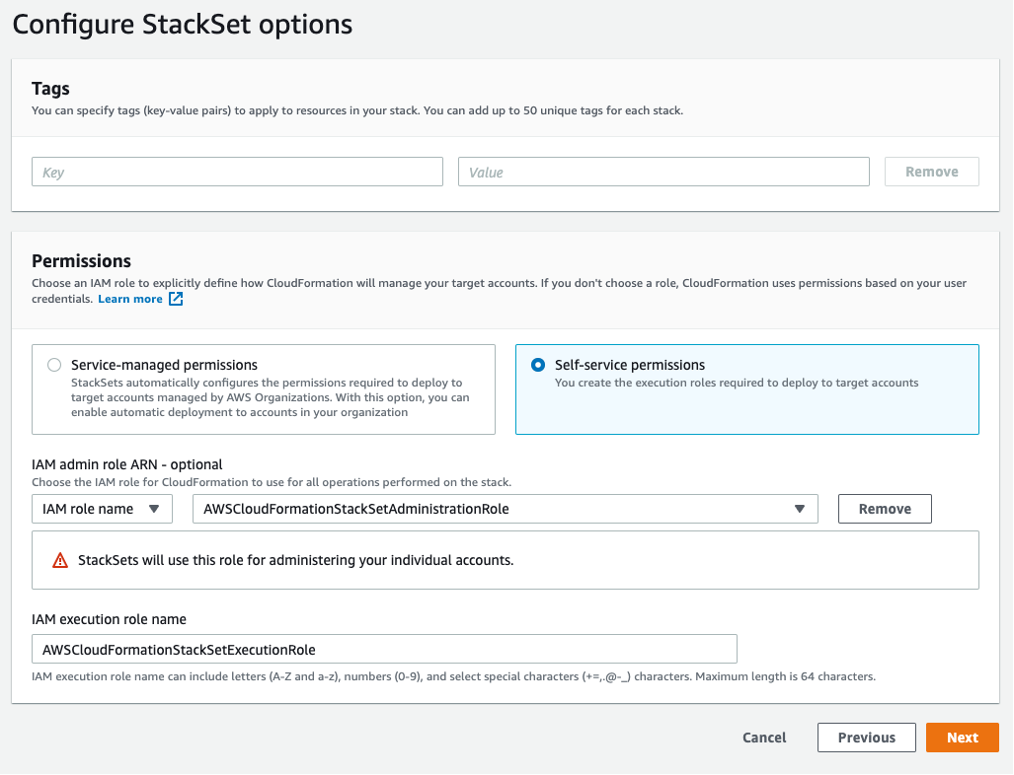

Configure StackSet las opciones

-

En el parámetro Números de cuenta, introduzca el ID de cuenta de la cuenta de administrador de AWS Security Hub.

-

En el parámetro Especificar regiones, selecciona solo la región en la que está activada la administración de Security Hub. Espere a que se complete este paso antes de continuar con el paso 2.

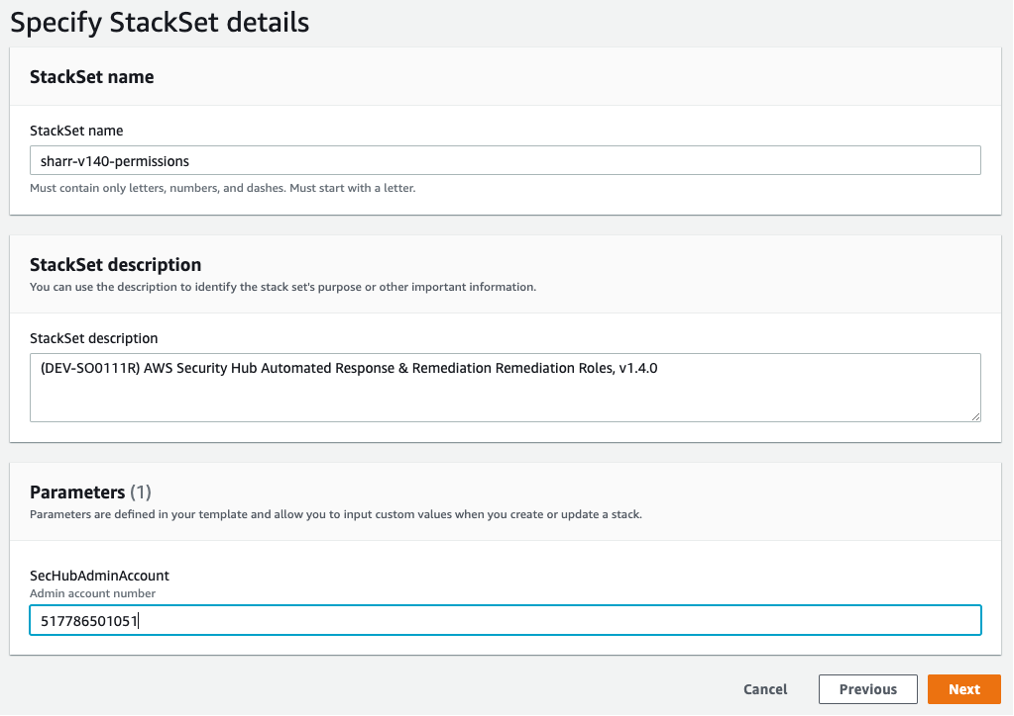

Paso 2: Instalar las funciones de corrección en cada cuenta de miembro de AWS Security Hub

Utilice un servicio gestionado StackSets para implementar la plantilla de roles de los miembrosautomated-security-response-member-roles.template StackSet Debe implementarse en una región por cuenta de miembro. Define las funciones globales que permiten las llamadas a la API entre cuentas desde la función escalonada de ASR Orchestrator.

Parameters

| Parámetro | Predeterminado | Description (Descripción) |

|---|---|---|

|

Namespace |

|

Introduzca una cadena de hasta 9 caracteres alfanuméricos en minúscula. Espacio de nombres único que se añadirá como sufijo a los nombres de las funciones de IAM de corrección. Se debe usar el mismo espacio de nombres en los roles de los miembros y en las pilas de miembros. Esta cadena debe ser única para cada implementación de soluciones, pero no es necesario cambiarla durante las actualizaciones de la pila. No es necesario que el valor del espacio de nombres sea único por cuenta de miembro. |

|

Administrador de cuentas de Sec Hub |

|

Introduzca el ID de cuenta de 12 dígitos de la cuenta de administrador de AWS Security Hub. Este valor otorga permisos al rol de solución de la cuenta de administrador. |

-

Implemente en toda la organización (lo habitual) o en las unidades organizativas, según las políticas de su organización.

-

Active la implementación automática para que las nuevas cuentas de AWS Organizations reciban estos permisos.

-

En el parámetro Especificar regiones, seleccione una sola región. Las funciones de IAM son globales. Puede continuar con el paso 3 mientras se StackSet implementa.

Especifique los detalles StackSet

Paso 3: Lance la pila de miembros en cada cuenta y región de los miembros de AWS Security Hub

Como la pila de miembros

Parameters

| Parámetro | Predeterminado | Description (Descripción) |

|---|---|---|

|

Indique el nombre del LogGroup que se va a utilizar para crear alarmas y filtros métricos |

|

Especifique el nombre del grupo de CloudWatch CloudTrail registros donde se registran las llamadas a la API. Se utiliza para las correcciones de CIS 3.1-3.14. |

|

Cargue la pila de miembros de SC |

|

Especifique si desea instalar los componentes miembros para la reparación automática de los controles del SC. |

|

Cargue la pila de miembros de AFSBP |

|

Especifique si desea instalar los componentes miembros para la corrección automática de los controles del FSBP. |

|

Cargue una pila de 0 miembros CIS12 |

|

Especifique si desea instalar los componentes miembros para la corrección automática de CIS12 0 controles. |

|

Cargue una CIS14 pila de 0 miembros |

|

Especifique si desea instalar los componentes miembros para la corrección automática de CIS14 0 controles. |

|

Cargue una CIS3 pila de 00 miembros |

|

Especifique si desea instalar los componentes miembros para la corrección automática de CIS3 00 controles. |

|

Cargue la pila PC1321 de miembros |

|

Especifique si desea instalar los componentes miembros para la corrección automática de PC1321 los controles. |

|

Cargue la pila de miembros del NIST |

|

Especifique si desea instalar los componentes miembros para la corrección automática de los controles del NIST. |

|

Cree un bucket de S3 para el registro de auditoría de Redshift |

|

Seleccione |

|

Cuenta de administrador de Sec Hub |

|

Introduzca el ID de cuenta de 12 dígitos de la cuenta de administrador de AWS Security Hub. |

|

Namespace |

|

Introduzca una cadena de hasta 9 caracteres alfanuméricos en minúscula. Esta cadena pasa a formar parte de los nombres de las funciones de IAM y del bucket de Action Log S3. Utilice el mismo valor para el despliegue de la pila de miembros y para el despliegue de la pila de roles de miembros. La cadena debe ser única para cada implementación de soluciones, pero no es necesario cambiarla durante las actualizaciones de la pila. |

|

EnableCloudTrailForASRActionLog (Registro) |

|

Seleccione esta opción |

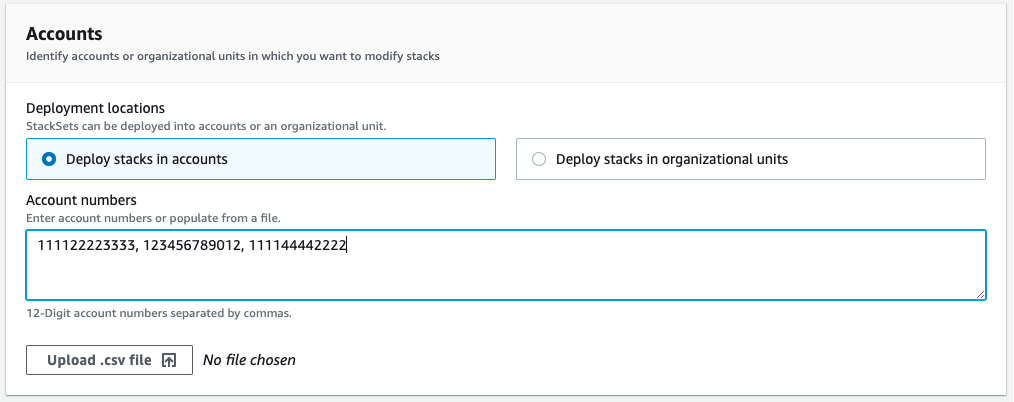

Cuentas

Ubicaciones de despliegue: puedes especificar una lista de números de cuenta o unidades organizativas.

Especifique las regiones: seleccione todas las regiones en las que desee corregir los hallazgos. Puede ajustar las opciones de despliegue según convenga en función del número de cuentas y regiones. La concurrencia regional puede ser paralela.