Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Propagación de identidades de confianza con Amazon Redshift

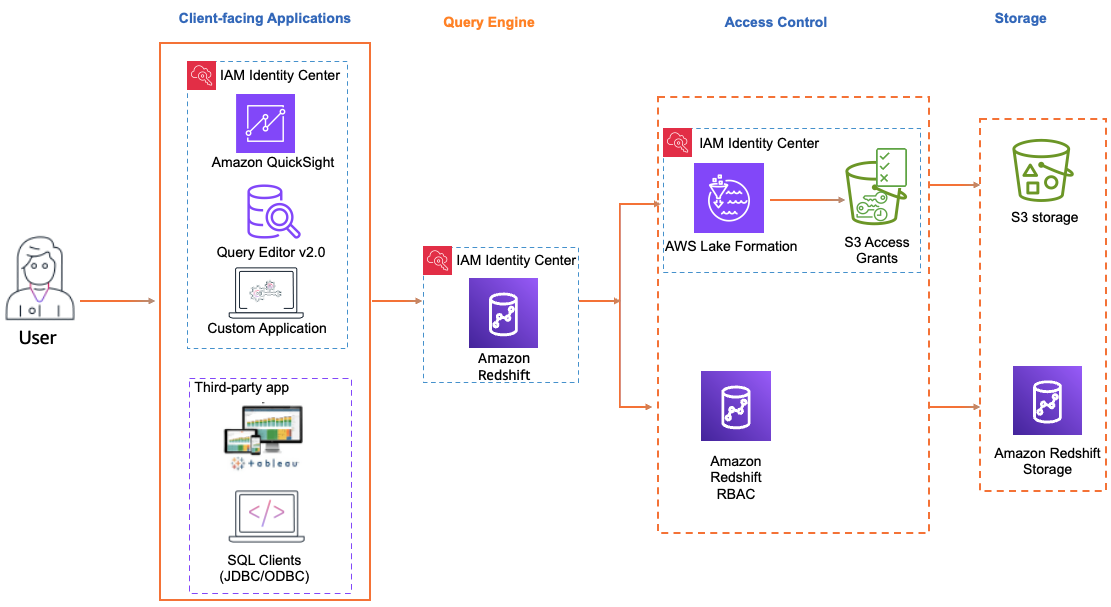

Los pasos para permitir una propagación de identidad fiable dependen de si los usuarios interactúan con las aplicaciones AWS gestionadas o con las gestionadas por los clientes. El siguiente diagrama muestra una configuración de propagación de identidad confiable para aplicaciones orientadas al cliente, AWS administradas o externas, que consultan datos de Amazon Redshift con el control de acceso proporcionado por Amazon Redshift o por servicios de autorización, como Amazon S3. AWS AWS Lake Formation Access Grants

Cuando la propagación de identidades de confianza a Amazon Redshift está habilitada, los administradores de Redshift pueden configurar Redshift para que cree automáticamente funciones para IAM Identity Center como proveedor de identidades, asignar las funciones de Redshift a los grupos de IAM Identity Center y utilizar el control de acceso basado en funciones de Redshift para conceder el acceso.

Aplicaciones orientadas al cliente compatibles

AWS aplicaciones administradas

Las siguientes aplicaciones AWS gestionadas orientadas al cliente admiten la propagación de identidades de confianza en Amazon Redshift:

nota

Si utiliza Amazon Redshift Spectrum para acceder a bases de datos o tablas externas en AWS Glue Data Catalog, considere la posibilidad de configurar Lake Formation y Access Grants de Amazon S3 para proporcionar un control de acceso detallado.

Aplicaciones administradas por el cliente

Las siguientes aplicaciones orientadas al cliente administradas por el cliente admiten la propagación de identidades de confianza en Amazon Redshift:

-

Tableau, incluidos Tableau Desktop, Tableau Server y Tableau Prep

-

Para habilitar la propagación de identidades de confianza para los usuarios de Tableau, consulte Integrate Tableau and Okta with Amazon Redshift using IAM Identity Center

en el Blog de macrodatos de AWS .

-

-

Clientes de SQL (DBeaver y DBVisualizer)

-

Para permitir la propagación de identidades de confianza para los usuarios de clientes de SQL (DBeaver y DBVisualizer), consulte Integrate Identity Provider (IdP) with Amazon Redshift Query Editor V2 and SQL Client using IAM Identity Center for seamless Single Sign-On

en el Blog de macrodatos de AWS .

-