Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Configuración de la propagación de identidades de confianza con el editor de consultas V2 de Amazon Redshift

El siguiente procedimiento explica cómo lograr una propagación de identidades de confianza desde el editor de consultas V2 de Amazon Redshift a Amazon Redshift.

Requisitos previos

Antes de empezar con este tutorial, primero tendrá que configurar lo siguiente:

-

Habilite el IAM Identity Center. Se recomienda la instancia de organización. Para obtener más información, consulte Requisitos y consideraciones previos.

-

Aprovisionar los usuarios y grupos de su origen de identidades en IAM Identity Center.

La activación de la propagación de identidades de confianza incluye las tareas realizadas por un administrador de IAM Identity Center en la consola de IAM Identity Center y las tareas realizadas por un administrador de Amazon Redshift en la consola de Amazon Redshift.

Tareas realizadas por el administrador de IAM Identity Center

El administrador de IAM Identity Center debía completar las siguientes tareas:

Crear un rol de IAM en la cuenta en la que se encuentre el clúster de Amazon Redshift o la instancia sin servidor con la siguiente política de permisos. Para obtener más información, consulte Creación de roles de IAM.

-

Los siguientes ejemplos de políticas incluyen los permisos necesarios para completar este tutorial. Para usar esta política, sustituya

italicized placeholder textla política del ejemplo por su propia información. Para obtener instrucciones adicionales, consulte Creación de una política o Edición de una política.Política de permisos:

Política de confianza:

-

Cree un conjunto de permisos en la cuenta de administración de AWS Organizations en la que esté activado IAM Identity Center. Lo usará en el siguiente paso para permitir que los usuarios federados accedan al editor de consultas V2 de Redshift.

-

En la consola de IAM Identity Center, en Permisos multicuenta, seleccione Conjuntos de permisos.

-

Elija Crear conjunto de permisos.

-

Elija Conjunto de permisos personalizado y, a continuación, elija Siguiente.

-

En Políticas administradas por AWS , seleccione

AmazonRedshiftQueryEditorV2ReadSharing. -

En Política insertada, agregue la siguiente política:

-

Seleccione Siguiente y, a continuación, proporcione un nombre para el nombre del conjunto de permisos. Por ejemplo,

Redshift-Query-Editor-V2. -

En Estado de relé (opcional), defina el estado de relé predeterminado en la URL del editor de consultas V2, con el formato:

https://.your-region.console.aws.amazon.com/sqlworkbench/home -

Revise la configuración y seleccione Crear.

-

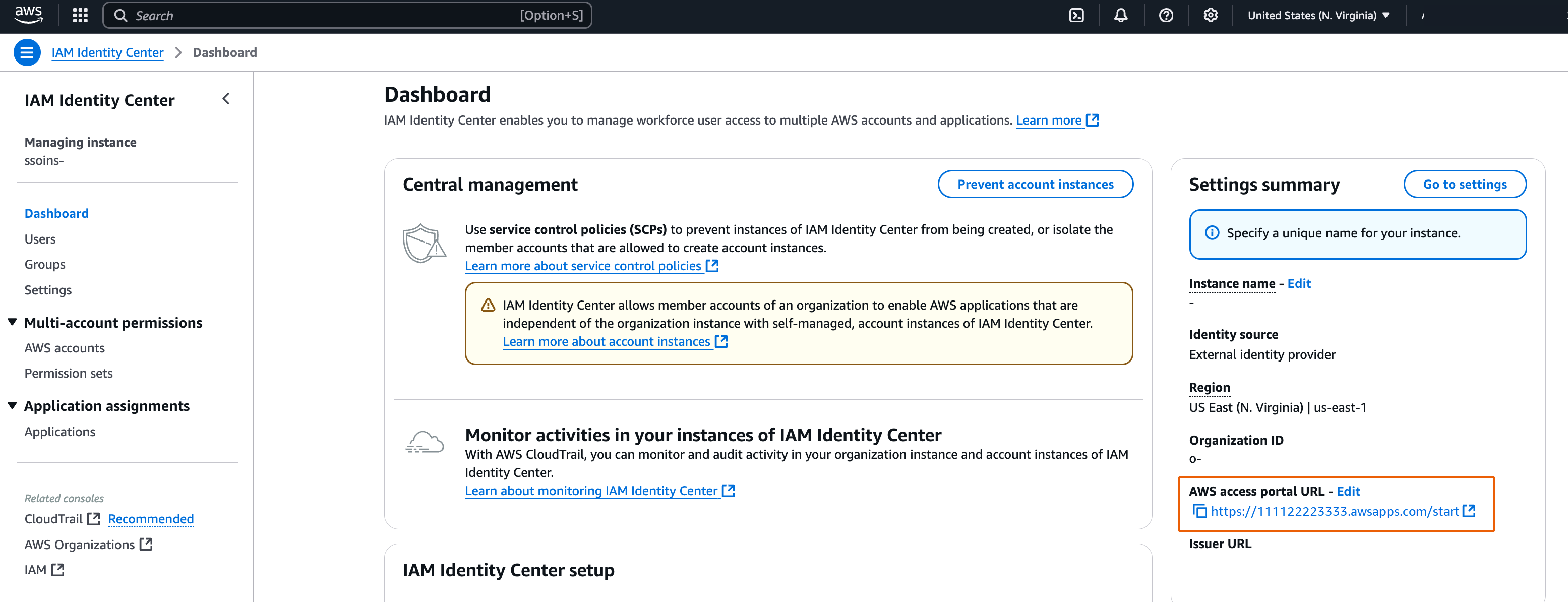

Diríjase al panel de control de IAM Identity Center y copie la URL del portal de acceso de AWS de la sección Resumen de la configuración.

-

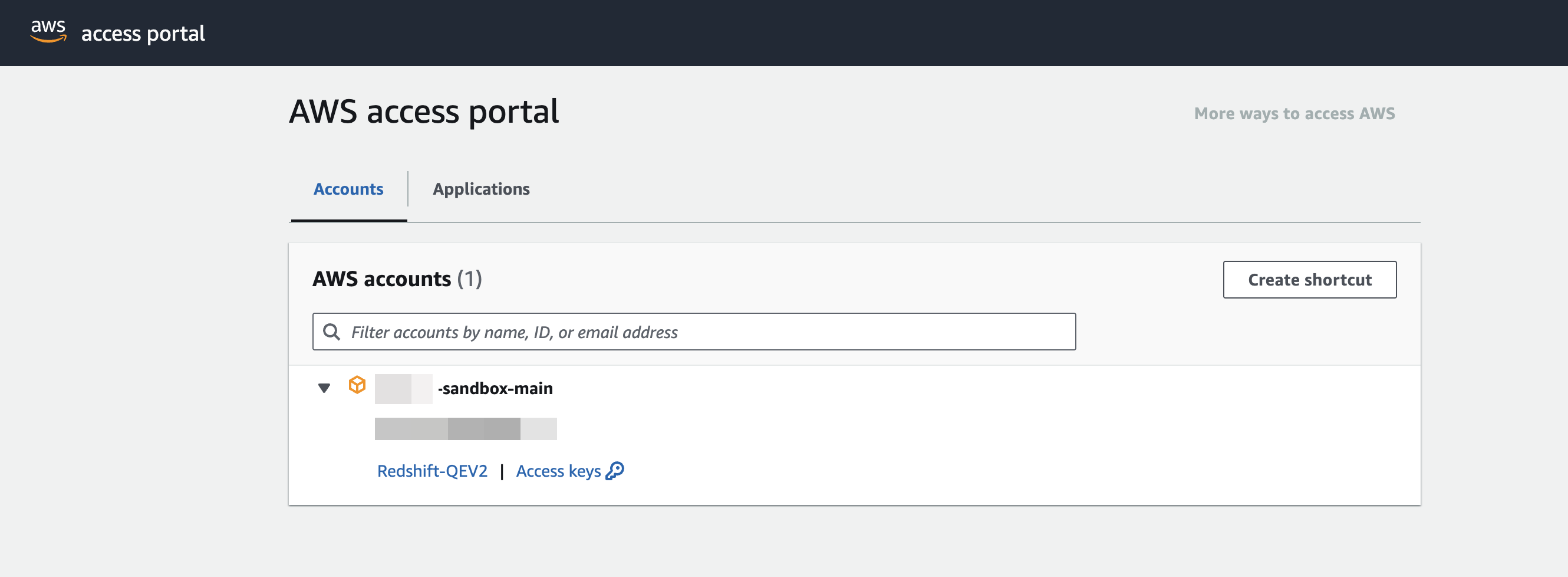

Abra una nueva ventana del navegador de incógnito y pegue la URL.

Esto lo llevará a su portal de AWS acceso, asegurándose de que está iniciando sesión con un usuario del Centro de Identidad de IAM.

Para obtener más información sobre el conjunto de permisos, consulte Administre Cuentas de AWS con conjuntos de permisos.

-

Permita que los usuarios federados accedan al editor de consultas V2 de Redshift.

-

En la cuenta AWS Organizations de administración, abra la consola de IAM Identity Center.

-

En el panel de navegación, en Permisos para varias cuentas, elijaCuentas de AWS.

-

En la Cuentas de AWS página, seleccione Cuenta de AWS aquella a la que desee asignar el acceso.

-

Seleccione Asignar usuarios o grupos.

-

En la página Asignar usuarios y grupos, seleccione los usuarios o grupos para los que desee crear permisos. A continuación, elija Siguiente.

-

En la página Asignar conjuntos de permisos, elija el conjunto de permisos que creó en el paso anterior. A continuación, elija Siguiente.

-

En la página Revisar y enviar asignaciones, revise la selección y elija Enviar.

-

Tareas realizadas por un administrador de Amazon Redshift

Para habilitar la propagación de identidades de confianza en Amazon Redshift, es necesario que un administrador de clústeres de Amazon Redshift o un administrador de Amazon Redshift sin servidor realice una serie de tareas en la consola de Amazon Redshift. Para obtener más información, consulte Integrate Identity Provider (IdP) with Amazon Redshift Query Editor V2 and SQL Client using IAM Identity Center for seamless Single Sign-On