Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Unidad organizativa de infraestructura: cuenta de red

Encuesta

Nos encantaría saber su opinión. Envíe sus comentarios sobre la AWS PRA mediante una breve encuesta

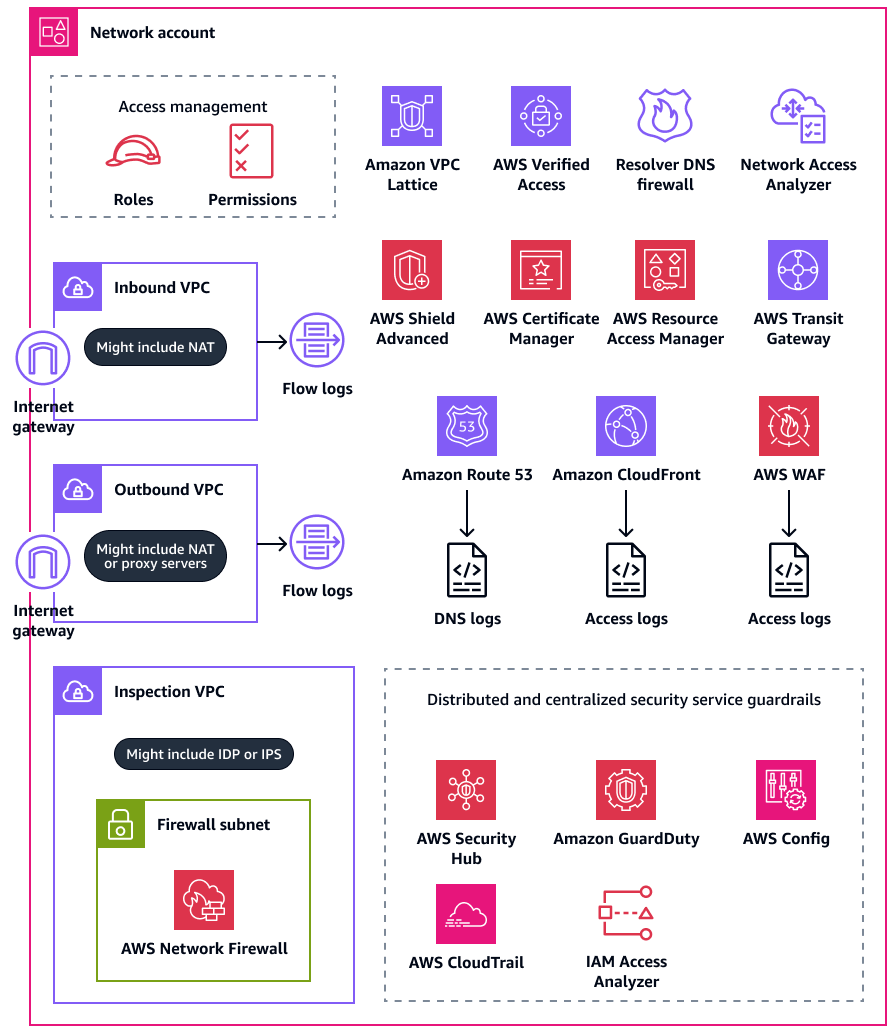

En la cuenta de red, usted administra las redes entre sus nubes privadas virtuales (VPCs) e Internet en general. En esta cuenta, puedes implementar amplios mecanismos de control de la divulgación mediante AWS WAF, use AWS Resource Access Manager (AWS RAM) para compartir subredes y AWS Transit Gateway archivos adjuntos de VPC, y usar Amazon CloudFront para respaldar el uso específico de los servicios. Para obtener más información sobre esta cuenta, consulte la Arquitectura de referencia AWS de seguridad (AWS SRA). El siguiente diagrama ilustra los servicios AWS de seguridad y privacidad que están configurados en la cuenta de red.

En esta sección se proporciona información más detallada sobre los siguientes Servicios de AWS que se utilizan en esta cuenta:

Amazon CloudFront

Amazon CloudFront admite restricciones geográficas para las aplicaciones frontend y el alojamiento de archivos. CloudFrontpuede entregar contenido a través de una red mundial de centros de datos que se denominan ubicaciones periféricas. Cuando un usuario solicita el contenido con el que estás publicando CloudFront, la solicitud se redirige a la ubicación perimetral que ofrezca la latencia más baja. Para obtener más información sobre cómo se utiliza este servicio en un contexto de seguridad, consulte la Arquitectura de referencia de seguridad de AWS.

Es posible que el programa de privacidad ya tenga en cuenta el cumplimiento de leyes regionales específicas. Si la carga de trabajo está destinada a prestar servicios únicamente a clientes que residen exclusivamente en estas regiones, podría implementar medidas técnicas que impidan el uso desde otras regiones. Puedes usar restricciones CloudFront geográficas para impedir que los usuarios de ubicaciones geográficas específicas accedan al contenido que estás distribuyendo a través de una CloudFront distribución. Para obtener más información y opciones de configuración para las restricciones geográficas, consulte Restringir la distribución geográfica del contenido en la CloudFront documentación.

También puede configurarlo CloudFront para generar registros de acceso que contengan información detallada sobre cada solicitud de usuario que CloudFront reciba. Para obtener más información, consulte Configuración y uso de registros estándar (registros de acceso) en la CloudFront documentación. Por último, si CloudFront está configurado para almacenar en caché el contenido en una serie de ubicaciones de borde, podría considerar dónde se produce el almacenamiento en caché. En el caso de algunas organizaciones, el almacenamiento en caché entre regiones podría estar sujeto a requisitos de transferencias de datos transfronterizas.

AWS Resource Access Manager

AWS Resource Access Manager (AWS RAM) le ayuda a compartir sus recursos de forma segura Cuentas de AWS para reducir la sobrecarga operativa y ofrecer visibilidad y capacidad de auditoría. De AWS RAM este modo, las organizaciones pueden restringir qué AWS recursos se pueden compartir con otras personas Cuentas de AWS de su organización o con cuentas de terceros. Para obtener más información, consulta AWS Recursos que se pueden compartir. En la cuenta de red, puede utilizarla AWS RAM para compartir subredes de VPC y conexiones de puerta de enlace de tránsito. Si suele AWS RAM compartir una conexión de plano de datos con otra Cuenta de AWS, podría considerar la posibilidad de establecer procesos para comprobar que las conexiones se realizan según las aprobaciones previas Regiones de AWS y cumplen con sus requisitos de residencia de datos.

Además de compartir VPCs y transitar las conexiones de pasarela, se AWS RAM puede utilizar para compartir recursos que no son compatibles con las políticas de IAM basadas en recursos. En el caso de una carga de trabajo alojada en la unidad organizativa de datos personales, puede utilizarla AWS RAM para acceder a los datos personales que se encuentran en una unidad organizativa independiente. Cuenta de AWS Para obtener más información, consulte AWS Resource Access Manager en la sección UO de datos personales: cuenta de la aplicación de datos personales.

AWS Transit Gateway

Si desea implementar AWS recursos que recopilen, almacenen o procesen datos personales de manera Regiones de AWS que se ajusten a los requisitos de residencia de datos de su organización y cuenta con las medidas técnicas adecuadas, considere la posibilidad de implementar barreras de protección para evitar flujos de datos transfronterizos no autorizados en los planos de control y datos. En el plano de control, puede limitar el uso de las regiones y, en consecuencia, los flujos de datos entre regiones mediante políticas de control de servicio y de IAM.

Tiene varias opciones para controlar los flujos de datos entre regiones en el plano de datos. Por ejemplo, puede usar tablas de enrutamiento, interconexión de VPC y archivos adjuntos. AWS Transit Gateway AWS Transit Gatewayes un centro central que conecta las nubes privadas virtuales (VPCs) y las redes locales. Como parte de una zona de AWS aterrizaje más amplia, puedes considerar las diversas formas en que pueden circular los datos, por ejemplo Regiones de AWS, a través de las puertas de enlace de Internet, a través de la interconexión directa y a través VPC-to-VPC de la interconexión interregional. AWS Transit Gateway Por ejemplo, en AWS Transit Gateway puede hacer lo siguiente:

-

Confirma que las conexiones este-oeste y norte-sur entre tu entorno y el local cumplen tus requisitos de VPCs privacidad.

-

Configurar los ajustes de VPC según las necesidades de privacidad.

-

Utilice una política de control de servicios en AWS Organizations las políticas de IAM para evitar modificaciones en su configuración AWS Transit Gateway y en la de Amazon Virtual Private Cloud (Amazon VPC). Para ver una política de control de servicio de ejemplo, consulte Restricción de la realización de cambios en las configuraciones de VPC en esta guía.

AWS WAF

Para evitar la divulgación no intencionada de datos personales, puede implementar un defense-in-depth enfoque para sus aplicaciones web. Puede incorporar la validación de entrada y la limitación de velocidad en su aplicación, pero AWS WAF puede servir como otra línea de defensa. AWS WAFes un firewall de aplicaciones web que le ayuda a supervisar las solicitudes HTTP y HTTPS que se reenvían a los recursos de sus aplicaciones web protegidas. Para obtener más información sobre cómo se utiliza este servicio en un contexto de seguridad, consulte la Arquitectura de referencia de seguridad de AWS.

Con AWS WAFél, puede definir e implementar reglas que inspeccionen criterios específicos. Las siguientes actividades pueden estar asociadas a la divulgación no intencionada de datos personales:

-

Tráfico procedente de direcciones IP o ubicaciones geográficas desconocidas o malintencionadas

-

os 10 principales ataques

del Open Worldwide Application Security Project (OWASP), incluidos los ataques relacionados con la exfiltración, como la inyección de código SQL -

Frecuencias de solicitudes elevadas

-

Tráfico general de bots

-

Raspadores de contenido

Puede implementar grupos de AWS WAF reglas gestionados por AWS. Algunos grupos de reglas gestionados se AWS WAF pueden utilizar para detectar amenazas a la privacidad y los datos personales, por ejemplo:

-

Base de datos SQL: este grupo contiene reglas diseñadas para bloquear los patrones de solicitud asociados a la explotación de bases de datos SQL, como los ataques por inyección de código SQL. Considere este grupo de reglas si la aplicación interactúa con una base de datos SQL.

-

Entradas incorrectas conocidas: este grupo contiene reglas diseñadas para bloquear los patrones de solicitud que se conocen por no ser válidos y que están asociados a la explotación o la detección de vulnerabilidades.

-

Control de bots: este grupo contiene reglas diseñadas para administrar las solicitudes de los bots, que pueden consumir un exceso de recursos, distorsionar las métricas de la empresa, provocar tiempos de inactividad y realizar actividades malintencionadas.

-

Prevención contra apropiación de cuentas (ATP): este grupo contiene reglas diseñadas para evitar los intentos malintencionados de apropiación de cuentas. Este grupo de reglas inspecciona los intentos de inicio de sesión que se envían al punto de conexión de inicio de sesión de la aplicación.