Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Migre las cargas de trabajo a Amazon EVS mediante HCX VMware

Después de implementar Amazon EVS, puede implementar VMware HCX con conectividad a Internet pública o privada para facilitar la migración de las cargas de trabajo a Amazon EVS. Para obtener más información, consulte Introducción a VMware HCX en la Guía del usuario de HCX

importante

Por lo general, no se recomienda la migración de HCX basada en Internet para:

-

Aplicaciones sensibles a las fluctuaciones o la latencia de la red.

-

Operaciones de vMotion en las que el tiempo es crítico.

-

Migraciones a gran escala con requisitos de rendimiento estrictos.

Para estos escenarios, recomendamos utilizar la conectividad privada HCX. Una conexión privada dedicada ofrece un rendimiento más fiable en comparación con las conexiones basadas en Internet.

Opciones de conectividad HCX

Puede migrar las cargas de trabajo a Amazon EVS mediante conectividad privada con AWS Direct Connect o conexión Site-to-Site VPN, o mediante conectividad pública.

Según su situación y sus opciones de conectividad, es posible que prefiera utilizar la conectividad pública o privada con HCX. Por ejemplo, algunos sitios pueden tener conectividad privada con una mayor uniformidad de rendimiento, pero un rendimiento inferior debido al cifrado de la VPN o a las velocidades de enlace limitadas. Del mismo modo, es posible que tengas una conectividad a Internet pública de alto rendimiento que tenga una mayor variación en el rendimiento. Con Amazon EVS, puede elegir la opción de conectividad que mejor se adapte a sus necesidades.

En la siguiente tabla se comparan las diferencias entre la conectividad pública y privada de HCX.

| Conectividad privada | Conectividad pública |

|---|---|

|

Información general |

Información general |

|

Utiliza solo conexiones privadas dentro de la VPC. Opcionalmente, puede usar AWS Direct Connect o Site-to-Site VPN con una puerta de enlace de tránsito para la conectividad de red externa. |

Utiliza conectividad pública a Internet con direcciones IP elásticas, lo que permite las migraciones sin una conexión privada dedicada. |

|

Ideal para |

El más adecuado para |

|

|

|

Ventajas principales |

Ventajas principales |

|

|

|

Consideraciones clave |

Consideraciones clave |

|

|

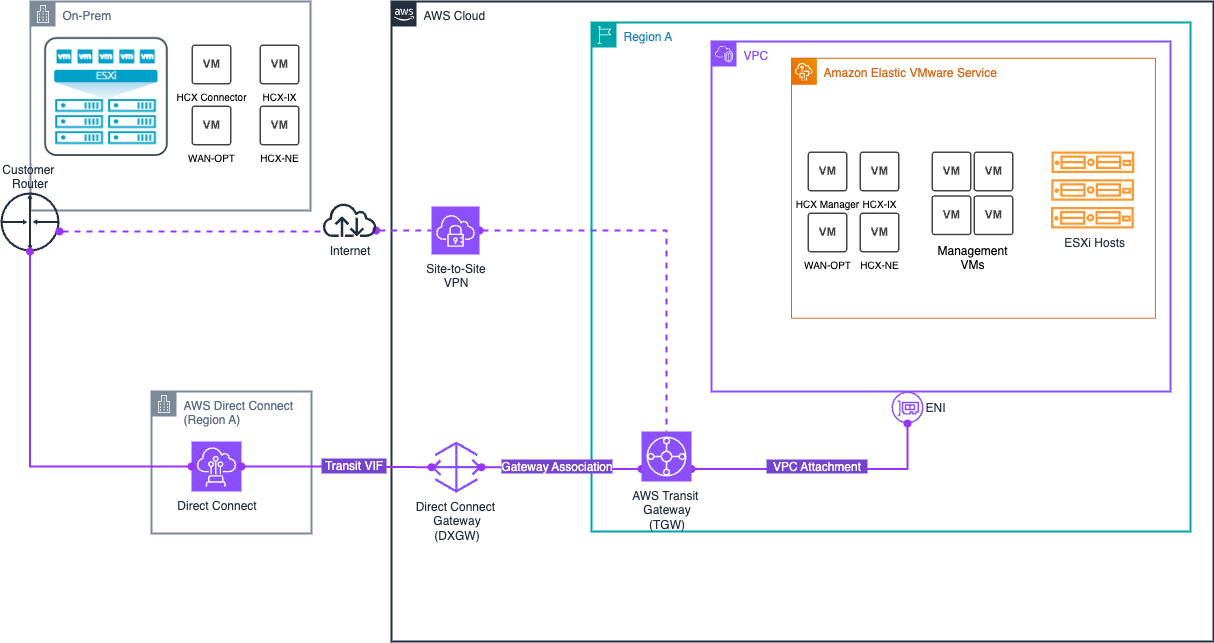

Arquitectura de conectividad privada HCX

La solución de conectividad privada HCX integra varios componentes:

-

Componentes de red Amazon EVS

-

Utiliza únicamente subredes de VLAN privadas para una comunicación segura, incluida una VLAN HCX privada.

-

Soporta redes ACLs para el control del tráfico.

-

Admite la propagación dinámica de rutas BGP a través de un servidor de rutas de VPC privado.

-

-

AWS opciones de tránsito de red gestionadas para la conectividad local

-

AWS Direct Connect + AWS Transit Gateway le permite conectar su red local a Amazon EVS a través de una conexión privada dedicada. Para obtener más información, consulte AWS Direct Connect + AWS Transit Gateway.

-

AWS Site-to-Site VPN + AWS Transit Gateway ofrece la opción de crear una conexión IPsec VPN entre su red remota y la pasarela de tránsito a través de Internet. Para obtener más información, consulte AWS Transit Gateway + AWS Site-to-Site VPN.

-

nota

Amazon EVS no admite la conectividad a través de una interfaz virtual privada (VIF) de AWS Direct Connect ni a través de una conexión AWS Site-to-Site VPN que termine directamente en la VPC subyacente.

El siguiente diagrama ilustra la arquitectura de conectividad privada de HCX y muestra cómo puede usar AWS Direct Connect y Site-to-Site VPN con la puerta de enlace de tránsito para permitir la migración segura de la carga de trabajo a través de una conexión privada dedicada.

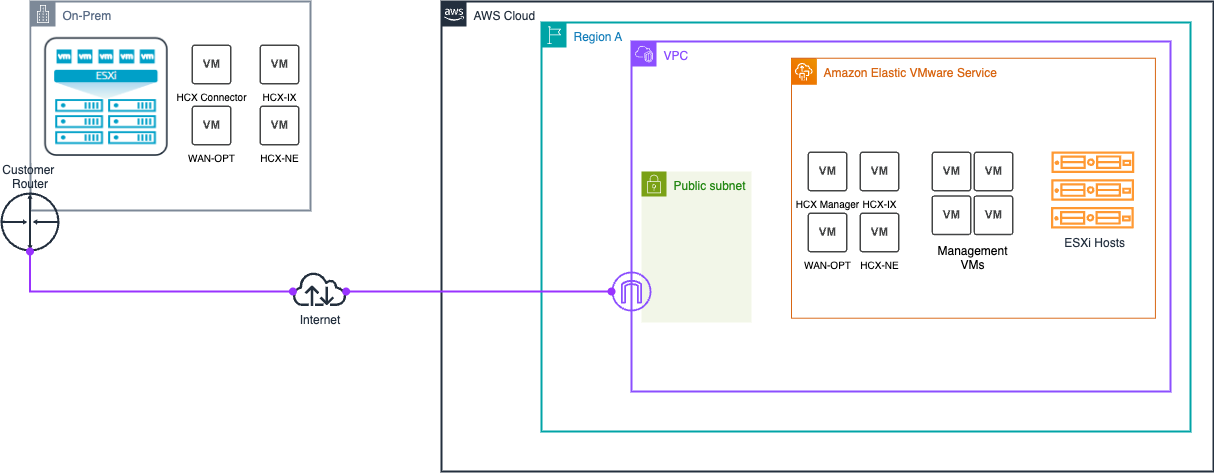

Arquitectura de conectividad a Internet HCX

La solución de conectividad a Internet de HCX consta de varios componentes que funcionan juntos:

-

Componentes de red Amazon EVS

-

Utiliza una subred HCX VLAN pública aislada para permitir la conectividad a Internet entre Amazon EVS y sus dispositivos HCX locales.

-

ACLs Admite la red para el control del tráfico.

-

Admite la propagación dinámica de rutas BGP a través de un servidor de rutas de VPC público.

-

-

Administración de IPAM e IP pública

-

El administrador de direcciones IP (IPAM) de Amazon VPC administra la asignación de IPv4 direcciones públicas desde el grupo de IPAM públicas propiedad de Amazon.

-

El bloque CIDR de VPC secundario (/28) se asigna desde el grupo de IPAM, lo que crea una subred pública aislada separada del CIDR de VPC principal.

-

Para obtener más información, consulte Configurar la conectividad a Internet pública de HCX.

El siguiente diagrama ilustra la arquitectura de conectividad a Internet de HCX.

Configuración de migración a HCX

En este tutorial se describe cómo configurar VMware HCX para migrar sus cargas de trabajo a Amazon EVS.

Requisitos previos

Antes de usar VMware HCX con Amazon EVS, asegúrese de que se cumplen los requisitos previos de HCX. Para obtener más información, consulte VMware Requisitos previos de HCX.

importante

Amazon EVS tiene requisitos exclusivos para la conectividad a Internet pública de HCX.

Si necesita conectividad pública HCX, debe cumplir los siguientes requisitos:

-

Cree un IPAM y un grupo de IPv4 IPAM público con un CIDR que tenga una longitud mínima de máscara de red de /28.

-

Asigne al menos dos direcciones IP elásticas (EIPs) del grupo de IPAM para los dispositivos HCX Manager y HCX Interconnect (HCX-IX). Asigne una dirección IP elástica adicional para cada dispositivo de red HCX que necesite implementar.

-

Añada el bloque IPv4 CIDR público como CIDR adicional a su VPC.

Para obtener más información, consulte Configuración de conectividad a Internet del HCX.

Compruebe el estado de la subred VLAN HCX

Se crea una VLAN para HCX como parte de la implementación estándar de Amazon EVS. Siga estos pasos para comprobar que la subred VLAN de HCX esté configurada correctamente.

Compruebe que la subred VLAN HCX esté asociada a una ACL de red

Siga estos pasos para comprobar que la subred VLAN HCX esté asociada a una ACL de red. Para obtener más información sobre la asociación de ACL de red, consulte. Cree una ACL de red para controlar el tráfico de subred de VLAN de Amazon EVS

importante

Si se conecta a través de Internet, la asociación de una dirección IP elástica a una VLAN proporciona acceso directo a Internet a todos los recursos de esa VLAN. Asegúrese de tener las listas de control de acceso a la red adecuadas configuradas para restringir el acceso según sea necesario según sus requisitos de seguridad.

importante

EC2 los grupos de seguridad no funcionan en las interfaces de red elásticas que están conectadas a las subredes de VLAN de Amazon EVS. Para controlar el tráfico hacia y desde las subredes VLAN de Amazon EVS, debe utilizar una lista de control de acceso a la red (ACL).

Compruebe que las subredes VLAN de EVS estén asociadas explícitamente a una tabla de enrutamiento

Amazon EVS requiere que todas las subredes de VLAN de EVS estén asociadas de forma explícita a una tabla de enrutamiento de la VPC. Para la conectividad a Internet de HCX, su subred de VLAN pública de HCX debe estar asociada explícitamente a una tabla de enrutamiento pública en su VPC que se enrute a una puerta de enlace de Internet. Siga estos pasos para comprobar la asociación explícita de la tabla de enrutamiento.

(Para la conectividad a Internet del HCX) Compruebe que EIPs estén asociados a la subred VLAN del HCX

Para cada dispositivo de red HCX que implemente, debe tener una EIP del grupo de IPAM asociada a una subred de VLAN pública de HCX. Debe asociar al menos dos EIPs a la subred de VLAN pública de HCX para los dispositivos HCX Manager y HCX Interconnect (HCX-IX). Siga estos pasos para comprobar que existen las asociaciones de EIP necesarias.

importante

La conectividad a Internet pública de HCX falla si no se asocian al menos dos EIPs del grupo de IPAM a una subred de VLAN pública de HCX.

nota

No puede asociar las dos primeras EIPs ni las últimas EIP del bloque CIDR de IPAM público a una subred de VLAN. EIPs Están reservadas como direcciones de red, puerta de enlace predeterminada y direcciones de transmisión. Amazon EVS arroja un error de validación si intenta EIPs asociarlos a una subred de VLAN.

Cree un grupo de puertos distribuidos con el ID de VLAN de enlace ascendente público de HCX

Vaya a la interfaz de vSphere Client y siga los pasos que se indican en Agregar un grupo de puertos distribuidos para agregar un grupo

Al configurar la conmutación por recuperación en la interfaz de vSphere Client, asegúrese de que uplink1 sea un enlace superior activo y uplink2 sea un enlace superior en espera para habilitar la conmutación por error. Active/Standby Para la configuración de VLAN en la interfaz de vSphere Client, introduzca el ID de VLAN de HCX que identificó anteriormente.

(Opcional) Configure la optimización WAN de HCX

nota

La función de optimización de WAN ya no está disponible en HCX 4.11.3. Para obtener más información, consulte las notas de la versión HCX 4.11.3

El servicio de optimización de WAN de HCX (HCX-WO) mejora las características de rendimiento de las líneas privadas o las rutas de Internet mediante la aplicación de técnicas de optimización de la WAN, como la reducción de datos y el acondicionamiento de las rutas de la WAN. El servicio de optimización WAN de HCX se recomienda en las implementaciones que no pueden dedicar rutas de 10 Gb a las migraciones. En las implementaciones de 10 Gb y baja latencia, el uso de la optimización de WAN puede no mejorar el rendimiento de la migración. Para obtener más información, consulte Consideraciones y prácticas recomendadas sobre la implementación de VMware HCX

El servicio de optimización de WAN de HCX se implementa junto con el dispositivo de servicio de interconexión WAN de HCX (HCX-IX). HCX-IX es responsable de la replicación de datos entre el entorno empresarial y el entorno Amazon EVS.

Para utilizar el servicio de optimización WAN de HCX con Amazon EVS, debe utilizar un grupo de puertos distribuidos en la subred de VLAN de HCX. Utilice el grupo de puertos distribuidos que se creó en el paso anterior.

(Opcional) Habilite la red optimizada para HCX Mobility

La red optimizada para movilidad (MON) de HCX es una función del servicio de extensión de red HCX. Las extensiones de red habilitadas para MON mejoran los flujos de tráfico de las máquinas virtuales migradas al permitir el enrutamiento selectivo dentro de su entorno Amazon EVS. MON le permite configurar la ruta óptima para migrar el tráfico de carga de trabajo a Amazon EVS al ampliar las redes de capa 2, lo que evita una ruta de red larga de ida y vuelta a través de la puerta de enlace de origen. Esta función está disponible para todas las implementaciones de Amazon EVS. Para obtener más información, consulte Configuración de redes optimizadas para movilidad

importante

Antes de activar HCX MON, lea las siguientes limitaciones y configuraciones no compatibles con la extensión de red HCX.

Restricciones y limitaciones de la extensión de red

Restricciones y limitaciones de las topologías de redes optimizadas para la movilidad

importante

Antes de habilitar HCX MON, asegúrese de haber configurado la redistribución de rutas para el CIDR de la red de destino en la interfaz NSX. Para obtener más información, consulte Configurar el BGP y la redistribución de rutas

Compruebe la conectividad de HCX

VMware El HCX incluye herramientas de diagnóstico integradas que se pueden utilizar para probar la conectividad. Para obtener más información, consulte Solución de problemas del VMware HCX