Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Verwenden des AWS Directory Service für Entra ID Domain Services

Für Kunden, die nur SFTP-Transfer benötigen und keine Domain verwalten möchten, gibt es Simple Active Directory. Alternativ können Kunden, die die Vorteile von Active Directory und hoher Verfügbarkeit in einem vollständig verwalteten Dienst nutzen möchten, AWS Managed Microsoft AD verwenden. Und für Kunden, die ihre bestehende Active Directory-Gesamtstruktur für ihre SFTP-Übertragung nutzen möchten, gibt es den Active Directory Connector.

Beachten Sie Folgendes:

-

Um Ihre bestehende Active Directory-Gesamtstruktur für Ihre SFTP-Übertragungsanforderungen zu nutzen, können Sie Active Directory Connector verwenden.

-

Wenn Sie die Vorteile von Active Directory und hoher Verfügbarkeit in einem vollständig verwalteten Dienst nutzen möchten, können Sie Folgendes verwenden AWS Directory Service for Microsoft Active Directory. Details hierzu finden Sie unter Verwenden des AWS Directory Service für Microsoft Active Directory.

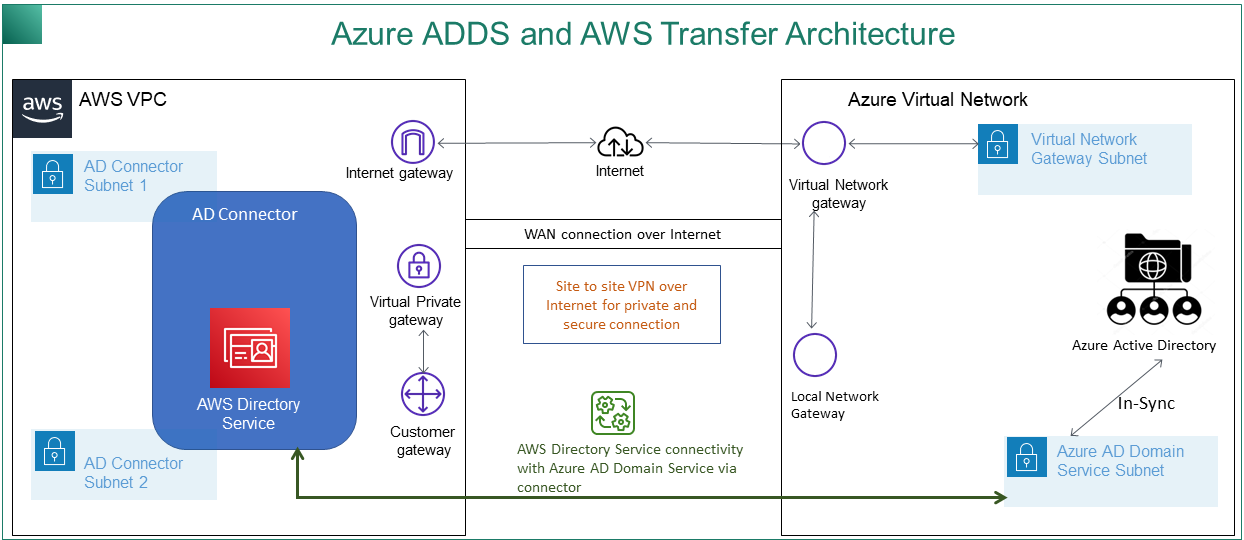

In diesem Thema wird beschrieben, wie Sie einen Active Directory-Connector und Entra ID-Domänendienste (früher Azure AD)

Bevor Sie beginnen, AWS Directory Service für Entra ID Domain Services zu verwenden

Anmerkung

AWS Transfer Family hat ein Standardlimit von 100 Active Directory-Gruppen pro Server. Wenn Ihr Anwendungsfall mehr als 100 Gruppen erfordert, sollten Sie die Verwendung einer benutzerdefinierten Identitätsanbieterlösung in Betracht ziehen, wie unter Vereinfachen der Active Directory-Authentifizierung mit einem benutzerdefinierten Identitätsanbieter für

Für AWS benötigen Sie Folgendes:

-

Eine virtuelle private Cloud (VPC) in einer AWS Region, in der Sie Ihre Transfer Family Family-Server verwenden

-

Mindestens zwei private Subnetze in Ihrer VPC

-

Die VPC muss über eine Internetverbindung verfügen

-

Ein Kunden-Gateway und ein virtuelles privates Gateway für die site-to-site VPN-Verbindung mit Microsoft Entra

Für Microsoft Entra benötigen Sie Folgendes:

-

Eine Entra-ID und ein Active Directory-Domänendienst

-

Eine Entra-Ressourcengruppe

-

Ein virtuelles Entra-Netzwerk

-

VPN-Konnektivität zwischen Ihrer Amazon VPC und Ihrer Entra-Ressourcengruppe

Anmerkung

Dies kann über native IPSEC-Tunnel oder mithilfe von VPN-Appliances erfolgen. In diesem Thema verwenden wir IPSEC-Tunnel zwischen einem virtuellen Entra-Netzwerk-Gateway und einem lokalen Netzwerk-Gateway. Die Tunnel müssen so konfiguriert sein, dass sie den Verkehr zwischen Ihren Entra Domain Service-Endpunkten und den Subnetzen, in denen sich Ihre VPC befindet, zulassen. AWS

-

Ein Kunden-Gateway und ein virtuelles privates Gateway für die site-to-site VPN-Verbindung mit Microsoft Entra

Das folgende Diagramm zeigt die Konfiguration, die Sie benötigen, bevor Sie beginnen.

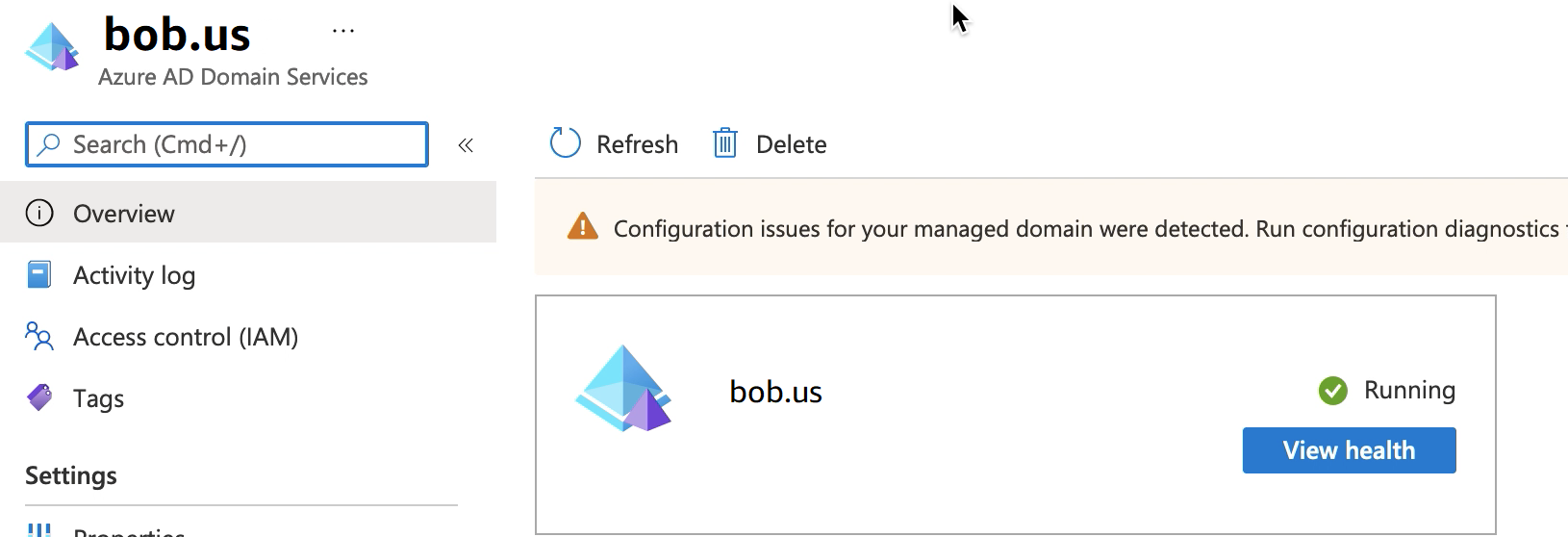

Schritt 1: Hinzufügen von Entra ID Domain Services

Entra ID unterstützt standardmäßig keine Domänenbeitritte. Um Aktionen wie den Domänenbeitritt durchzuführen und Tools wie Gruppenrichtlinien zu verwenden, müssen Administratoren die Entra ID Domain Services aktivieren. Wenn Sie Entra DS noch nicht hinzugefügt haben oder Ihre bestehende Implementierung nicht mit der Domain verknüpft ist, die Ihr SFTP-Übertragungsserver verwenden soll, müssen Sie eine neue Instanz hinzufügen.

Informationen zur Aktivierung der Entra ID Domain Services finden Sie unter Tutorial: Erstellen und Konfigurieren einer verwalteten Microsoft Entra Domain Services-Domain Services-Domain

Anmerkung

Wenn Sie Entra DS aktivieren, stellen Sie sicher, dass es für die Ressourcengruppe und die Entra-Domäne konfiguriert ist, mit der Sie Ihren SFTP-Übertragungsserver verbinden.

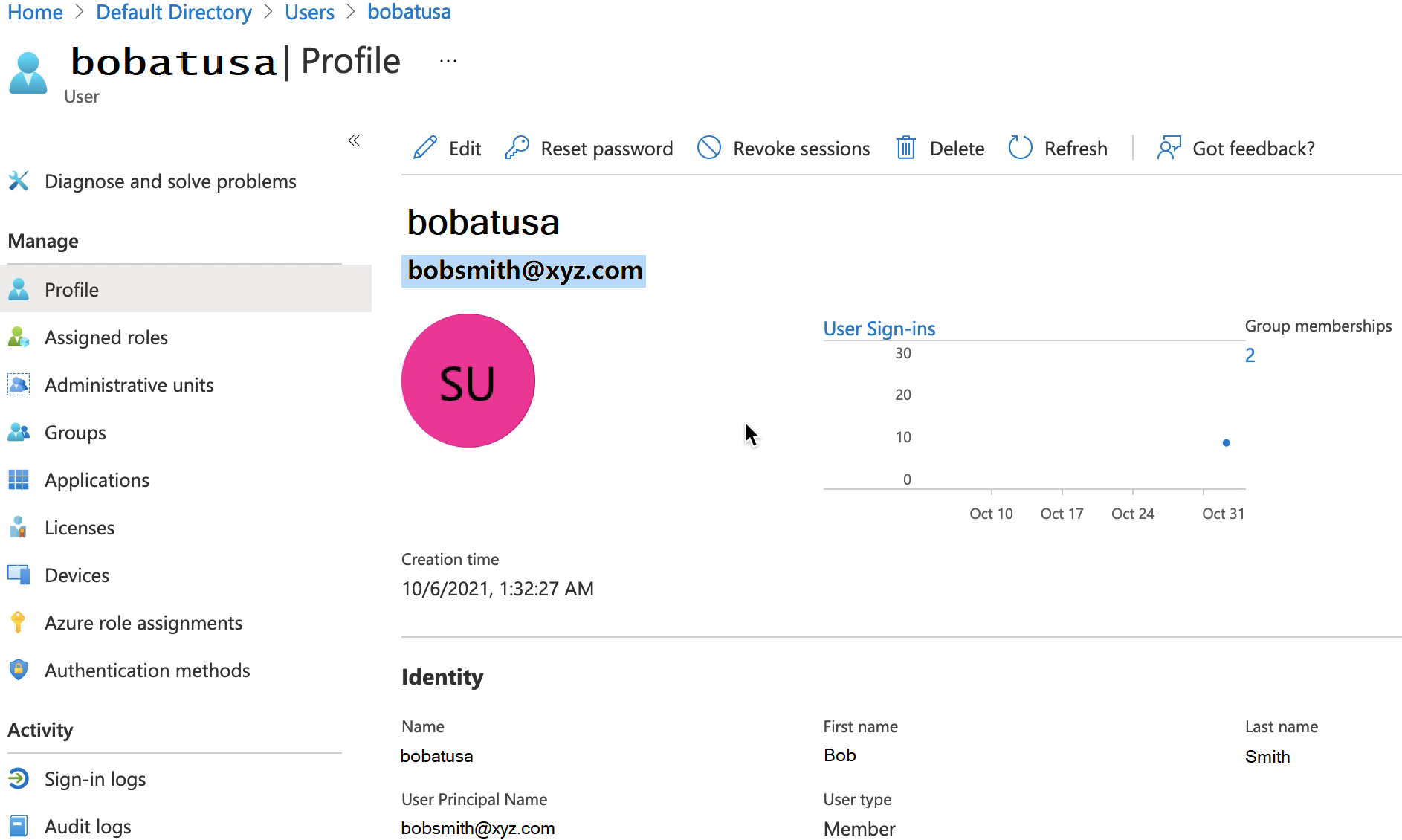

Schritt 2: Erstellen eines Dienstkontos

Entra muss über ein Dienstkonto verfügen, das Teil einer Admin-Gruppe in Entra DS ist. Dieses Konto wird mit dem AWS Active Directory-Connector verwendet. Stellen Sie sicher, dass dieses Konto mit Entra DS synchronisiert ist.

Tipp

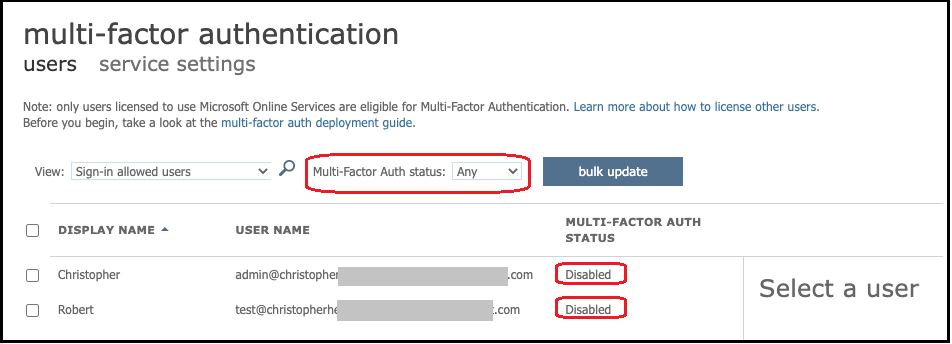

Die Multi-Faktor-Authentifizierung für Entra ID wird für Transfer Family Family-Server, die das SFTP-Protokoll verwenden, nicht unterstützt. Der Transfer Family Family-Server kann das MFA-Token nicht bereitstellen, nachdem sich ein Benutzer bei SFTP authentifiziert hat. Stellen Sie sicher, dass MFA deaktiviert ist, bevor Sie versuchen, eine Verbindung herzustellen.

Schritt 3: AWS Verzeichnis mit AD Connector einrichten

Nachdem Sie Entra DS konfiguriert und ein Dienstkonto mit IPSEC-VPN-Tunneln zwischen Ihrer AWS VPC und dem Entra Virtual Network erstellt haben, können Sie die Konnektivität testen, indem Sie die Entra DS-DNS-IP-Adresse von einer beliebigen Instanz aus pingen. AWS EC2

Nachdem Sie sich vergewissert haben, dass die Verbindung aktiv ist, können Sie weiter unten fortfahren.

So richten Sie Ihr AWS Verzeichnis mit AD Connector ein

-

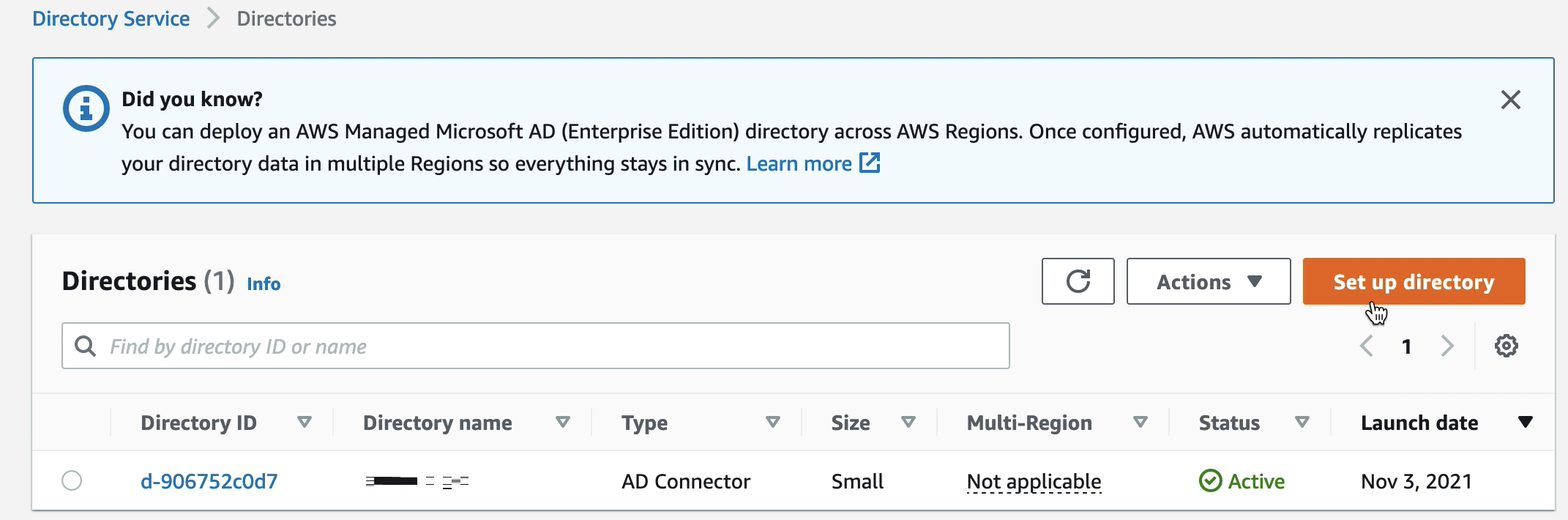

Öffnen Sie die Directory Service Service-Konsole

und wählen Sie Verzeichnisse aus. -

Wählen Sie Verzeichnis einrichten aus.

-

Wählen Sie als Verzeichnistyp AD Connector aus.

-

Wählen Sie eine Verzeichnisgröße aus, klicken Sie auf Weiter und wählen Sie dann Ihre VPC und Subnetze aus.

-

Wählen Sie Weiter aus und füllen Sie dann die Felder wie folgt aus:

-

DNS-Name des Verzeichnisses: Geben Sie den Domainnamen ein, den Sie für Ihren Entra DS verwenden.

-

DNS-IP-Adressen: Geben Sie Ihre Entra DS-IP-Adressen ein.

-

Benutzername und Passwort für das Serverkonto: Geben Sie die Details für das Dienstkonto ein, das Sie in Schritt 2: Dienstkonto erstellen erstellt haben.

-

-

Füllen Sie die Bildschirme aus, um den Verzeichnisdienst zu erstellen.

Jetzt sollte der Verzeichnisstatus Aktiv lauten und es kann mit einem SFTP-Übertragungsserver verwendet werden.

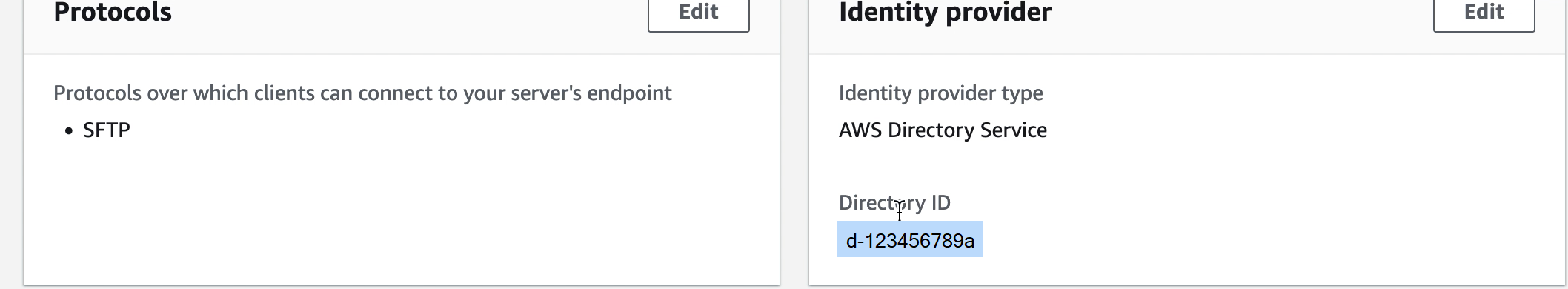

Schritt 4: AWS Transfer Family Server einrichten

Erstellen Sie einen Transfer Family Family-Server mit dem SFTP-Protokoll und dem Identitätsanbietertyp AWS Directory Service. Wählen Sie aus der Dropdownliste Verzeichnis das Verzeichnis aus, das Sie in Schritt 3: AWS Verzeichnis mit AD Connector einrichten hinzugefügt haben.

Anmerkung

Sie können ein Microsoft AD-Verzeichnis nicht im AWS Directory Service löschen, wenn Sie es auf einem Transfer Family Family-Server verwendet haben. Sie müssen zuerst den Server löschen, und dann können Sie das Verzeichnis löschen.

Schritt 5: Zugriff auf Gruppen gewähren

Nachdem Sie den Server erstellt haben, müssen Sie auswählen, welche Gruppen im Verzeichnis Zugriff auf das Hoch- und Herunterladen von Dateien über die aktivierten Protokolle haben sollen AWS Transfer Family. Sie tun dies, indem Sie einen Zugriff erstellen.

Anmerkung

Benutzer müssen direkt zu der Gruppe gehören, der Sie Zugriff gewähren. Nehmen wir beispielsweise an, dass Bob ein Benutzer ist und zu Gruppe A gehört und dass Gruppe A selbst in Gruppe B enthalten ist.

-

Wenn Sie Zugriff auf Gruppe A gewähren, wird Bob Zugriff gewährt.

-

Wenn Sie Zugriff auf Gruppe B (und nicht auf Gruppe A) gewähren, hat Bob keinen Zugriff.

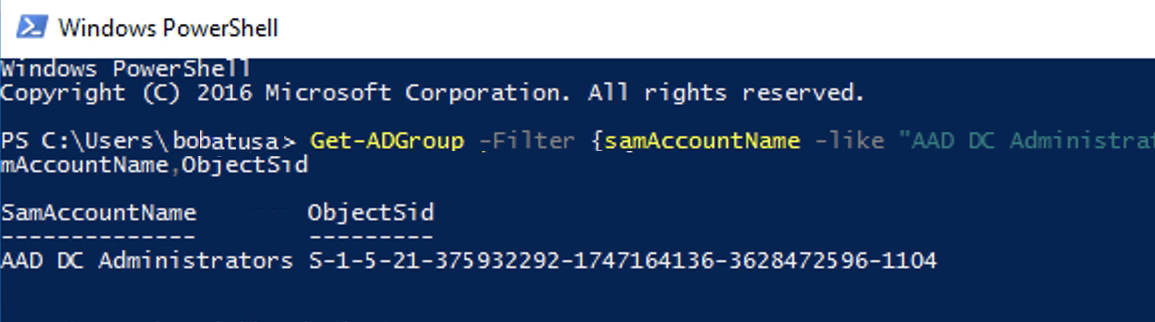

Um Zugriff zu gewähren, müssen Sie die SID für die Gruppe abrufen.

Verwenden Sie den folgenden PowerShell Windows-Befehl, um die SID für eine Gruppe abzurufen, und YourGroupName ersetzen Sie sie durch den Namen der Gruppe.

Get-ADGroup -Filter {samAccountName -like "YourGroupName*"} -Properties * | Select SamAccountName,ObjectSid

Gewähren Sie Gruppen Zugriff

-

Öffnen Sie https://console.aws.amazon.com/transfer/

. -

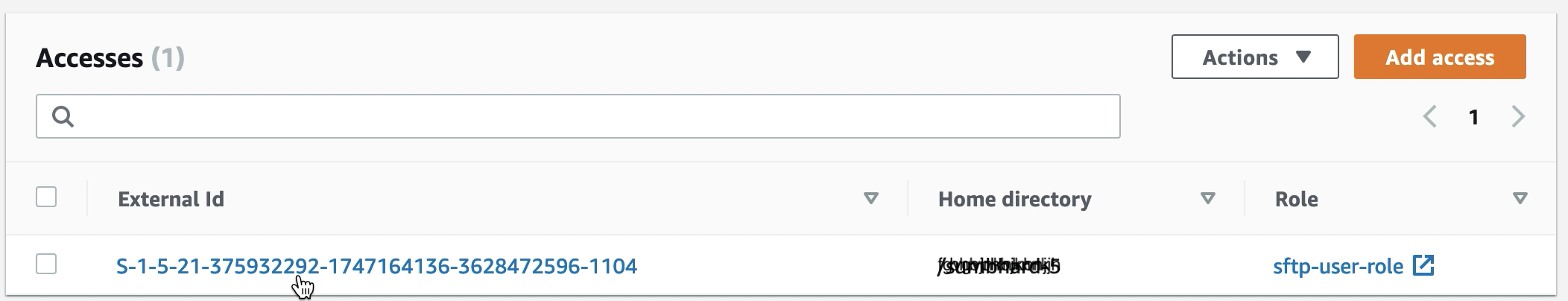

Navigieren Sie zu Ihrer Serverdetailseite und wählen Sie im Bereich Zugriffe die Option Zugriff hinzufügen aus.

-

Geben Sie die SID ein, die Sie aus der Ausgabe des vorherigen Verfahrens erhalten haben.

-

Wählen Sie für Access eine AWS Identity and Access Management Rolle für die Gruppe aus.

-

Wählen Sie im Abschnitt Richtlinie eine Richtlinie aus. Der Standardwert ist None (Kein).

-

Wählen Sie für Home-Verzeichnis einen Amazon S3 S3-Bucket aus, der dem Home-Verzeichnis der Gruppe entspricht.

-

Wählen Sie Hinzufügen, um die Zuordnung zu erstellen.

Die Details von Ihrem Transferserver sollten etwa wie folgt aussehen:

Schritt 6: Benutzer testen

Sie können testen (Benutzer werden getestet), ob ein Benutzer Zugriff auf das AWS Managed Microsoft AD Verzeichnis für Ihren Server hat. Ein Benutzer muss zu genau einer Gruppe gehören (eine externe ID), die im Abschnitt Zugriff auf der Endpunktkonfigurationsseite aufgeführt ist. Wenn der Benutzer keiner Gruppe angehört oder zu mehr als einer einzigen Gruppe gehört, wird diesem Benutzer kein Zugriff gewährt.