Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Verwenden des AWS Directory Service für Microsoft Active Directory

Sie können AWS Transfer Family es verwenden, um Ihre Dateiübertragung von Endbenutzern mithilfe von AWS Directory Service for Microsoft Active Directory zu authentifizieren. Es ermöglicht eine nahtlose Migration von Dateiübertragungsworkflows, die auf der Active Directory-Authentifizierung basieren, ohne dass die Anmeldeinformationen der Endbenutzer geändert werden oder ein benutzerdefinierter Autorisierer erforderlich ist.

Mit AWS Managed Microsoft AD können Sie Directory Service Benutzern und Gruppen sicheren Zugriff über SFTP, FTPS und FTP auf Daten gewähren, die in Amazon Simple Storage Service (Amazon S3) oder Amazon Elastic File System (Amazon EFS) gespeichert sind. Wenn Sie Active Directory zum Speichern der Anmeldeinformationen Ihrer Benutzer verwenden, haben Sie jetzt eine einfachere Möglichkeit, Dateiübertragungen für diese Benutzer zu aktivieren.

Sie können den Zugriff auf Active Directory-Gruppen AWS Managed Microsoft AD in Ihrer lokalen Umgebung oder in der AWS Cloud mithilfe von Active Directory-Connectors bereitstellen. Sie können Benutzern, die bereits in Ihrer Microsoft Windows-Umgebung konfiguriert sind, entweder in der AWS Cloud oder in ihrem lokalen Netzwerk, Zugriff auf einen AWS Transfer Family Server gewähren, der AWS Managed Microsoft AD für die Identität verwendet wird. Der AWS Speicher-Blog enthält einen Beitrag, in dem eine Lösung für die Verwendung von Active Directory mit Transfer Family beschrieben wird: Vereinfachen Sie die Active Directory-Authentifizierung mit einem benutzerdefinierten Identitätsanbieter für AWS Transfer Family

Anmerkung

-

AWS Transfer Family unterstützt Simple AD nicht.

-

Transfer Family unterstützt keine regionsübergreifenden Active Directory-Konfigurationen: Wir unterstützen nur Active Directory-Integrationen, die sich in derselben Region wie die des Transfer Family Family-Servers befinden.

-

Transfer Family unterstützt AWS Managed Microsoft AD weder die Verwendung von AD Connector noch die Verwendung von AD Connector zur Aktivierung der Multi-Faktor-Authentifizierung (MFA) für Ihre bestehende RADIUS-basierte MFA-Infrastruktur.

-

AWS Transfer Family unterstützt keine replizierten Regionen von Managed Active Directory.

Zur Verwendung AWS Managed Microsoft AD müssen Sie die folgenden Schritte ausführen:

-

Erstellen Sie mit der Directory Service Konsole ein oder mehrere AWS Managed Microsoft AD Verzeichnisse.

-

Verwenden Sie die Transfer Family Family-Konsole, um einen Server zu erstellen, der ihn AWS Managed Microsoft AD als Identitätsanbieter verwendet.

-

Richten Sie AWS Directory mit einem Active Directory Connector ein.

-

Fügen Sie Zugriff von einer oder mehreren Ihrer Directory Service Gruppen aus hinzu.

-

Obwohl dies nicht erforderlich ist, empfehlen wir Ihnen, den Benutzerzugriff zu testen und zu überprüfen.

Themen

Bevor Sie mit der Verwendung beginnen AWS Directory Service for Microsoft Active Directory

Anmerkung

AWS Transfer Family hat ein Standardlimit von 100 Active Directory-Gruppen pro Server. Wenn Ihr Anwendungsfall mehr als 100 Gruppen erfordert, sollten Sie die Verwendung einer benutzerdefinierten Identitätsanbieterlösung in Betracht ziehen, wie unter Vereinfachen der Active Directory-Authentifizierung mit einem benutzerdefinierten Identitätsanbieter für

Geben Sie eine eindeutige Kennung für Ihre AD-Gruppen ein

Bevor Sie es verwenden können AWS Managed Microsoft AD, müssen Sie für jede Gruppe in Ihrem Microsoft AD-Verzeichnis eine eindeutige Kennung angeben. Sie können dazu die Sicherheits-ID (SID) für jede Gruppe verwenden. Die Benutzer der Gruppe, die Sie zuordnen, haben über die aktivierten Protokolle mithilfe von AWS Transfer Family Zugriff auf Ihre Amazon S3- oder Amazon EFS-Ressourcen.

Verwenden Sie den folgenden PowerShell Windows-Befehl, um die SID für eine Gruppe abzurufen, und YourGroupName ersetzen Sie sie durch den Namen der Gruppe.

Get-ADGroup -Filter {samAccountName -like "YourGroupName*"} -Properties * | Select SamAccountName,ObjectSid

Anmerkung

Wenn Sie AWS Directory Service als Identitätsanbieter verwenden und wenn userPrincipalName und unterschiedliche Werte SamAccountName haben, AWS Transfer Family akzeptiert der Wert inSamAccountName. Transfer Family akzeptiert den in angegebenen Wert nichtuserPrincipalName.

Fügen Sie Ihrer Rolle Directory Service Berechtigungen hinzu

Sie benötigen außerdem Directory Service API-Berechtigungen, um sie AWS Directory Service als Ihren Identitätsanbieter verwenden zu können. Die folgenden Berechtigungen sind erforderlich oder werden empfohlen:

-

ds:DescribeDirectoriesist erforderlich, damit Transfer Family das Verzeichnis nachschlagen kann -

ds:AuthorizeApplicationist erforderlich, um die Autorisierung für Transfer Family hinzuzufügen -

ds:UnauthorizeApplicationwird empfohlen, alle provisorisch erstellten Ressourcen zu entfernen, falls bei der Servererstellung etwas schief geht

Fügen Sie diese Berechtigungen der Rolle hinzu, die Sie für die Erstellung Ihrer Transfer Family Family-Server verwenden. Weitere Informationen zu diesen Berechtigungen finden Sie unter Directory Service API-Berechtigungen: Referenz zu Aktionen, Ressourcen und Bedingungen.

Arbeiten mit Active Directory-Bereichen

Wenn Sie überlegen, wie Ihre Active Directory-Benutzer auf AWS Transfer Family Server zugreifen können, sollten Sie den Bereich des Benutzers und den Bereich seiner Gruppe berücksichtigen. Idealerweise sollten die Realm des Benutzers und der Realm seiner Gruppe übereinstimmen. Das heißt, sowohl der Benutzer als auch die Gruppe befinden sich im Standardbereich oder beide befinden sich im vertrauenswürdigen Bereich. Ist dies nicht der Fall, kann der Benutzer nicht von Transfer Family authentifiziert werden.

Sie können den Benutzer testen, um sicherzustellen, dass die Konfiguration korrekt ist. Details hierzu finden Sie unter Benutzer werden getestet. Wenn es ein Problem mit dem user/group Bereich gibt, erhalten Sie die Fehlermeldung Kein zugeordneter Zugriff für Benutzergruppen gefunden.

Wählen Sie AWS Managed Microsoft AD als Ihren Identitätsanbieter

In diesem Abschnitt wird die Verwendung AWS Directory Service for Microsoft Active Directory mit einem Server beschrieben.

Zur Verwendung AWS Managed Microsoft AD mit Transfer Family

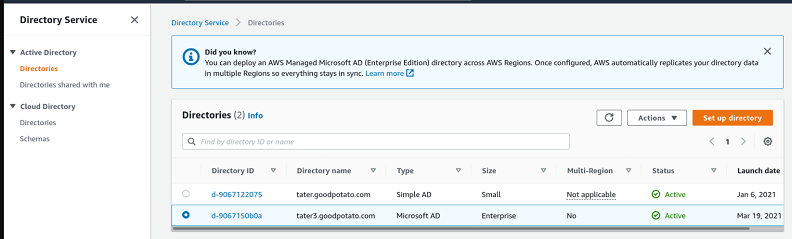

Melden Sie sich bei der an AWS-Managementkonsole und öffnen Sie die Directory Service Konsole unter https://console.aws.amazon.com/directoryservicev2/

. Verwenden Sie die Directory Service Konsole, um ein oder mehrere verwaltete Verzeichnisse zu konfigurieren. Weitere Informationen finden Sie unter AWS Managed Microsoft AD im Administratorhandbuch für Directory Service .

-

Öffnen Sie die AWS Transfer Family Konsole unter https://console.aws.amazon.com/transfer/

und wählen Sie Server erstellen aus. -

Wählen Sie auf der Seite „Protokolle auswählen“ ein oder mehrere Protokolle aus der Liste aus.

Anmerkung

Wenn Sie FTPS auswählen, müssen Sie das AWS Certificate Manager Zertifikat bereitstellen.

-

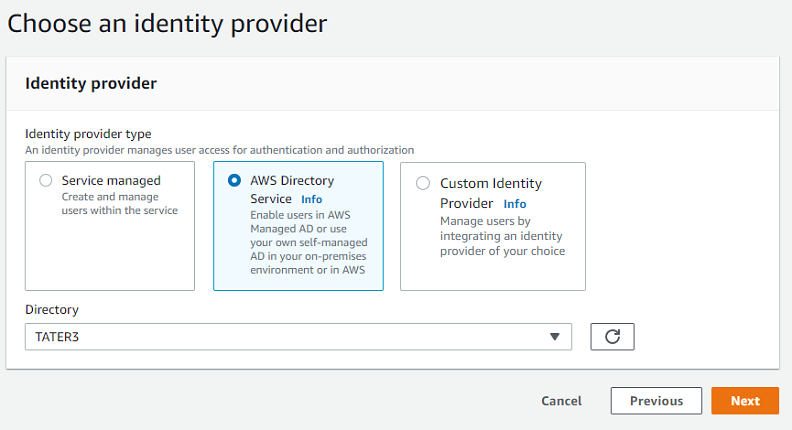

Wählen Sie für Wählen Sie einen Identitätsanbieter die Option AWS Directory Service aus.

-

Die Verzeichnisliste enthält alle verwalteten Verzeichnisse, die Sie konfiguriert haben. Wählen Sie ein Verzeichnis aus der Liste aus und klicken Sie auf Weiter.

Anmerkung

-

Kontoübergreifende Verzeichnisse und gemeinsam genutzte Verzeichnisse werden für AWS Managed Microsoft AD nicht unterstützt.

-

Um einen Server mit Directory Service als Identitätsanbieter einzurichten, müssen Sie einige Directory Service Berechtigungen hinzufügen. Details hierzu finden Sie unter Bevor Sie mit der Verwendung beginnen AWS Directory Service for Microsoft Active Directory.

-

-

Verwenden Sie eines der folgenden Verfahren, um die Erstellung des Servers abzuschließen:

Fahren Sie in diesen Verfahren mit dem folgenden Schritt fort: Wählen Sie einen Identitätsanbieter aus.

Wichtig

Sie können ein Microsoft AD-Verzeichnis nicht löschen, Directory Service wenn Sie es auf einem Transfer Family Family-Server verwendet haben. Sie müssen zuerst den Server löschen, und dann können Sie das Verzeichnis löschen.

Verbindung mit lokalem Microsoft Active Directory herstellen

In diesem Abschnitt wird beschrieben, wie Sie ein AWS Verzeichnis mithilfe eines AD Connector einrichten.

So richten Sie Ihr AWS Verzeichnis mit AD Connector ein

-

Öffnen Sie die Directory Service Service-Konsole

und wählen Sie Verzeichnisse aus. -

Wählen Sie Verzeichnis einrichten aus.

-

Wählen Sie als Verzeichnistyp AD Connector aus.

-

Wählen Sie eine Verzeichnisgröße, klicken Sie auf Weiter und wählen Sie dann Ihre VPC und Subnetze aus.

-

Wählen Sie Weiter aus und füllen Sie dann die Felder wie folgt aus:

-

Verzeichnis-DNS-Name: Geben Sie den Domainnamen ein, den Sie für Ihr Microsoft Active Directory verwenden.

-

DNS-IP-Adressen: Geben Sie Ihre Microsoft Active Directory-IP-Adressen ein.

-

Benutzername und Passwort des Serverkontos: Geben Sie die Details für das zu verwendende Dienstkonto ein.

-

-

Füllen Sie die Bildschirme aus, um den Verzeichnisdienst zu erstellen.

Der nächste Schritt besteht darin, einen Transfer Family Family-Server mit dem SFTP-Protokoll und dem Identitätsanbietertyp AWS Directory Service zu erstellen. Wählen Sie in der Dropdownliste Verzeichnis das Verzeichnis aus, das Sie im vorherigen Verfahren hinzugefügt haben.

Zugriff auf Gruppen gewähren

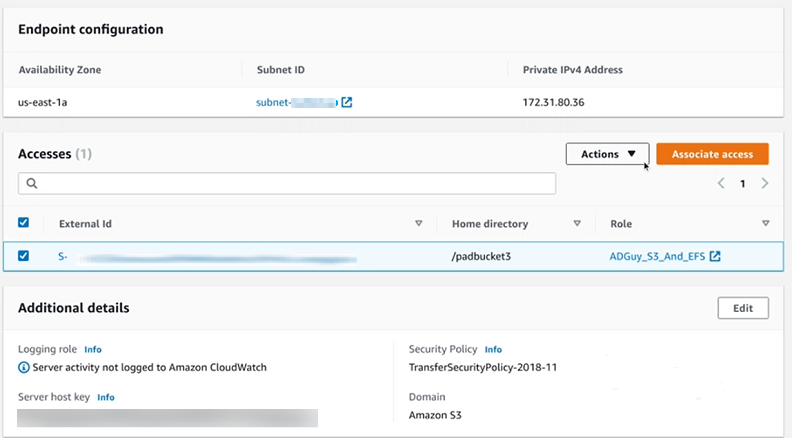

Nachdem Sie den Server erstellt haben, müssen Sie auswählen, welche Gruppen im Verzeichnis Zugriff auf das Hoch- und Herunterladen von Dateien über die aktivierten Protokolle haben sollen AWS Transfer Family. Sie tun dies, indem Sie einen Zugriff erstellen.

Anmerkung

AWS Transfer Family hat ein Standardlimit von 100 Active Directory-Gruppen pro Server. Wenn Ihr Anwendungsfall mehr als 100 Gruppen erfordert, sollten Sie die Verwendung einer benutzerdefinierten Identitätsanbieterlösung in Betracht ziehen, wie unter Vereinfachen der Active Directory-Authentifizierung mit einem benutzerdefinierten Identitätsanbieter für

Anmerkung

Benutzer müssen direkt zu der Gruppe gehören, der Sie Zugriff gewähren. Nehmen wir beispielsweise an, dass Bob ein Benutzer ist und zu Gruppe A gehört und dass Gruppe A selbst in Gruppe B enthalten ist.

-

Wenn Sie Zugriff auf Gruppe A gewähren, wird Bob Zugriff gewährt.

-

Wenn Sie Zugriff auf Gruppe B (und nicht auf Gruppe A) gewähren, hat Bob keinen Zugriff.

Um einer Gruppe Zugriff zu gewähren

-

Öffnen Sie die AWS Transfer Family Konsole unter https://console.aws.amazon.com/transfer/

. -

Navigieren Sie zu Ihrer Serverdetailseite.

-

Wählen Sie im Abschnitt Zugriffe die Option Zugriff hinzufügen aus.

-

Geben Sie die SID für das AWS Managed Microsoft AD Verzeichnis ein, auf das Sie Zugriff auf diesen Server haben möchten.

Anmerkung

Informationen darüber, wie Sie die SID für Ihre Gruppe finden, finden Sie unterBevor Sie mit der Verwendung beginnen AWS Directory Service for Microsoft Active Directory.

-

Wählen Sie für Access eine AWS Identity and Access Management (IAM-) Rolle für die Gruppe aus.

-

Wählen Sie im Abschnitt Richtlinie eine Richtlinie aus. Die Standardeinstellung ist Keine.

-

Wählen Sie für Home-Verzeichnis einen Amazon S3 S3-Bucket aus, der dem Home-Verzeichnis der Gruppe entspricht.

Anmerkung

Sie können die Teile des Buckets einschränken, die Benutzer sehen, indem Sie eine Sitzungsrichtlinie erstellen. Um beispielsweise Benutzer auf ihren eigenen Ordner im

/filetestVerzeichnis zu beschränken, geben Sie den folgenden Text in das Feld ein./filetest/${transfer:UserName}Weitere Informationen zum Erstellen einer Sitzungsrichtlinie finden Sie unterSitzungsrichtlinie für einen Amazon S3 S3-Bucket erstellen.

-

Wählen Sie Hinzufügen, um die Zuordnung zu erstellen.

-

Wählen Sie Ihren Server aus.

-

Wählen Sie Zugriff hinzufügen.

-

Geben Sie die SID für die Gruppe ein.

Anmerkung

Informationen darüber, wie Sie die SID finden, finden Sie unterBevor Sie mit der Verwendung beginnen AWS Directory Service for Microsoft Active Directory.

-

-

Wählen Sie Zugriff hinzufügen aus.

Im Bereich Zugriffe werden die Zugriffe für den Server aufgelistet.

Benutzer werden getestet

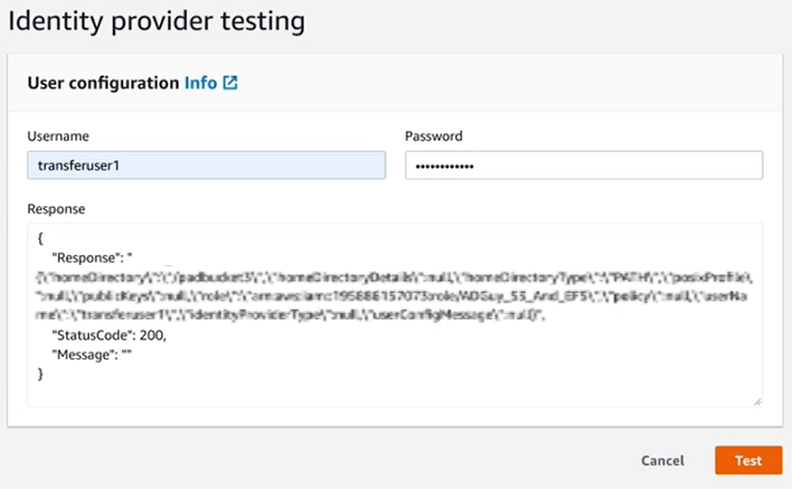

Sie können testen, ob ein Benutzer Zugriff auf das AWS Managed Microsoft AD Verzeichnis für Ihren Server hat.

Anmerkung

Ein Benutzer muss zu genau einer Gruppe gehören (eine externe ID), die im Abschnitt Zugriff auf der Endpunktkonfigurationsseite aufgeführt ist. Wenn der Benutzer keiner Gruppe angehört oder zu mehr als einer einzigen Gruppe gehört, wird diesem Benutzer kein Zugriff gewährt.

Um zu testen, ob ein bestimmter Benutzer Zugriff hat

-

Wählen Sie auf der Seite mit den Serverdetails Aktionen und dann Test aus.

-

Geben Sie zum Testen des Identitätsanbieters die Anmeldeinformationen für einen Benutzer ein, der zu einer der Gruppen gehört, die Zugriff haben.

-

Wählen Sie Test aus.

Sie sehen einen erfolgreichen Identitätsanbietertest, der zeigt, dass dem ausgewählten Benutzer Zugriff auf den Server gewährt wurde.

Wenn der Benutzer zu mehr als einer Gruppe gehört, die Zugriff hat, erhalten Sie die folgende Antwort.

"Response":"", "StatusCode":200, "Message":"More than one associated access found for user's groups."

Serverzugriff für eine Gruppe wird gelöscht

Um den Serverzugriff für eine Gruppe zu löschen

-

Wählen Sie auf der Seite mit den Serverdetails Aktionen und anschließend Zugriff löschen aus.

-

Bestätigen Sie im Dialogfeld, dass Sie den Zugriff für diese Gruppe entfernen möchten.

Wenn Sie zur Seite mit den Serverdetails zurückkehren, sehen Sie, dass der Zugriff für diese Gruppe nicht mehr aufgeführt ist.

Mit SSH (Secure Shell) eine Verbindung zum Server herstellen

Nachdem Sie Ihren Server und Ihre Benutzer konfiguriert haben, können Sie über SSH eine Verbindung zum Server herstellen und den vollqualifizierten Benutzernamen für einen Benutzer verwenden, der Zugriff hat.

sftpuser@active-directory-domain@vpc-endpoint

Beispiel: transferuserexample@mycompany.com@vpce-0123456abcdef-789xyz.vpc-svc-987654zyxabc.us-east-1.vpce.amazonaws.com.

Dieses Format zielt auf die Suche im Verbund ab und schränkt die Suche in einem potenziell großen Active Directory ein.

Anmerkung

Sie können den einfachen Benutzernamen angeben. In diesem Fall muss der Active Directory-Code jedoch alle Verzeichnisse im Verbund durchsuchen. Dadurch kann die Suche eingeschränkt werden, und die Authentifizierung schlägt möglicherweise fehl, selbst wenn der Benutzer Zugriff haben sollte.

Nach der Authentifizierung befindet sich der Benutzer in dem Basisverzeichnis, das Sie bei der Konfiguration des Benutzers angegeben haben.

Mithilfe von Gesamtstrukturen und Vertrauensstellungen eine Verbindung AWS Transfer Family zu einem selbstverwalteten Active Directory herstellen

Directory Service bietet die folgenden Optionen, um eine Verbindung zu einem selbstverwalteten Active Directory herzustellen:

-

Die unidirektionale Gesamtvertrauensstellung (ausgehend von AWS Managed Microsoft AD und eingehend für lokales Active Directory) funktioniert nur für die Stammdomäne.

-

Für untergeordnete Domänen können Sie eine der folgenden Optionen verwenden:

-

Verwenden Sie bidirektionale Vertrauensstellung zwischen AWS Managed Microsoft AD und lokalem Active Directory

-

Verwenden Sie für jede untergeordnete Domäne eine unidirektionale externe Vertrauensstellung.

-

Wenn der Benutzer über eine vertrauenswürdige Domäne eine Verbindung zum Server herstellt, muss er beispielsweise transferuserexample@ die vertrauenswürdige Domäne angeben.mycompany.com