Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Passen Sie die OCSP-URL an für AWS Private CA

Anmerkung

Dieses Thema richtet sich an Kunden, die die öffentliche URL des OCSP-Responder-Endpunkts (Online Certificate Status Protocol) für Branding- oder andere Zwecke anpassen möchten. Wenn Sie die Standardkonfiguration von AWS Private CA verwaltetem OCSP verwenden möchten, können Sie dieses Thema überspringen und den Konfigurationsanweisungen unter Sperre konfigurieren folgen.

Wenn Sie OCSP für aktivieren, enthält jedes Zertifikat AWS Private CA, das Sie ausstellen, standardmäßig die URL für den AWS OCSP-Responder. Auf diese Weise können Clients, die eine kryptografisch sichere Verbindung anfordern, OCSP-Validierungsanfragen direkt an diese senden. AWS In einigen Fällen kann es jedoch vorzuziehen sein, in Ihren Zertifikaten eine andere URL anzugeben, während Sie letztendlich OCSP-Abfragen an senden. AWS

Anmerkung

Informationen zur Verwendung einer Zertifikatssperrliste (CRL) als Alternative oder Ergänzung zu OCSP finden Sie unter Sperrung konfigurieren und Planung einer Zertifikatssperrliste (CRL).

Bei der Konfiguration einer benutzerdefinierten URL für OCSP sind drei Elemente erforderlich.

-

CA-Konfiguration — Geben Sie in der

RevocationConfigurationfür Ihre CA eine benutzerdefinierte OCSP-URL an, wie unter beschriebenBeispiel 2: Erstellen Sie eine CA mit aktiviertem OCSP und einem benutzerdefinierten CNAME. Erstellen Sie eine private CA in AWS Private CA -

DNS — Fügen Sie Ihrer Domain-Konfiguration einen CNAME-Eintrag hinzu, um die in den Zertifikaten angezeigte URL einer Proxyserver-URL zuzuordnen. Weitere Informationen finden Sie unter Beispiel 2: Erstellen Sie eine CA mit aktiviertem OCSP und einem benutzerdefinierten CNAME in Erstellen Sie eine private CA in AWS Private CA.

-

Proxyserver weiterleiten — Richten Sie einen Proxyserver ein, der den empfangenen OCSP-Verkehr transparent an den OCSP-Responder AWS weiterleiten kann.

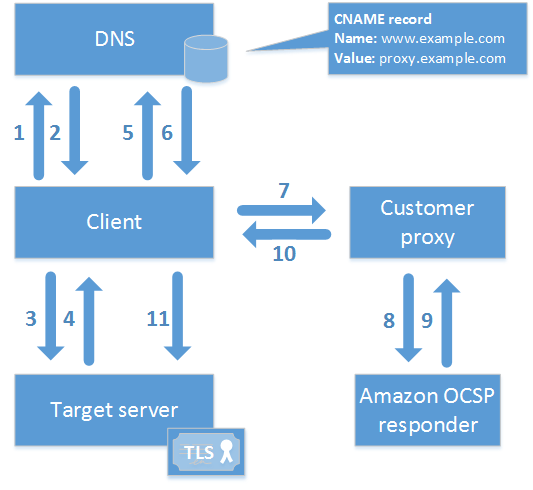

Das folgende Diagramm zeigt, wie diese Elemente zusammenarbeiten.

Wie im Diagramm dargestellt, umfasst der benutzerdefinierte OCSP-Validierungsprozess die folgenden Schritte:

-

Der Client fragt DNS für die Zieldomäne ab.

-

Der Client empfängt die Ziel-IP.

-

Der Client öffnet eine TCP-Verbindung mit dem Ziel.

-

Der Client erhält das Ziel-TLS-Zertifikat.

-

Der Client fragt DNS für die im Zertifikat aufgeführte OCSP-Domäne ab.

-

Der Client erhält eine Proxy-IP.

-

Der Client sendet eine OCSP-Anfrage an den Proxy.

-

Der Proxy leitet die Anfrage an den OCSP-Responder weiter.

-

Der Responder gibt den Zertifikatsstatus an den Proxy zurück.

-

Der Proxy leitet den Zertifikatsstatus an den Client weiter.

-

Wenn das Zertifikat gültig ist, beginnt der Client mit dem TLS-Handshake.

Tipp

Dieses Beispiel kann mit Amazon CloudFront und Amazon Route 53 implementiert werden, nachdem Sie eine CA wie oben beschrieben konfiguriert haben.

-

Erstellen Sie in CloudFront eine Distribution und konfigurieren Sie sie wie folgt:

-

Erstellen Sie einen alternativen Namen, der Ihrem benutzerdefinierten CNAME entspricht.

-

Binden Sie Ihr Zertifikat daran.

-

ocsp.acm-pca.Als Ursprung festlegen.<region>.amazonaws.com.rproxy.govskope.ca-

Verwenden Sie den Dualstack-Endpunkt, um IPv6 Verbindungen zu verwenden

acm-pca-ocsp.<region>.api.aws

-

-

Wenden Sie die Richtlinie an

Managed-CachingDisabled. -

Stellen Sie die Viewer-Protokollrichtlinie auf HTTP und HTTPS ein.

-

Stellen Sie die zulässigen HTTP-Methoden auf GET, HEAD, OPTIONS, PUT, POST, PATCH, DELETE ein.

-

-

Erstellen Sie in Route 53 einen DNS-Eintrag, der Ihren benutzerdefinierten CNAME der URL der CloudFront Distribution zuordnet.

Verwenden Sie OCSP über IPv6

Die AWS Private CA Standard-OCSP-Responder-URL ist -only. IPv4 Um OCSP over zu verwenden IPv6, konfigurieren Sie eine benutzerdefinierte OCSP-URL für Ihre CA. Die URL kann entweder sein:

-

Der FQDN des Dual-Stack-PCA-OCSP-Responders, der das folgende Format hat

acm-pca-ocsp.region-name.api.aws -

Ein CNAME-Eintrag, den Sie so konfiguriert haben, dass er auf den Dual-Stack-OCSP-Responder verweist, wie oben beschrieben.