Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Konzepte

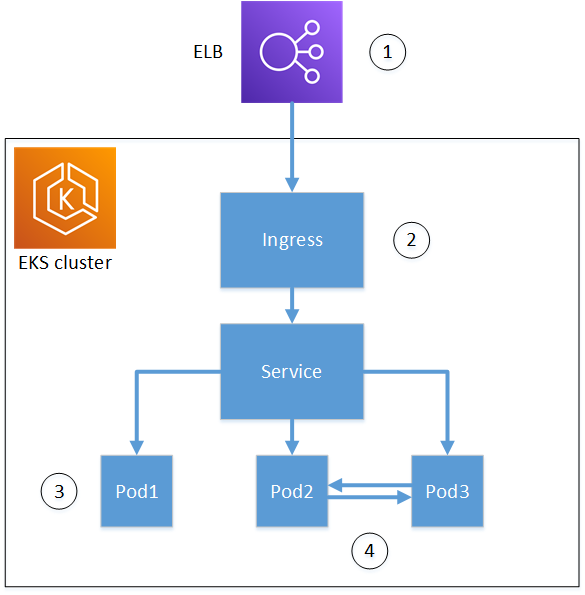

Das folgende Diagramm zeigt einige der Optionen, die für die Verwendung von TLS in einem Amazon EKS-Cluster verfügbar sind. Der Beispielcluster befindet sich hinter einem Load Balancer. Die Zahlen identifizieren mögliche Endpunkte für TLS-gesicherte Kommunikation.

-

Kündigung am Load Balancer

Elastic Load Balancing (Elastic Load Balancing) ist in den AWS Certificate Manager Service integriert. Sie müssen es nicht

cert-managerauf dem Load Balancer installieren. Sie können ACM mit einer privaten CA bereitstellen, ein Zertifikat mit der privaten CA signieren und das Zertifikat mit der Elastic Load Balancing Console installieren. AWS Private CA Zertifikate werden automatisch erneuert.Als Alternative können Sie einem AWS Nicht-Load-Balancer ein privates Zertifikat zur Verfügung stellen, um TLS zu beenden.

Dies ermöglicht eine verschlüsselte Kommunikation zwischen einem Remote-Client und dem Load Balancer. Daten nach dem Load Balancer werden unverschlüsselt an den Amazon EKS-Cluster übergeben.

-

Kündigung am Kubernetes-Ingress-Controller

Der Ingress-Controller befindet sich im Amazon EKS-Cluster und fungiert als Load Balancer und Router. Um den Ingress-Controller als Endpunkt des Clusters für die externe Kommunikation zu verwenden, müssen Sie:

-

Installieren Sie beide

cert-managerundaws-privateca-issuer -

Stellen Sie dem Controller ein privates TLS-Zertifikat von der bereit AWS Private CA.

Die Kommunikation zwischen dem Load Balancer und dem Ingress Controller ist verschlüsselt, Daten werden unverschlüsselt an die Ressourcen des Clusters übertragen.

-

-

Kündigung an einem Pod

Jeder Pod ist eine Gruppe von einem oder mehreren Containern, die sich Speicher- und Netzwerkressourcen teilen. Wenn Sie sowohl als auch installieren

cert-manageraws-privateca-issuerund den Cluster mit einer privaten CA ausstatten, kann Kubernetes bei Bedarf ein signiertes privates TLS-Zertifikat auf Pods installieren. Eine TLS-Verbindung, die an einem Pod endet, ist für andere Pods im Cluster standardmäßig nicht verfügbar. -

Sichere Kommunikation zwischen Pods.

Sie können mehrere Pods mit Zertifikaten ausstatten, damit sie miteinander kommunizieren können. Die folgenden Szenarien sind möglich:

-

Bereitstellung mit von Kubernetes generierten selbstsignierten Zertifikaten. Dadurch wird die Kommunikation zwischen Pods gesichert, selbstsignierte Zertifikate erfüllen jedoch nicht die HIPAA- oder FIPS-Anforderungen.

-

Bereitstellung mit Zertifikaten, signiert von. AWS Private CA Dazu müssen sowohl als auch

cert-managerinstalliert werden.aws-privateca-issuerKubernetes kann dann nach Bedarf signierte mTLS-Zertifikate auf den Pods installieren.

-