Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Security OU — Konto protokollieren

Umfrage

Wir würden uns freuen, von Ihnen zu hören. Bitte geben Sie Feedback zur AWS PRA, indem Sie an einer kurzen Umfrage teilnehmen

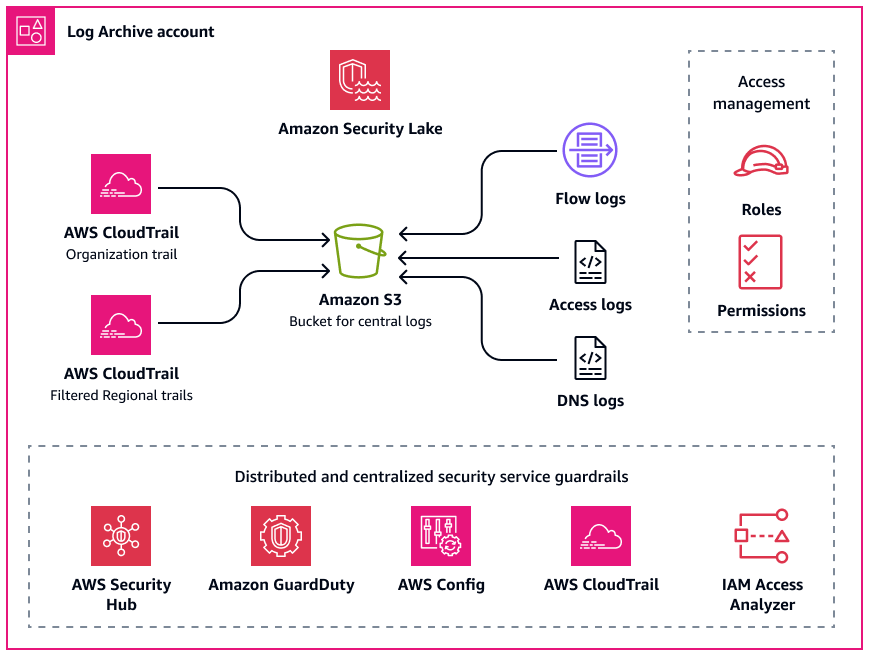

Mit dem Log Archive-Konto zentralisieren Sie Infrastruktur-, Service- und Anwendungsprotokolltypen. Weitere Informationen zu diesem Konto finden Sie in der AWS Security Reference Architecture (AWS SRA). Mit einem speziellen Konto für Protokolle können Sie konsistente Warnmeldungen für alle Protokolltypen einrichten und sicherstellen, dass Incident Responder von einem zentralen Ort aus auf eine Zusammenfassung dieser Protokolle zugreifen können. Sie können auch Sicherheitskontrollen und Richtlinien zur Datenspeicherung von einem zentralen Ort aus einrichten, was den betrieblichen Aufwand für den Datenschutz vereinfachen kann. Das folgende Diagramm zeigt die AWS Sicherheits- und Datenschutzdienste, die im Log Archive-Konto konfiguriert sind.

Zentralisierter Protokollspeicher

Protokolldateien (z. B. AWS CloudTrail Protokolle) können Informationen enthalten, die als personenbezogene Daten betrachtet werden könnten. Einige Organisationen entscheiden sich für die Verwendung eines Organization Trails, um die CloudTrail Logs kontenübergreifend AWS-Regionen und kontenübergreifend an einem zentralen Ort zu sammeln, um die Übersicht zu behalten. Weitere Informationen finden Sie unter AWS CloudTrail in diesem Handbuch. Bei der Implementierung der Zentralisierung von CloudTrail Protokollen werden die Protokolle normalerweise in einem Amazon Simple Storage Service (Amazon S3) -Bucket in einer einzigen Region gespeichert.

Abhängig von der Definition personenbezogener Daten in Ihrem Unternehmen, Ihren vertraglichen Verpflichtungen gegenüber Ihren Kunden und den geltenden regionalen Datenschutzbestimmungen müssen Sie möglicherweise grenzüberschreitende Datenübertragungen in Betracht ziehen, wenn es um die Aggregation von Protokollen geht. Stellen Sie fest, ob die personenbezogenen Daten in den verschiedenen Protokolltypen unter diese Einschränkungen fallen. Beispielsweise können CloudTrail Protokolle die Mitarbeiterdaten Ihres Unternehmens enthalten, aber sie enthalten möglicherweise keine personenbezogenen Daten Ihrer Kunden. Wenn Ihr Unternehmen eingeschränkte Datenübertragungsanforderungen einhalten muss, können Ihnen die folgenden Optionen helfen:

-

Wenn Ihre Organisation Dienste für Datensubjekte in mehreren Ländern anbietet, können Sie sich dafür entscheiden, alle Protokolle in dem Land zu aggregieren, in dem die strengsten Anforderungen an die Datenresidenz gelten. AWS Cloud Wenn Sie beispielsweise in Deutschland tätig sind und dort die strengsten Anforderungen gelten, können Sie Daten in einem S3-Bucket aggregieren,

eu-central-1AWS-Region sodass die in Deutschland gesammelten Daten die Grenzen Deutschland nicht verlassen. Für diese Option können Sie einen einzelnen Organisationspfad konfigurieren CloudTrail , in dem Logs aus allen Konten und AWS-Regionen in der Zielregion zusammengefasst werden. -

Redigieren Sie die personenbezogenen Daten, die in der verbleiben müssen, AWS-Region bevor die Daten kopiert und in eine andere Region aggregiert werden. Sie können beispielsweise die personenbezogenen Daten in der Hostregion der Anwendung maskieren, bevor Sie die Protokolle in eine andere Region übertragen. Weitere Informationen zum Maskieren personenbezogener Daten finden Sie im Amazon Data Firehose Abschnitt dieses Handbuchs.

-

Wenn Sie strenge Bedenken hinsichtlich der Datenhoheit haben, können Sie in der Region eine separate landing zone für mehrere Konten einrichten, in der AWS-Region diese Anforderungen durchgesetzt werden. Auf diese Weise können Sie die Konfiguration der landing zone in der Region für die zentrale Protokollierung vereinfachen. Darüber hinaus bietet sie zusätzliche Vorteile bei der Trennung der Infrastruktur und trägt dazu bei, dass die Protokolle lokal in der eigenen Region gespeichert werden. Ermitteln Sie gemeinsam mit Ihrem Rechtsberater, welche personenbezogenen Daten in den Geltungsbereich fallen und welche Region-to-Region Übertragungen zulässig sind. Weitere Informationen finden Sie unter Strategien für die globale Expansion entwickeln in diesem Handbuch.

Mithilfe von Service -, Anwendungs- und Betriebssystemprotokollen (OS) können Sie Amazon standardmäßig verwenden, CloudWatch um AWS-Services unsere Ressourcen im entsprechenden Konto und in der entsprechenden Region zu überwachen. Viele entscheiden sich dafür, diese Protokolle und Metriken aus mehreren Konten und Regionen in einem einzigen Konto zu zentralisieren. Standardmäßig werden diese Protokolle in ihrem jeweiligen Konto und in der Region gespeichert, aus der sie stammen. Für die Zentralisierung können Sie Abonnementfilter und Amazon S3 S3-Exportaufgaben verwenden, um Daten an einem zentralen Ort gemeinsam zu nutzen. Beim Aggregieren von Protokollen aus einem Workload, für den grenzüberschreitende Datenübertragungen erforderlich sind, kann es wichtig sein, die richtigen Filter und Exportaufgaben einzubeziehen. Wenn die Zugriffsprotokolle eines Workloads personenbezogene Daten enthalten, müssen Sie möglicherweise sicherstellen, dass diese an bestimmte Konten und Regionen übertragen oder dort aufbewahrt werden.

Amazon Security Lake

Wie in der AWS SRA empfohlen, möchten Sie möglicherweise das Log Archive-Konto als delegiertes Administratorkonto für Amazon Security Lake verwenden. Wenn Sie dies tun, sammelt Security Lake unterstützte Protokolle in speziellen Amazon S3 S3-Buckets im selben Konto wie andere von der SRA empfohlene Sicherheitsprotokolle.

Aus Sicht des Datenschutzes ist es wichtig, dass Ihre Incident-Responder Zugriff auf Protokolle aus Ihren AWS Umgebungen, SaaS-Anbietern, vor Ort, Cloud-Quellen und Quellen von Drittanbietern haben. Dies hilft ihnen, unbefugten Zugriff auf personenbezogene Daten schneller zu blockieren und zu beheben. Dieselben Überlegungen zur Protokollspeicherung gelten höchstwahrscheinlich für den Protokollstandort und die regionale Verschiebung innerhalb von Amazon Security Lake. Das liegt daran, dass Security Lake Sicherheitsprotokolle und Ereignisse von dem sammelt, AWS-Regionen in dem Sie den Service aktiviert haben. Um die Anforderungen an die Datenresidenz zu erfüllen, sollten Sie Ihre Konfiguration der Rollup-Regionen berücksichtigen.Eine Rollup-Region ist eine Region, in der Security Lake Daten aus einer oder mehreren beitragenden Regionen konsolidiert, die Sie auswählen. Ihr Unternehmen muss sich möglicherweise an Ihre regionalen Compliance-Anforderungen für die Datenresidenz anpassen, bevor Sie Security Lake und Rollup-Regionen konfigurieren können.