Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Optimieren Sie das EC2 Amazon-Compliance-Management mit Amazon Bedrock-Agenten und AWS Config

Anand Bukkapatnam Tirumala, Amazon Web Services

Übersicht

Dieses Muster beschreibt, wie Amazon Bedrock mit AWS Config Regeln integriert wird, um das Compliance-Management für Amazon Elastic Compute Cloud (Amazon EC2) -Instances zu erleichtern. Der Ansatz nutzt fortschrittliche generative KI-Funktionen, um maßgeschneiderte Empfehlungen zu geben, die auf das AWS Well-Architected Framework abgestimmt sind, um eine optimale Auswahl des Instanztyps und die optimale Systemeffizienz zu gewährleisten. Zu den wichtigsten Merkmalen dieses Musters gehören:

Automatisierte Compliance-Überwachung: AWS Config Regeln bewerten EC2 Instanzen kontinuierlich anhand vordefinierter Kriterien für die gewünschten Instanztypen.

KI-gestützte Empfehlungen: Die generativen KI-Modelle in Amazon Bedrock analysieren Infrastrukturmuster. Diese Modelle bieten intelligente Verbesserungsvorschläge auf der Grundlage von Best Practices, die im AWS Well-Architected Framework beschrieben sind.

Problembehebung: Amazon Bedrock-Aktionsgruppen ermöglichen automatisierte Schritte zur Problembehebung, um Fälle, die nicht den Vorschriften entsprechen, schnell zu beheben und potenzielle Leistungs- oder Kostenineffizienzen zu minimieren.

Skalierbarkeit und Anpassungsfähigkeit: Die Lösung ist so konzipiert, dass sie mit Ihrer Infrastruktur skaliert und sich an Ihre sich ändernden Anforderungen an die Cloud-Architektur anpasst.

Verbesserte Sicherheitsempfehlungen: Die Einhaltung der AWS Well-Architected-Prinzipien trägt zu einer verbesserten Sicherheitslage und Systemleistung bei.

Sie können dieses Muster als Blaupause verwenden, um Ihre eigene generative KI-basierte Infrastruktur mit minimalen Änderungen in mehreren Umgebungen bereitzustellen und dabei die erforderlichen Verfahren anzuwenden. DevOps

Voraussetzungen und Einschränkungen

Voraussetzungen

Ein aktiver. AWS-Konto

Eine AWS Identity and Access Management (IAM-) Rolle mit Berechtigungen zum Erstellen und Verwalten von Ressourcen in Amazon Simple Storage Service (Amazon S3) -Buckets, AWS Lambda Funktionen AWS Config, Amazon Bedrock, IAM, Amazon CloudWatch Logs und Amazon. EC2

Eine EC2 Instance, die als nicht konform gekennzeichnet werden soll. Verwenden Sie den

t2.smallTyp nicht für diese Instanz.Amazon Titan Text Embeddings V2 und Anthropic Claude 3 Haiku-Modelle sind in Ihrem aktiviert. AWS-Konto Informationen zum Aktivieren des Modellzugriffs für den AWS-Region Ort, an dem Sie die Lösung bereitstellen, finden Sie unter Zugriff auf Amazon Bedrock Foundation-Modelle hinzufügen oder entfernen in der Amazon Bedrock-Dokumentation.

Terraform

, installiert und konfiguriert. Die AWS Command Line Interface (AWS CLI) v2 wurde in der Bereitstellungsumgebung installiert und konfiguriert.

Die Überprüfung der Amazon Responsible AI-Richtlinie

wurde abgeschlossen.

Einschränkungen

Einige AWS-Services sind nicht in allen verfügbar AWS-Regionen. Informationen zur Verfügbarkeit in den einzelnen Regionen finden Sie AWS-Services unter Nach Regionen

. Informationen zu bestimmten Endpunkten finden Sie unter Dienstendpunkte und Kontingente. Wählen Sie dort den Link für den Dienst aus. Diese Lösung wurde mit den Haiku-Modellen Amazon Titan Text Embeddings V2 und Claude 3 getestet. Wenn Sie lieber andere Modelle verwenden möchten, können Sie den Terraform-Code anpassen, der für einfache Änderungen parametrisiert ist.

Diese Lösung enthält keine Chat-Verlaufsfunktion und der Chat wird nicht gespeichert.

Architektur

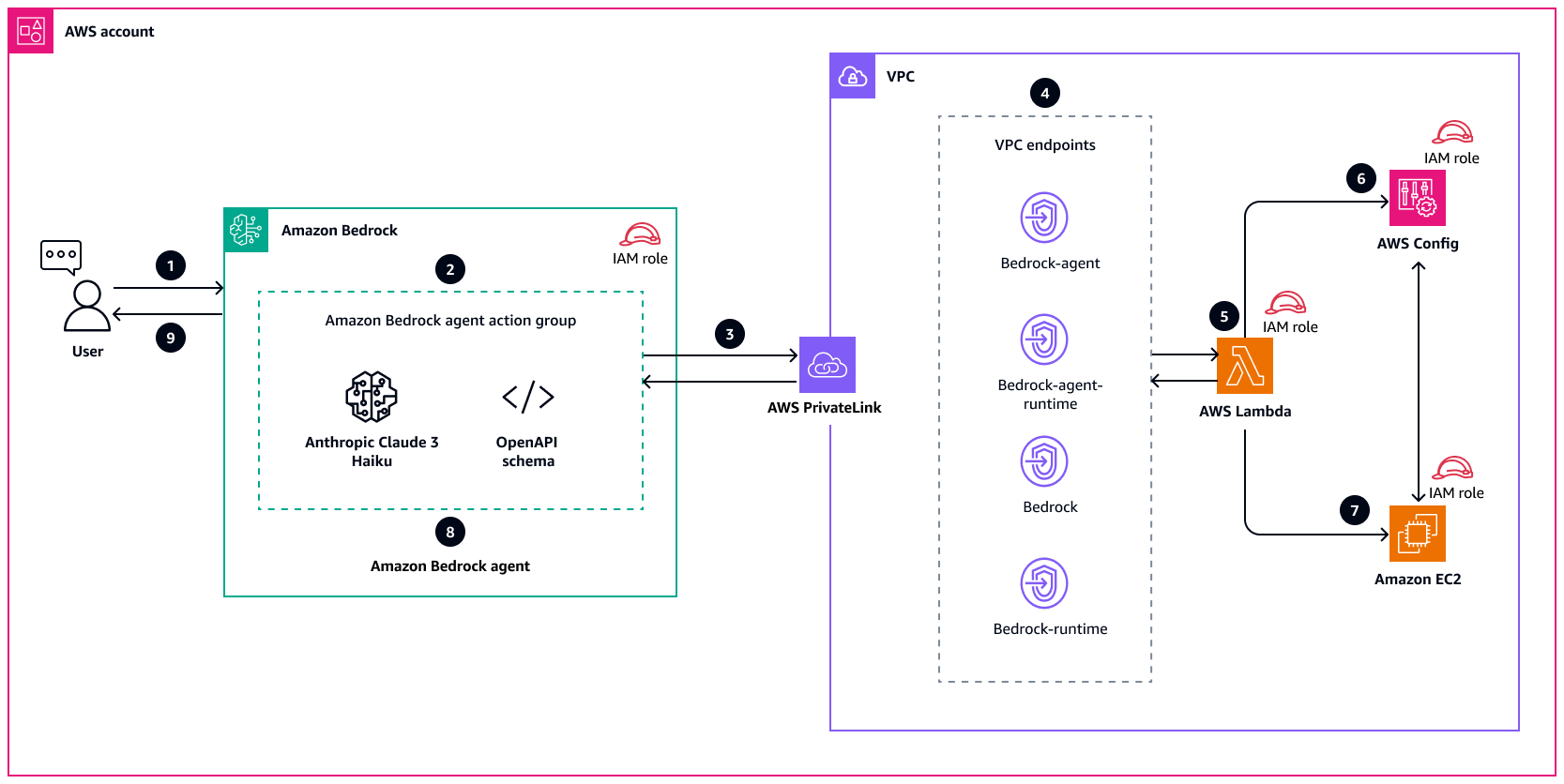

Das folgende Diagramm zeigt den Workflow und die Architekturkomponenten für dieses Muster.

Der Arbeitsablauf besteht aus den folgenden Schritten:

Der Benutzer interagiert mit dem Modell über die Amazon Bedrock-Chat-Konsole. Der Benutzer stellt Fragen wie:

What can you help me with?List non-complaint resourcesSuggest security best practices

Wenn das Modell vorab trainiert ist, reagiert es direkt auf die Eingabeaufforderungen und stützt sich dabei auf sein vorhandenes Wissen. Andernfalls wird die Aufforderung an die Amazon Bedrock-Aktionsgruppe weitergeleitet.

Die Aktionsgruppe erreicht die VPC-Endpunkte über AWS PrivateLink

die sichere Dienstkommunikation. Die Anfrage erreicht die Lambda-Funktion über die VPC-Endpunkte für Amazon Bedrock-Services.

Die Lambda-Funktion ist die primäre Ausführungs-Engine. Basierend auf der Anfrage ruft die Funktion die API auf, um Aktionen auf der AWS-Services auszuführen. Sie kümmert sich auch um das Routing und die Ausführung von Vorgängen.

Die Lambda-Funktion ruft AWS Config auf, um Ressourcen zu ermitteln, die nicht den Anforderungen entsprechen (die nicht konforme EC2 Instanz, die Sie als Voraussetzung erstellt haben).

AWS Config kennzeichnet die Ressource, die nicht den Anforderungen entspricht. Dieses Muster verwendet die AWS Config desired-instance-typeRegel, um die ideale EC2 Instanzgröße zu ermitteln.

AWS Config fordert den Benutzer auf, die Instanz anzuhalten oder zu reparieren, und ergreift entsprechende Maßnahmen für die Instanz. EC2 Amazon Bedrock versteht diese Payload für die Rücksendung.

Der Benutzer erhält eine Antwort auf der Amazon Bedrock-Chat-Konsole.

Automatisierung und Skalierung

Diese Lösung verwendet Terraform als Infrastructure-as-Code-Tool (IaC), um eine einfache Implementierung in mehreren Konten zu ermöglichen AWS-Konten und als eigenständiges Programm zu funktionieren. Dieser Ansatz vereinfacht die Verwaltung und verbessert die Konsistenz der Bereitstellungen.

Tools

AWS-Services

AWS Configermöglicht es Ihnen, die Konfigurationen Ihrer AWS Ressourcen im Hinblick auf Konformität und gewünschte Einstellungen zu bewerten, zu prüfen und zu bewerten.

Amazon Bedrock ist ein vollständig verwalteter KI-Service, der über eine einheitliche API Zugriff auf viele leistungsstarke Basismodelle bietet.

AWS Identity and Access Management (IAM) hilft Ihnen dabei, den Zugriff auf Ihre AWS-Ressourcen sicher zu verwalten, indem kontrolliert wird, wer authentifiziert und autorisiert ist, sie zu verwenden.

AWS Lambda ist ein Datenverarbeitungsservice, mit dem Sie Code ausführen können, ohne dass Sie Server bereitstellen oder verwalten müssen. Es führt Ihren Code nur bei Bedarf aus und skaliert automatisch, sodass Sie nur für die tatsächlich genutzte Rechenzeit zahlen.

Andere Tools

Code-Repository

Der Code für dieses Muster ist im GitHub sample-awsconfig-bedrock-compliance-manager-Repository

Bewährte Methoden

Folgen Sie dem Prinzip der geringsten Rechte und gewähren Sie die Mindestberechtigungen, die zur Ausführung einer Aufgabe erforderlich sind. Weitere Informationen finden Sie in der IAM-Dokumentation unter Gewährung der geringsten Rechte und unter Bewährte Methoden und Anwendungsfälle zur Sicherheit.

Überwachen Sie regelmäßig die Lambda-Ausführungsprotokolle. Weitere Informationen finden Sie in der Lambda-Dokumentation unter Überwachung, Debuggen und Problembehandlung von Lambda-Funktionen und Bewährte Methoden für die Arbeit mit AWS Lambda Funktionen.

Epen

| Aufgabe | Beschreibung | Erforderliche Fähigkeiten |

|---|---|---|

Klonen Sie das Repository | Verwenden Sie den folgenden Befehl, um das Repository für dieses Muster zu klonen:

| AWS DevOps, Build-Leiter, DevOps Ingenieur, Cloud-Administrator |

Bearbeiten Sie die Umgebungsvariablen. | Bearbeiten Sie die | AWS-Systemadministrator, AWS DevOps, DevOps Ingenieur, AWS-Administrator |

Erstellen Sie die Infrastruktur. |

| AWS DevOps, DevOps Ingenieur, AWS-Systemadministrator, Cloud-Administrator |

| Aufgabe | Beschreibung | Erforderliche Fähigkeiten |

|---|---|---|

Chatten Sie mit dem Agenten. | Bei der Bereitstellung der Lösung im vorherigen Schritt wird So verwenden Sie den Agenten:

| AWS DevOps, DevOps Ingenieur, AWS-Systemadministrator, Cloud-Administrator |

| Aufgabe | Beschreibung | Erforderliche Fähigkeiten |

|---|---|---|

Löschen Sie die Infrastruktur und die Ressourcen. | Wenn Sie Ihre Arbeit mit dieser Lösung abgeschlossen haben, können Sie die nach diesem Muster erstellte Infrastruktur löschen, indem Sie den folgenden Befehl ausführen:

| AWS DevOps, DevOps Ingenieur, AWS-Systemadministrator, Cloud-Administrator |

Fehlerbehebung

| Problem | Lösung |

|---|---|

Probleme mit dem Verhalten der Agenten | Informationen zur Fehlerbehebung finden Sie unter Testen und Beheben von Problemen mit dem Verhalten von Agenten in der Amazon Bedrock-Dokumentation. |

AWS Lambda Netzwerkprobleme | Weitere Informationen finden Sie unter Beheben von Netzwerkproblemen in Lambda in der Lambda-Dokumentation. |

IAM-Berechtigungen | Weitere Informationen finden Sie unter Problembehandlung bei IAM in der IAM-Dokumentation. |

Zugehörige Ressourcen

Verwenden Sie Aktionsgruppen, um Aktionen zu definieren, die Ihr Agent ausführen soll (Amazon Bedrock-Dokumentation)

desired-instance-type Regel (AWS Config Dokumentation)

Wie AWS Config funktioniert (AWS Config Dokumentation)