Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Implementieren Sie die SAML 2.0-Authentifizierung für Amazon mithilfe WorkSpaces von Auth0 und AWS Managed Microsoft AD

Siva Vinnakota und Shantanu Padhye, Amazon Web Services

Zusammenfassung

In diesem Muster wird untersucht, wie Sie Auth0 integrieren können AWS Directory Service for Microsoft Active Directory , um eine robuste SAML 2.0-Authentifizierungslösung für Ihre WorkSpaces Amazon-Umgebung zu erstellen. Es wird erklärt, wie ein Verbund zwischen diesen eingerichtet werden kann AWS-Services , um erweiterte Funktionen wie Multi-Faktor-Authentifizierung (MFA) und benutzerdefinierte Anmeldeabläufe zu ermöglichen und gleichzeitig einen nahtlosen Desktop-Zugriff zu gewährleisten. AWS Managed Microsoft AD Ganz gleich, ob Sie nur eine Handvoll oder Tausende von Benutzern verwalten, diese Integration bietet Flexibilität und Sicherheit für Ihr Unternehmen. Dieses Muster enthält die Schritte für den Einrichtungsprozess, sodass Sie diese Lösung in Ihrer eigenen Umgebung implementieren können.

Voraussetzungen und Einschränkungen

Voraussetzungen

Ein aktiver AWS-Konto

AWS Managed Microsoft AD

Ein bereitgestellter Desktop in Amazon WorkSpaces Personal, der verknüpft ist mit AWS Managed Microsoft AD

Eine Amazon Elastic Compute Cloud (Amazon EC2) -Instanz

Ein Auth0-Konto

Einschränkungen

Einige AWS-Services sind nicht in allen AWS-Regionen verfügbar. Informationen zur Verfügbarkeit in den einzelnen Regionen finden Sie AWS-Services unter Nach Regionen

Architektur

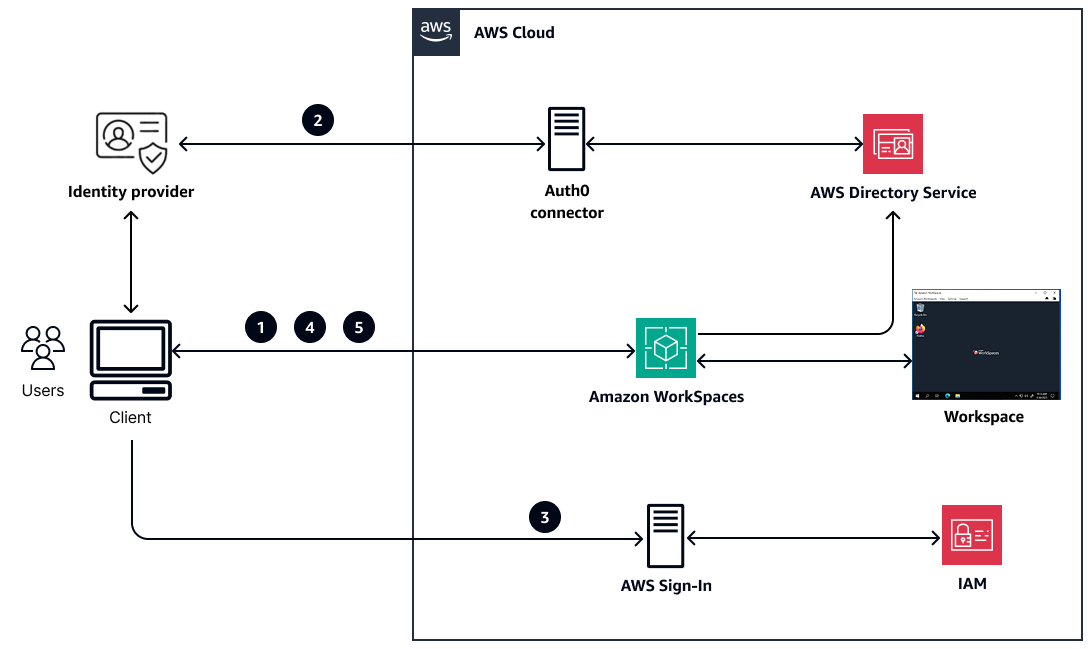

Der SAML 2.0-Authentifizierungsprozess für eine WorkSpaces Client-Anwendung besteht aus fünf Schritten, die in der folgenden Abbildung veranschaulicht werden. Diese Schritte stellen einen typischen Ablauf für die Anmeldung dar. Sie können diesen verteilten Authentifizierungsansatz verwenden, nachdem Sie die Anweisungen in diesem Muster befolgt haben, um eine strukturierte und sichere Methode für den Benutzerzugriff bereitzustellen.

Arbeitsablauf:

Registrierung. Der Benutzer startet die Client-Anwendung für WorkSpaces und gibt den WorkSpaces Registrierungscode für sein SAML-fähiges WorkSpaces Verzeichnis ein. WorkSpaces gibt die Auth0 Identity Provider (IdP) -URL an die Client-Anwendung zurück.

Einloggen.Der WorkSpaces Client leitet mithilfe der Auth0-URL zum Webbrowser des Benutzers weiter. Der Benutzer authentifiziert sich mit seinem Benutzernamen und Passwort. Auth0 gibt eine SAML-Assertion an den Client-Browser zurück. Die SAML-Assertion ist ein verschlüsseltes Token, das die Identität des Benutzers bestätigt.

Authentifizieren Sie sich. Der Clientbrowser sendet die SAML-Assertion an den AWS-Anmeldung Endpunkt, um sie zu validieren. AWS-Anmeldung ermöglicht es dem Aufrufer, eine AWS Identity and Access Management (IAM-) Rolle anzunehmen. Dadurch wird ein Token zurückgegeben, das temporäre Anmeldeinformationen für die IAM-Rolle enthält.

WorkSpaces einloggen. Der WorkSpaces Client präsentiert das Token dem WorkSpaces Service-Endpunkt. WorkSpaces tauscht das Token gegen ein Sitzungstoken aus und gibt das Sitzungstoken mit einer Anmelde-URL an den WorkSpaces Client zurück. Wenn der WorkSpaces Client die Anmeldeseite lädt, wird der Wert für den Benutzernamen mit dem

NameIdWert aufgefüllt, der in der SAML-Antwort übergeben wurde.Streamen. Der Benutzer gibt sein Passwort ein und authentifiziert sich anhand des WorkSpaces Verzeichnisses. WorkSpaces Gibt nach der Authentifizierung ein Token an den Client zurück. Der Client leitet zurück zum WorkSpaces Dienst und präsentiert das Token. Dadurch wird eine Streaming-Sitzung zwischen dem WorkSpaces Client und dem vermittelt WorkSpace.

Anmerkung

Informationen zur Einrichtung eines nahtlosen Single Sign-On-Erlebnisses, für das keine Kennwortabfrage erforderlich ist, finden Sie in der Dokumentation unter Certificate-based Authentication und WorkSpaces Personal. WorkSpaces

Tools

AWS-Services

Amazon WorkSpaces ist ein vollständig verwalteter Service für virtuelle Desktop-Infrastrukturen (VDI), der Benutzern Cloud-basierte Desktops bietet, ohne Hardware beschaffen und bereitstellen oder komplexe Software installieren zu müssen.

AWS Directory Service for Microsoft Active Directoryermöglicht Ihren verzeichnissensitiven Workloads und AWS Ressourcen die Verwendung von Microsoft Active Directory in der. AWS Cloud

Andere Tools

Auth0

ist eine Authentifizierungs- und Autorisierungsplattform, mit der Sie den Zugriff auf Ihre Anwendungen verwalten können.

Epen

| Aufgabe | Description | Erforderliche Fähigkeiten |

|---|---|---|

Installieren Sie den Active Directory-LDAP-Connector in Auth0 mit. AWS Managed Microsoft AD |

| Cloud-Administrator, Cloud-Architekt |

Erstellen Sie eine Anwendung in Auth0, um die SAML-Metadaten-Manifestdatei zu generieren. |

| Cloud-Administrator, Cloud-Architekt |

| Aufgabe | Description | Erforderliche Fähigkeiten |

|---|---|---|

Erstellen Sie einen SAML 2.0-IdP in IAM. | Um SAML 2.0 als IdP einzurichten, folgen Sie den Schritten, die in Erstellen eines SAML-Identitätsanbieters in IAM in der IAM-Dokumentation beschrieben sind. | Cloud-Administrator |

Erstellen Sie eine IAM-Rolle und -Richtlinie für den SAML 2.0-Verbund. |

| Cloud-Administrator |

| Aufgabe | Description | Erforderliche Fähigkeiten |

|---|---|---|

Konfigurieren Sie Auth0- und SAML-Assertionen. | Sie können Auth0-Aktionen verwenden, um Assertionen in SAML 2.0-Antworten zu konfigurieren. Eine SAML-Assertion ist ein verschlüsseltes Token, das die Identität des Benutzers bestätigt.

Damit ist die Einrichtung der SAML 2.0-Authentifizierung für WorkSpaces persönliche Desktops abgeschlossen. Im Abschnitt Architektur wird der Authentifizierungsprozess nach der Einrichtung veranschaulicht. | Cloud-Administrator |

Fehlerbehebung

| Problem | Lösung |

|---|---|

Probleme mit der SAML 2.0-Authentifizierung in WorkSpaces

| Wenn Sie bei der Implementierung der SAML 2.0-Authentifizierung für WorkSpaces Personal auf Probleme stoßen, folgen Sie den Schritten und Links, die im AWS re:POST-Artikel Weitere Informationen zur Untersuchung von SAML 2.0-Fehlern beim Zugriff finden Sie unter: WorkSpaces

|

Zugehörige Ressourcen

Richten Sie SAML 2.0 für WorkSpaces Personal ein (Dokumentation) WorkSpaces