Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

SCP-Bewertung

Anmerkung

Die Informationen in diesem Abschnitt gelten nicht für Verwaltungsrichtlinientypen, einschließlich Backup-Richtlinien, Tag-Richtlinien, Richtlinien für Chat-Anwendungen oder Opt-Out-Richtlinien für KI-Dienste. Weitere Informationen finden Sie unter Vererbung von Verwaltungsrichtlinien verstehen.

Da Sie mehrere Dienststeuerungsrichtlinien (SCPs) auf unterschiedlichen Ebenen anhängen könnenAWS Organizations, können Sie besser verstehen, wie sie bewertet SCPs werden, um SCPs die richtigen Ergebnisse zu erstellen.

Themen

Wie SCPs arbeiten Sie mit Allow

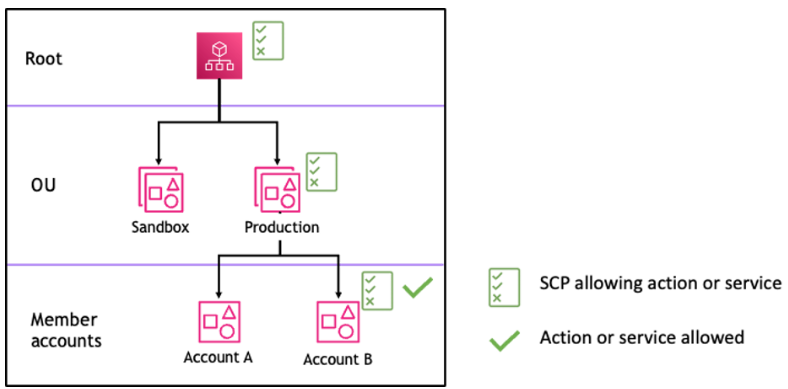

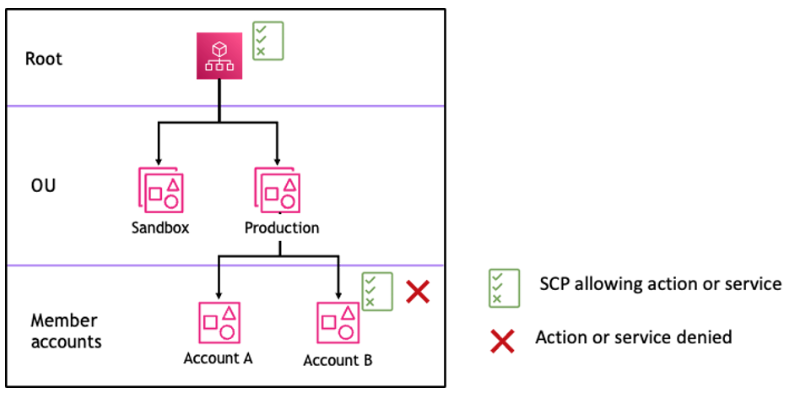

Damit eine Berechtigung für ein bestimmtes Konto erteilt werden kann, muss auf jeder Ebene, vom Stamm bis hin zu jeder OU, im direkten Pfad zum Konto (einschließlich des Zielkontos selbst) eine ausdrückliche Allow Erklärung vorhanden sein. Aus diesem Grund wird bei der Aktivierung SCPs eine AWS verwaltete SCP-Richtlinie mit dem Namen Full AWS Organizations

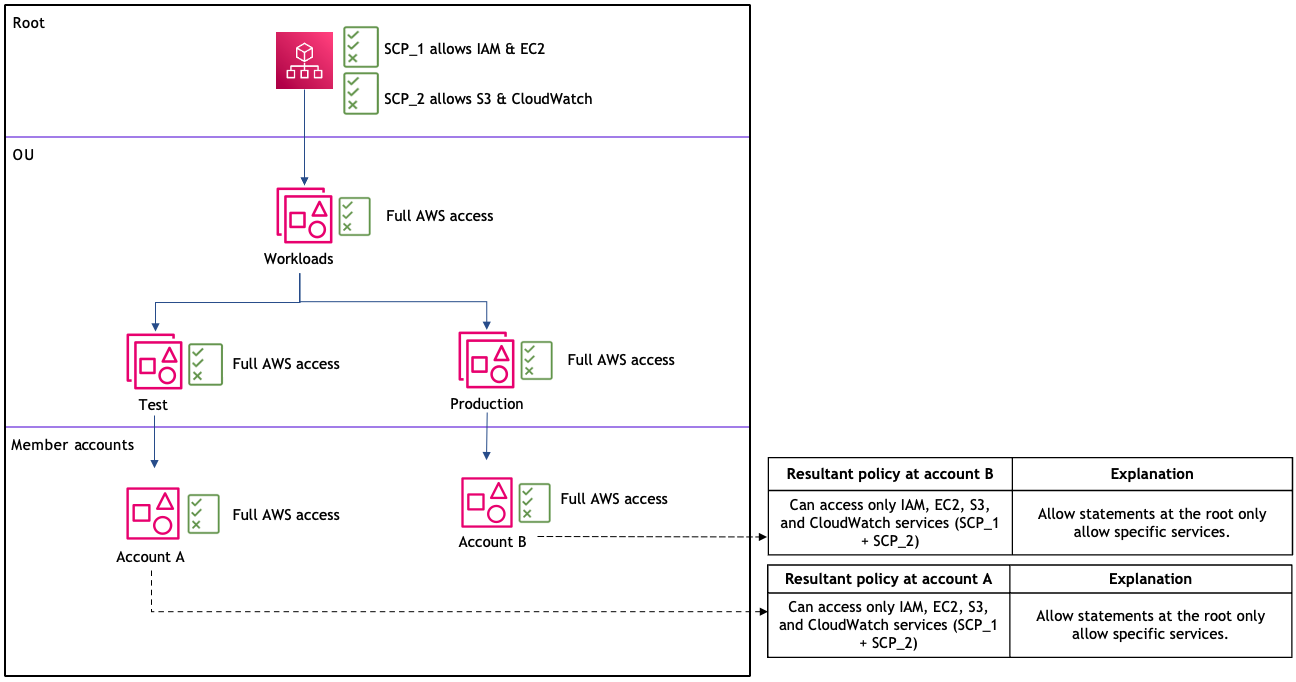

Sehen wir uns zum Beispiel das in den Abbildungen 1 und 2 gezeigte Szenario an. Damit eine Berechtigung oder ein Dienst für Konto B zugelassen werden kann, muss ein SCP, der die Erlaubnis oder den Dienst gewährt, an Root, die Produktionsorganisation und an Konto B selbst angehängt werden.

Die SCP-Bewertung folgt einem deny-by-default Modell, was bedeutet, dass alle Berechtigungen, die in der nicht ausdrücklich erlaubt SCPs sind, verweigert werden. Wenn SCPs auf keiner der Ebenen, wie Root, Production OU oder Account B, eine Zulassungsanweisung vorhanden ist, wird der Zugriff verweigert.

Abbildung 1: Beispiel für eine Organisationsstruktur mit einer Allow Erklärung, die an Root, Production OU und Account B angehängt ist

Abbildung 2: Beispiel für eine Organisationsstruktur mit fehlender Allow Erklärung bei Production OU und deren Auswirkung auf Account B

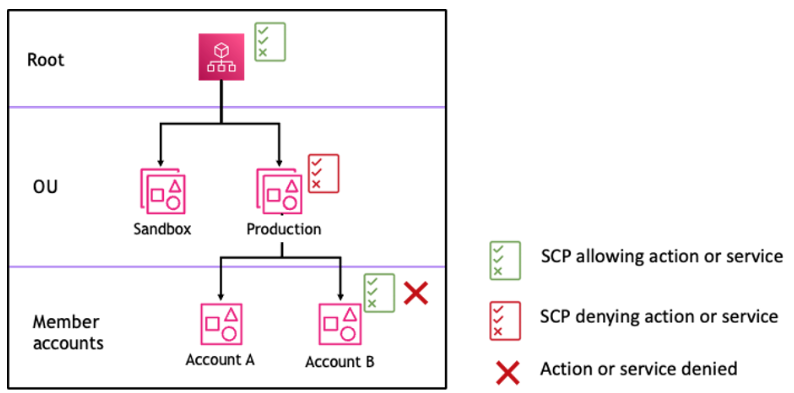

Wie SCPs arbeitet man mit Deny

Damit eine Berechtigung für ein bestimmtes Konto verweigert werden kann, kann jeder SCP vom Stamm bis zu jeder OU im direkten Pfad zum Konto (einschließlich des Zielkontos selbst) diese Berechtigung verweigern.

Nehmen wir zum Beispiel an, der Produktionsorganisation ist ein SCP zugeordnet, für den eine ausdrückliche Deny Anweisung für einen bestimmten Dienst angegeben ist. Zufällig ist auch ein weiterer SCP an Root und Account B angehängt, der explizit den Zugriff auf denselben Dienst ermöglicht, wie in Abbildung 3 dargestellt. Infolgedessen wird sowohl Konto A als auch Konto B der Zugriff auf den Dienst verweigert, da eine Ablehnungsrichtlinie, die einer beliebigen Ebene in der Organisation zugewiesen ist, für alle Konten OUs und Mitgliedskonten, die sich darunter befinden, geprüft wird.

Abbildung 3: Beispiel für eine Organisationsstruktur mit einer Deny-Anweisung, die der Produktionsorganisation beigefügt ist, und deren Auswirkungen auf Konto B

Strategie für die Verwendung SCPs

Beim Schreiben können SCPs Sie eine Kombination aus Allow und Deny -Anweisungen verwenden, um beabsichtigte Aktionen und Dienste in Ihrer Organisation zu ermöglichen. DenyKontoauszüge sind ein wirksames Mittel zur Implementierung von Einschränkungen, die für einen größeren Teil Ihrer Organisation gelten sollten, oder OUs weil sie, wenn sie auf Stamm- oder OU-Ebene angewendet werden, sich auf alle Konten auswirken, denen das Unternehmen untersteht.

Tipp

Sie können die Daten des Dienstes, auf die zuletzt zugegriffen wurde, in IAM verwenden, um Ihre Daten so zu aktualisieren SCPs , AWS-Services dass der Zugriff nur auf die Daten beschränkt wird, die Sie benötigen. Weitere Informationen finden Sie unter Anzeigen der Daten des letzten Zugriffs auf den Organizations-Service für Organizations im IAM-Benutzerhandbuch.

AWS Organizationsfügt jedem Root, jeder Organisationseinheit und jedem Konto bei der Erstellung ein AWS verwaltetes SCP mit dem Namen Full AWSAccessAllow-Anweisung verwenden, um nur bestimmte Dienste zuzulassen. Sie können wählen, ob Full entweder AWSAccess auf der Stammebene oder auf jeder Ebene ersetzt werden soll. Wenn Sie eine dienstspezifische Zulassungsliste SCP an das Stammverzeichnis anhängen, gilt diese automatisch für alle Konten OUs und die darunter liegenden Konten. Das bedeutet, dass eine einzige Richtlinie auf Stammebene die effektive Service-Zulassungsliste für die gesamte Organisation festlegt, wie in Szenario 7 gezeigt. Alternativ können Sie Full AWSAccess für jede Organisationseinheit und jedes Konto entfernen und ersetzen, sodass Sie detailliertere Service-Zulassungslisten implementieren können, die sich je nach Organisationseinheit oder einzelnen Konten unterscheiden.

Hinweis: Wenn Sie sich ausschließlich auf Allow-Anweisungen und das implizite deny-by-default Modell verlassen, kann dies zu unbeabsichtigtem Zugriff führen, da umfassendere oder sich überschneidende Allow-Anweisungen restriktivere Anweisungen außer Kraft setzen können.

Eine Richtlinie, die die beiden Aussagen kombiniert, könnte wie das folgende Beispiel aussehen. Sie verhindert, dass Mitgliedskonten die Organisation verlassen, und ermöglicht die Nutzung der gewünschten AWS-Dienste. Der Organisationsadministrator kann die vollständige AWSAccess Richtlinie trennen und stattdessen diese Richtlinie anhängen.

Betrachten Sie die folgende Organisationsstruktur und die folgenden Szenarien, um zu demonstrieren, wie mehrere Dienststeuerungsrichtlinien (SCPs) in einer AWS Organisation angewendet werden können.

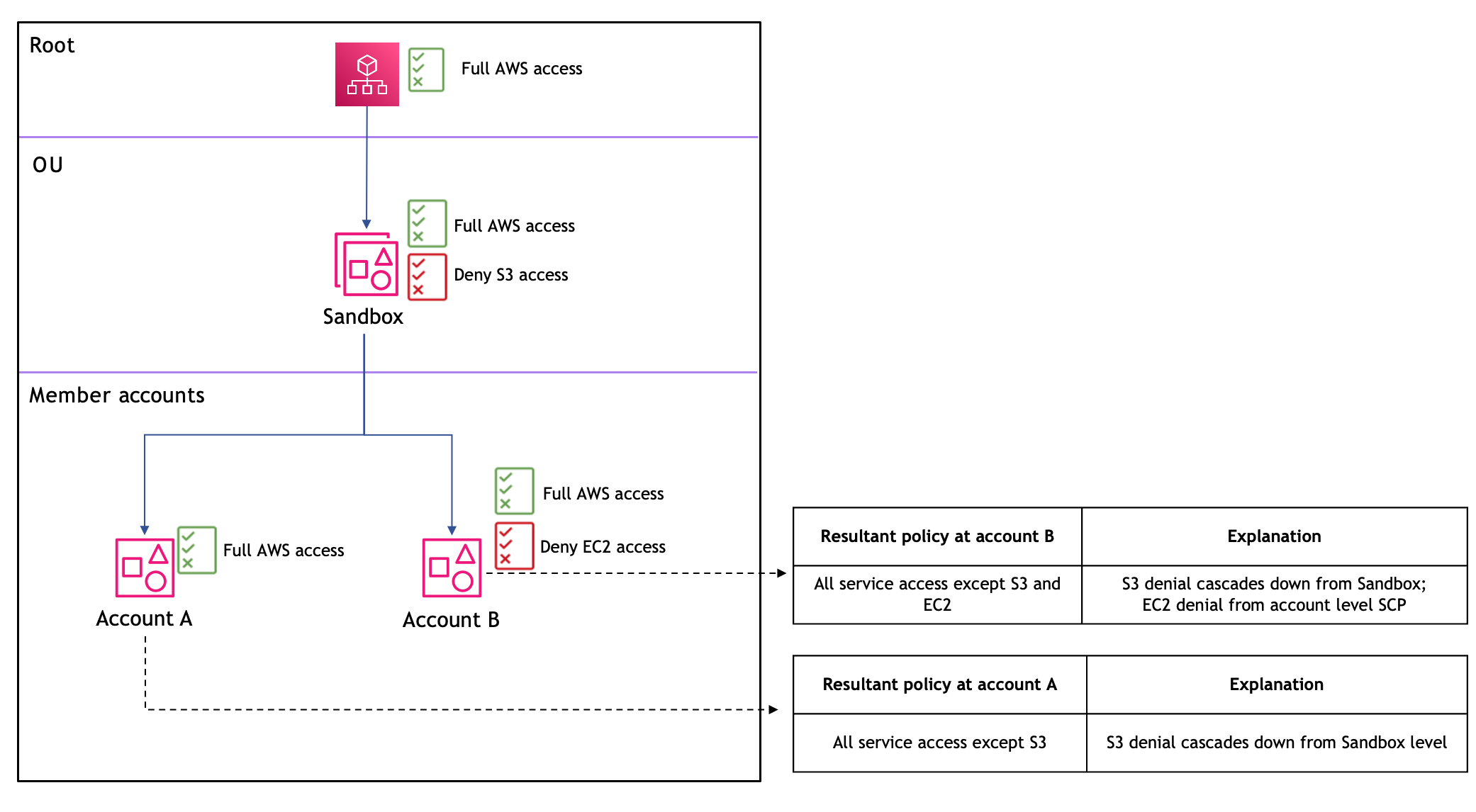

Szenario 1: Auswirkungen von Deny-Richtlinien

Dieses Szenario zeigt, wie sich Ablehnungsrichtlinien auf höheren Organisationsebenen auf alle unten aufgeführten Konten auswirken. Wenn für die Sandbox-Organisationseinheit sowohl die Richtlinien „AWSVollzugriff“ als auch „Zugriff auf S3 verweigern“ gelten und Konto B die Richtlinie „ EC2 Zugriff verweigern“ hat, hat dies zur Folge, dass Konto B nicht auf S3 zugreifen kann (von der Verweigerung auf OU-Ebene) und EC2 (von der Sperrung auf Kontoebene). Konto A hat keinen S3-Zugriff (aufgrund der Sperrung auf OU-Ebene).

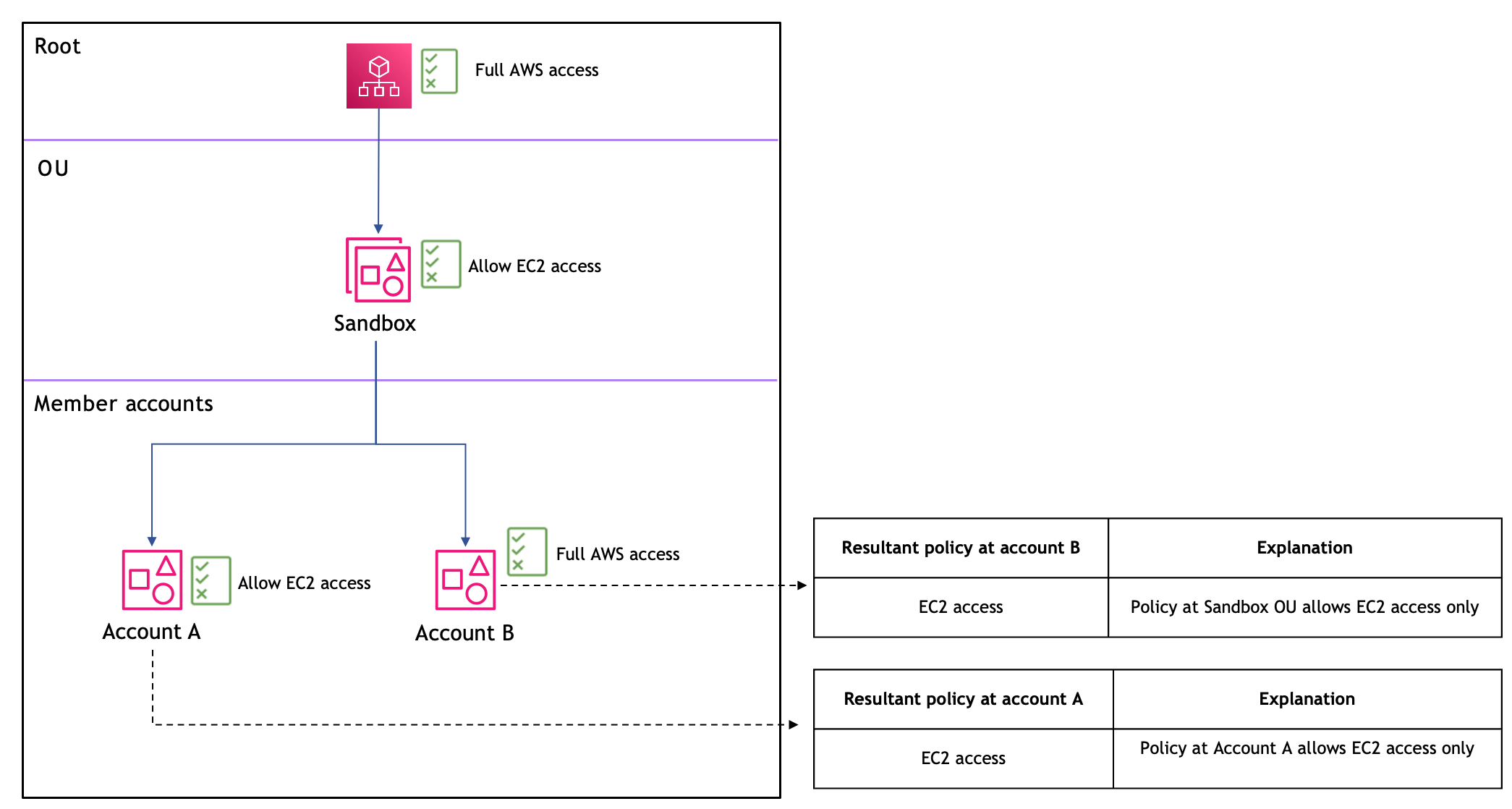

Szenario 2: Zulassungsrichtlinien müssen auf jeder Ebene existieren

Dieses Szenario zeigt, wie Richtlinien zum Zulassen funktionieren SCPs. Damit auf einen Dienst zugegriffen werden kann, muss es auf jeder Ebene, vom Stammverzeichnis bis zum Konto, eine ausdrückliche Genehmigung geben. Da für die Sandbox-Organisationseinheit die Richtlinie „ EC2 Zugriff zulassen“ gilt, die den Zugriff auf EC2 Dienste nur ausdrücklich erlaubt, haben Konto A und B nur EC2 Zugriff.

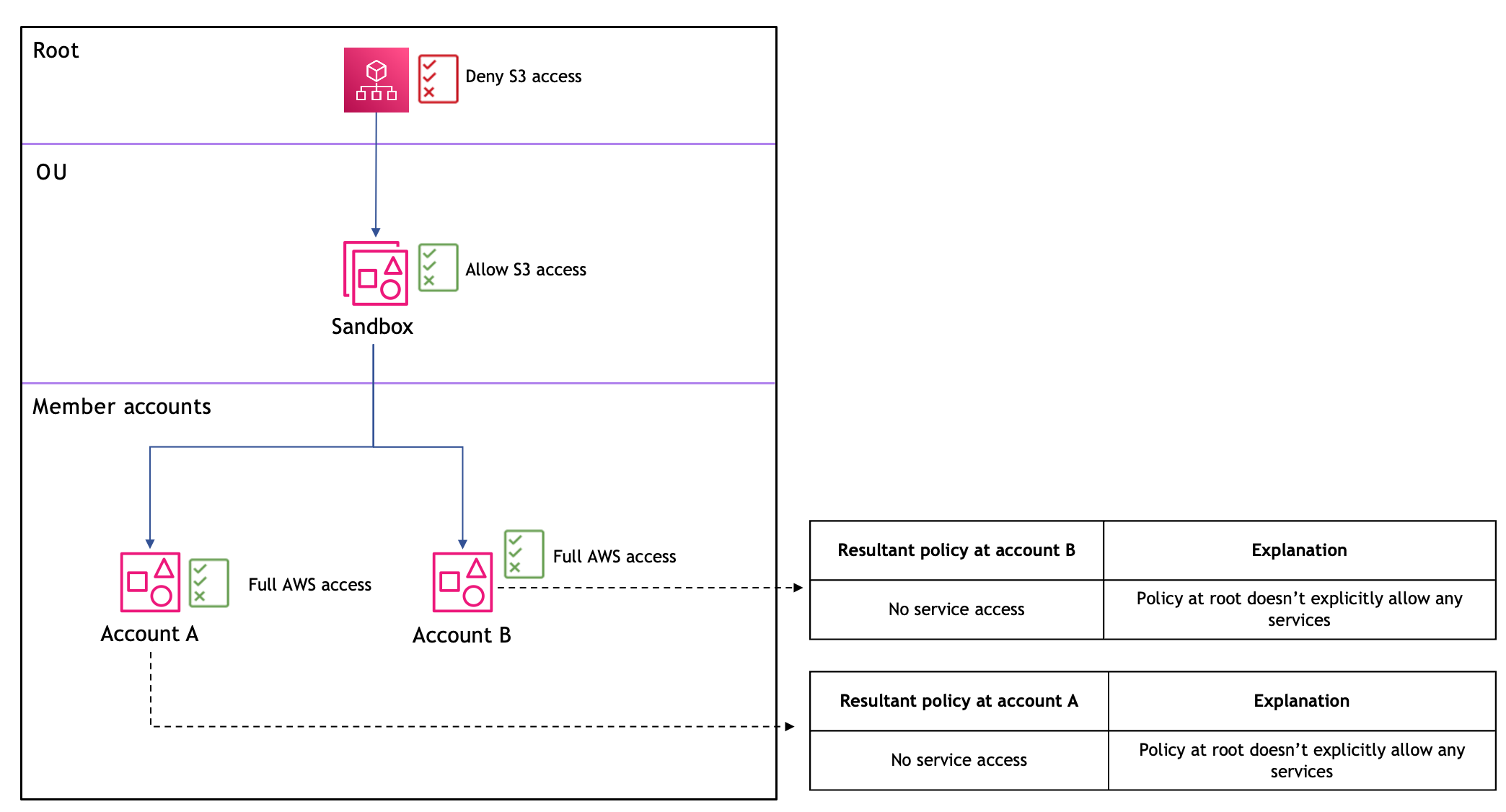

Szenario 3: Auswirkung des Fehlens einer Zulassungsanweisung auf Stammebene

Das Fehlen einer „Zulassen“ -Anweisung auf Stammebene in einem SCP ist eine kritische Fehlkonfiguration, die effektiv den gesamten Zugriff auf AWS Dienste und Aktionen für alle Mitgliedskonten in Ihrer Organisation blockiert.

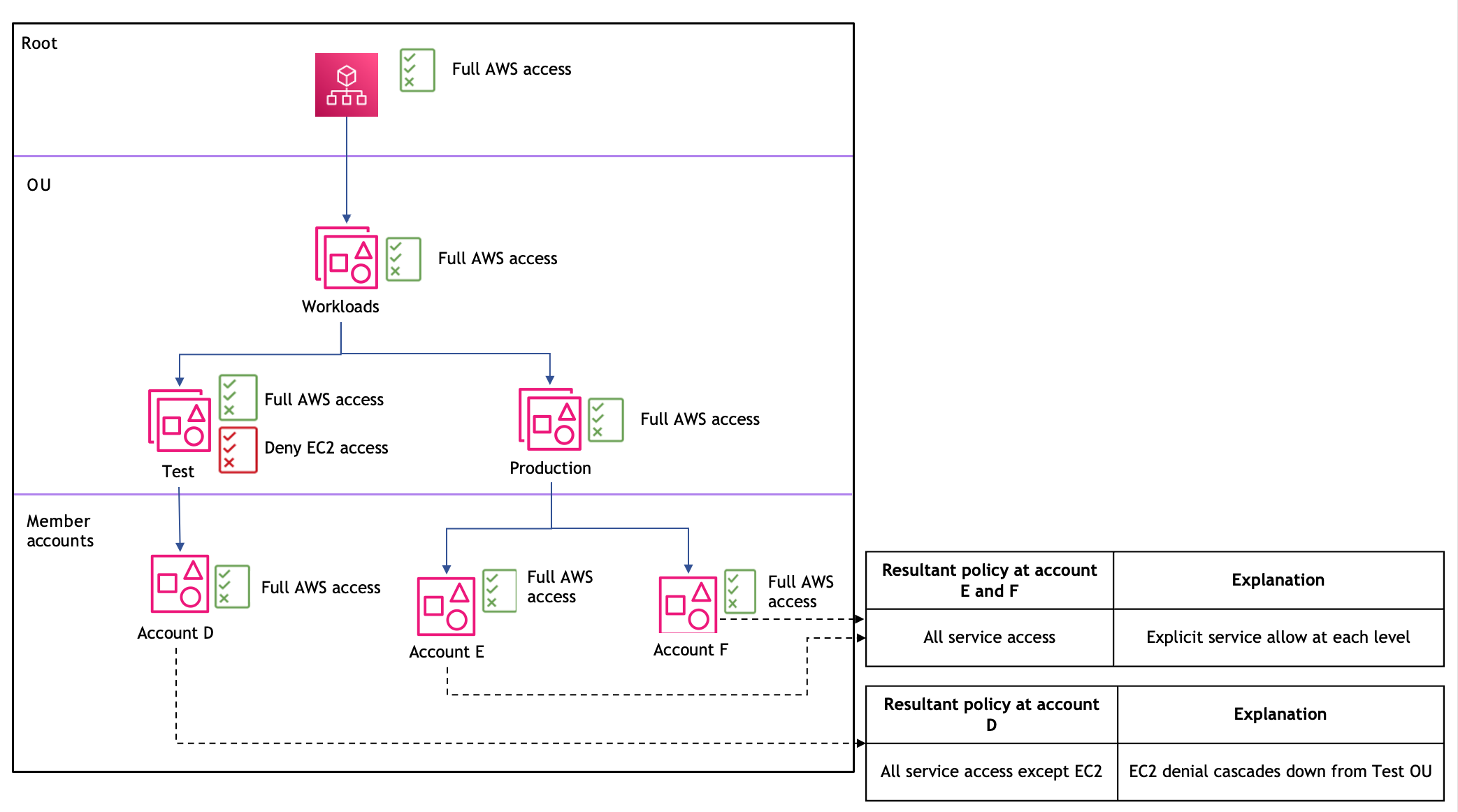

Szenario 4: Mehrschichtige Deny-Anweisungen und daraus resultierende Berechtigungen

In diesem Szenario wird eine zweistufige Struktur der Organisationseinheit demonstriert. Sowohl die Stammorganisationseinheit als auch die Workload-Organisationseinheit haben „AWSVollzugriff“, die Test-OU hat „AWSVollzugriff“ mit „ EC2 Zugriff verweigern“ und die Produktionsorganisationseinheit hat „AWSVollzugriff“. Somit hat Konto D alle Servicezugriffe, außer dass Konto E EC2 und F den gesamten Servicezugriff haben.

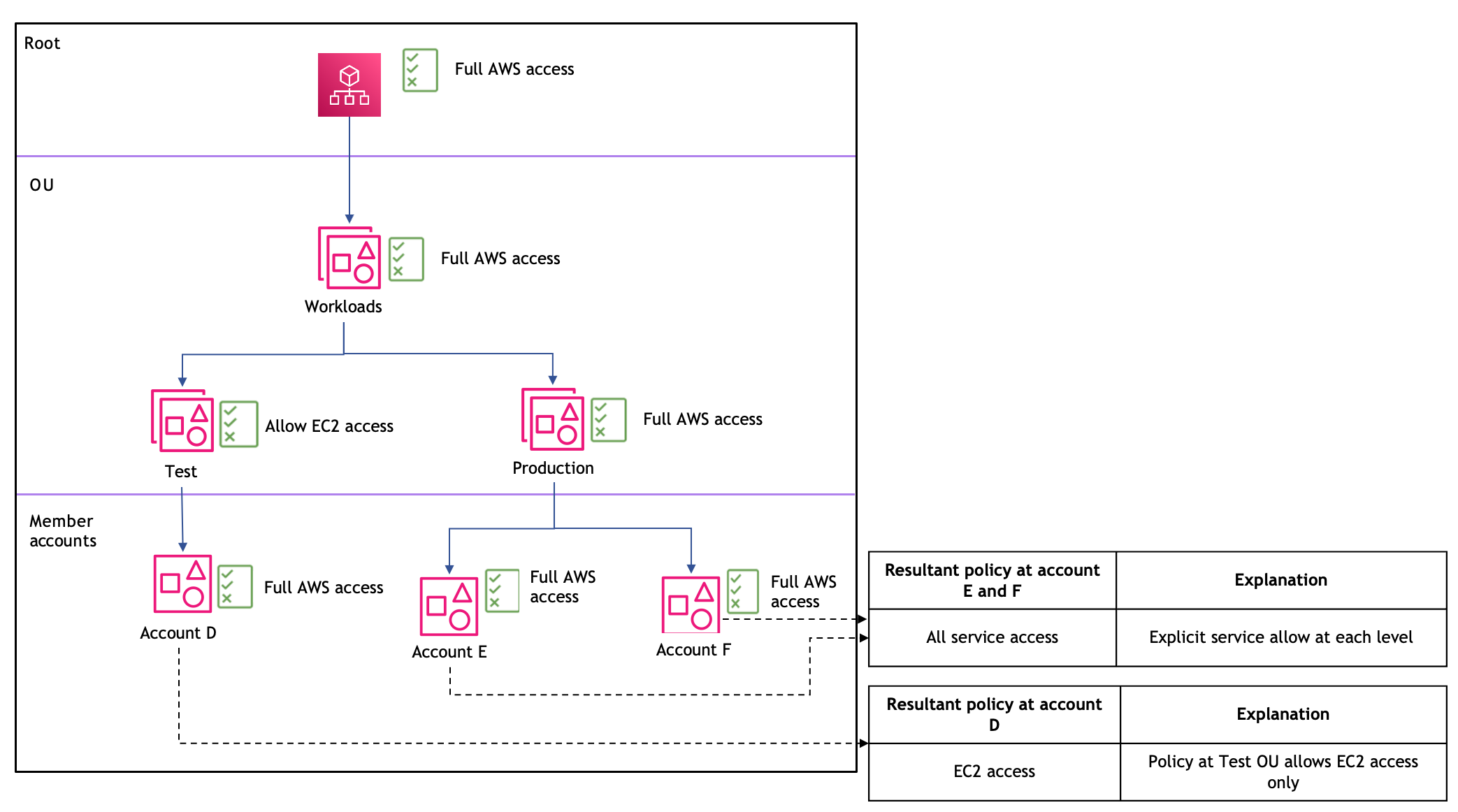

Szenario 5: Erlauben Sie Richtlinien auf OU-Ebene, um den Dienstzugriff einzuschränken

Dieses Szenario zeigt, wie Zulassungsrichtlinien verwendet werden können, um den Zugriff auf bestimmte Dienste einzuschränken. Die Test-OU verfügt über die Richtlinie „ EC2 Zugriff zulassen“, was bedeutet, dass nur EC2 Dienste für Konto D zugelassen sind. Die Produktionsorganisationseinheit behält den „AWSVollzugriff“ bei, sodass die Konten E und F Zugriff auf alle Dienste haben. Dies zeigt, wie restriktivere Genehmigungsrichtlinien auf OU-Ebene implementiert werden können, während auf der Stammebene umfassendere Genehmigungsrichtlinien beibehalten werden können.

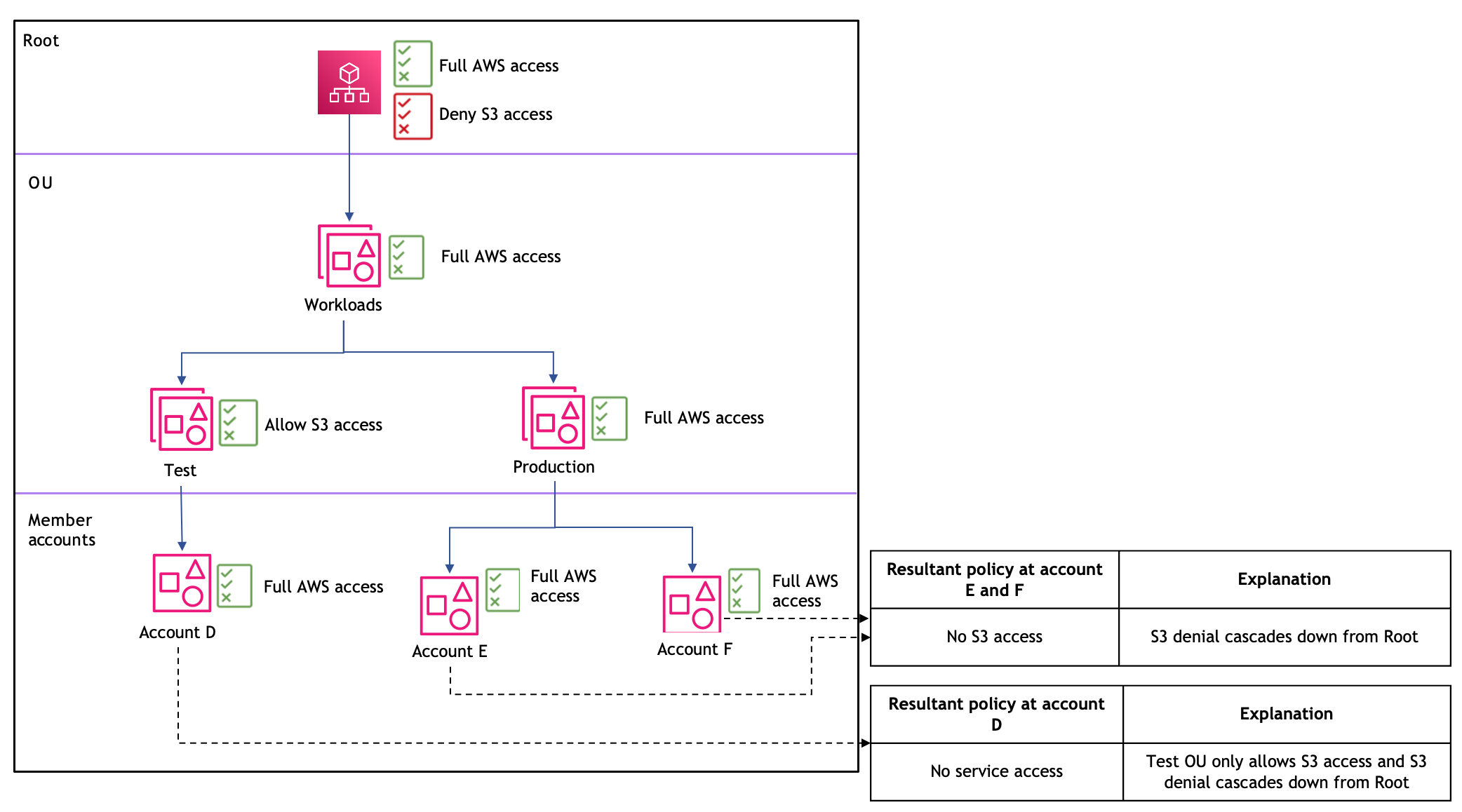

Szenario 6: Die Ablehnung auf Root-Ebene wirkt sich auf alle Konten aus, unabhängig von den Genehmigungen auf niedrigerer Ebene

Dieses Szenario zeigt, dass sich eine Ablehnungsrichtlinie auf Stammebene auf alle Konten in der Organisation auswirkt, unabhängig von den Zulassungsrichtlinien auf niedrigerer Ebene. Für das Stammverzeichnis gelten sowohl die Richtlinien „AWSVollzugriff“ als auch „Zugriff auf S3 verweigern“. Obwohl für die Test-OU die Richtlinie „S3-Zugriff zulassen“ gilt, hat die S3-Verweigerung auf Stammebene Vorrang. Konto D hat keinen Dienstzugriff, da die Test-OU nur S3-Zugriff erlaubt, S3 jedoch auf Stammebene verweigert wird. Die Konten E und F können aufgrund der ausdrücklichen Ablehnung auf Stammebene auf andere Dienste mit Ausnahme von S3 zugreifen.

Szenario 7: Benutzerdefiniert auf Stammebene ermöglichen es Richtlinien, den Zugriff auf OU-Ebene einzuschränken

Dieses Szenario zeigt, wie SCPs explizite Dienstzulassungslisten funktionieren, wenn sie auf Stammebene innerhalb eines angewendet werden. AWS Organizations Auf der Root-Ebene der Organisation SCPs sind zwei benutzerdefinierte „Service Allow“ angehängt, die ausdrücklich den Zugriff auf eine begrenzte Anzahl von AWS Diensten erlauben — SCP_1 erlaubt IAM und Amazon EC2, SCP_2 erlaubt Amazon S3 und Amazon. CloudWatch Auf der Ebene der Organisationseinheit (OU) bleibt die Standardrichtlinie „Vollständig“ erhalten. AWSAccess Aufgrund des Kreuzungsverhaltens OUs können die Konten A und B unter diesen Konten jedoch nur auf die Dienste zugreifen, die vom SCP auf Stammebene ausdrücklich zugelassen wurden. Die restriktivere Stammrichtlinie hat Vorrang, wodurch der Zugriff effektiv nur auf IAM, S3 und CloudWatch Dienste beschränkt wird EC2, unabhängig von den umfassenderen Berechtigungen, die auf niedrigeren Organisationsebenen gewährt werden.