Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Migration von Workloads: CloudEndure landing zone (SALZ)

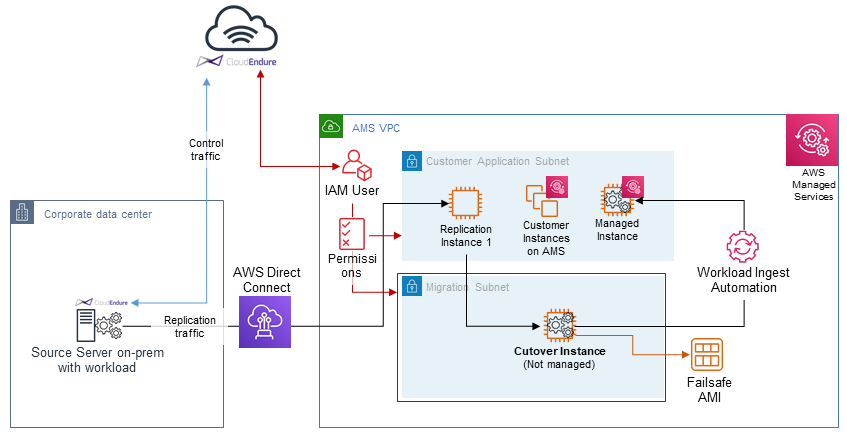

Dieser Abschnitt enthält Informationen zur Einrichtung einer Zwischenmigration mit einem einzigen Konto landing zone) für CloudEndure (CE) -Cutover-Instances, die für einen Workload Ingest (WIGS) -RFC verfügbar sind.

Weitere Informationen finden Sie unter Migration. CloudEndure CloudEndure

Anmerkung

Dabei handelt es sich um ein vordefiniertes, sicherheitsverstärktes Migrationsschema und Muster.

Voraussetzungen:

Ein AMS-Kundenkonto

Netzwerk- und Zugriffsintegration zwischen dem AMS-Konto und dem Kunden vor Ort

Ein Konto CloudEndure

Ein Workflow zur Vorabgenehmigung für eine AMS-Sicherheitsprüfung und -freigabe, der mit Ihrem CA and/or CSDM ausgeführt wird (z. B. bietet der Missbrauch der permanenten Anmeldeinformationen des IAM-Benutzers die Möglichkeit, Instances und Sicherheitsgruppen zu create/delete verwenden)

Anmerkung

Spezifische Vorbereitungs- und Migrationsprozesse werden in diesem Abschnitt beschrieben.

Vorbereitung: Sie und der AMS-Betreiber:

Bereiten Sie einen Änderungsantrag (Request for Change, RFC) mit dem Management | Sonstige | Andere | Aktualisiere den Änderungstyp für AMS für die folgenden Ressourcen und Updates vor. Sie können ein separates Update | Anderes Update RFCs oder ein einzelnes Update einreichen. Einzelheiten zu diesem RFC/CT finden Sie unter Sonstiges | Anderes Update mit diesen Anfragen:

Weisen Sie Ihrer AMS-VPC einen sekundären CIDR-Block zu, einen temporären CIDR-Block, der nach Abschluss der Migration entfernt wird. Stellen Sie sicher, dass der Block nicht mit bestehenden Routen zurück zu Ihrem lokalen Netzwerk kollidiert. Wenn Ihr AMS VPC CIDR beispielsweise 10.0.0.0/16 ist und es eine Route zurück zu Ihrem lokalen Netzwerk von 10.1.0.0/16 gibt, dann könnte das temporäre sekundäre CIDR 10.255.255.0/24 sein. Informationen zu AWS CIDR-Blöcken finden Sie unter VPC and Subnet Sizing.

Erstellen Sie ein neues, privates Subnetz innerhalb der AMS-VPC mit Initial-Garden. Beispielname:.

migration-temp-subnetErstellen Sie eine neue Routentabelle für das Subnetz mit nur lokalen VPC- und NAT-Routen (Internet), um Konflikte mit dem Quellserver während der Instanzübernahme und mögliche Ausfälle zu vermeiden. Stellen Sie sicher, dass ausgehender Datenverkehr ins Internet für Patch-Downloads zugelassen ist und dass die Voraussetzungen für AMS WIGS heruntergeladen und installiert werden können.

Aktualisieren Sie Ihre Managed AD-Sicherheitsgruppe, um eingehenden und ausgehenden Datenverkehr zuzulassen. to/from

migration-temp-subnetFordern Sie außerdem an, dass Ihre EPS-Load Balancer (ELB) -Sicherheitsgruppe (z. B.mc-eps-McEpsElbPrivateSecurityGroup-M79OXBZEEX74) aktualisiert wird, um das neue, private Subnetz (d. h.) zuzulassen.migration-temp-subnetWenn der Datenverkehr aus dem dedizierten Subnetz CloudEndure (CE) nicht auf allen drei TCP-Ports zulässig ist, schlägt die WIGS-Erfassung fehl.Fordern Sie abschließend eine neue IAM-Richtlinie und einen neuen CloudEndure IAM-Benutzer an. <Customer Application Subnet (s) + Temp Migration Subnet>Für die Richtlinie ist Ihre korrekte Kontonummer erforderlich, und das Subnetz IDs in der

RunInstancesAbrechnung sollte wie folgt lauten: Ihr.Um eine vorab von AMS genehmigte CloudEndure IAM-Richtlinie einzusehen: Entpacken Sie die WIGS Cloud Endure Landing Zone-Beispieldatei und öffnen Sie die.

customer_cloud_endure_policy.jsonAnmerkung

Wenn Sie eine restriktivere Richtlinie wünschen, besprechen Sie mit Ihrem Ansprechpartner, was Sie benötigen, CloudArchitect/CSDM und lassen Sie sich, falls erforderlich, von einem AMS Security Review und Signoff überzeugen, bevor Sie einen RFC zur Implementierung der Richtlinie einreichen.

Ihre Vorbereitungsschritte CloudEndure für die Erfassung von AMS-Workloads sind abgeschlossen, und wenn Ihr Migrationspartner seine Vorbereitungsschritte abgeschlossen hat, kann die Migration durchgeführt werden. Der WIGS-RFC wird von Ihrem Migrationspartner eingereicht.

Anmerkung

IAM-Benutzerschlüssel werden nicht direkt geteilt, sondern müssen vom AMS-Mitarbeiter in einer Bildschirmfreigabesitzung in die CloudEndure Managementkonsole eingegeben werden.

Vorbereitung: Migrationspartner und AMS-Betreiber:

CloudEndure Migrationsprojekt erstellen.

Lassen Sie AMS während der Projekterstellung die IAM-Benutzeranmeldedaten in Screensharing-Sitzungen eingeben.

Wählen Sie unter Replikationseinstellungen -> Wählen Sie das Subnetz aus, in dem die Replikationsserver gestartet werden sollen, und wählen Sie das Subnetz aus. customer-application-x

Wählen Sie unter Replikationseinstellungen -> Wählen Sie die Sicherheitsgruppen aus, die auf die Replikationsserver angewendet werden sollen, beide Sentinel-Sicherheitsgruppen (Nur privat und). EgressAll

Definieren Sie die Umtauschoptionen für die Maschinen (Instanzen).

Subnetz:. migration-temp-subnet

Sicherheitsgruppe: Beide „Sentinel“ -Sicherheitsgruppen (Nur privat und). EgressAll

Cutover-Instances müssen in der Lage sein, mit dem AMS Managed AD und mit öffentlichen AWS-Endpunkten zu kommunizieren.

Elastische IP: Keine

Öffentliche IP: nein

IAM-Rolle: customer-mc-ec 2-Instanzen-Profil

Die IAM-Rolle muss die SSM-Kommunikation ermöglichen. Es ist besser, die AMS-Standardeinstellung zu verwenden.

Stellen Sie die Tags gemäß der Konvention ein.

Migration: Migrationspartner:

Erstellen Sie einen Dummy-Stack auf AMS. Sie verwenden die Stack-ID, um Zugriff auf die Bastionen zu erhalten.

Installieren Sie den CloudEndure (CE) -Agenten auf dem Quellserver. Einzelheiten finden Sie unter Installation der Agents

. Erstellen Sie lokale Administratoranmeldedaten auf dem Quellserver.

Planen Sie ein kurzes Umstellungsfenster ein und klicken Sie auf Übernahme, wenn Sie bereit sind. Damit ist die Migration abgeschlossen und die Benutzer werden zur AWS-Zielregion weitergeleitet.

Beantragen Sie den Zugriff eines Stack-Administrators auf den Dummy-Stack, siehe Anfrage für Administratorzugriff.

Melden Sie sich mit den von Ihnen erstellten lokalen Administratoranmeldedaten bei der Bastion und dann bei der Cutover-Instance an.

Erstellen Sie ein ausfallsicheres AMI. Einzelheiten zur Erstellung finden Sie AMIs unter AMI Create.

Bereiten Sie die Instance für die Aufnahme vor, siehe. Migration von Workloads: Voraussetzungen für Linux und Windows

Führen Sie WIGS RFC für die Instanz aus, siehe. Workload Ingest Stack: Erstellen