Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Patch-Management in AMS Accelerate verstehen

Wichtig

Accelerate Patch Reporting implementiert in regelmäßigen Abständen eine AWS Glue ressourcenbasierte Richtlinie. Beachten Sie, dass AMS-Updates für das Patching-System bestehende ressourcenbasierte Richtlinien überschreiben. AWS Glue

Wichtig

Sie können alternative Patch-Repositorys für verwaltete Knoten angeben. AMS implementiert zwar Ihre angeforderten Patch-Konfigurationen, Sie sind jedoch dafür verantwortlich, die Sicherheit Ihrer ausgewählten Repositorys auszuwählen und zu überprüfen. Sie müssen auch alle Risiken akzeptieren, die sich aus der Nutzung dieser Repositorien ergeben, wie z. B. Risiken in der Lieferkette.

Im Folgenden finden Sie bewährte Methoden für die Sicherheit Ihres Patch-Management-Prozesses:

-

Verwenden Sie nur vertrauenswürdige, verifizierte Repository-Quellen

-

Verwenden Sie nach Möglichkeit standardmäßig standardmäßige Repositorys von Betriebssystemanbietern

-

Prüfen Sie regelmäßig benutzerdefinierte Repository-Konfigurationen

Sie können das AMS Accelerate-Patch-System Patch Add-On verwenden, um Ihre Instances mit sicherheitsrelevanten und anderen Updates zu patchen. Accelerate Patch Add-On ist eine Funktion, die tagbasiertes Patching für AMS-Instances ermöglicht. Es nutzt die AWS Systems Manager (SSM) -Funktionalität, sodass Sie Instances taggen und diese Instances mithilfe einer Baseline und eines von Ihnen konfigurierten Fensters patchen lassen können. Das AMS Accelerate Patch Add-On ist eine Onboarding-Option. Wenn Sie es beim Onboarding Ihres Accelerate-Kontos nicht erhalten haben, wenden Sie sich an Ihren Cloud Service Delivery Manager (CSDM), um es zu erhalten.

AMS Accelerate Patch Management verwendet die Patch-Baseline-Funktionalität von Systems Manager, um die Definition der Patches zu steuern, die auf eine Instanz angewendet werden. Die Patch-Baseline enthält die Liste der Patches, die vorab genehmigt wurden, z. B. alle Sicherheitspatches. Die Konformität der Instanz wird anhand der ihr zugewiesenen Patch-Baseline gemessen. AMS Accelerate installiert standardmäßig alle verfügbaren Patches, um die Instance auf dem neuesten Stand zu halten.

Anmerkung

AMS Accelerate wendet nur Betriebssystem-Patches (OS) an. Beispielsweise werden für Windows nur Windows-Updates angewendet, keine Microsoft-Updates.

Informationen zu Berichten finden Sie unterAMS-Host-Management-Berichte.

AMS Accelerate bietet eine Reihe von Betriebsdienstleistungen, die Sie dabei unterstützen, betriebliche Exzellenz zu erreichen AWS. Einen schnellen Überblick darüber, wie AMS Ihren Teams dabei hilft, AWS Cloud mit einigen unserer wichtigsten betrieblichen Funktionen, darunter Helpdesk rund um die Uhr, proaktive Überwachung, Sicherheit, Patching, Protokollierung und Backup, zu operativer Exzellenz zu gelangen, finden Sie in den AMS-Referenzarchitekturdiagrammen

Themen

Empfehlungen zum Patchen

Wenn Sie im Anwendungs- oder Infrastrukturbetrieb tätig sind, wissen Sie, wie wichtig eine Patch-Lösung für das Betriebssystem (OS) ist, die flexibel und skalierbar genug ist, um den unterschiedlichen Anforderungen Ihrer Anwendungsteams gerecht zu werden. In einer typischen Organisation verwenden einige Anwendungsteams eine Architektur, die unveränderliche Instanzen beinhaltet, während andere ihre Anwendungen auf veränderbaren Instanzen bereitstellen.

Weitere Informationen zu AWS präskriptiven Anleitungen zum Patchen finden Sie unter Automatisiertes Patchen für veränderliche Instanzen in der Hybrid Cloud unter Verwendung von. AWS Systems Manager

Anmerkung

Accelerate Patch Add-On ist eine Funktion, die tagbasiertes Patching für AMS-Instanzen ermöglicht. Es nutzt die AWS Systems Manager (SSM) -Funktionalität, sodass Sie Instances taggen und diese Instances mithilfe einer Baseline und eines von Ihnen konfigurierten Fensters patchen lassen können. Das AMS Accelerate Patch Add-On ist eine Onboarding-Option. Wenn Sie es beim Onboarding Ihres Accelerate-Kontos nicht erhalten haben, wenden Sie sich an Ihren Cloud Service Delivery Manager (CSDM), um es zu erhalten.

Empfehlungen zur Patch-Verantwortung

Der Patch-Prozess für persistente Instanzen sollte die folgenden Teams und Aktionen einbeziehen:

Die Application (DevOps) -Teams definieren die Patchgruppen für ihre Server auf der Grundlage der Anwendungsumgebung, des Betriebssystemtyps oder anderer Kriterien. Sie definieren auch die Wartungsfenster, die für jede Patchgruppe spezifisch sind. Diese Informationen sollten auf Tags gespeichert werden, die an die Instanzen angehängt sind. Die empfohlenen Tag-Namen sind „Patch Group“ und „Maintenance Window“. Während jedes Patch-Zyklus bereiten sich die Anwendungsteams auf das Patchen vor, testen die Anwendung nach dem Patchen und beheben alle Probleme mit ihren Anwendungen und dem Betriebssystem während des Patchens.

Das Security Operations Team definiert die Patch-Baselines für verschiedene Betriebssystemtypen, die von den Anwendungsteams verwendet werden, und stellt die Patches über Systems Manager Patch Manager zur Verfügung.

Die automatisierte Patching-Lösung wird regelmäßig ausgeführt und stellt die in den Patch-Baselines definierten Patches auf der Grundlage der benutzerdefinierten Patch-Gruppen und Wartungsfenster bereit.

-

Die Governance- und Compliance-Teams definieren Patching-Richtlinien sowie Ausnahmeverfahren und -mechanismen.

Weitere Informationen finden Sie unter Lösungsdesign für Patches für EC2 veränderbare Instanzen.

Anleitung für Anwendungsteams

Machen Sie sich mit der Erstellung und Verwaltung von Wartungsfenstern vertraut. Weitere Informationen finden Sie unter AWS Systems Manager Wartungsfenster und SSM-Wartungsfenster für Patches erstellen. Wenn Sie die allgemeine Struktur und Verwendung von Wartungsfenstern verstehen, können Sie besser verstehen, welche Informationen Sie bereitstellen müssen, wenn Sie nicht selbst die Person sind, die sie erstellt.

Planen Sie für Hochverfügbarkeits-Setups (HA) ein Wartungsfenster pro Availability Zone und pro Umgebung ein (Dev/Test/Prod). Dadurch wird die kontinuierliche Verfügbarkeit während des Patchens gewährleistet.

Die empfohlene Dauer des Wartungsfensters beträgt 4 Stunden mit einer Frist von 1 Stunde plus 1 zusätzliche Stunde pro 50 Instanzen

Patchen Sie Entwicklungs- und Testversionen mit ausreichend Abstand zwischen den Versionen, damit Sie potenzielle Probleme vor dem Patchen in der Produktionsumgebung erkennen können.

Automatisieren Sie allgemeine Aufgaben vor und nach dem Patchen mithilfe von SSM-Automatisierung und führen Sie sie als Aufgaben im Wartungsfenster aus. Beachten Sie, dass Sie für Aufgaben nach dem Patchen sicherstellen müssen, dass genügend Zeit zur Verfügung steht, da Aufgaben nicht gestartet werden, sobald der Grenzwert erreicht ist.

Machen Sie sich mit Patch-Baselines und ihren Funktionen vertraut, insbesondere mit Verzögerungen bei der automatischen Genehmigung von Patch-Schweregradtypen, mit denen sichergestellt werden kann, dass nur die Patches, die in installiert wurden, zu einem späteren Zeitpunkt in der Dev/Test Produktion angewendet werden. Weitere Informationen finden Sie unter Über Patch-Baselines.

Hinweise für Teams für Sicherheitsoperationen

Lesen Sie die Patch-Baselines und machen Sie sich mit ihnen vertraut. Die Patch-Genehmigung erfolgt automatisiert und verfügt über verschiedene Regeloptionen. Weitere Informationen finden Sie unter Über Patch-Baselines.

Besprechen Sie die Anforderungen rund um das Patchen Dev/Test/Prod mit den Anwendungsteams und entwickeln Sie mehrere Baselines, um diesen Anforderungen gerecht zu werden.

Leitlinien für Governance- und Compliance-Teams

Beim Patchen sollte es sich um eine Abmeldefunktion handeln. Ein standardmäßiges Wartungsfenster und automatisches Tagging sollten vorhanden sein, um sicherzustellen, dass nichts ungepatcht bleibt. AMS Resource Tagger kann Ihnen dabei helfen. Besprechen Sie diese Option mit Ihrem Cloud-Architekten (CA) oder Cloud Service Delivery Manager (CSDM), um sich bei der Implementierung beraten zu lassen.

Anträge auf Befreiung vom Patching sollten Unterlagen enthalten, die die Ausnahme begründen. Ein Chief Information Security Officer (CISO) oder ein anderer Genehmigungsbeauftragter sollte den Antrag genehmigen oder ablehnen.

Die Einhaltung der Patches sollte regelmäßig über die Patch Manager-Konsole, den Security Hub oder einen Schwachstellenscanner überprüft werden.

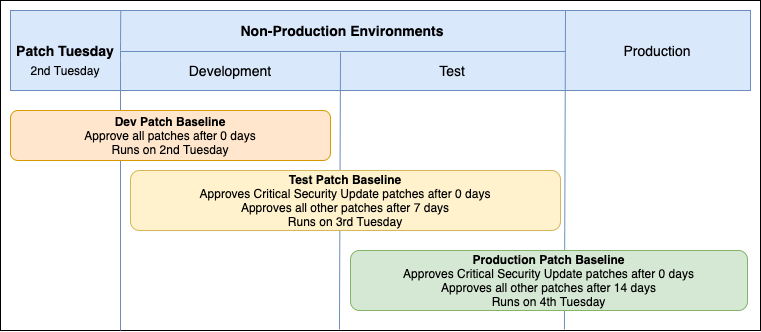

Beispieldesign für eine Windows-Anwendung mit hoher Verfügbarkeit

Überblick:

Ein Wartungsfenster pro AZ.

Ein Satz von Wartungsfenstern pro Umgebung.

Eine Patch-Baseline pro Umgebung:

-

Entwickler: Genehmigen Sie alle Schweregrade und Klassifizierungen nach 0 Tagen.

Test: Genehmigen Sie kritische Sicherheitsupdates nach 0 Tagen und alle anderen Schweregrade und Klassifizierungen nach 7 Tagen.

Prod: Genehmigen Sie kritische Sicherheitsupdate-Patches nach 0 Tagen und alle anderen Schweregrade und Klassifizierungen nach 14 Tagen.

-

CloudFormation Skripte:

Diese Skripts werden eingerichtet, um die Wartungsfenster, Baselines und Patching-Aufgaben für eine Windows EC2 HA-Anwendung mit zwei Verfügbarkeitszonen unter Verwendung der oben beschriebenen Basisgenehmigungseinstellungen zu erstellen.

Beispiel für einen CFN-Stack für Windows Dev: HA-Patching-dev-stack.json

Beispiel für einen CFN-Stack für Windows-Tests: HA-Patching-Test-Stack.json

Beispiel für einen Windows Prod-CFN-Stack: HA-Patching-Prod-Stack.json

Patch-Empfehlungen FAQs

F: Wie gehe ich mit ungeplanten Patches für Exploits am Tag 0 um?

A: SSM unterstützt eine Patch-Now-Funktion, die die aktuelle Standard-Baseline für das Betriebssystem der Instanz verwendet. AMS stellt einen Standardsatz von Patch-Baselines bereit, der alle Patches nach 0 Tagen genehmigt. Bei Verwendung der Funktion „Jetzt patchen“ wird jedoch kein Snapshot vor dem Patch erstellt, da mit diesem Befehl das RunPatchBaseline AWS-SSM-Dokument ausgeführt wird. Wir empfehlen, vor dem Patchen ein manuelles Backup zu erstellen.

F: Unterstützt AMS das Patchen für Instances in Auto-Scaling-Gruppen ()? ASGs

A: Nein. Derzeit wird ASG-Patching für Accelerate-Kunden nicht unterstützt.

F: Gibt es Einschränkungen für Maintenance Windows, die Sie beachten sollten?

A: Ja, es gibt einige Einschränkungen, die Sie beachten sollten.

Wartungsfenster pro Konto: 50

Aufgaben pro Wartungsfenster: 20

Maximale Anzahl gleichzeitiger Automatisierungen pro Wartungsfenster: 20

Maximale Anzahl gleichzeitiger Wartungsfenster: 5

Eine vollständige Liste der SSM-Standardgrenzwerte finden Sie unter AWS Systems Manager Endpunkte und Kontingente.