Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Rotieren AWS KMS keys

Um neue kryptografische Daten für Ihre kundenverwalteten Schlüssel zu erstellen, können Sie neue KMS-Schlüssel erstellen und anschließend Ihre Anwendungen oder Aliasse so ändern, dass diese die neuen KMS-Schlüssel verwenden. Oder Sie können das Schlüsselmaterial, das einem vorhandenen KMS-Schlüssel zugeordnet ist, rotieren, indem Sie die automatische Schlüsselrotation aktivieren oder eine Rotation bei Bedarf durchführen.

Wenn Sie die automatische Schlüsselrotation für einen KMS-Schlüssel aktivieren, AWS KMS wird standardmäßig jedes Jahr neues kryptografisches Material für den KMS-Schlüssel generiert. Sie können auch einen benutzerdefinierten Wert angebenrotation-period, um die Anzahl der Tage nach der Aktivierung der automatischen Schlüsselrotation zu definieren, bei der das Schlüsselmaterial rotiert AWS KMS wird, sowie die Anzahl der Tage zwischen den einzelnen automatischen Rotationen danach. Wenn Sie die Schlüsselrotation sofort einleiten müssen, können Sie die Rotation bei Bedarf durchführen, unabhängig davon, ob die automatische Schlüsselrotation aktiviert ist oder nicht. Rotationen auf Anforderung ändern keine bestehenden Zeitpläne für die automatische Rotation.

Sie können die Rotation des Schlüsselmaterials für Ihre KMS-Schlüssel in Amazon CloudWatch und in der AWS Key Management Service Konsole verfolgen. AWS CloudTrail Mithilfe von GetKeyRotationStatusOperation können Sie auch überprüfen, ob die automatische Rotation für einen KMS-Schlüssel aktiviert ist, und alle laufenden On-Demand-Rotationen identifizieren. Mithilfe von ListKeyRotationsOperation können Sie sich die Details abgeschlossener Rotationen anzeigen lassen.

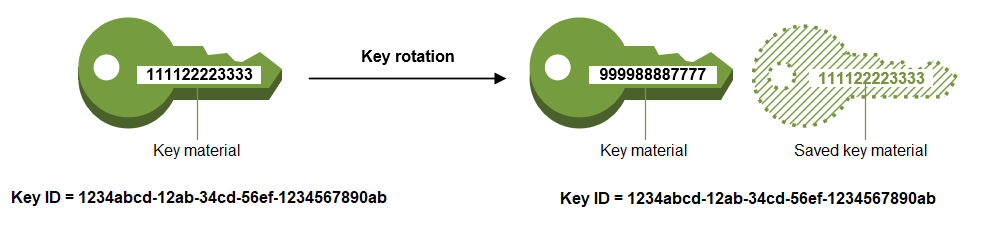

Bei der Schlüsselrotation wird nur das aktuelle Schlüsselmaterial geändert, d. h. das kryptografische Geheimnis, das bei Verschlüsselungsvorgängen verwendet wird. Wenn Sie den gedrehten KMS-Schlüssel zum Entschlüsseln von Chiffretext verwenden, AWS KMS verwendet er das Schlüsselmaterial, mit dem er verschlüsselt wurde. Sie können kein bestimmtes Schlüsselmaterial für Entschlüsselungsvorgänge auswählen, es AWS KMS wird automatisch das richtige Schlüsselmaterial ausgewählt. Da mit dem entsprechenden Schlüsselmaterial AWS KMS transparent entschlüsselt wird, können Sie einen rotierten KMS-Schlüssel problemlos in Anwendungen und AWS-Services ohne Codeänderungen verwenden.

Der KMS-Schlüssel ist dieselbe logische Ressource, unabhängig davon, ob oder wie oft das Schlüsselmaterial geändert wird. Die Eigenschaften des KMS-Schlüssels werden nicht geändert, wie in der folgenden Abbildung dargestellt.

Möglicherweise möchten Sie einen neuen KMS-Schlüssel erstellen und anstelle des ursprünglichen KMS-Schlüssels verwenden. Dies hat den gleichen Effekt wie das Drehen des Schlüsselmaterials in einem vorhandenen KMS-Schlüssel, sodass es häufig als manuelle Drehung des Schlüssels betrachtet wird. Die manuelle Rotation ist eine gute Wahl, wenn Sie KMS-Schlüssel rotieren möchten, die nicht für eine automatische oder bedarfsgesteuerte Schlüsselrotation in Frage kommen, einschließlich asymmetrischer KMS-Schlüssel, HMAC-KMS-Schlüssel und KMS-Schlüssel in benutzerdefinierten Schlüsselspeichern.

Anmerkung

Die Schlüsselrotation hat keine Auswirkung auf die Daten, die der KMS-Schlüssel schützt. Die Datenschlüssel, die der KMS-Schlüssel generiert hat, werden nicht rotiert, und es werden keine durch den KMS-Schlüssel geschützten Daten erneut verschlüsselt. Durch die Schlüsselrotation werden die Auswirkungen eines kompromittierten Datenschlüssels nicht gemildert.

Schlüsselrotation und Preise

AWS KMS erhebt eine monatliche Gebühr für die erste und zweite Rotation des für Ihren KMS-Schlüssel verwalteten Schlüsselmaterials. Diese Preiserhöhung ist bei der zweiten Rotation begrenzt, und alle nachfolgenden Rotationen werden nicht in Rechnung gestellt. Für Einzelheiten vgl. AWS Key Management Service -Preise

Anmerkung

Sie können den AWS Cost Explorer Service verwenden, um eine Aufschlüsselung Ihrer Gebühren für die Aufbewahrung Ihrer Schlüssel einzusehen. Sie können Ihre Ansicht beispielsweise so filtern, dass die Gesamtkosten für Schlüssel angezeigt werden, die als aktuelle und rotierte KMS-Schlüssel abgerechnet werden, indem Sie den $REGION-KMS-Keys als den Nutzungstyp angeben und die Daten nach API-Vorgang gruppieren.

Möglicherweise werden Ihnen immer noch Instances des älteren Unknown-API-Vorgangs für historische Daten angezeigt.

Schlüsselrotation und Kontingente

Jeder KMS-Schlüssel zählt als Schlüssel bei der Berechnung wichtiger Ressourcenkontingente, unabhängig von der Anzahl der gedrehten Schlüsselmaterialversionen.

Weitere Informationen zu Schlüsselmaterial und Drehung finden Sie unter AWS Key Management Service Kryptografische Details.

Warum sollten KMS-Schlüssel rotiert werden?

Bewährte kryptografische Verfahren verhindern die umfassende Wiederverwendung von Schlüsseln, die Daten direkt verschlüsseln, wie z. B. generierte Datenschlüssel. AWS KMS Wenn 256-Bit-Datenschlüssel Millionen von Nachrichten verschlüsseln, können sie erschöpft sein und anfangen, Geheimtext mit subtilen Mustern zu erzeugen, den clevere Akteure ausnutzen können, um die Bits im Schlüssel zu entdecken. Es empfiehlt sich, Datenschlüssel einmal oder nur ein paar Mal zu verwenden, um diese Schlüsselerschöpfung zu verringern.

KMS-Schlüssel werden jedoch am häufigsten als Mantelschlüssel verwendet, die auch als Schlüssel zur Schlüsselverschlüsselung bezeichnet werden. Anstatt Daten zu verschlüsseln, verschlüsseln Mantelschlüssel die Datenschlüssel, die Ihre Daten verschlüsseln. Daher werden sie weitaus seltener verwendet als Datenschlüssel und werden fast nie so oft wiederverwendet, dass das Risiko besteht, dass die Schlüssel erschöpft werden.

Trotz dieses sehr geringen Erschöpfungsrisikos müssen Sie Ihre KMS-Schlüssel möglicherweise aufgrund von Geschäfts- oder Vertragsregeln oder behördlichen Vorschriften rotieren. Wenn Sie gezwungen sind, KMS-Schlüssel zu rotieren, empfehlen wir, die automatische Schlüsselrotation zu verwenden, sofern sie unterstützt wird, die Drehung auf Anforderung zu verwenden, wenn die automatische Rotation nicht unterstützt wird, und die manuelle Schlüsselrotation, wenn weder automatische noch On-Demand-Schlüsselrotation unterstützt wird.

Sie könnten erwägen, Rotationen auf Anfrage durchzuführen, um wichtige Funktionen der Materialrotation zu demonstrieren oder Automatisierungsskripte zu validieren. Wir empfehlen, für ungeplante Rotationen On-Demand-Rotationen und, wann immer möglich, die automatische Schlüsselrotation mit einer benutzerdefinierten Rotationsperiode zu verwenden.

So funktioniert die Schlüsselrotation

AWS KMS Die Schlüsselrotation ist so konzipiert, dass sie transparent und benutzerfreundlich ist. AWS KMS unterstützt die optionale automatische und bedarfsgesteuerte Schlüsselrotation nur für vom Kunden verwaltete Schlüssel.

- Automatische Schlüsselrotation

-

AWS KMS rotiert den KMS-Schlüssel automatisch am nächsten Rotationsdatum, das durch Ihren Rotationsperiode definiert ist. Sie müssen das Update nicht selbst planen.

Die automatische Schlüsselrotation wird nur bei KMS-Schlüsseln mit symmetrischer Verschlüsselung unterstützt, deren Schlüsselmaterial AWS KMS generiert wird (

AWS_KMSHerkunft).Die automatische Rotation ist für vom Kunden verwaltete KMS-Schlüssel optional. AWS KMS wechselt das Schlüsselmaterial für AWS verwaltete KMS-Schlüssel jedes Jahr. Die Rotation der AWS eigenen KMS-Schlüssel wird von demjenigen verwaltet AWS-Service , dem der Schlüssel gehört.

- Rotation auf Anfrage

-

Initiieren Sie sofort die Rotation des mit Ihrem KMS-Schlüssel verknüpften Schlüsselmaterials, unabhängig davon, ob die automatische Schlüsselrotation aktiviert ist oder nicht.

Die On-Demand-Schlüsselrotation wird für KMS-Schlüssel mit symmetrischer Verschlüsselung unterstützt, deren Schlüsselmaterial AWS KMS generiert wird (

AWS_KMSHerkunft), und für KMS-Schlüssel mit symmetrischer Verschlüsselung mit importiertem Schlüsselmaterial (EXTERNALUrsprung). - Manuelle Rotation

-

Für die folgenden Typen von KMS-Schlüsseln wird weder die automatische noch die On-Demand-Schlüsselrotation unterstützt. Sie können diese KMS-Schlüssel jedoch manuell rotieren.

- Verwalten von Schlüsselmaterial

-

AWS KMS behält das gesamte Schlüsselmaterial für einen KMS-Schlüssel mit

AWS_KMSUrsprung bei, auch wenn die Schlüsselrotation deaktiviert ist. AWS KMS löscht Schlüsselmaterial nur, wenn Sie den KMS-Schlüssel löschen.Sie verwalten das Schlüsselmaterial für symmetrische Verschlüsselungsschlüssel mit

EXTERNALHerkunft. Sie können jedes Schlüsselmaterial mithilfe dieses DeleteImportedKeyMaterialVorgangs löschen oder beim Import des Materials eine Ablaufzeit festlegen. Der KMS-Schlüssel wird unbrauchbar, sobald eines seiner Materialien abläuft oder gelöscht wird. - Verwenden von Schlüsselmaterial

-

Wenn Sie einen rotierten KMS-Schlüssel zum Verschlüsseln von Daten verwenden, AWS KMS wird das aktuelle Schlüsselmaterial verwendet. Wenn Sie mit dem KMS-Schlüssel Daten entschlüsseln, verwendet AWS KMS das Schlüsselmaterial, das zum Verschlüsseln verwendet wurde. Sie können keine bestimmte Version des Schlüsselmaterials für Entschlüsselungsvorgänge auswählen. Es AWS KMS wird automatisch die richtige Version ausgewählt.

- Zeitraum der Rotation

-

Der Rotationszeitraum definiert die Anzahl der Tage nach der Aktivierung der automatischen Schlüsselrotation, wodurch Ihr Schlüsselmaterial rotiert AWS KMS wird, und die Anzahl der Tage zwischen den einzelnen automatischen Schlüsselrotationen danach. Wenn Sie keinen Wert für

RotationPeriodInDaysdie Aktivierung der automatischen Schlüsselrotation angeben, ist der Standardwert 365 Tage.Sie können den RotationPeriodInDays Bedingungsschlüssel kms: verwenden, um die Werte, die Prinzipale im Parameter angeben können, weiter einzuschränken.

RotationPeriodInDays - Datum der Rotation

-

Das Rotationsdatum gibt das Datum an, an dem das aktuelle Schlüsselmaterial für einen KMS-Schlüssel entweder als Ergebnis einer automatischen (geplanten) Rotation oder einer Schlüsselrotation auf Anfrage aktualisiert wurde.

- Rotationsdatum

-

AWS KMS rotiert den KMS-Schlüssel automatisch an dem durch Ihre Rotationsperiode definierten Rotationsdatum. Der Standardrotationszeitraum beträgt 365 Tage.

- Kundenseitig verwaltete Schlüssel

-

Da die automatische Schlüsselrotation bei vom Kunden verwalteten Schlüsseln optional ist und jederzeit aktiviert und deaktiviert werden kann, hängt das Rotationsdatum von dem Datum ab, an dem die Rotation zuletzt aktiviert wurde. Das Datum kann sich ändern, wenn Sie den Rotationszeitraum für einen Schlüssel ändern, für den Sie zuvor die automatische Schlüsselrotation aktiviert haben. Das Rotationsdatum kann sich im Laufe der Lebensdauer des Schlüssels mehrfach ändern.

Wenn Sie beispielsweise am 1. Januar 2022 einen vom Kunden verwalteten Schlüssel erstellen und die automatische Schlüsselrotation mit dem AWS KMS Standardrotationszeitraum von 365 Tagen am 15. März 2022 aktivieren, wird das Schlüsselmaterial am 15. März 2023, 15. März 2024 und danach alle 365 Tage rotiert.

In den folgenden Beispielen wird davon ausgegangen, dass die automatische Schlüsselrotation mit dem Standardrotationszeitraum von 365 Tagen aktiviert wurde. Diese Beispiele zeigen Sonderfälle, die sich auf die Rotationsperiode eines Schlüssels auswirken können.

-

Schlüsselrotation deaktivieren – Wenn Sie zu einem beliebigen Zeitpunkt die automatische Schlüsselrotation deaktivieren, verwendet der KMS-Schlüssel weiterhin die Version des Schlüsselmaterials, das er verwendet hat, als die Rotation deaktiviert wurde. Wenn Sie die automatische Schlüsselrotation wieder aktivieren, AWS KMS rotiert das Schlüsselmaterial auf der Grundlage des neuen Aktivierungsdatums für die Rotation.

-

Deaktivierte KMS-Schlüssel — Solange ein KMS-Schlüssel deaktiviert ist, wird AWS KMS er nicht rotiert. Der Status der Schlüsseldrehung ändert sich jedoch nicht, und Sie können ihn nicht ändern, solange der KMS-Schlüssel deaktiviert ist. Wenn der KMS-Schlüssel wieder aktiviert wird und das Schlüsselmaterial sein letztes geplantes Rotationsdatum überschritten hat, wird es AWS KMS sofort rotiert. Wenn das Schlüsselmaterial seinen letzten geplanten Rotationstermin nicht verpasst hat, AWS KMS wird der ursprüngliche Zeitplan für die Schlüsselrotation wieder aufgenommen.

-

KMS-Schlüssel, deren Löschung noch aussteht — Solange ein KMS-Schlüssel noch gelöscht werden AWS KMS muss, wird er nicht rotiert. Als Status der Schlüsselrotation wird

falseeingestellt und er kann von Ihnen nicht mehr geändert werden, während der Löschvorgang ansteht. Wenn der Löschvorgang abgebrochen wird, wird der vorherige Status der Schlüsselrotation wiederhergestellt. Wenn das Schlüsselmaterial seinen letzten geplanten Rotationstermin überschritten hat, wird es sofort AWS KMS rotiert. Wenn das Schlüsselmaterial seinen letzten geplanten Rotationstermin nicht verpasst hat, AWS KMS wird der ursprüngliche Zeitplan für die Schlüsselrotation wieder aufgenommen.

-

- Von AWS verwaltete Schlüssel

-

AWS KMS wechselt automatisch Von AWS verwaltete Schlüssel jedes Jahr (ungefähr 365 Tage). Sie können die Schlüsseldrehung von Von AWS verwaltete Schlüssel nicht aktivieren oder deaktivieren.

Das Schlüsselmaterial für eine Von AWS verwalteter Schlüssel wird zunächst ein Jahr nach dem Erstellungsdatum rotiert und danach jedes Jahr (ungefähr 365 Tage nach der letzten Rotation).

Anmerkung

Im Mai 2022 AWS KMS wurde der Rotationsplan Von AWS verwaltete Schlüssel von allen drei Jahren (etwa 1.095 Tage) auf jedes Jahr (ungefähr 365 Tage) geändert.

- AWS-eigene Schlüssel

-

Sie können die Schlüsseldrehung von AWS-eigene Schlüssel nicht aktivieren oder deaktivieren. Die Strategie der Schlüsselrotation für eine AWS-eigener Schlüssel wird durch den AWS Dienst bestimmt, der den Schlüssel erstellt und verwaltet. Weitere Informationen finden Sie im Benutzerhandbuch oder Entwicklerhandbuch für den Service unter dem Thema Verschlüsselung im Ruhezustand.

- Rotierende Schlüssel für mehrere Regionen

-

Das Drehverhalten unterscheidet sich je nachdem, ob das Schlüsselmaterial von AWS KMS (

AWS_KMSUrsprung) erzeugt oder importiert (EXTERNALUrsprung) wurde.- Schlüssel mit

AWS_KMSUrsprung in mehreren Regionen -

Sie können die automatische Rotation aktivieren und deaktivieren und bei Bedarf eine Rotation des Schlüsselmaterials bei symmetrischer Verschlüsselung durchführen. Schlüssel aus mehreren Regionen mit Ursprung.

AWS_KMSDie Schlüsselrotation ist eine gemeinsame Eigenschaft von Schlüsseln mit mehreren Regionen.Sie können die automatische Schlüsseldrehung nur für einen Primärschlüssel aktivieren oder deaktivieren. Sie initiieren die Rotation bei Bedarf nur für den Primärschlüssel.

-

Bei der AWS KMS Synchronisierung der Schlüssel für mehrere Regionen wird die Eigenschaftseinstellung für die Schlüsselrotation vom Primärschlüssel auf alle zugehörigen Replikatschlüssel kopiert.

-

Bei der AWS KMS Rotation des Schlüsselmaterials wird neues Schlüsselmaterial für den Primärschlüssel erstellt. Anschließend wird das neue Schlüsselmaterial über Regionsgrenzen hinweg in alle zugehörigen Replikatschlüssel kopiert. Das Schlüsselmaterial wird niemals unverschlüsselt verlassen AWS KMS . Dieser Schritt wird sorgfältig überwacht, um sicherzustellen, dass das Schlüsselmaterial vollständig synchronisiert wird, bevor ein Schlüssel in einer kryptografischen Operation verwendet wird.

-

AWS KMS verschlüsselt keine Daten mit dem neuen Schlüsselmaterial, bis dieses Schlüsselmaterial im Primärschlüssel und in jedem seiner Replikatschlüssel verfügbar ist.

-

Wenn Sie einen gedrehten Primärschlüssel replizieren, enthält der neue Replikatschlüssel das aktuelle Schlüsselmaterial und alle früheren Versionen des Schlüsselmaterials für seine verwandten multiregionalen Schlüssel.

Dieses Muster stellt sicher, dass verwandte multiregionale Schlüssel vollständig interoperabel sind. Jeder multiregionale Schlüssel kann Chiffretext entschlüsseln, der mit einem verwandten multiregionalen Schlüssel verschlüsselt wurde, selbst wenn der Chiffretext vor dem Erstellen des Schlüssels verschlüsselt wurde.

-

- Schlüssel mit Ursprung in mehreren Regionen

EXTERNAL -

Bei symmetrischer Verschlüsselung können Sie bei Bedarf eine Rotation des Schlüsselmaterials von Schlüsseln aus mehreren Regionen mit Herkunft durchführen.

EXTERNALDie Schlüsselrotation ist eine gemeinsame Eigenschaft von Schlüsseln mit mehreren Regionen.Sie initiieren die On-Demand-Rotation nur für den Primärschlüssel, nachdem Sie das neue Schlüsselmaterial in den Primärschlüssel und jeden Replikatschlüssel importiert haben.

-

Wenn Sie neues Schlüsselmaterial in den Primärschlüssel importieren, werden die Schlüsselmaterial-ID und die Schlüsselmaterialbeschreibung vom Primärschlüssel in alle zugehörigen Replikatschlüssel AWS KMS kopiert. Das Schlüsselmaterial wird nicht kopiert.

-

Sie müssen dasselbe Schlüsselmaterial einzeln in jeden Replikatschlüssel importieren. Nachdem das Schlüsselmaterial in alle zugehörigen Schlüssel mit mehreren Regionen importiert wurde, können Sie bei Bedarf eine Rotation des Primärschlüssels einleiten. Dadurch wird sichergestellt, dass AWS KMS keine Daten mit dem neuen Schlüsselmaterial verschlüsselt werden, bis dieses Schlüsselmaterial im Primärschlüssel und allen zugehörigen Replikatschlüsseln verfügbar ist.

-

Jedes Schlüsselmaterial im Primärschlüssel oder in einem beliebigen Replikatschlüssel kann unabhängig von anderen Schlüsselmaterialien im selben Schlüssel oder einem anderen zugehörigen Schlüssel mit mehreren Regionen ablaufen oder gelöscht werden.

-

- Schlüssel mit

- AWS Dienste

-

Sie können die automatische Schlüsselrotation für die vom Kunden verwalteten Schlüssel aktivieren, die Sie für die serverseitige Verschlüsselung in AWS Diensten verwenden. Die jährliche Rotation ist transparent und mit AWS Diensten kompatibel.

- Überwachen der Schlüsselrotation.

-

Wenn das Schlüsselmaterial für einen Von AWS verwalteter Schlüsseloder vom Kunden verwalteten Schlüssel AWS KMS rotiert wird, schreibt es ein

KMS CMK RotationEreignis an Amazon EventBridge und ein RotateKey Ereignis in Ihr AWS CloudTrail Protokoll. Sie können die diese Datensätze verwenden, um zu überprüfen, ob der KMS-Schlüssel gedreht wurde.In der AWS Key Management Service Konsole können Sie sich die Anzahl der verbleibenden On-Demand-Rotationen und eine Liste aller abgeschlossenen Schlüsselmaterialrotationen für einen KMS-Schlüssel anzeigen lassen.

Sie können den ListKeyRotationsVorgang verwenden, um die Details der abgeschlossenen Rotationen einzusehen.

- Letztendliche Datenkonsistenz

-

Die Schlüsselrotation unterliegt letztlich den gleichen Konsistenzeffekten wie andere AWS KMS Verwaltungsvorgänge. Es kann zu einer leichten Verzögerung kommen, bevor das neue Schlüsselmaterial in allen Bereichen von AWS KMS verfügbar ist. Das Drehen von Schlüsselmaterial verursacht jedoch keine Unterbrechung oder Verzögerung kryptografischer Operationen. Das aktuelle Schlüsselmaterial wird in kryptografischen Operationen verwendet, bis das neue Schlüsselmaterial überall in AWS KMS verfügbar ist. Wenn das Schlüsselmaterial für einen Schlüssel mit mehreren Regionen automatisch rotiert wird, wird das aktuelle Schlüsselmaterial AWS KMS verwendet, bis das neue Schlüsselmaterial in allen Regionen mit einem zugehörigen Schlüssel für mehrere Regionen verfügbar ist.