Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Setup-Anforderungen für File Gateway

Sofern nicht anders angegeben, gelten die folgenden Anforderungen für alle File Gateway-Typen in AWS Storage Gateway. Ihr Setup muss die Anforderungen in diesem Abschnitt erfüllen. Überprüfen Sie die Anforderungen, die für Ihr Gateway-Setup gelten, bevor Sie Ihr Gateway bereitstellen.

Themen

Voraussetzungen

Bevor Sie Ihr Amazon S3 File Gateway (S3 File Gateway) einrichten, müssen Sie die folgenden Voraussetzungen erfüllen:

-

Konfigurieren Sie Microsoft Active Directory (AD) und erstellen Sie ein Active Directory-Dienstkonto mit den erforderlichen Berechtigungen. Weitere Informationen finden Sie unter Berechtigungsvoraussetzungen für Active Directory-Dienstkonten Berechtigungsanforderungen für .

-

Stellen Sie sicher, dass zwischen dem Gateway und ausreichend Netzwerkbandbreite vorhanden ist AWS. Für das erfolgreiche Herunterladen, Aktivieren und Aktualisieren des Gateways sind mindestens 100 Mbit/s erforderlich.

-

Konfigurieren Sie die Verbindung, die Sie für den Netzwerkverkehr zwischen AWS und der lokalen Umgebung verwenden möchten, in der Sie Ihr Gateway bereitstellen. Sie können eine Verbindung über das öffentliche Internet, ein privates Netzwerk, ein VPN oder Direct Connect herstellen. Wenn Sie möchten, dass Ihr Gateway AWS über eine private Verbindung mit einer Amazon Virtual Private Cloud kommuniziert, richten Sie die Amazon VPC ein, bevor Sie Ihr Gateway einrichten.

-

Stellen Sie sicher, dass Ihr Gateway den Namen Ihres Active Directory-Domain-Controllers auflösen kann. Sie können DHCP in Ihrer Active Directory-Domäne für die Auflösung verwenden oder einen DNS-Server manuell über das Einstellungsmenü für die Netzwerkkonfiguration in der lokalen Gateway-Konsole angeben.

Hardware- und Speicheranforderungen

Die folgenden Abschnitte enthalten Informationen zu den mindestens erforderlichen Hardware- und Speicherkonfigurationen für Ihr Gateway sowie zur Mindestmenge an Festplattenspeicher, die für den erforderlichen Speicher zugewiesen werden muss.

Informationen zu bewährten Methoden für die Leistung von File Gateway finden Sie unterGrundlegende Hinweise zur Leistung für S3 File Gateway FSx .

Hardwareanforderungen für lokale Umgebungen VMs

Stellen Sie bei der lokalen Bereitstellung Ihres Gateways sicher, dass die zugrunde liegende Hardware, auf der Sie die virtuelle Gateway-Maschine (VM) bereitstellen, die folgenden Mindestressourcen zuweisen kann:

-

Vier virtuelle Prozessoren sind der VM zugewiesen

-

16 GiB reservierter RAM für File Gateways

-

80 GiB Festplattenspeicher für die Installation von VM-Image- und Systemdaten

Weitere Informationen finden Sie unter Maximieren des S3 File Gateway-Durchsatzes. Weitere Informationen zu den Auswirkungen der Hardware auf die Leistung der Gateway-VM finden Sie unter Kontingente für Dateifreigaben.

Anforderungen für EC2 Amazon-Instance-Typen

Wenn Sie Ihr Gateway auf Amazon Elastic Compute Cloud (Amazon EC2) bereitstellen, muss die Instance-Größe mindestens xlargeso groß sein, dass Ihr Gateway funktioniert. Für die rechenoptimierte Instance-Familie muss die Größe jedoch mindestens so hoch sein. 2xlarge

Anmerkung

Das Storage Gateway AMI ist nur mit x86-basierten Instances kompatibel, die Intel- oder AMD-Prozessoren verwenden. ARM-basierte Instances, die Graviton-Prozessoren verwenden, werden nicht unterstützt.

Verwenden Sie einen der folgenden für Ihr Gateway empfohlenen Instance-Typen.

Für File Gateway-Typen empfohlen

-

Instance-Familie für allgemeine Zwecke — Instance-Typ m5, m6 oder m7. Wählen Sie die Xlarge-Instance-Größe oder höher, um die Prozessor- und RAM-Anforderungen von Storage Gateway zu erfüllen.

-

Für die Datenverarbeitung optimierte Instance-Familie — Instance-Typen c5, c6 oder c7. Wählen Sie die 2xlarge-Instance-Größe oder höher, um die Prozessor- und RAM-Anforderungen von Storage Gateway zu erfüllen.

-

Speicheroptimierte Instance-Familie — Instance-Typen r5, r6 oder r7 Wählen Sie die Xlarge-Instance-Größe oder höher, um die Prozessor- und RAM-Anforderungen von Storage Gateway zu erfüllen.

-

Speicheroptimierte Instance-Familie — Instance-Typen i3, i4 oder i7 Wählen Sie die Xlarge-Instance-Größe oder höher, um die Prozessor- und RAM-Anforderungen von Storage Gateway zu erfüllen.

Anmerkung

Wenn Sie Ihr Gateway in Amazon starten EC2 und der von Ihnen gewählte Instance-Typ kurzlebigen Speicher unterstützt, werden die Festplatten automatisch aufgelistet. Weitere Informationen zum EC2 Amazon-Instance-Speicher finden Sie unter Instance-Speicher im EC2 Amazon-Benutzerhandbuch.

Anwendungsschreibvorgänge werden synchron im Cache gespeichert und dann asynchron in einen dauerhaften Speicher in Amazon S3 hochgeladen. Wenn der kurzlebige Speicher verloren geht, weil eine Instance beendet wird, bevor der Upload abgeschlossen ist, können die Daten, die sich noch im Cache befinden und noch nicht in Amazon Simple Storage Service (Amazon S3) geschrieben wurden, verloren gehen. Bevor Sie die Instance beenden, die das Gateway hostet, stellen Sie sicher, dass die Metrik

CachePercentDirtyCloudWatch0Weitere Informationen zum flüchtigen Speicher finden Sie unter Verwendung von kurzlebigem Speicher mit Gateways EC2. Informationen zur Überwachung von Metriken für Ihr Storage Gateway finden Sie unterÜberwachung Ihres S3 File Gateway FSx .Wenn Sie mehr als 5 Millionen Objekte in Ihrem S3-Bucket haben und ein gp2-EBS-Volume verwenden, ist für eine akzeptable Leistung Ihres Gateways beim Start ein EBS-Root-Volume von mindestens 350 GiB erforderlich. Neu erstellte Amazon EC2 File Gateway-Instances verwenden standardmäßig gp3-Root-Volumes, für die diese Anforderung nicht gilt. Informationen zur Erhöhung der Volume-Größe finden Sie unter Ändern eines EBS-Volumes mithilfe elastischer Volumes (Konsole).

Speicheranforderungen

Zusätzlich zu 80 GiB Festplattenspeicher für die VM benötigen Sie auch zusätzliche Festplatten für Ihr Gateway.

| Gateway-Typ | Cache (mindestens) | Cache (maximal) |

|---|---|---|

| Datei-Gateway | 150 GiB | 64 TiB |

Anmerkung

Sie können ein oder mehrere lokale Laufwerke für Ihren Cache konfigurieren, bis die maximale Kapazität erreicht ist.

Wenn Sie einem vorhandenen Gateway Cache hinzufügen, ist es wichtig, neue Festplatten auf Ihrem Host (Hypervisor oder EC2 Amazon-Instance) zu erstellen. Ändern Sie nicht die Größe vorhandener Festplatten, wenn die Festplatten zuvor als Cache zugewiesen wurden.

Informationen zu Gateway-Kontingenten finden Sie unter Kontingente für Dateifreigaben.

Netzwerk- und Firewall-Anforderungen

Das Gateway muss unter anderem auf das Internet, lokale Netzwerke, DNS (Domain Name Service)-Server, Firewalls und Router zugreifen können.

Die Anforderungen an die Netzwerkbandbreite variieren je nach Datenmenge, die vom Gateway hoch- und heruntergeladen wird. Für das erfolgreiche Herunterladen, Aktivieren und Aktualisieren des Gateways sind mindestens 100 Mbit/s erforderlich. Ihre Datenübertragungsmuster bestimmen die Bandbreite, die zur Unterstützung Ihrer Workload erforderlich ist.

Nachfolgend finden Sie Informationen zu den erforderlichen Ports sowie eine Anleitung zur Gewährung von Zugriff über Firewalls und Router.

Anmerkung

In einigen Fällen können Sie Ihr Gateway auf Amazon bereitstellen EC2 oder andere Bereitstellungsarten (einschließlich vor Ort) mit Netzwerksicherheitsrichtlinien verwenden, die AWS IP-Adressbereiche einschränken. In diesen Fällen kann es bei Ihrem Gateway zu Problemen mit der Dienstkonnektivität kommen, wenn sich die AWS IP-Bereichswerte ändern. Die Werte für den AWS IP-Adressbereich, die Sie verwenden müssen, gehören zur Amazon-Servicesubmenge für die AWS Region, in der Sie Ihr Gateway aktivieren. Informationen zu den aktuellen IP-Bereichswerten finden Sie unter AWS IP-Adressbereiche im Allgemeine AWS-Referenz.

Themen

Anforderungen an den Port

Für S3 File Gateway müssen für eine erfolgreiche Bereitstellung und einen erfolgreichen Betrieb bestimmte Ports durch Ihre Netzwerksicherheit zugelassen werden. Einige Ports sind für alle Gateways erforderlich, während andere nur für bestimmte Konfigurationen erforderlich sind, z. B. beim Herstellen einer Verbindung zu NFS- oder SMB-Clients, VPC-Endpunkten oder Microsoft Active Directory.

Für S3 File Gateway müssen Sie Microsoft Active Directory nur verwenden, wenn Sie Domänenbenutzern den Zugriff auf eine SMB-Dateifreigabe (Server Message Block) ermöglichen möchten. Sie können Ihr File Gateway mit jeder gültigen Microsoft Windows-Domäne verbinden (durch DNS auflösbar).

Sie können die auch verwenden Directory Service , um eine AWS Managed Microsoft ADin der Amazon Web Services Cloud zu erstellen. Für die meisten AWS Managed Microsoft AD Bereitstellungen müssen Sie den Dynamic Host Configuration Protocol (DHCP) -Dienst für Ihre VPC konfigurieren. Informationen zum Erstellen eines DHCP-Optionssatzes finden Sie unter Erstellen eines DHCP-Optionssatzes im Administratorhandbuch.AWS Directory Service

In der folgenden Tabelle sind die erforderlichen Ports aufgeführt und die bedingten Anforderungen werden in der Spalte „Hinweise“ beschrieben.

Portanforderungen für S3 File Gateway

|

Netzwerkelement |

Aus |

Bis |

Protocol (Protokoll) |

Port |

Eingehend |

Ausgehend |

Erforderlich |

Hinweise |

|---|---|---|---|---|---|---|---|---|

|

Webbrowser |

Ihr Webbrowser |

Storage-Gateway-VM |

TCP HTTP |

80 |

✓ |

✓ |

✓ |

Wird von lokalen Systemen verwendet, um den Storage Gateway Gateway-Aktivierungsschlüssel zu erhalten. Port 80 wird nur während der Aktivierung einer Storage-Gateway-Appliance verwendet. Für eine Storage-Gateway-VM ist es nicht erforderlich, dass Port 80 öffentlich zugänglich ist. Die erforderliche Ebene des Zugangs auf Port 80 hängt von der Netzwerkkonfiguration ab. Wenn Sie Ihr Gateway von der Storage Gateway Management Console aus aktivieren, muss der Host, von dem aus Sie eine Verbindung zur Konsole herstellen, Zugriff auf den Port 80 Ihres Gateways haben. |

|

Webbrowser |

Storage-Gateway-VM |

AWS |

TCP HTTPS |

443 |

✓ |

✓ |

✓ |

AWS Management-Konsole (alle anderen Operationen) |

|

DNS |

Storage-Gateway-VM |

Domain Name Service (DNS)-Server |

TCP- und UDP-DNS |

53 |

✓ |

✓ |

✓ |

Wird für die Kommunikation zwischen einer Storage Gateway Gateway-VM und dem DNS-Server für die IP-Namensauflösung verwendet. |

|

NTP |

Storage-Gateway-VM |

Network Time Protocol (NTP)-Server |

TCP & UDP NTP |

123 |

✓ |

✓ |

✓ |

Wird von lokalen Systemen verwendet, um die VM-Zeit mit der Host-Zeit zu synchronisieren. Eine Storage-Gateway-VM ist so konfiguriert, dass die folgenden NTP-Server verwendet werden:

AnmerkungNicht erforderlich für Gateways, die auf Amazon EC2 gehostet werden. |

|

Storage Gateway |

Storage-Gateway-VM |

Support Endpunkt |

TCP SSH |

22 |

✓ |

✓ |

✓ |

Ermöglicht Support den Zugriff auf Ihr Gateway, um Ihnen bei der Behebung von Gateway-Problemen zu helfen. Dieser Port muss für den normalen Betrieb des Gateways nicht offen sein, für die Fehlerbehebung ist dies jedoch erforderlich. Eine Liste der Support-Endpunkte finden Sie unter Support Endpunkte. |

|

Storage Gateway |

Storage-Gateway-VM |

AWS |

TCP HTTPS |

443 |

✓ |

✓ |

✓ |

Managementkontrolle |

|

Amazon CloudFront |

Storage-Gateway-VM |

AWS |

TCP HTTPS |

443 |

✓ |

✓ |

✓ |

Zur Aktivierung |

|

VPC |

Storage-Gateway-VM |

AWS |

TCP HTTPS |

443 |

✓ |

✓ |

✓* |

Managementkontrolle *Nur erforderlich, wenn VPC-Endpoints verwendet werden |

|

VPC |

Storage-Gateway-VM |

AWS |

TCP HTTPS |

1026 |

✓ |

✓* |

Endpunkt der Kontrollebene *Nur erforderlich, wenn VPC-Endpoints verwendet werden |

|

|

VPC |

Storage-Gateway-VM |

AWS |

TCP HTTPS |

1027 |

✓ |

✓* |

Anon Control Plane (zur Aktivierung) *Nur erforderlich, wenn VPC-Endpoints verwendet werden |

|

|

VPC |

Storage-Gateway-VM |

AWS |

TCP HTTPS |

1028 |

✓ |

✓* |

Proxy-Endpunkt *Nur erforderlich, wenn VPC-Endpoints verwendet werden |

|

|

VPC |

Storage-Gateway-VM |

AWS |

TCP HTTPS |

1031 |

✓ |

✓* |

Datenebene *Nur erforderlich, wenn VPC-Endpoints verwendet werden |

|

|

VPC |

Storage-Gateway-VM |

AWS |

TCP HTTPS |

2222 |

✓ |

✓* |

SSH-Supportkanal für VPCe *Nur für das Öffnen des Support-Kanals bei Verwendung von VPC-Endpunkten erforderlich |

|

|

VPC |

Storage-Gateway-VM |

AWS |

TCP HTTPS |

443 |

✓ |

✓ |

✓* |

Managementkontrolle *Nur erforderlich, wenn VPC-Endpoints verwendet werden |

|

Dateifreigabe-Client |

SMB-Client |

Storage-Gateway-VM |

TCP oder UDP SMBv3 |

445 |

✓ |

✓ |

✓* |

Sitzungsdienst für die gemeinsame Nutzung von Daten. Ersetzt die Ports 137—139 für Microsoft Windows NT und höher. *Nur für SMB erforderlich. |

|

Microsoft Active Directory |

Storage-Gateway-VM |

Active-Directory-Server |

UDP NetBIOS |

137 |

✓ |

✓ |

✓* |

Benennen Sie den Dienst SMBv1 *Nur erforderlich für. |

|

Microsoft Active Directory |

Storage-Gateway-VM |

Active-Directory-Server |

UDP NetBIOS |

138 |

✓ |

✓ |

✓* |

Datagram Service *Nur erforderlich für SMBv1 . |

|

Microsoft Active Directory |

Storage-Gateway-VM |

Active-Directory-Server |

TCP- und UDP-LDAP |

389 |

✓ |

✓ |

✓* |

Client-Verbindung zum Directory System Agent (DSA) *Nur für SMB erforderlich. |

|

Microsoft Active Directory |

Storage-Gateway-VM |

Active-Directory-Server |

TCP- und UDP-Kerberos |

88 |

✓ |

✓ |

✓* |

Kerberos *Nur für SMB erforderlich. |

|

Microsoft Active Directory |

Storage-Gateway-VM |

Active-Directory-Server |

Mapper für verteilte Environment/End TCP-Rechenpunkte (DCE/EMAP) |

135 |

✓ |

✓ |

✓* |

RPC *Nur für SMB erforderlich. |

|

Dateifreigabe-Client |

NFS-Client |

Storage-Gateway-VM |

TCP- oder UDP-Daten NFSv3 |

111 |

✓ |

✓ |

✓* |

Dateifreigabe-Datenübertragung (nur für NFS v3) *Nur für NFS erforderlich. |

|

Dateifreigabe-Client |

NFS-Client |

Storage-Gateway-VM |

TCP- oder UDP-NFS |

2049 |

✓ |

✓ |

✓* |

Filesharing, Datenübertragung *Nur für NFS v3 und v4 erforderlich. |

|

Dateifreigabe-Client |

NFS-Client |

Storage-Gateway-VM |

TCP oder UDP NFSv3 |

20048 |

✓ |

✓ |

✓* |

Filesharing, Datenübertragung *Nur erforderlich für NFSv3 |

|

Dateifreigabe-Client |

NFS-Client |

Storage-Gateway-VM |

TCP oder UDP NFSv3 |

8750 |

✓ |

✓ |

✓* |

Kontingent für Dateifreigabe *Nur erforderlich für NFSv3 |

|

Dateifreigabe-Client |

SMB-Client |

Storage-Gateway-VM |

TCP oder UDP SMBv2 |

139 |

✓ |

✓ |

✓* |

Sitzungsdienst für die gemeinsame Nutzung von Daten *Nur für SMB erforderlich |

|

Amazon S3 |

Storage-Gateway-VM |

Amazon S3 S3-Serviceendpunkte |

TCP HTTPS |

443 |

✓ |

✓ |

✓ |

Für die Kommunikation von der Storage Gateway Gateway-VM zum AWS Service-Endpunkt. Informationen zu Dienstendpunkten finden Sie unter Zulassen des AWS Storage Gateway Gateway-Zugriffs über Firewalls und Router. |

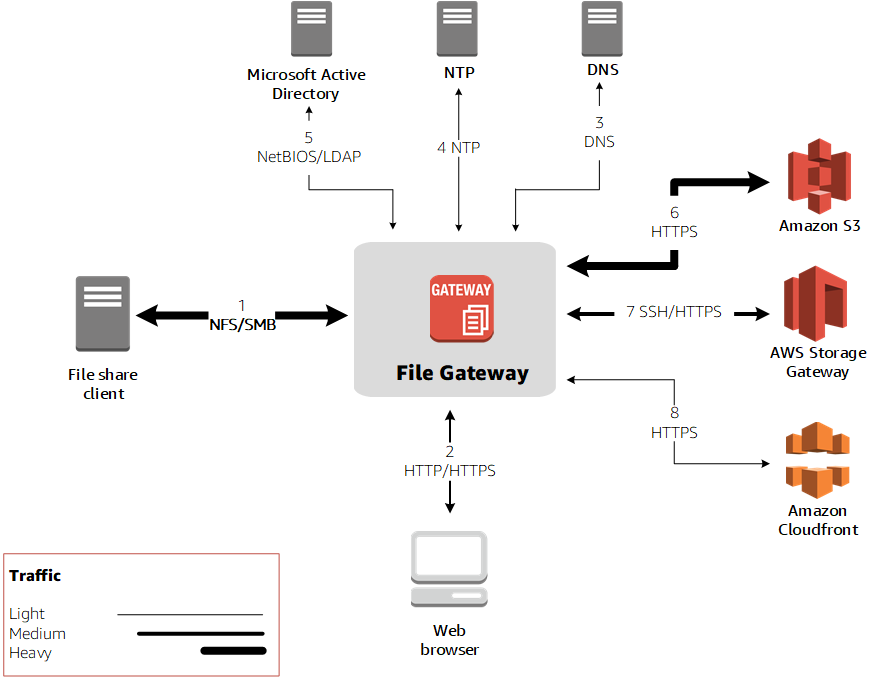

Die folgende Abbildung zeigt den Netzwerkdatenverkehr für eine einfache S3 File Gateway-Bereitstellung.

Netzwerk- und Firewall-Anforderungen für das Storage-Gateway-Hardwaregerät

Jedes Storage-Gateway-Hardwaregerät benötigt die folgenden Netzwerkdienste:

-

Internetzugriff: eine ständig aktive Internetverbindung über eine Netzwerkschnittstelle auf dem Server.

-

DNS-Services: DNS-Services für die Kommunikation zwischen Hardware-Appliance und dem DNS-Server.

-

Zeitsynchronisierung: ein automatisch konfigurierter Amazon NTP-Zeitservice muss verfügbar sein.

-

IP-Adresse — Eine zugewiesene DHCP- oder statische IPv4 Adresse. Sie können keine IPv6 Adresse zuweisen.

Auf der Rückseite des Dell PowerEdge R640-Servers befinden sich fünf physische Netzwerkanschlüsse. Bei diesen Ports handelt es sich von links nach rechts (zur Rückseite des Servers hin) um:

-

iDRAC

-

em1 -

em2 -

em3 -

em4

Sie können den iDRAC-Port für die Remote-Serververwaltung verwenden.

Eine Hardware-Appliance benötigt die folgenden Ports.

|

Protocol (Protokoll) |

Port |

Richtung |

Quelle |

Ziel |

Usage |

|---|---|---|---|---|---|

| SSH |

22 |

Ausgehend |

Hardware-Appliance |

|

Support-Kanal |

| DNS | 53 | Ausgehend | Hardware-Appliance | DNS-Server | Namensauflösung |

| UDP/NTP | 123 | Ausgehend | Hardware-Appliance | *.amazon.pool.ntp.org |

Zeitsynchronisierung |

| HTTPS |

443 |

Ausgehend |

Hardware-Appliance |

|

Datenübertragung |

| HTTP | 8080 | Eingehend | AWS | Hardware-Appliance | Aktivierung (nur kurz) |

Eine Hardware-Appliance erfordert die folgenden Netzwerk- und Firewalleinstellungen, um richtig zu funktionieren:

-

Konfigurieren Sie alle verbundenen Netzwerkschnittstellen in der Hardwarekonsole.

-

Stellen Sie sicher, dass jede Netzwerkschnittstelle sich in einem eindeutigen Subnetz befindet.

-

Stellen Sie allen verbundenen Netzwerkschnittstellen Zugriff auf ausgehenden Datenverkehr auf die im vorangehenden Diagramm aufgeführten Endpunkte bereit.

-

Konfigurieren Sie mindestens eine Netzwerkschnittstelle zur Unterstützung der Hardware-Appliance. Weitere Informationen finden Sie unter Konfiguration der Netzwerkparameter der Hardware-Appliance.

Anmerkung

Eine Abbildung, die die Rückseite des Servers mit seinen Anschlüssen zeigt, finden Sie unterPhysische Installation Ihrer Hardware-Appliance.

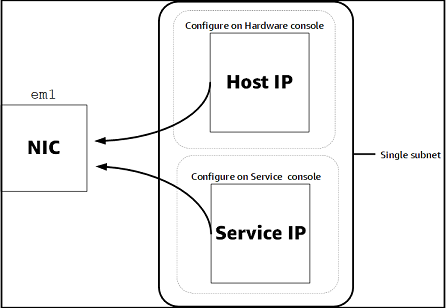

Alle IP-Adressen auf derselben Netzwerkschnittstelle (NIC), für ein Gateway und einen Host gleichermaßen, müssen sich im gleichen Subnetz befinden. In der folgenden Abbildung ist das Adressierungsschema dargestellt.

Weitere Informationen zur Aktivierung und Konfiguration einer Hardware-Appliance finden Sie unterVerwenden der AWS Storage Gateway Gateway-Hardware-Appliance.

Zulassen des AWS Storage Gateway Zugriffs über Firewalls und Router

Ihr Gateway benötigt Zugriff auf die folgenden Storage Gateway-Dienstendpunkte, mit AWS denen es kommunizieren kann. Wählen Sie bei der Gateway-Einrichtung den Endpunkttyp für Ihr Gateway basierend auf Ihrer Netzwerkumgebung aus. Falls Sie den Netzwerkdatenverkehr mithilfe einer Firewall oder eines Routers filtern oder einschränken, müssen Sie die Firewall und den Router so konfigurieren, dass diese Service-Endpunkte für die ausgehende Kommunikation mit AWS verwendet werden dürfen.

Anmerkung

Wenn Sie private VPC-Endpunkte für Ihr Storage Gateway konfigurieren, die für die Verbindung und Datenübertragung von und zu verwendet werden AWS, benötigt Ihr Gateway keinen Zugriff auf das öffentliche Internet. Weitere Informationen finden Sie unter Aktivieren eines Gateways in einer virtuellen privaten Cloud.

Wichtig

Ersetzen Sie region in den folgenden Endpunktbeispielen die richtige AWS-Region Zeichenfolge für Ihr Gateway, z. B. us-west-2

amzn-s3-demo-bucketErsetzen Sie es durch den tatsächlichen Namen des Amazon S3 S3-Buckets in Ihrer Bereitstellung. Sie können anstelle von auch ein Sternchen (*) verwenden, amzn-s3-demo-bucket um einen Platzhaltereintrag in Ihren Firewall-Regeln zu erstellen, der es ermöglicht, den Service-Endpunkt für alle Bucket-Namen aufzulisten.

Wenn Ihre Gateways AWS-Regionen in den Vereinigte Staaten oder Kanada eingesetzt werden und FIPS-konforme Endpunktverbindungen (Federal Information Processing Standard) erfordern, ersetzen Sie s3 diese durch. s3-fips

Endpunkttypen

Standard-Endpunkte

Diese Endpunkte unterstützen den IPv4 Verkehr zwischen Ihrer Gateway-Appliance und. AWS

Der folgende Service-Endpunkt wird von allen Gateways für Head-Bucket-Operationen benötigt.

bucket-name.s3.region.amazonaws.com:443

Die folgenden Dienstendpunkte werden von allen Gateways für Steuerpfad- (anon-cpclient-cp,proxy-app) und Datenpfadoperationen (dp-1) benötigt.

anon-cp.storagegateway.region.amazonaws.com:443 client-cp.storagegateway.region.amazonaws.com:443 proxy-app.storagegateway.region.amazonaws.com:443 dp-1.storagegateway.region.amazonaws.com:443

Der folgende Gateway-Service-Endpunkt ist für API-Aufrufe erforderlich.

storagegateway.region.amazonaws.com:443

Das folgende Beispiel ist ein Gateway-Service-Endpunkt in der Region „USA West (Oregon)“ (us-west-2).

storagegateway.us-west-2.amazonaws.com:443

Dual-Stack-Endpunkte

Diese Endpunkte unterstützen den IPv6 Datenverkehr zwischen Ihrer Gateway-Appliance IPv4 und. AWS

Der folgende Dual-Stack-Serviceendpunkt wird von allen Gateways für Head-Bucket-Operationen benötigt.

bucket-name.s3.dualstack.region.amazonaws.com:443

Die folgenden Dual-Stack-Dienstendpunkte werden von allen Gateways für den Betrieb von Steuerpfaden (Aktivierung, Steuerungsebene, Proxy) und Datenpfadoperationen (Datenebene) benötigt.

activation-storagegateway.region.api.aws:443 controlplane-storagegateway.region.api.aws:443 proxy-storagegateway.region.api.aws:443 dataplane-storagegateway.region.api.aws:443

Der folgende Gateway-Dual-Stack-Serviceendpunkt ist für API-Aufrufe erforderlich.

storagegateway.region.api.aws:443

Das folgende Beispiel ist ein Gateway-Dual-Stack-Serviceendpunkt in der Region USA West (Oregon) (us-west-2).

storagegateway.us-west-2.api.aws:443

Amazon S3 S3-Serviceendpunkte

Amazon S3 File Gateway benötigt die folgenden drei Arten von Endpunkten, um eine Verbindung zum Amazon S3 S3-Service herzustellen:

Amazon S3 S3-Serviceendpunkt

Anmerkung

Nur für diesen Endpunkt, nicht durch s3-fips für s3 FIPS-konforme Bereitstellungen ersetzen.

s3.amazonaws.com

Regionale Amazon S3 S3-Endpunkte

s3.region.amazonaws.com (Standard) s3.dualstack.region.amazonaws.com (Dual-stack)

Das folgende Beispiel zeigt einen regionalen Amazon S3 S3-Endpunkt in der Region USA Ost (Ohio) (us-east-2).

s3.us-east-2.amazonaws.com s3.dualstack.us-east-2.amazonaws.com

Das folgende Beispiel zeigt FIPS-konforme Standard- und Dual-Stack-regionale Amazon S3 S3-Endpunkte in der Region USA West (Nordkalifornien) (). us-west-1

s3-fips.us-west-1.amazonaws.com s3-fips.dualstack.us-west-1.amazonaws.com

Die folgenden Beispiele zeigen die regionalen Standard- und Dual-Stack-Endpunkte von Amazon S3, die von AWS GovCloud (US) Regionen verwendet werden:

s3-fips.us-gov-east-1.amazonaws.com (AWS GovCloud (US-East) Region (FIPS)) s3-fips.us-gov-west-1.amazonaws.com (AWS GovCloud (US-West) Region (FIPS)) s3.us-gov-east-1.amazonaws.com (AWS GovCloud (US-East) Region (Standard)) s3.us-gov-west-1.amazonaws.com (AWS GovCloud (US-West) Region (Standard)) s3-fips.dualstack.us-gov-east-1.amazonaws.com (AWS GovCloud (US-East) Region (FIPS dual-stack)) s3-fips.dualstack.us-gov-west-1.amazonaws.com (AWS GovCloud (US-West) Region (FIPS dual-stack)) s3.dualstack.us-gov-east-1.amazonaws.com (AWS GovCloud (US-East) Region (Dual-stack)) s3.dualstack.us-gov-west-1.amazonaws.com (AWS GovCloud (US-West) Region (Dual-stack))

Anmerkung

Wenn Ihr Gateway nicht ermitteln kann, AWS-Region wo sich Ihr Amazon S3 S3-Bucket befindet, ist dieser Service-Endpunkt standardmäßig auf s3.us-east-1.amazonaws.com eingestellt. Wir empfehlen Ihnen, den Zugriff auf die Region USA Ost (Nord-Virginia) (us-east-1) zusätzlich zu der Region, in der Ihr Gateway aktiviert ist und AWS-Regionen wo sich Ihr Amazon S3 S3-Bucket befindet, zuzulassen.

Amazon S3 S3-Bucket-Endpunkte

bucket-name.s3.region.amazonaws.com (Standard)bucket-name.s3.dualstack.region.amazonaws.com (Dual-stack)

Die folgenden Beispiele zeigen Standard- und Dual-Stack-Amazon S3-Bucket-Endpunkte für einen Bucket, der amzn-s3-demo-bucketus-east-2).

amzn-s3-demo-bucket.s3.us-east-2.amazonaws.com (Standard)amzn-s3-demo-bucket.s3.dualstack.us-east-2.amazonaws.com (Dual-stack)

Die folgenden Beispiele zeigen Standard- und Dual-Stack-FIPS-konforme Amazon S3 S3-Bucket-Endpunkte für einen Bucket, der amzn-s3-demo-bucket1us-gov-east-1

amzn-s3-demo-bucket1.s3-fips.us-gov-east-1.amazonaws.com (FIPS)amzn-s3-demo-bucket1.s3-fips.dualstack.us-gov-east-1.amazonaws.com (FIPS dual-stack)

Zusätzlich zu den Service-Endpunkten Storage Gateway und Amazon S3 benötigt Storage Gateway VMs auch Netzwerkzugriff auf die folgenden NTP-Server:

time.aws.com 0.amazon.pool.ntp.org 1.amazon.pool.ntp.org 2.amazon.pool.ntp.org 3.amazon.pool.ntp.org

Weitere Informationen zu unterstützten Endpunkten AWS-Regionen und Service-Endpunkten finden Sie unter Storage Gateway in der Allgemeine AWS-Referenz.

Konfiguration von Sicherheitsgruppen für Ihre Amazon EC2 Gateway-Instance

In AWS Storage Gateway steuert eine Sicherheitsgruppe den Datenverkehr zu Ihrer Amazon EC2 Gateway-Instance. Wenn Sie eine Sicherheitsgruppe konfigurieren, empfehlen wir Folgendes:

-

Die Sicherheitsgruppe sollte keine eingehenden Verbindungen aus dem externen Internet zulassen. Sie sollte festlegen, dass ausschließlich Instances innerhalb der Gateway-Sicherheitsgruppe mit dem Gateway kommunizieren dürfen.

Wenn Sie Instances erlauben müssen, sich von außerhalb der Sicherheitsgruppe mit dem Gateway zu verbinden, empfehlen wir, dass Sie Verbindungen nur über Port 80 (zur Aktivierung) zulassen.

-

Wenn Sie Ihr Gateway von einem EC2 Amazon-Host außerhalb der Gateway-Sicherheitsgruppe aus aktivieren möchten, lassen Sie eingehende Verbindungen auf Port 80 von der IP-Adresse dieses Hosts aus zu. Falls Sie die IP-Adresse des zur Aktivierung verwendeten Hosts nicht kennen, können Sie Port 80 öffnen, Ihr Gateway aktivieren und Port 80 nach der Aktivierung wieder für Zugriffe schließen.

-

Erlauben Sie den Zugriff auf Port 22 nur, wenn Sie Support ihn zur Fehlerbehebung verwenden. Weitere Informationen finden Sie unter Sie Support möchten bei der Problembehebung Ihres EC2 Amazon-Gateways helfen.

Weitere Informationen zu den für das Gateway zu öffnenden Ports finden Sie unter Anforderungen an den Port.

Unterstützte Hypervisoren und Host-Anforderungen

Sie können Storage Gateway lokal entweder als virtuelle Maschine (VM) -Appliance oder als physische Hardware-Appliance oder AWS als EC2 Amazon-Instance ausführen.

Anmerkung

Der UEFI-Startmodus mit deaktiviertem Secure Boot (loader_secure=no) ist für File Gateway 2.x, Volume Gateway 3.x und Tape Gateway 3.x erforderlich. Eine XML-Datei wird mit jedem Qcow-Download als Schnellkonfiguration mitgeliefert.

Storage Gateway unterstützt die folgenden Hypervisor-Versionen und Hosts:

-

VMware ESXi Hypervisor (Version 7.0 oder 8.0) — Für dieses Setup benötigen Sie auch einen VMware vSphere-Client, um eine Verbindung zum Host herzustellen.

-

Microsoft Hyper-V Hypervisor (2019, 2022 oder 2025) — Für dieses Setup benötigen Sie einen Microsoft Hyper-V Manager auf einem Microsoft Windows-Client-Computer, um eine Verbindung zum Host herzustellen.

-

Linux kernelbasierte virtuelle Maschine (KVM): Eine kostenlose Open-Source-Virtualisierungstechnologie. KVM ist in allen Versionen von Linux Version 2.6.20 und neuer enthalten. Storage Gateway wurde für die Distributionen CentOS/RHEL 7.7, RHEL 8.6, Ubuntu 16.04 LTS und Ubuntu 18.04 LTS getestet und unterstützt. Jede andere moderne Linux-Verteilung kann funktionieren, aber weder Funktion noch Leistung werden garantiert. Wir empfehlen diese Option, wenn Sie bereits über eine KVM-Umgebung verfügen und bereits mit der Funktionsweise von KVM vertraut sind. In der mitgelieferten .xml-Datei finden Sie empfohlene Startkonfigurationen. aws-storage-gateway Der UEFI-Startmodus mit deaktiviertem Secure Boot (loader_secure=no) ist für File Gateway 2.x, Volume Gateway 3.x und Tape Gateway 3.x erforderlich.

-

Nutanix AHV (Acropolis Hypervisor) ab Version 10.0.1.1 — Eine KVM-basierte Virtualisierungsplattform, die in die Nutanix Hyper-Converged Infrastructure (HCI) -Lösung integriert ist.

-

EC2 Amazon-Instance — Storage Gateway stellt ein Amazon Machine Image (AMI) bereit, das das Gateway-VM-Image enthält. Informationen zur Bereitstellung eines Gateways bei Amazon EC2 finden Sie unterStellen Sie einen EC2 Amazon-Standardhost für S3 File Gateway bereit.

-

Storage Gateway Hardware Appliance — Storage Gateway bietet eine physische Hardware-Appliance als lokale Bereitstellungsoption für Standorte mit begrenzter VM-Infrastruktur.

Anmerkung

Storage Gateway unterstützt nicht die Wiederherstellung eines Gateways von einer VM, die aus einem Snapshot oder Klon einer anderen Gateway-VM oder aus Ihrem Amazon EC2 AMI erstellt wurde. Wenn Ihre Gateway-VM nicht funktioniert, aktivieren Sie ein neues Gateway und stellen Sie Ihre Daten zu diesem Gateway wieder her. Weitere Informationen finden Sie unter Wiederherstellung nach dem unerwarteten Herunterfahren einer virtuellen Maschine.

Dynamischer Speicher und virtuelle Speicherballonierung werden von Storage Gateway nicht unterstützt.

Unterstützte NFS- und SMB-Clients für File Gateway

File Gateway unterstützt die folgenden Clients:

|

Version des Betriebssystems |

Kernel-Version |

Unterstützte Protokolle |

|---|---|---|

| Amazon Linux 2023 | 6.1 LTS | NFSv4.1, NFSv3 |

| Amazon Linux 2 | 5,10 LITER | NFSv4.1, NFSv3 |

| RHEL 9 | 5,14 | NFSv4.1, NFSv3 |

| REGEL 8.10 | 4,18 | NFSv4.1, NFSv3 |

| FRAU 15 | 6.4 | NFSv41., NFSv3 |

| Ubuntu 24.04 LTS | 6,8 LTS | NFSv4.1, NFSv3 |

| Ubuntu 22.04 LTS | 5,15 LITER | NFSv4.1, NFSv3 |

| Microsoft Windows Server 2025 | SMBv2, SMBv3, NFSv3 | |

| Microsoft Windows Server 2022 | SMBv2, SMBv3, NFSv3 | |

| Microsoft Windows 11 | SMBv2, SMBv3, NFSv3 | |

| Microsoft Windows 10 | SMBv2, SMBv3, NFSv3 |

Anmerkung

Für die SMB-Verschlüsselung (Server Message Block) sind Clients erforderlich, die SMB v3-Dialekte unterstützen.

Unterstützte Dateisystemoperationen für File Gateway

Der NFS- oder SMB-Client kann Dateien schreiben, lesen, löschen und kürzen. Wenn Clients Schreibvorgänge an senden AWS Storage Gateway, wird synchron in den lokalen Cache geschrieben. Dann schreibt es unter Verwendung von optimierten Übertragungen synchron in Amazon S3. Lesevorgänge werden zunächst über den lokalen Cache ausgeliefert. Sind dort keine Daten verfügbar, werden sie per Read-Through-Cache aus S3 abgerufen.

Dabei werden sowohl Schreib- als auch Lesevorgänge optimiert: Es werden nur die geänderten oder angeforderten Teile über das Gateway weitergeleitet. Löscht entfernte Objekte aus Amazon S3. Verzeichnisse werden in S3 als Ordnerobjekte verwaltet, wobei dieselbe Syntax wie in der Amazon S3 S3-Konsole verwendet wird.

HTTP-Operationen wie GET, PUT, UPDATE und DELETE können Dateien in einer Dateifreigabe ändern. Diese Operationen entsprechen den atomaren CRUD-Funktionen (Erstellen, Lesen, Aktualisieren, Löschen).