Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Verbinden Sie Ihr AWS verwaltetes Microsoft AD mit Microsoft Entra Connect Sync

Dieses Tutorial führt Sie durch die notwendigen Schritte zur Installation, Microsoft Entra Connect Sync

In diesem Tutorial führen Sie folgende Aufgaben aus:

-

Erstellen Sie einen AWS verwalteten Microsoft AD-Domänenbenutzer.

-

Laden Sie Entra Connect Sync herunter.

-

Wird verwendetPowerShell, um ein Skript auszuführen, um die entsprechenden Berechtigungen für den neu erstellten Benutzer bereitzustellen.

-

Installieren Entra Connect Sync.

Voraussetzungen

Für dieses Tutorial benötigen Sie Folgendes:

-

Ein AWS verwaltetes Microsoft AD. Weitere Informationen finden Sie unter Ihr AWS verwaltetes Microsoft AD erstellen.

-

Eine Amazon EC2 Windows Server-Instance, die mit Ihrem AWS Managed Microsoft AD verbunden ist. Weitere Informationen finden Sie unter Einer Windows-Instance beitreten.

-

Ein Windows EC2-Server mit Administration Tools installiertem Active Directory zur Verwaltung Ihres AWS verwalteten Microsoft AD. Weitere Informationen finden Sie unter Installation der Active Directory-Verwaltungstools für AWS verwaltetes Microsoft AD.

Erstellen Sie einen Active Directory-Domänenbenutzer

In diesem Tutorial wird davon ausgegangen, dass Sie bereits eine AWS verwaltete Microsoft AD- sowie eine Windows EC2-Serverinstanz mit Active Directory Administration Tools installiert haben. Weitere Informationen finden Sie unter Installation der Active Directory-Verwaltungstools für AWS verwaltetes Microsoft AD.

-

Connect zu der Instanz her, auf der das Active Directory installiert Administration Tools wurde.

-

Erstellen Sie einen AWS verwalteten Microsoft AD-Domänenbenutzer. Dieser Benutzer wird der Active Directory Directory Service (AD DS) Connector account fürEntra Connect Sync. Eine ausführliche Anleitung zu diesem Vorgang finden Sie unterEinen AWS verwalteten Microsoft AD-Benutzer erstellen.

Herunterladen von Entra Connect Sync

-

Laden Sie Entra Connect Sync von der MicrosoftWebsite

auf die EC2-Instance herunter, die der AWS verwaltete Microsoft AD-Administrator ist.

Warnung

Öffnen oder starten Sie das Programm Entra Connect Sync zu diesem Zeitpunkt nicht. In den nächsten Schritten werden die erforderlichen Berechtigungen für Ihren in Schritt 1 erstellten Domänenbenutzer bereitgestellt.

PowerShellSkript ausführen

-

Öffnen Sie PowerShell als Administrator

und führen Sie das folgende Skript aus. Während das Skript ausgeführt wird, werden Sie aufgefordert, den AMAccountNamen s

für den neu erstellten Domänenbenutzer aus Schritt 1 einzugeben. Anmerkung

Im Folgenden finden Sie weitere Informationen zur Ausführung des Skripts:

-

Sie können das Skript mit der

ps1Erweiterung in einem Ordner wie speicherntemp. Anschließend können Sie den folgenden PowerShell Befehl verwenden, um das Skript zu laden:import-module "c:\temp\entra.ps1" -

Nach dem Laden des Skripts können Sie den folgenden Befehl verwenden, um die erforderlichen Berechtigungen für die Ausführung des Skripts festzulegen, und ihn durch den Namen Ihres Entra Dienstkontos

Entra_Service_Account_Nameersetzen:Set-EntraConnectSvcPerms -ServiceAccountNameEntra_Service_Account_Name

-

$modulePath = "C:\Program Files\Microsoft Azure Active Directory Connect\AdSyncConfig\AdSyncConfig.psm1" try { # Attempt to import the module Write-Host -ForegroundColor Green "Importing Module for Azure Entra Connect..." Import-Module $modulePath -ErrorAction Stop Write-Host -ForegroundColor Green "Success!" } catch { # Display the exception message Write-Host -ForegroundColor Red "An error occurred: $($_.Exception.Message)" } Function Set-EntraConnectSvcPerms { [CmdletBinding()] Param ( [String]$ServiceAccountName ) #Requires -Modules 'ActiveDirectory' -RunAsAdministrator Try { $Domain = Get-ADDomain -ErrorAction Stop } Catch [System.Exception] { Write-Output "Failed to get AD domain information $_" } $BaseDn = $Domain | Select-Object -ExpandProperty 'DistinguishedName' $Netbios = $Domain | Select-Object -ExpandProperty 'NetBIOSName' Try { $OUs = Get-ADOrganizationalUnit -SearchBase "OU=$Netbios,$BaseDn" -SearchScope 'Onelevel' -Filter * -ErrorAction Stop | Select-Object -ExpandProperty 'DistinguishedName' } Catch [System.Exception] { Write-Output "Failed to get OUs under OU=$Netbios,$BaseDn $_" } Try { $ADConnectorAccountDN = Get-ADUser -Identity $ServiceAccountName -ErrorAction Stop | Select-Object -ExpandProperty 'DistinguishedName' } Catch [System.Exception] { Write-Output "Failed to get service account DN $_" } Foreach ($OU in $OUs) { try { Set-ADSyncMsDsConsistencyGuidPermissions -ADConnectorAccountDN $ADConnectorAccountDN -ADobjectDN $OU -Confirm:$false -ErrorAction Stop Write-Host "Permissions set successfully for $ADConnectorAccountDN and $OU" Set-ADSyncBasicReadPermissions -ADConnectorAccountDN $ADConnectorAccountDN -ADobjectDN $OU -Confirm:$false -ErrorAction Stop Write-Host "Basic read permissions set successfully for $ADConnectorAccountDN on OU $OU" } catch { Write-Host "An error occurred while setting permissions for $ADConnectorAccountDN on OU $OU : $_" } } }

Installieren Entra Connect Sync

-

Sobald das Skript abgeschlossen ist, können Sie die heruntergeladene Microsoft Entra Connect (früher bekannt alsAzure Active Directory Connect) Konfigurationsdatei ausführen.

-

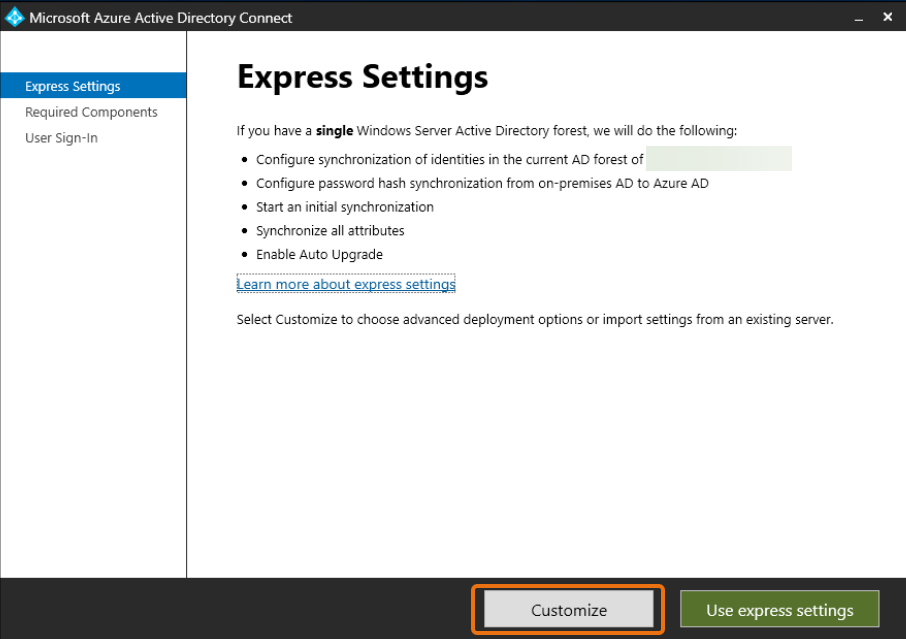

Nach dem Ausführen der Konfigurationsdatei aus dem vorherigen Schritt wird ein Microsoft Azure Active Directory Connect Fenster geöffnet. Wählen Sie im Fenster mit den Express-Einstellungen die Option Anpassen aus.

-

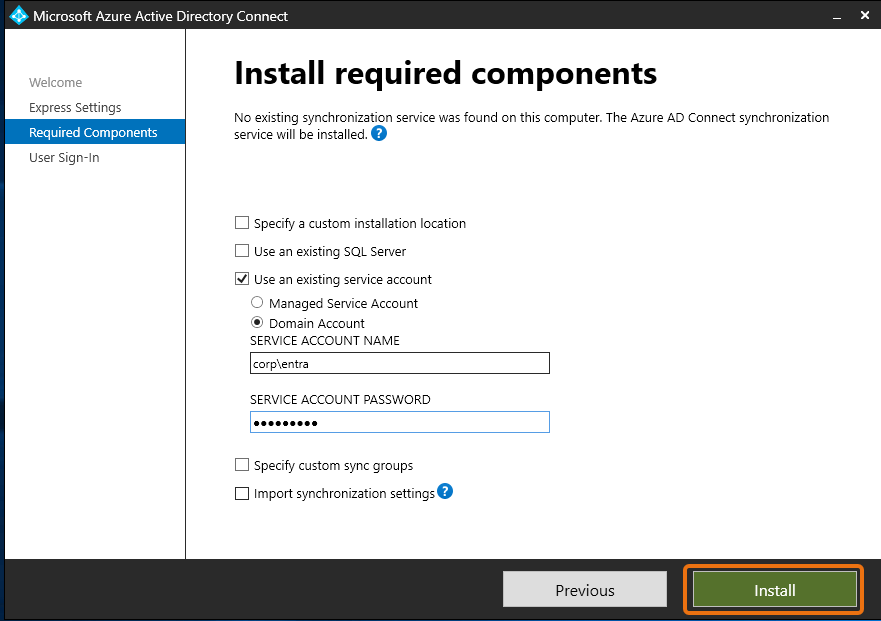

Aktivieren Sie im Fenster Erforderliche Komponenten installieren das Kontrollkästchen Bestehendes Dienstkonto verwenden. Geben Sie in den Feldern DIENSTKONTONAME und KENNWORT FÜR DAS DIENSTKONTO den AD DS Connector account Namen und das Passwort für den Benutzer ein, den Sie in Schritt 1 erstellt haben. Wenn Ihr AD DS Connector account Name beispielsweise lautet

entra, wäre der Kontonamecorp\entra. Wählen Sie dann Installieren aus.

-

Wählen Sie im Fenster für die Benutzeranmeldung eine der folgenden Optionen aus:

-

Passthrough-Authentifizierung

— Mit dieser Option können Sie sich mit Ihrem Benutzernamen und Passwort bei Ihrem Active Directory anmelden. -

Nicht konfigurieren — Auf diese Weise können Sie die Verbundanmeldung mit Microsoft Entra (früher bekannt als Azure Active Directory (AzureAD)) oder verwenden. Office 365

Wählen Sie dann Weiter aus.

-

-

Geben Sie im Azure Fenster Connect to Ihren Global Administrator-Benutzernamen

und Ihr Passwort für ein Entra ID und wählen Sie Weiter aus. -

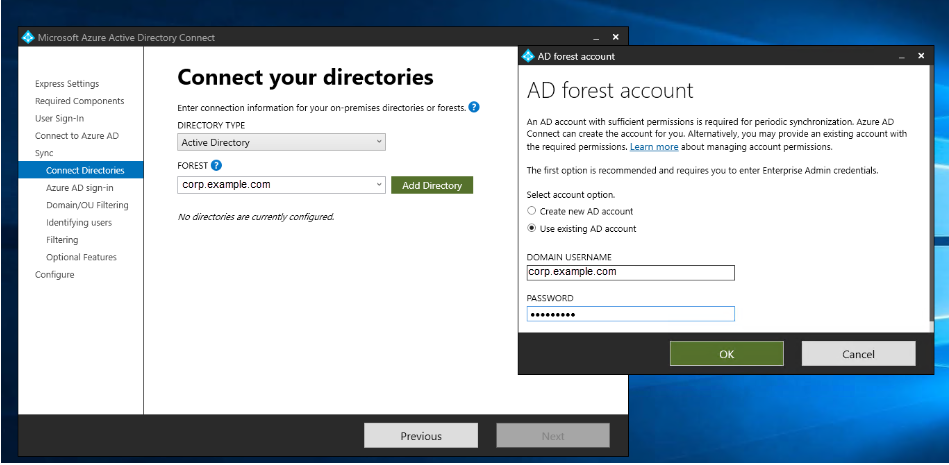

Wählen Sie im Fenster Ihre Verzeichnisse verbinden die Option Active Directory als VERZEICHNISTYP aus. Wählen Sie die Gesamtstruktur für Ihr AWS verwaltetes Microsoft AD für FOREST aus. Wählen Sie dann Verzeichnis hinzufügen aus.

-

Es erscheint ein Popup-Feld, in dem Sie nach Ihren Kontooptionen gefragt werden. Wählen Sie Bestehendes AD-Konto verwenden aus. Geben Sie den in Schritt 1 erstellten AD DS Connector account Benutzernamen und das Passwort ein und wählen Sie dann OK aus. Wählen Sie dann Weiter aus.

-

Wählen Sie im Azure ADAnmeldefenster die Option Weiter aus, ohne alle UPN-Suffixe verifizierten Domänen zuzuordnen. Dies gilt nur, wenn Sie keine verifizierte Vanity-Domain hinzugefügt haben. Entra ID Wählen Sie dann Weiter aus.

-

Wählen Sie im Fenster zur Filterung von Domain/OU die Optionen aus, die Ihren Anforderungen entsprechen. Weitere Informationen finden Sie in Microsoft der Dokumentation Entra Connect Syncunter Filterung konfigurieren

. Wählen Sie dann Weiter aus. -

Behalten Sie im Fenster Identifizieren von Benutzern, Filtern und optionale Funktionen die Standardwerte bei und wählen Sie Weiter aus.

-

Überprüfen Sie im Fenster Konfigurieren die Konfigurationseinstellungen und wählen Sie Konfigurieren aus. Die Installation für Entra Connect Sync wird abgeschlossen und die Benutzer beginnen mit der Synchronisierung mitMicrosoft Entra ID.