Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Hinzufügen einer Amazon EC2 Windows-Instance zu Ihrem AWS Managed Microsoft AD Active Directory

Sie können eine EC2 Windows Amazon-Instance starten und mit einem AWS Managed Microsoft AD verbinden. Alternativ können Sie eine vorhandene EC2 Windows Instanz manuell mit einem AWS verwalteten Microsoft AD verbinden.

- Seamlessly join EC2 Windows instance

-

Dieses Verfahren verbindet eine EC2 Windows Amazon-Instance nahtlos mit Ihrem AWS Managed Microsoft AD. Wenn Sie einen nahtlosen Domänenbeitritt über mehrere Domänen hinweg durchführen müssen AWS-Konten, finden Sie weitere Informationen unterTutorial: Teilen Ihres AWS verwalteten Microsoft AD-Verzeichnisses für einen nahtlosen EC2 Domänenbeitritt. Weitere Informationen zu Amazon EC2 finden Sie unter Was ist Amazon EC2? .

Voraussetzungen

Um einer EC2 Instanz nahtlos einer Domain beizutreten, müssen Sie die folgenden Schritte ausführen:

-

Haben Sie ein AWS verwaltetes Microsoft AD. Weitere Informationen hierzu finden Sie unter Ihr AWS verwaltetes Microsoft AD erstellen.

-

Sie benötigen die folgenden IAM-Berechtigungen, um einer EC2 Windows Instanz problemlos beitreten zu können:

-

IAM-Instanzprofil mit den folgenden IAM-Berechtigungen:

-

AmazonSSMManagedInstanceCore -

AmazonSSMDirectoryServiceAccess

-

-

Die Benutzerdomäne, die dem EC2 AWS Managed Microsoft AD nahtlos beitritt, benötigt die folgenden IAM-Berechtigungen:

-

Directory Service Berechtigungen:

-

"ds:DescribeDirectories" -

"ds:CreateComputer"

-

-

Amazon VPC-Berechtigungen:

-

"ec2:DescribeVpcs" -

"ec2:DescribeSubnets" -

"ec2:DescribeNetworkInterfaces" -

"ec2:CreateNetworkInterface" -

"ec2:AttachNetworkInterface"

-

-

EC2 Berechtigungen:

-

"ec2:DescribeInstances" -

"ec2:DescribeImages" -

"ec2:DescribeInstanceTypes" -

"ec2:RunInstances" -

"ec2:CreateTags"

-

-

AWS Systems Manager Berechtigungen:

-

"ssm:DescribeInstanceInformation" -

"ssm:SendCommand" -

"ssm:GetCommandInvocation" -

"ssm:CreateBatchAssociation"

-

-

-

Wenn Ihr AWS verwaltetes Microsoft AD erstellt wird, wird eine Sicherheitsgruppe mit Regeln für eingehenden und ausgehenden Datenverkehr erstellt. Weitere Informationen zu diesen Regeln und Ports finden Sie unter. Was wird mit Ihrem AWS Managed Microsoft AD erstellt Für einen nahtlosen Domänenbeitritt zu einer EC2 Windows Instance sollte Ihre VPC, in der Sie Ihre Instance starten, dieselben Ports zulassen, die in den eingehenden und ausgehenden Regeln Ihrer AWS Managed Microsoft AD-Sicherheitsgruppe zulässig sind.

-

Abhängig von Ihren Netzwerksicherheits- und Firewalleinstellungen müssen Sie möglicherweise zusätzlichen ausgehenden Datenverkehr zulassen. Dieser Datenverkehr würde über HTTPS (Port 443) zu den folgenden Endpunkten erfolgen:

Endpoint Rolle ec2messages.region.amazonaws.com.rproxy.govskope.caErstellt und löscht Sitzungskanäle mit dem Session Manager-Dienst. Weitere Informationen finden Sie unter AWS Systems Manager -Endpunkte und -Kontingente.

ssm.region.amazonaws.com.rproxy.govskope.caEndpunkt für AWS Systems Manager Session Manager. Weitere Informationen finden Sie unter AWS Systems Manager -Endpunkte und -Kontingente.

ssmmessages.region.amazonaws.com.rproxy.govskope.caErstellt und löscht Sitzungskanäle mit dem Session Manager-Dienst. Weitere Informationen finden Sie unter AWS Systems Manager -Endpunkte und -Kontingente.

ds.region.amazonaws.com.rproxy.govskope.caEndpunkt für Directory Service. Weitere Informationen finden Sie unter Verfügbarkeit in der Region für Directory Service.

-

Wir empfehlen, einen DNS-Server zu verwenden, der Ihren AWS verwalteten Microsoft AD-Domainnamen auflöst. Zu diesem Zweck können Sie einen DHCP-Optionssatz erstellen. Weitere Informationen finden Sie unter Einen DHCP-Optionssatz für AWS Managed Microsoft AD erstellen oder ändern.

-

Wenn Sie sich dafür entscheiden, keinen DHCP-Optionssatz zu erstellen, sind Ihre DNS-Server statisch und werden von Ihrem AWS verwalteten Microsoft AD entsprechend konfiguriert.

-

Um einer EC2 Windows Amazon-Instance nahtlos beizutreten

-

Melden Sie sich bei der an AWS-Managementkonsole und öffnen Sie die EC2 Amazon-Konsole unter https://console.aws.amazon.com/ec2/

. -

Wählen Sie in der Navigationsleiste dasselbe Verzeichnis AWS-Region wie das bestehende Verzeichnis aus.

-

Wählen Sie auf dem EC2 Dashboard im Abschnitt Launch instance die Option Launch instance aus.

-

Geben Sie auf der Seite Launch a instance im Abschnitt Name und Tags den Namen ein, den Sie für Ihre EC2 Windows-Instance verwenden möchten.

(Optional) Wählen Sie Zusätzliche Tags hinzufügen, um ein oder mehrere Tag-Schlüssel-Wert-Paare hinzuzufügen, um den Zugriff für diese EC2 Instance zu organisieren, zu verfolgen oder zu kontrollieren.

-

Wählen Sie im Abschnitt Anwendungs- und Betriebssystem-Image (Amazon Machine Image) Windows im Schnellstartbereich aus. Sie können das Windows Amazon Machine Image (AMI) in der Dropdown-Liste Amazon Machine Image (AMI) ändern.

-

Wählen Sie im Abschnitt Instance-Typ den Instance-Typ, den Sie verwenden möchten, aus der Dropdown-Liste Instance-Typ aus.

-

Im Abschnitt Schlüsselpaar (Anmeldung) können Sie entweder ein neues Schlüsselpaar erstellen oder aus einem vorhandenen Schlüsselpaar auswählen.

Um ein neues Schlüsselpaar zu erstellen, wählen Sie Neues Schlüsselpaar erstellen.

Geben Sie einen Namen für das Schlüsselpaar ein und wählen Sie eine Option für den Schlüsselpaartyp und das Dateiformat des privaten Schlüssels.

Um den privaten Schlüssel in einem Format zu speichern, das mit OpenSSH verwendet werden kann, wählen Sie .pem. Um den privaten Schlüssel in einem Format zu speichern, das mit PuTTY verwendet werden kann, wählen Sie .ppk.

Wählen Sie Schlüsselpaar erstellen aus.

Die private Schlüsseldatei wird von Ihrem Browser automatisch runtergeladen. Speichern Sie die Datei mit dem privaten Schlüssel an einem sicheren Ort.

Wichtig

Dies ist die einzige Möglichkeit, die private Schlüsseldatei zu speichern.

-

Wählen Sie auf der Seite Eine Instance starten im Abschnitt Netzwerkeinstellungen die Option Bearbeiten aus. Wählen Sie die VPC, in der Ihr Verzeichnis erstellt wurde, aus der Dropdown-Liste VPC – erforderlich aus.

-

Wählen Sie eines der öffentlichen Subnetze in Ihrer VPC aus der Dropdown-Liste Subnetz aus. Das von Ihnen gewählte Subnetz muss den gesamten externen Datenverkehr an ein Internet-Gateway weiterleiten. Ist dies nicht der Fall, können Sie keine Remote-Verbindung zur Instance einrichten.

Weitere Informationen zur Verbindung mit einem Internet-Gateway finden Sie unter Verbinden mit dem Internet über ein Internet-Gateway im Amazon-VPC-Benutzerhandbuch.

-

Wählen Sie unter Öffentliche IP automatisch zuweisen die Option Aktivieren.

Weitere Informationen zur öffentlichen und privaten IP-Adressierung finden Sie unter EC2 Amazon-Instance-IP-Adressierung im EC2 Amazon-Benutzerhandbuch.

-

Für die Einstellungen zu Firewall (Sicherheitsgruppen) können Sie die Standardeinstellungen verwenden oder an Ihre Bedürfnisse angepasste Änderungen vornehmen.

-

Für Speichereinstellungen konfigurieren können Sie die Standardeinstellungen verwenden oder an Ihre Bedürfnisse angepasste Änderungen vornehmen.

-

Wählen Sie den Abschnitt Erweiterte Details aus und wählen Sie Ihre Domain aus der Dropdown-Liste für das Domainverbindungs-Verzeichnis aus.

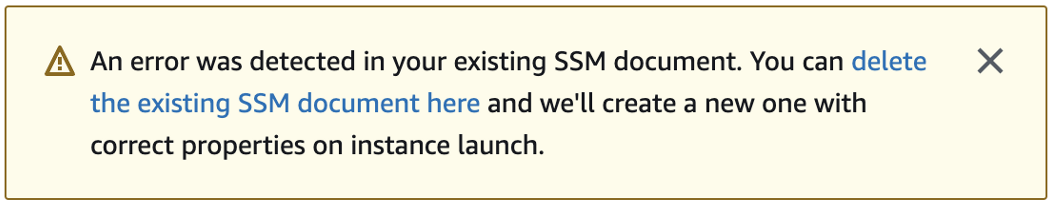

Anmerkung

Nachdem Sie das Domain-Join-Verzeichnis ausgewählt haben, sehen Sie möglicherweise:

Dieser Fehler tritt auf, wenn der EC2 Startassistent ein vorhandenes SSM-Dokument mit unerwarteten Eigenschaften identifiziert. Sie können einen der folgenden Schritte ausführen:

Wenn Sie das SSM-Dokument zuvor bearbeitet haben und die Eigenschaften erwartet werden, wählen Sie Schließen und fahren Sie fort, um die EC2 Instanz ohne Änderungen zu starten.

Wählen Sie den Link „Bestehendes SSM-Dokument hier löschen“, um das SSM-Dokument zu löschen. Dies ermöglicht die Erstellung eines SSM-Dokuments mit den richtigen Eigenschaften. Das SSM-Dokument wird automatisch erstellt, wenn Sie die EC2 Instanz starten.

-

Für das IAM-Instance-Profil können Sie ein vorhandenes IAM-Instance-Profil auswählen oder ein neues erstellen. Wählen Sie aus der Dropdownliste für das IAM-Instance-Profil ein IAM-Instance-Profil aus, dem die AWS verwalteten Richtlinien Amazon SSMManaged InstanceCore und Amazon SSMDirectory ServiceAccess zugeordnet sind. Um ein neues zu erstellen, wählen Sie den Link Neues IAM-Profil erstellen und gehen Sie dann wie folgt vor:

-

Wählen Sie Rolle erstellen aus.

-

Wählen Sie unter Vertrauenswürdige Entität auswählen die Option AWS -Service aus.

-

Wählen Sie unter Use case (Anwendungsfall) EC2 aus.

-

Wählen Sie unter Berechtigungen hinzufügen in der Liste der Richtlinien die Amazon SSMManaged InstanceCore - und SSMDirectoryServiceAccessAmazon-Richtlinien aus. Geben Sie im Suchfeld

SSMein, um die Liste zu filtern. Wählen Sie Weiter aus.Anmerkung

Amazon SSMDirectory ServiceAccess bietet die Berechtigungen zum Hinzufügen von Instances zu einem Active Directory, das von verwaltet wird Directory Service. Amazon SSMManaged InstanceCore stellt die Mindestberechtigungen bereit, die für die Nutzung des AWS Systems Manager Dienstes erforderlich sind. Weitere Informationen zum Erstellen einer Rolle mit diesen Berechtigungen und zu anderen Berechtigungen und Richtlinien, die Sie Ihrer IAM-Rolle zuweisen können, finden Sie unter Ein IAM-Instance-Profil für Systems Manager erstellen im AWS Systems Manager -Benutzerhandbuch.

-

Geben Sie auf der Seite Benennen, überprüfen und erstellen einen Rollennamen ein. Sie benötigen diesen Rollennamen, um ihn an die EC2 Instance anzuhängen.

-

(Optional) Sie können im Feld Beschreibung eine Beschreibung des IAM-Instance-Profils angeben.

-

Wählen Sie Rolle erstellen aus.

-

Kehren Sie zur Seite Eine Instance starten zurück und wählen Sie das Aktualisierungssymbol neben dem IAM-Instance-Profil. Ihr neues IAM-Instance-Profil sollte in der Dropdown-Liste IAM-Instance-Profil sichtbar sein. Wählen Sie das neue Profil und belassen Sie die restlichen Einstellungen auf den Standardwerten.

-

-

Wählen Sie Launch Instance (Instance starten) aus.

-

- Manually join EC2 Windows instance

Um eine bestehende EC2 Windows Amazon-Instance manuell mit einem AWS Managed Microsoft AD Active Directory zu verbinden, muss die Instance mit den unter angegebenen Parametern gestartet werdenHinzufügen einer Amazon EC2 Windows-Instance zu Ihrem AWS Managed Microsoft AD Active Directory.

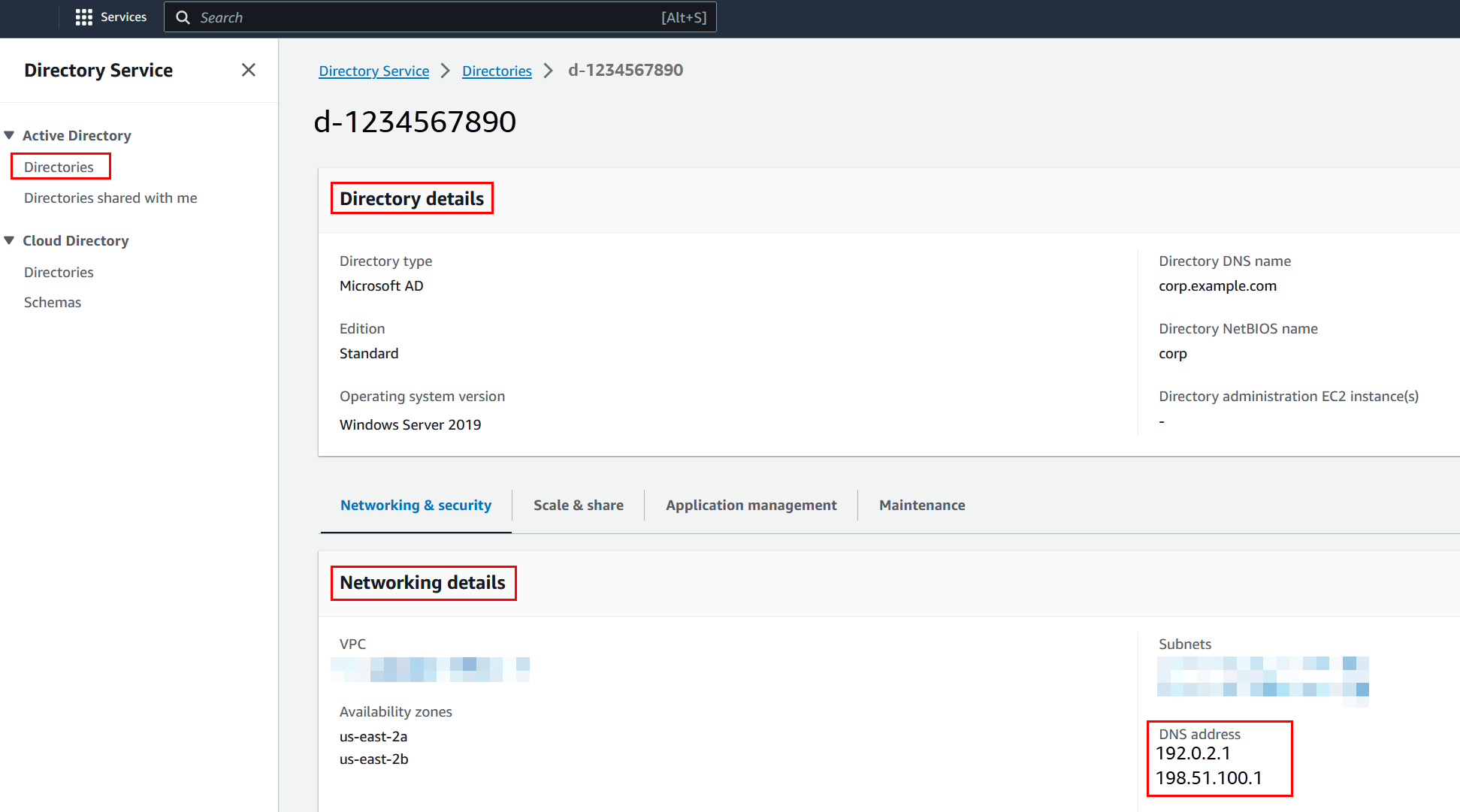

Sie benötigen die IP-Adressen der AWS verwalteten Microsoft AD DNS-Server. Diese Informationen finden Sie in den Abschnitten Verzeichnisservices > Verzeichnisse > dem Verzeichnis-ID-Link für Ihr Verzeichnis > Verzeichnisdetails und Netzwerk und Sicherheit.

So verbinden Sie eine Windows-Instanz mit einem AWS verwalteten Microsoft AD Active Directory

-

Verbinden Sie die Instance mithilfe eines beliebigen Remote Desktop Protocol-Clients.

-

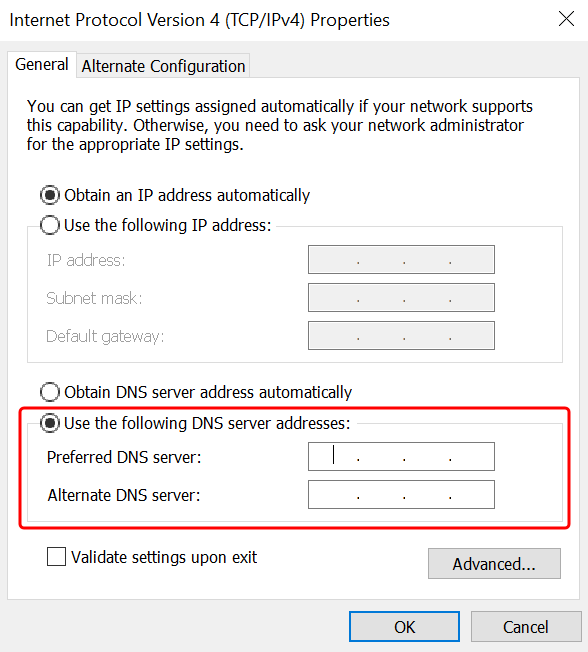

Öffnen Sie das Dialogfeld mit den IPv4 TCP/-Eigenschaften auf der Instanz.

-

Öffnen Sie Network Connections.

Tipp

Öffnen Sie Network Connections direkt, indem Sie folgenden Befehl über die Befehlszeile der Instance ausführen.

%SystemRoot%\system32\control.exe ncpa.cpl -

Öffnen Sie für eine beliebige aktivierte Netzwerkverbindung per Rechtsklick das Kontextmenü und wählen Sie dann Properties aus.

-

Öffnen Sie im Dialogfeld für die Verbindungseigenschaften (per Doppelklick) Internet Protocol Version 4.

-

-

Wählen Sie Folgende DNS-Serveradressen verwenden aus, ändern Sie die bevorzugten DNS-Server - und alternativen DNS-Serveradressen in die IP-Adressen Ihrer von AWS Managed Microsoft AD bereitgestellten DNS-Server und wählen Sie OK.

-

Öffnen Sie das Dialogfeld System Properties für die Instance, wählen Sie die Registerkarte Computer Name und wählen Sie Change.

Tipp

Öffnen Sie das Dialogfeld System Properties direkt, indem Sie folgenden Befehl über die Befehlszeile der Instance ausführen.

%SystemRoot%\system32\control.exe sysdm.cpl -

Wählen Sie im Feld Mitglied von die Option Domäne aus, geben Sie den vollqualifizierten Namen Ihres AWS verwalteten Microsoft AD Active Directory ein, und klicken Sie auf OK.

-

Wenn Sie zur Eingabe des Namens und des Kennworts für den Domänenadministrator aufgefordert werden, geben Sie den Benutzernamen und das Kennwort eines Kontos ein, das über Domänenbeitrittsrechte verfügt. Weitere Informationen zum Erteilen dieser Berechtigungen finden Sie unter Delegieren von Verzeichnisbeitrittsberechtigungen für AWS Managed Microsoft AD.

Anmerkung

Sie können entweder den vollqualifizierten Namen Ihrer Domäne oder den NetBIOS-Namen, gefolgt von einem umgekehrten Schrägstrich (\) und dann den Benutzernamen eingeben. Der Benutzername wäre Admin. Zum Beispiel

corp.example.com\adminodercorp\admin. -

Nachdem Sie in der Domain willkommen geheißen wurden, starten Sie die Instance neu, damit die Änderungen übernommen werden.

Nachdem Ihre Instanz der AWS verwalteten Microsoft AD Active Directory-Domäne hinzugefügt wurde, können Sie sich remote bei dieser Instanz anmelden und Dienstprogramme zur Verwaltung des Verzeichnisses installieren, z. B. zum Hinzufügen von Benutzern und Gruppen. Die Active Directory-Verwaltungstools können verwendet werden, um Benutzer und Gruppen zu erstellen. Weitere Informationen finden Sie unter Installation der Active Directory-Verwaltungstools für AWS verwaltetes Microsoft AD.

Anmerkung

Sie können Amazon Route 53 auch verwenden, um DNS-Abfragen zu verarbeiten, anstatt die DNS-Adressen auf Ihren EC2 Amazon-Instances manuell zu ändern. Weitere Informationen finden Sie unter Integrieren der DNS-Auflösung Ihres Verzeichnisdienstes

in Ihr Netzwerk Amazon Route 53 Resolver und Weiterleiten ausgehender DNS-Anfragen an Ihr Netzwerk. -