Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Kopieren eines DB-Snapshots von Amazon RDS Custom für SQL Server

Mit RDS Custom für SQL Server können Sie automatisierte Backups und manuelle DB-Snapshots kopieren. Nach dem Kopieren eines Snapshots ist die Kopie ein manueller Snapshot. Sie können mehrere Kopien eines automatisierten Backups oder eines manuellen Snapshots erstellen, aber jede Kopie muss über eine eindeutige Kennung verfügen.

Sie können einen Snapshot nur innerhalb desselben AWS Kontos zwischen verschiedenen Standorten kopieren, in AWS-Regionen denen RDS Custom for SQL Server verfügbar ist. Die folgenden Vorgänge werden derzeit nicht unterstützt:

-

DB-Snapshots innerhalb derselben AWS-Region kopieren.

-

DB-Snapshots zwischen AWS Konten kopieren.

RDS Custom für SQL Server unterstützt das inkrementelle Kopieren von Snapshots. Weitere Informationen finden Sie unter Überlegungen zum inkrementellen Kopieren von Snapshots.

Themen

Einschränkungen

Die folgenden Einschränkungen gelten für das Kopieren eines DB-Snapshots für RDS für SQL Server:

-

Wenn Sie einen Quell-Snapshot löschen, bevor der Ziel-Snapshot verfügbar ist, kann das Kopieren des Snapshots fehlschlagen. Verifizieren Sie, dass der Ziel-Snapshot den Status

AVAILABLEhat, bevor Sie den Quell-Snapshot löschen. -

Sie können in Ihrer Anfrage zum Kopieren von DB-Snapshots keinen Namen für eine Optionsgruppe angeben oder eine Optionsgruppe kopieren.

-

Wenn Sie vor oder während des Kopiervorgangs abhängige AWS Ressourcen des Quell-DB-Snapshots löschen, kann Ihre Anfrage zum Kopieren des Snapshots asynchron fehlschlagen.

-

Wenn Sie die Service Master Key (SMK)-Sicherungsdatei für Ihre Quell-DB-Instance löschen, die im vom RDS Custom verwalteten S3-Bucket in Ihrem Konto gespeichert ist, wird die DB-Snapshot-Kopie asynchron erfolgreich ausgeführt. Bei Funktionen von SQL Server, die von SMK abhängig sind, wie z. B. TDE-fähige Datenbanken, treten jedoch Probleme auf. Weitere Informationen finden Sie unter Problembehebung beim Status PENDING_RECOVERY für TDE-fähige Datenbanken in RDS Custom für SQL Server.

-

-

Das Kopieren von DB-Snapshots innerhalb desselben AWS-Region wird derzeit nicht unterstützt.

-

Das Kopieren von DB-Snapshots zwischen AWS Konten wird derzeit nicht unterstützt.

Die Einschränkungen beim Kopieren eines DB-Snapshots von Amazon RDS gelten auch für RDS Custom für SQL Server. Weitere Informationen finden Sie unter Einschränkungen.

Umgang mit Verschlüsselungen

Alle DB-Instances und DB-Snapshots von RDS Custom für SQL Server werden mit KMS-Schlüsseln verschlüsselt. Sie können nur einen verschlüsselten Snapshot in einen verschlüsselten Snapshot kopieren. Daher müssen Sie einen KMS-Schlüssel angeben, der im Ziel AWS-Region für Ihre Anfrage zum Kopieren von DB-Snapshots gültig ist.

Der Quell-Snapshot bleibt den gesamten Kopiervorgang über verschlüsselt. Amazon RDS verwendet Umschlagverschlüsselung, um Daten während des Kopiervorgangs mit dem angegebenen KMS-Schlüssel der Ziel-AWS-Region zu schützen. Weitere Informationen zur Envelope-Verschlüsselung finden Sie im AWS Key Management Service-Entwicklerhandbuch.

Regionsübergreifendes Kopieren

Sie können DB-Snapshots über AWS-Regionen hinweg kopieren. Es gibt jedoch bestimmte Einschränkungen und Überlegungen für das Kopieren von regionsübergreifenden Snapshots.

Autorisieren von RDS zur Kommunikation beim Kopieren AWS-Regionen von Snapshots

Nachdem eine regionsübergreifenden DB-Snapshot-Kopieranforderung erfolgreich verarbeitet wurde, startet RDS die Kopie. Es wird eine Autorisierungsanforderung für RDS für den Zugriff auf den Quell-Snapshot erstellt. Diese Autorisierungsanforderung verknüpft den Quell-DB-Snapshot mit dem Ziel-DB-Snapshot. Dadurch kann RDS nur in den angegebenen Ziel-Snapshot kopieren.

RDS verifiziert die Autorisierung unter Verwendung der rds:CrossRegionCommunication-Berechtigung in der serviceverknüpften IAM-Rolle. Wenn die Kopie autorisiert ist, kann RDS mit der Quellregion kommunizieren und den Kopiervorgang abschließen.

RDS hat keinen Zugriff auf DB-Snapshots, die nicht zuvor durch eine DBSnapshot Kopieranforderung autorisiert wurden. Die Autorisierung wird widerrufen, wenn der Kopiervorgang abgeschlossen ist.

RDS verwendet die serviceverknüpfte Rolle, um die Autorisierung in der Quellregion zu überprüfen. Das Kopieren schlägt fehl, wenn Sie die serviceverknüpfte Rolle während des Kopiervorgangs löschen.

Weitere Informationen finden Sie unter Verwenden von serviceverknüpften Rollen im AWS Identity and Access Management-Benutzerhandbuch.

Verwenden von AWS -Security-Token-Service-Anmeldeinformationen

Sitzungstoken vom Endpunkt global AWS -Security-Token-Service (AWS STS) sind nur gültigAWS-Regionen, wenn sie standardmäßig aktiviert sind (kommerzielle Regionen). Wenn Sie Anmeldeinformationen aus dem assumeRole API-Vorgang in verwendenAWS STS, verwenden Sie den regionalen Endpunkt, wenn es sich bei der Quellregion um eine Opt-in-Region handelt. Andernfalls schlägt die Anforderung fehl. Ihre Anmeldeinformationen müssen in beiden Regionen gültig sein. Dies gilt nur für Opt-in-Regionen, wenn Sie den regionalen AWS STS Endpunkt verwenden.

Um den globalen Endpunkt zu verwenden, stellen Sie sicher, dass er für beide Regionen in den Vorgängen aktiviert ist. Stellen Sie den globalen Endpunkt Valid in den AWS STS Kontoeinstellungen AWS-Regionen auf „Alle“ ein.

Weitere Informationen finden Sie unter Verwalten von AWS STS in einer AWS-Region im AWS Identity and Access ManagementBenutzerhandbuch.

Snapshots von DB-Instances, die mit Custom Engine Versions (CEV) erstellt wurden

Bei einem DB-Snapshot einer DB-Instance, die eine Custom Engine Version (CEV) verwendet, ordnet RDS die CEV dem DB-Snapshot zu. Um einen Quell-DB-Snapshot, der einem CEV zugeordnet ist, hinüber zu kopierenAWS-Regionen, kopiert RDS den CEV zusammen mit dem Quell-DB-Snapshot in die Zielregion.

Wenn Sie mehrere DB-Snapshots, die derselben CEV zugeordnet sind, in dieselbe Zielregion kopieren, kopiert die erste Kopieranforderung die zugehörige CEV. Beim Kopiervorgang der folgenden Anforderungen wird die ursprünglich kopierte CEV gefunden und mit den folgenden DB-Snapshot-Kopien verknüpft. Die vorhandene CEV-Kopie muss den Status AVAILABLE haben, damit sie den DB-Snapshot-Kopien zugeordnet werden kann.

Um einen mit einer CEV verknüpften DB-Snapshot zu kopieren, muss die IAM-Richtlinie des Anforderers über die erforderlichen Berechtigungen verfügen, um sowohl das Kopieren von DB-Snapshots als auch das zugehörige CEV-Kopieren zu autorisieren. Die folgenden Berechtigungen sind in der IAM-Richtlinie Ihres Anforderers erforderlich, um das zugehörige CEV-Kopieren zu ermöglichen:

-

rds:CopyCustomDBEngineVersion– Ihr IAM-Principal, der die Anfrage gestellt hat, muss die Berechtigung haben, die Quell-CEV zusammen mit dem Quell-DB-Snapshot in die Zielregion zu kopieren. Die Anforderung zum Kopieren des Snapshots schlägt aufgrund von Autorisierungsfehlern fehl, wenn Ihr anfordernder IAM-Prinzipal nicht autorisiert ist, die Quell-CEV zu kopieren. -

ec2:CreateTags‐ Das zugrunde liegende EC2 AMI der Quell-CEV wird als Teil der CEV-Kopie in die Zielregion kopiert. RDS Custom versucht, das AMI mit dem TagAWSRDSCustomzu kennzeichnen, bevor das AMI kopiert wird. Stellen Sie sicher, dass Ihr IAM-Prinzipal, der die Anfrage gestellt hat, berechtigt ist, das Tag für das AMI zu erstellen, das der Quell-CEV in der Quellregion zugrunde liegt.

Weitere Informationen zu den Berechtigungen für das Kopieren von CEVs finden Sie unter Erteilen Sie die erforderlichen Berechtigungen für Ihren IAM-Prinzipal.

Erteilen Sie die erforderlichen Berechtigungen für Ihren IAM-Prinzipal

Stellen Sie sicher, dass Sie über ausreichende Zugriffsrechte verfügen, um einen DB-Snapshot von RDS Custom für SQL Server zu kopieren. Die IAM-Rolle oder der Benutzer (als IAM-Prinzipal bezeichnet) zum Kopieren eines DB-Snapshots mit der Konsole oder der CLI, muss eine der folgenden Richtlinien haben, um eine DB-Instance erfolgreich zu erstellen:

-

Die Richtlinie

AdministratorAccessoder -

Die folgende

AmazonRDSFullAccess-Richtlinie zeigt die zusätzlichen Berechtigungen.s3:CreateBucket s3:GetBucketPolicy s3:PutBucketPolicy kms:CreateGrant kms:DescribeKey ec2:CreateTags

RDS Custom verwendet diese Berechtigungen beim Kopieren von Snapshots über mehrere AWS-Regionen hinweg. Mit diesen Berechtigungen werden Ressourcen in Ihrem Konto konfiguriert, die für benutzerdefinierte RDS-Operationen erforderlich sind. Weitere Informationen zu kms:CreateGrant-Berechtigung finden Sie unter AWS KMS key-Verwaltung.

Die folgende Beispiel-JSON-Richtlinie gewährt die erforderlichen Berechtigungen zusätzlich zur AmazonRDSFullAccess-Berechtigung.

Anmerkung

Stellen Sie sicher, dass die aufgelisteten Berechtigungen nicht durch Dienststeuerungsrichtlinien (SCPs), Berechtigungsgrenzen oder Sitzungsrichtlinien eingeschränkt sind, die dem IAM-Prinzipal zugeordnet sind.

Wenn Sie Bedingungen mit Kontextschlüsseln in der IAM-Richtlinie des Anforderers verwenden, können bestimmte Bedingungen dazu führen, dass die Anfrage fehlschlägt. Weitere Informationen zu häufigen Fallstricken aufgrund von IAM-Richtlinienbedingungen finden Sie unter Anfordern einer Regionsübergreifende Kopie für DB-Snapshots.

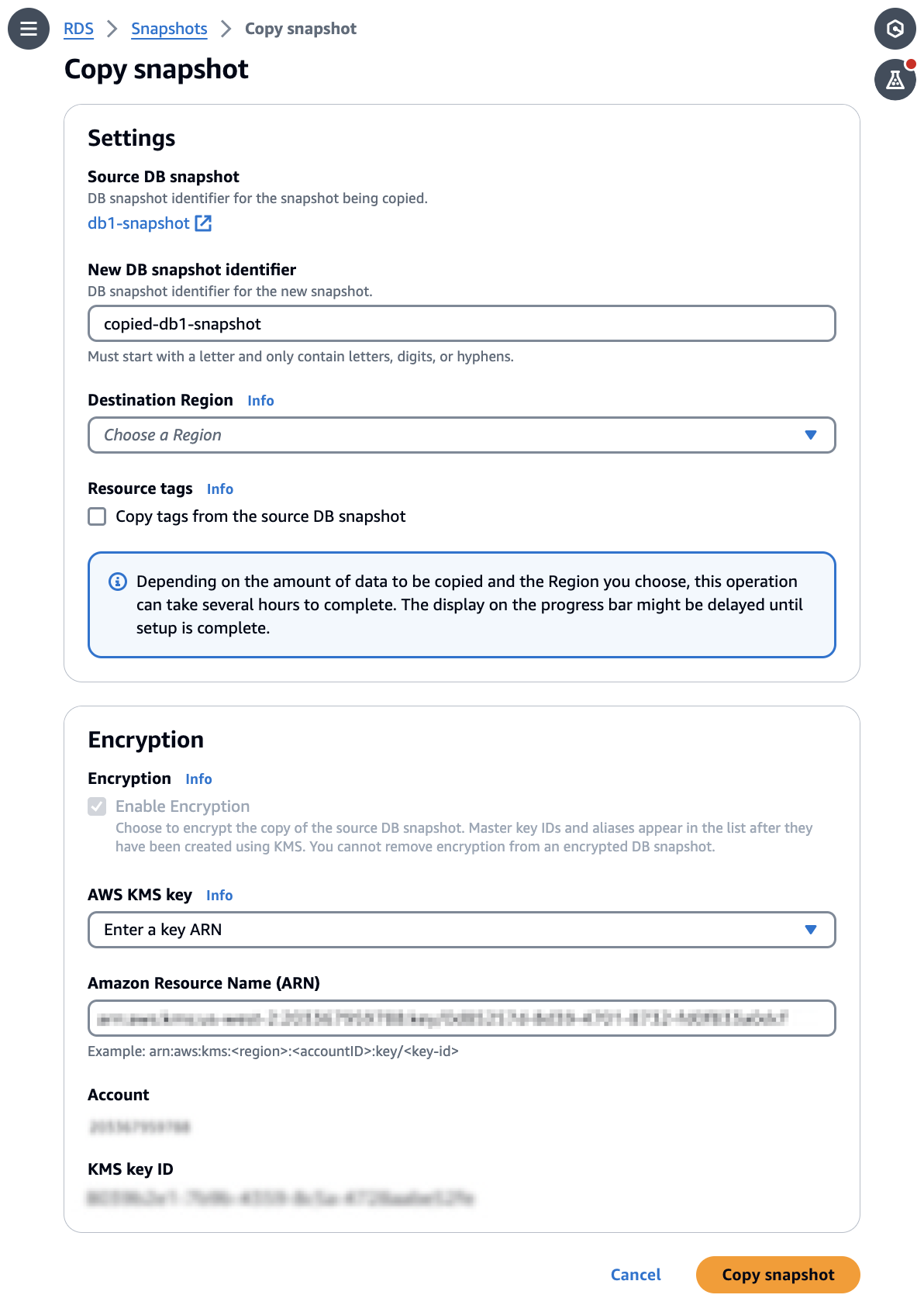

Kopieren eines DB-Snapshots

Gehen Sie wie folgt vor, um einen DB-Snapshot zu kopieren. Für jedes AWS Konto können Sie bis zu 20 DB-Snapshots gleichzeitig von einem AWS-Region zum anderen kopieren. Wenn Sie einen DB-Snapshot in einen anderen kopierenAWS-Region, erstellen Sie einen manuellen DB-Snapshot, der in diesem AWS-Region gespeichert wird. Beim Kopieren eines DB-Snapshots aus der Quelle AWS-Region fallen Amazon RDS-Datenübertragungsgebühren an. Weitere Informationen zu den Kosten von Datenübertragungen finden Sie unter Amazon RDS – Preise

Nachdem die DB-Snapshot-Kopie in der neuen Version erstellt wurdeAWS-Region, verhält sich die DB-Snapshot-Kopie genauso wie alle anderen DB-Snapshots in dieser Version. AWS-Region

Sie können einen DB-Snapshot mit der AWS-ManagementkonsoleAWS CLI, oder der Amazon RDS-API kopieren.