Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Rotieren Ihrer SSL/TLS-Zertifikate

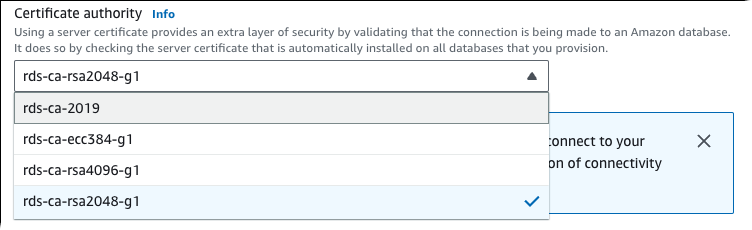

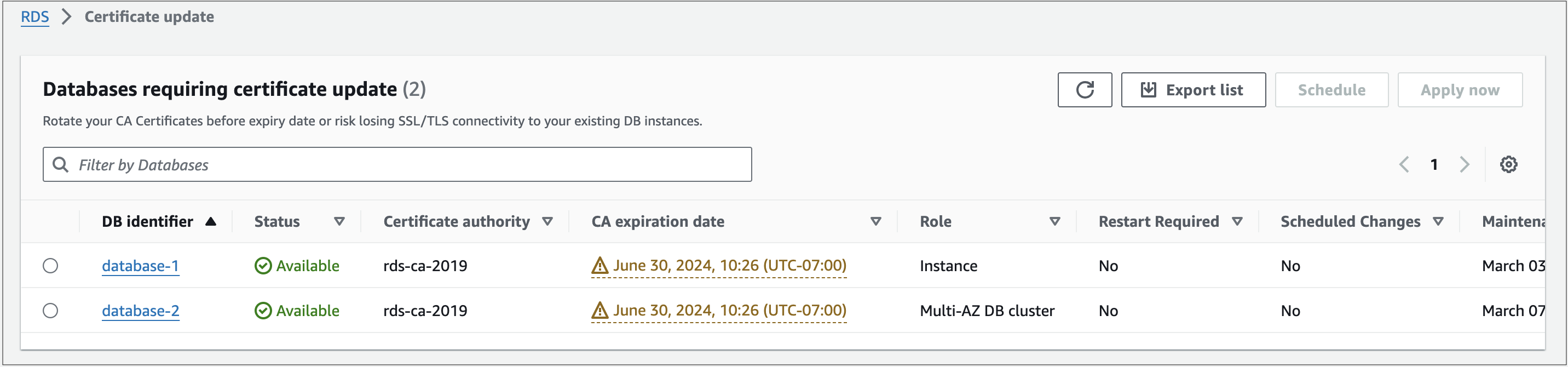

Die Zertifikate der Amazon-RDS-Zertifizierungsstelle rds-ca-2019 sind im August 2024 abgelaufen. Wenn Sie Secure Sockets Layer (SSL) oder Transport Layer Security (TLS) mit Zertifikatsüberprüfung verwenden oder dies planen, um eine Verbindung zu Ihren RDS-DB-Instances oder Multi-AZ-DB-Clustern herzustellen, sollten Sie die Verwendung eines der neuen CA-Zertifikate rds-ca-rsa 2048-g1, rds-ca-rsa 4096-g1 oder 384-g1 in Betracht ziehen. rds-ca-ecc Wenn Sie derzeit keine Zertifikatsverifizierung verwenden SSL/TLS , haben Sie möglicherweise immer noch ein abgelaufenes CA-Zertifikat und müssen es auf ein neues CA-Zertifikat aktualisieren, wenn Sie es SSL/TLS mit der Zertifikatsverifizierung verwenden möchten, um eine Verbindung zu Ihren RDS-Datenbanken herzustellen.

Amazon RDS bietet neue CA-Zertifikate als bewährte AWS Sicherheitsmethode. Informationen zu den neuen Zertifikaten und den unterstützten AWS Regionen finden Sie unter.

Verwenden Sie die folgenden Methoden, um das CA-Zertifikat für Ihre Datenbank zu aktualisieren:

Bevor Sie Ihre DB-Instances oder DB-Cluster mit Multi-AZ zur Verwendung des neuen CA-Zertifikats aktualisieren, stellen sie sicher, dass Sie Ihre Clients oder Anwendungen aktualisieren, die eine Verbindung mit Ihren RDS-Datenbanken herstellen.

Überlegungen zur Rotation von Zertifikaten

Beachten Sie die folgenden Situationen, bevor Sie Ihr Zertifikat rotieren:

-

Amazon RDS Proxy Zertifikate von AWS Certificate Manager (ACM). Wenn Sie RDS Proxy verwenden, müssen Sie beim Rotieren Ihres SSL/TLS Zertifikats keine Anwendungen aktualisieren, die RDS-Proxy-Verbindungen verwenden. Weitere Informationen finden Sie unter Verwendung TLS/SSL mit RDS Proxy.

-

Wenn Sie eine Go-Anwendung der Version 1.15 mit einer DB-Instance oder einem DB-Cluster mit Multi-AZ verwenden, die vor dem 28. Juli 2020 erstellt oder auf das Zertifikat rds-ca-2019 aktualisiert wurde, müssen Sie das Zertifikat erneut aktualisieren.

Verwenden Sie den Befehl

modify-db-instancefür eine DB-Instance oder den Befehlmodify-db-clusterfür einen DB-Cluster mit Multi-AZ unter Verwendung der neuen CA-Zertifikat-ID. Sie können die, die für eine bestimmte DB-Engine und DB-Engine-Version verfügbar sind CAs , mit dem Befehl finden.describe-db-engine-versionsWenn Sie Ihre Datenbank nach dem 28. Juli 2020 erstellt oder das entsprechende Zertifikat aktualisiert haben, ist keine Aktion erforderlich. Weitere Informationen finden Sie in GitHub Go-Ausgabe #39568

.

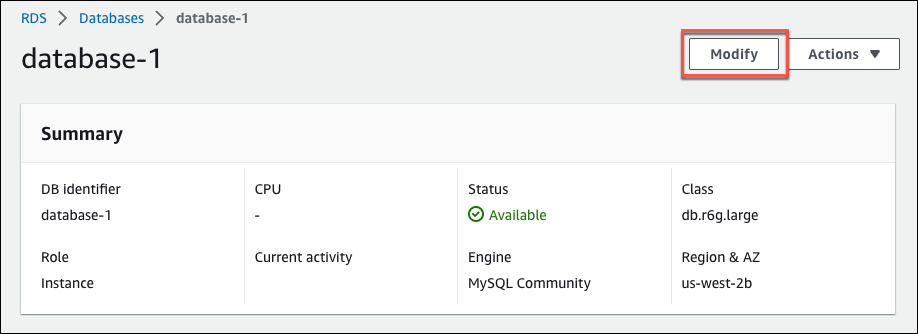

Aktualisieren des CA-Zertifikats durch Ändern der DB-Instance oder des DB-Clusters

Im folgenden Beispiel wird Ihr CA-Zertifikat von rds-ca-2019 auf 2048-g1 aktualisiert. rds-ca-rsa Sie können ein anderes Zertifikat wählen. Weitere Informationen finden Sie unterZertifizierungsstellen.

Aktualisieren Sie den Trust Store Ihrer Anwendung, um Ausfallzeiten im Zusammenhang mit der Aktualisierung Ihres CA-Zertifikats zu reduzieren. Weitere Informationen zu Neustarts in Zusammenhang mit der CA-Zertifikatrotation finden Sie unter Automatische Rotation von Serverzertifikaten.

So aktualisieren Sie das CA-Zertifikat durch Ändern der DB-Instance oder des DB-Clusters

-

Laden Sie das neue SSL/TLS Zertifikat herunter, wie unter beschrieben.

-

Aktualisieren Sie Ihre Anwendungen zur Verwendung der neuen SSL/TLS-Zertifikate.

Die Methoden zur Aktualisierung von Anträgen auf neue SSL/TLS Zertifikate hängen von Ihren spezifischen Anwendungen ab. Arbeiten Sie mit Ihren Anwendungsentwicklern zusammen, um die SSL/TLS Zertifikate für Ihre Anwendungen zu aktualisieren.

Informationen zum Prüfen von SSL/TLS Verbindungen und zum Aktualisieren von Anwendungen für die einzelnen DB-Engines finden Sie in den folgenden Themen:

Ein Beispielskript, das einen Trust Store für ein Linux-Betriebssystem aktualisiert, finden Sie unterBeispielskript für den Import von Zertifikaten in Ihren Trust Store.

Anmerkung

Das Zertifikatpaket enthält Zertifikate für die neue und die alte CA, damit Sie Ihre Anwendung sicher aktualisieren und die Verbindung während der Übergangsphase aufrecht erhalten können. Wenn Sie das verwenden, um eine Datenbank AWS Database Migration Service zu einer DB-Instance oder einem zu migrieren, empfehlen wir die Verwendung des Zertifikatspakets, um die Konnektivität während der Migration sicherzustellen.

-

Ändern Sie die DB-Instance oder den Multi-AZ-DB-Cluster, um die CA von rds-ca-2019 auf 2048-g1 zu ändern. rds-ca-rsa Um zu überprüfen, ob Ihre Datenbank zum Aktualisieren der CA-Zertifikate neu gestartet werden muss, verwenden Sie den Befehl und überprüfen Sie das Flag. describe-db-engine-versions

SupportsCertificateRotationWithoutRestartWichtig

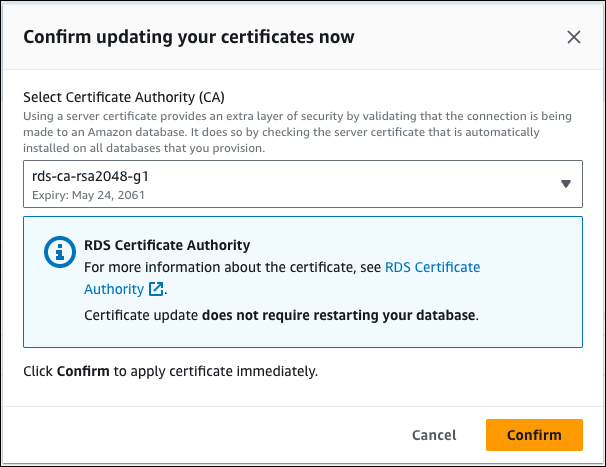

Wenn nach dem Ablauf des Zertifikats Verbindungsprobleme auftreten, verwenden Sie die Option „Sofort anwenden“, indem Sie Sofort anwenden in der Konsole angeben oder die Option

--apply-immediatelymit der AWS CLI festlegen. Die Ausführung dieser Operation ist standardmäßig während Ihres nächsten Wartungsfensters eingeplant.Bei DB-Instances von RDS für Oracle empfehlen wir Ihnen, Ihre Oracle-DB neu zu starten, um Verbindungsfehler zu vermeiden.

Bei Multi-AZ-Instances von RDS für SQL Server mit AlwaysOn aktivierter Spiegelungsoption wird ein Failover erwartet, wenn die Instanz nach der Zertifikatsrotation neu gestartet wird.

Um eine Überschreibung für Ihre Instance-CA festzulegen, die sich von der standardmäßigen RDS-CA unterscheidet, verwenden Sie den CLI-Befehl modify-certificates.

Sie können das AWS-Managementkonsole oder das verwenden, AWS CLI um das CA-Zertifikat von rds-ca-2019 auf rds-ca-rsa2048-g1 für eine DB-Instance oder einen Multi-AZ-DB-Cluster zu ändern.

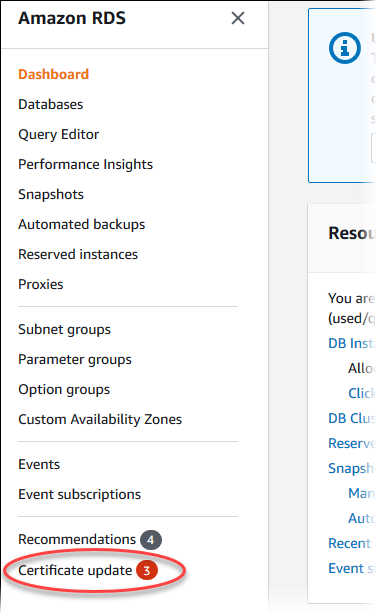

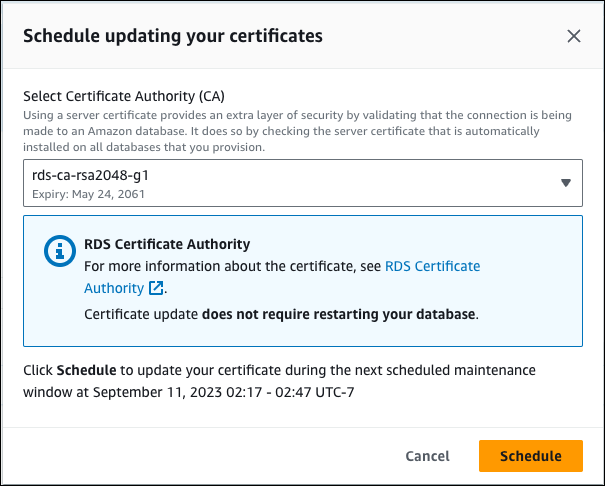

Aktualisieren des CA-Zertifikats durch Anwenden der Wartung

Führen Sie die folgenden Schritte aus, um Ihr CA-Zertifikat durch Anwendung der Wartung zu aktualisieren.

Automatische Rotation von Serverzertifikaten

Wenn Ihre Root-CA die automatische Rotation von Serverzertifikaten unterstützt, übernimmt RDS automatisch die Rotation des DB-Serverzertifikats. RDS verwendet dieselbe Stamm-CA für diese automatische Rotation, sodass Sie kein neues CA-Paket herunterladen müssen. Siehe Zertifizierungsstellen.

Die Rotation und Gültigkeit Ihres DB-Serverzertifikats hängen von Ihrer DB-Engine ab:

-

Wenn Ihre DB-Engine die Rotation ohne Neustart unterstützt, rotiert RDS das DB-Serverzertifikat automatisch, ohne dass Sie etwas unternehmen müssen. RDS versucht, Ihr DB-Serverzertifikat in Ihrem bevorzugten Wartungsfenster nach der Halbwertszeit des DB-Serverzertifikats zu rotieren. Das neue DB-Serverzertifikat ist 12 Monate lang gültig.

-

Wenn Ihre DB-Engine die Rotation ohne Neustart nicht unterstützt, macht Amazon RDS während der Halbwertszeit des Zertifikats oder mindestens 3 Monate vor Ablauf eine

server-certificate-rotationausstehende Wartungsaktion per Describe-pending-maintenance-actions API sichtbar. Sie können die Rotation mithilfe der apply-pending-maintenance-action API anwenden. Das neue DB-Serverzertifikat ist 36 Monate lang gültig.

Verwenden Sie den describe-db-engine-versionsBefehl und überprüfen Sie das SupportsCertificateRotationWithoutRestart Flag, um festzustellen, ob die DB-Engine-Version das Rotieren des Zertifikats ohne Neustart unterstützt. Weitere Informationen finden Sie unter Einstellung der CA für Ihre Datenbank.

Beispielskript für den Import von Zertifikaten in Ihren Trust Store

Nachfolgend sind Beispiel-Shell-Skripte aufgeführt, die das Zertifikatspaket in einen Vertrauensspeicher importieren.

Jedes Beispiel-Shell-Skript verwendet keytool, das Teil des Java Development Kits (JDK) ist. Weitere Informationen über die Installation von JDK finden Sie im JDK-Installationshandbuch