此白皮書僅供歷史參考。有些內容可能已過時,有些連結可能無法使用。

本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

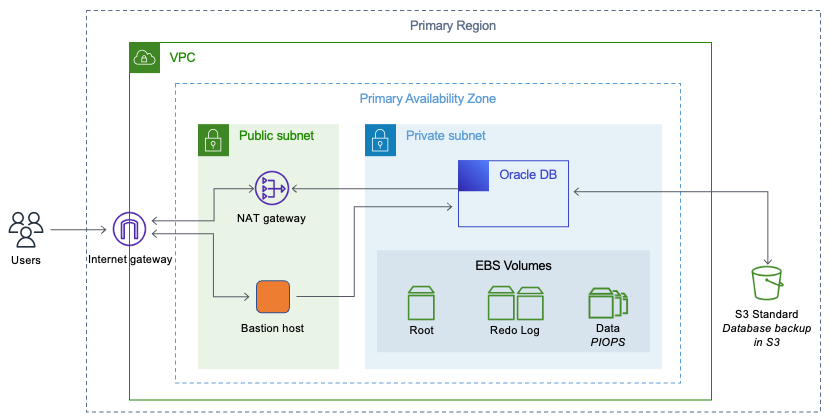

網路組態

使用 Amazon Virtual Private Cloud (Amazon VPC),您可以佈建 帳戶 AWS 雲端 專用的邏輯隔離區段。您可以完全控制虛擬聯網環境,包括選擇您自己的 IP 地址範圍、子網路的建立、安全設定,以及路由表和網路閘道的組態。

子網路是 Amazon VPC 中的 IP 地址範圍。您可以在您選取的子網路中啟動 AWS 資源。針對必須連線至網際網路的資源使用公有子網,並針對不會連線至網際網路的資源使用私有子網。

若要保護每個子網路中的 AWS 資源,您可以使用多層安全,包括安全群組和網路存取控制清單 ACLs)。

下表說明安全群組和網路 ACLs之間的基本差異。

| 安全群組 | 網路 ACL |

|---|---|

| 在執行個體層級運作 (第一層防護) | 在子網路層級運作 (第二層防護) |

| 支援僅允許規則 | 支援允許規則和拒絕規則 |

| 狀態:自動允許傳回流量,無論任何規則為何 | 無狀態:傳回流量必須經規則明確允許 |

| 在決定是否允許流量前,先評估所有規則 | 在決定是否允許流量前,先依照數字順序處理規則 |

| 若某人於啟動執行個體時指定安全群組,或在啟動後將安全群組與執行個體建立關聯,才會套用至執行個體。 | 自動套用至與其相關聯子網路中的所有執行個體 (備份防護層,因此您不必依賴其他人指定安全群組) |

Amazon VPC 提供隔離、額外的安全性,以及將 Amazon EC2 執行個體分隔為子網路的能力,並允許使用私有 IP 地址。所有這些都對資料庫實作很重要。

在私有子網路中部署 Oracle 資料庫執行個體,並僅允許 Amazon VPC 內的應用程式伺服器或 Amazon VPC 內的堡壘主機存取資料庫執行個體。

建立適當的安全群組,僅允許透過指定的連接埠存取特定 IP 地址。無論您使用的是 Amazon RDS 還是 Amazon EC2,這些建議都適用於 Oracle 資料庫。

Amazon VPC 私有子網路中的 Oracle 資料庫