本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

使用 AWS Directory Service for Entra ID Domain Services

對於只需要 SFTP Transfer 且不想管理網域的客戶,有 Simple Active Directory。或者,想要在全受管服務中受益於 Active Directory 和高可用性的客戶可以使用 AWS Managed Microsoft AD。最後,對於想要利用現有 Active Directory 樹系進行 SFTP Transfer 的客戶,有 Active Directory Connector。

注意下列事項:

-

若要根據 SFTP Transfer 需求利用現有的 Active Directory 樹系,您可以使用 Active Directory Connector。

-

如果您想要 Active Directory 的優點和全受管服務的高可用性,您可以使用 AWS Directory Service for Microsoft Active Directory。如需詳細資訊,請參閱使用 AWS Directory Service for Microsoft Active Directory。

本主題說明如何使用 Active Directory Connector 和 Entra ID (先前稱為 Azure AD) Domain Services

主題

開始使用 AWS Directory Service for Entra ID Domain Services 之前

注意

AWS Transfer Family 預設限制為每個伺服器 100 個 Active Directory 群組。如果您的使用案例需要超過 100 個群組,請考慮使用自訂身分提供者解決方案,如透過 的自訂身分提供者簡化 Active Directory 身分驗證 AWS Transfer Family

對於 AWS,您需要下列項目:

-

您使用 Transfer Family 伺服器的 AWS 區域中的虛擬私有雲端 (VPC)

-

VPC 中至少有兩個私有子網路

-

VPC 必須具備網際網路連線能力

-

使用 Microsoft Entra site-to-site連線的客戶閘道和虛擬私有閘道

對於 Microsoft Entra,您需要下列項目:

-

Entra ID 和 Active Directory 網域服務

-

Entra 資源群組

-

Entra 虛擬網路

-

Amazon VPC 與 Entra 資源群組之間的 VPN 連線

注意

這可以透過原生 IPSEC 通道或使用 VPN 設備。在本主題中,我們會在 Entra Virtual 網路閘道和本機網路閘道之間使用 IPSEC 通道。通道必須設定為允許 Entra Domain Service 端點與存放 AWS VPC 的子網路之間的流量。

-

使用 Microsoft Entra site-to-site連線的客戶閘道和虛擬私有閘道

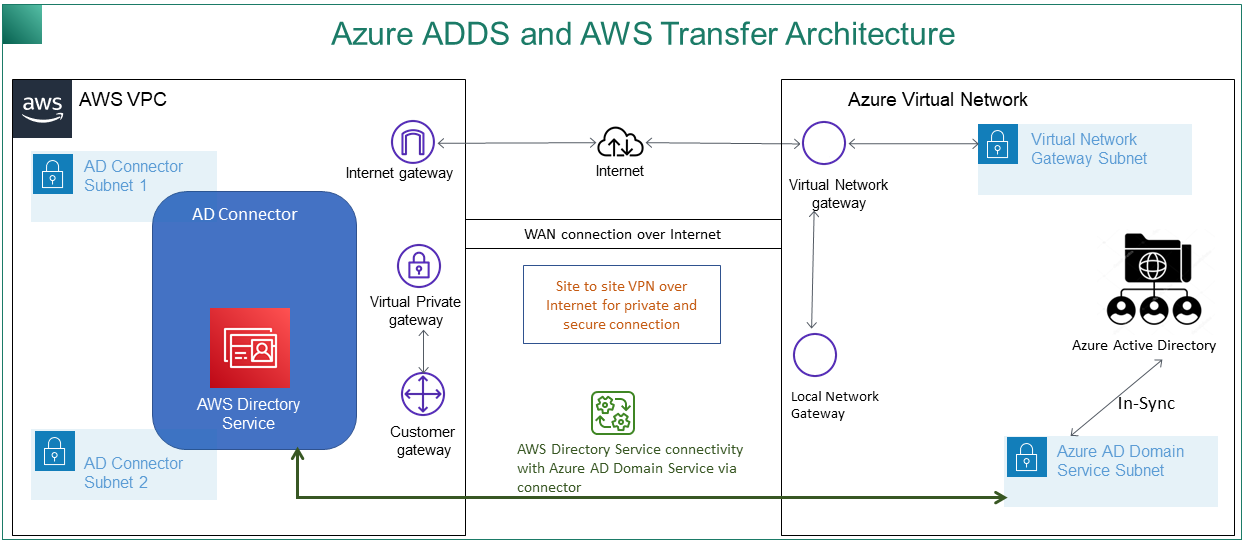

下圖顯示開始之前所需的組態。

步驟 1:新增 Entra ID 網域服務

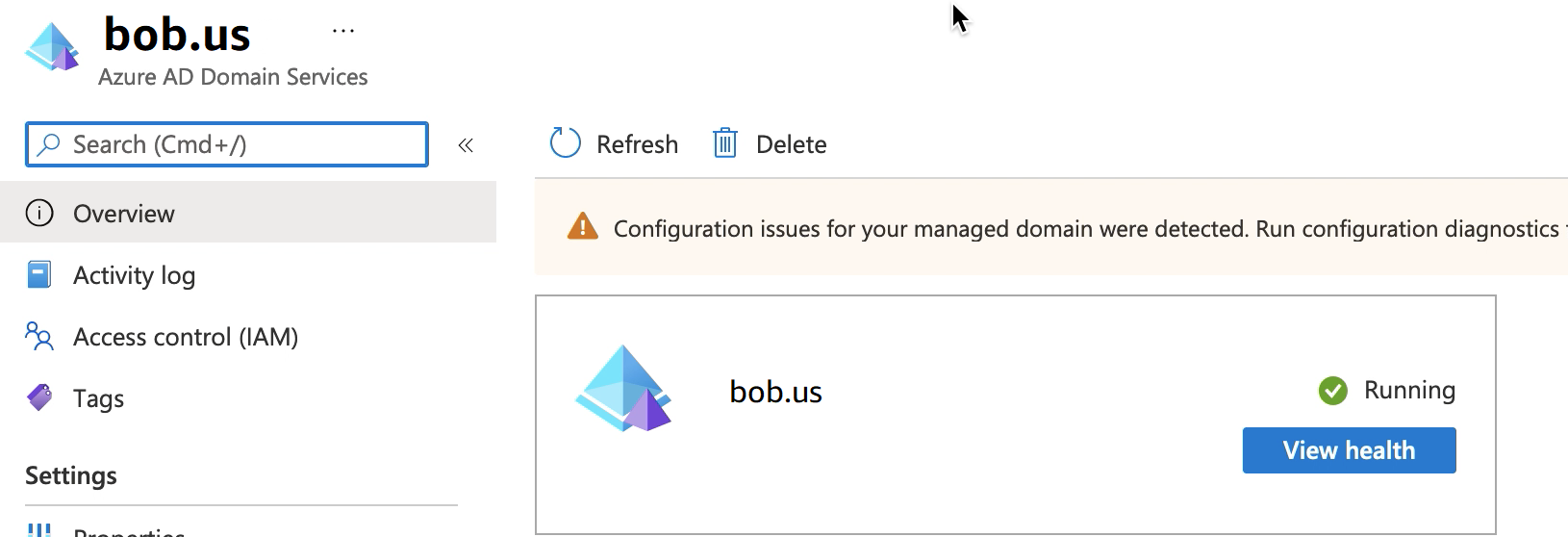

根據預設,Entra ID 不支援網域聯結執行個體。若要執行網域聯結等動作,以及使用群組政策等工具,管理員必須啟用 Entra ID Domain Services。如果您尚未新增 Entra DS,或現有的實作未與您希望 SFTP Transfer 伺服器使用的網域建立關聯,則必須新增執行個體。

如需啟用 Entra ID Domain Services 的資訊,請參閱教學課程:建立和設定 Microsoft Entra Domain Services 受管網域

注意

當您啟用 Entra DS 時,請確定已針對您要連接 SFTP Transfer 伺服器的資源群組和 Entra 網域進行設定。

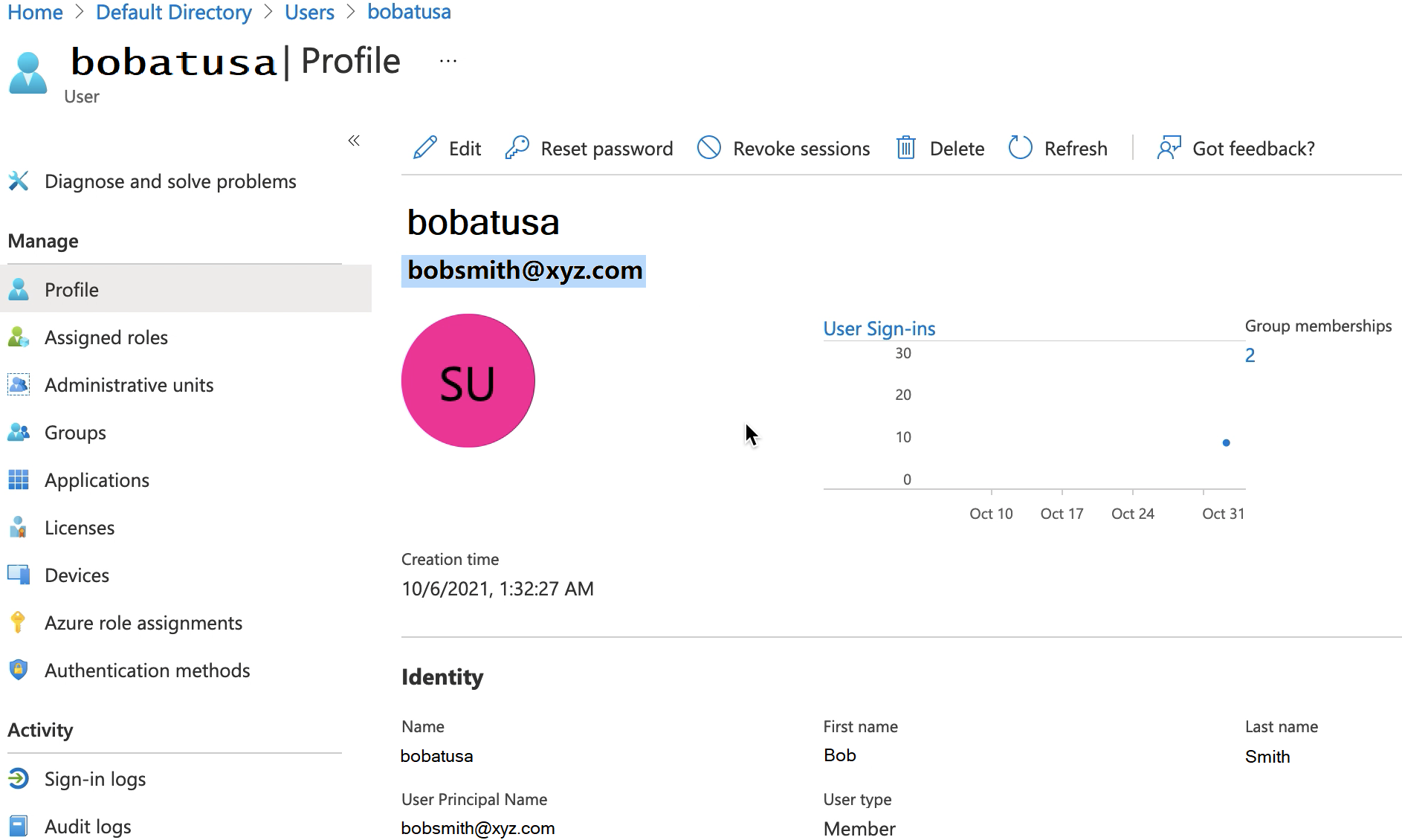

步驟 2:建立服務帳戶

Entra 必須有一個服務帳戶,屬於 Entra DS 中的管理員群組。此帳戶會與 AWS Active Directory 連接器搭配使用。請確定此帳戶與 Entra DS 同步。

提示

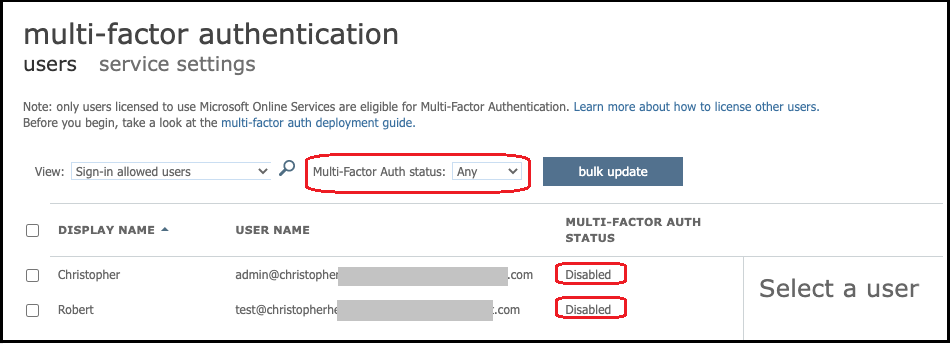

使用 SFTP 通訊協定的 Transfer Family 伺服器不支援 Entra ID 的多重驗證。Transfer Family 伺服器無法在使用者向 SFTP 進行身分驗證後提供 MFA 字符。嘗試連線之前,請務必停用 MFA。

步驟 3:使用 AD Connector 設定 AWS 目錄

設定 Entra DS 並在 AWS VPC 和 Entra Virtual 網路之間建立具有 IPSEC VPN 通道的服務帳戶之後,您可以從任何 AWS EC2 執行個體 ping Entra DS DNS IP 地址來測試連線。

驗證連線是否作用中後,您可以在下面繼續。

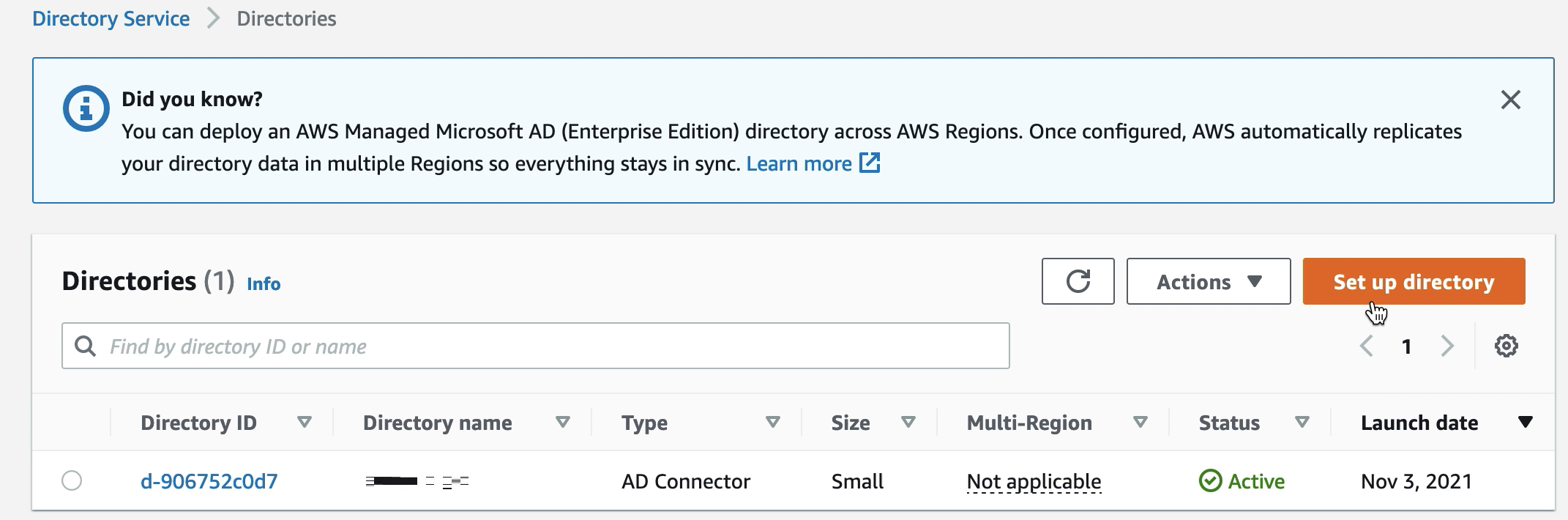

使用 AD Connector 設定您的 AWS 目錄

-

開啟 Directory Service

主控台,然後選取目錄。 -

選取設定目錄。

-

針對目錄類型,選擇 AD Connector。

-

選取目錄大小,選取下一步,然後選取您的 VPC 和子網路。

-

選取下一步,然後填入欄位,如下所示:

-

目錄 DNS 名稱:輸入您用於 Entra DS 的網域名稱。

-

DNS IP 地址:輸入您的 Entra DS IP 地址。

-

伺服器帳戶使用者名稱和密碼:輸入您在步驟 2:建立服務帳戶中所建立服務帳戶的詳細資訊。

-

-

完成畫面以建立目錄服務。

現在目錄狀態應為作用中,且已準備好與 SFTP Transfer 伺服器搭配使用。

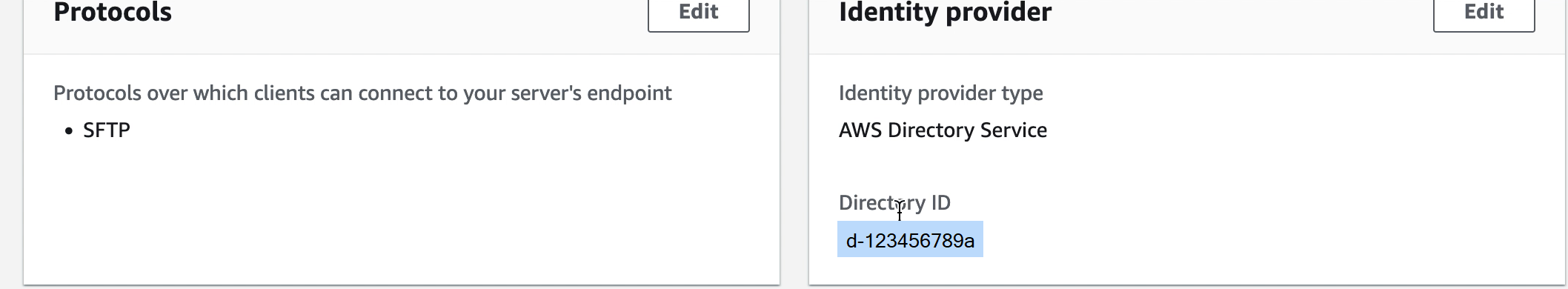

步驟 4:設定 AWS Transfer Family 伺服器

使用 SFTP 通訊協定和 AWS Directory Service 的身分提供者類型來建立 Transfer Family 伺服器。從目錄下拉式清單中,選取您在步驟 3:使用 AD Connector 設定 AWS 目錄中新增的目錄。

注意

如果您在 Transfer Family 伺服器中使用 Microsoft AD 目錄,則無法刪除 AWS Directory Service 中的 Microsoft AD 目錄。您必須先刪除伺服器,然後才能刪除目錄。

步驟 5:授予群組存取權

建立伺服器之後,您必須選擇目錄中的哪些群組應該有權使用 ,透過已啟用的通訊協定上傳和下載檔案 AWS Transfer Family。您可以透過建立 存取來執行此操作。

注意

使用者必須直接屬於您要授予存取權的群組。例如,假設 Bob 是使用者並屬於 groupA,且 groupA 本身包含在 groupB 中。

-

如果您授予對 groupA 的存取權,則會授予 Bob 存取權。

-

如果您將存取權授予 groupB (而不是 groupA),Bob 就無法存取。

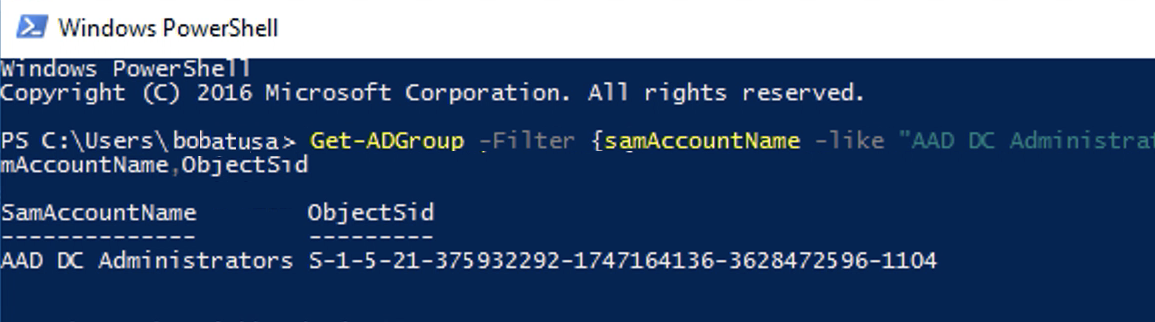

若要授予存取權,您需要擷取群組的 SID。

使用下列 Windows PowerShell 命令擷取群組的 SID,以群組名稱取代 YourGroupName。

Get-ADGroup -Filter {samAccountName -like "YourGroupName*"} -Properties * | Select SamAccountName,ObjectSid

授予 群組的存取權

-

開啟 https://console.aws.amazon.com/transfer/

。 -

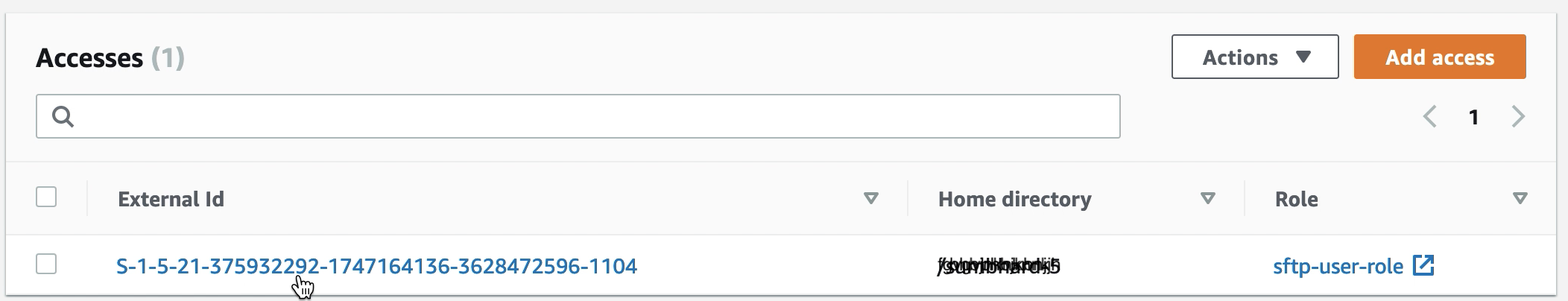

導覽至您的伺服器詳細資訊頁面,然後在存取區段中,選擇新增存取。

-

輸入您從先前程序的輸出收到的 SID。

-

針對存取,選擇群組 AWS Identity and Access Management 的角色。

-

在政策區段中,選擇政策。預設值為 None (無)。

-

針對主目錄,選擇對應至群組主目錄的 Amazon S3 儲存貯體。

-

選擇新增以建立關聯。

來自 Transfer 伺服器的詳細資訊看起來應該類似以下內容:

步驟 6:測試使用者

您可以測試 (測試使用者) 使用者是否可以存取您伺服器的 AWS Managed Microsoft AD 目錄。使用者必須只位於端點組態頁面的存取區段中列出的一個群組 (外部 ID)。如果使用者不在群組中,或位於多個單一群組中,則不會授予該使用者存取權。