本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

安全

當您在 AWS 基礎設施上建置系統時,安全責任將由您與 AWS 共同承擔。此共同責任模型

AWS KMS

解決方案會建立 AWS 受管客戶受管金鑰,用於設定 SNS 主題和 DynamoDB 資料表的伺服器端加密。

Amazon IAM

解決方案的 Lambda 函數需要存取中樞帳戶資源和取得/輸出 Systems Manager 參數、存取 CloudWatch 日誌群組、AWS KMS 金鑰加密/解密,以及將訊息發佈至 SNS 的許可。此外,執行個體排程器也會在所有受管帳戶中建立排程角色,提供啟動/停止 EC2、RDS、Autoscaling Resurces、資料庫執行個體、修改執行個體屬性,以及更新這些資源標籤的存取權。解決方案會將所有必要的許可提供給在解決方案範本中建立的 Lambda 服務角色。

部署時,Instance Scheduler 會為其每個 Lambda 函數以及排程器角色部署範圍縮小的 IAM 角色,這些角色只能由部署中樞範本中的特定排程 Lambdas 擔任。這些排程角色的名稱會遵循模式 {namespace}-Scheduler-Role、 和 {namespace}-ASG-Scheduling-Role。

如需提供給每個服務角色之許可的詳細資訊,請參閱 CloudFormation 範本。

加密的 EC2 EBS 磁碟區

排程連接至 AWS KMS 加密之 EBS 磁碟區的 EC2 執行個體時,您必須授予執行個體排程器使用相關聯 AWS KMS 金鑰的許可 (許可)。這可讓 Amazon EC2 在啟動函數期間解密連接的 EBS 磁碟區。此許可必須使用 金鑰授予與 EC2 執行個體 (EC2) 相同帳戶中的排程角色。

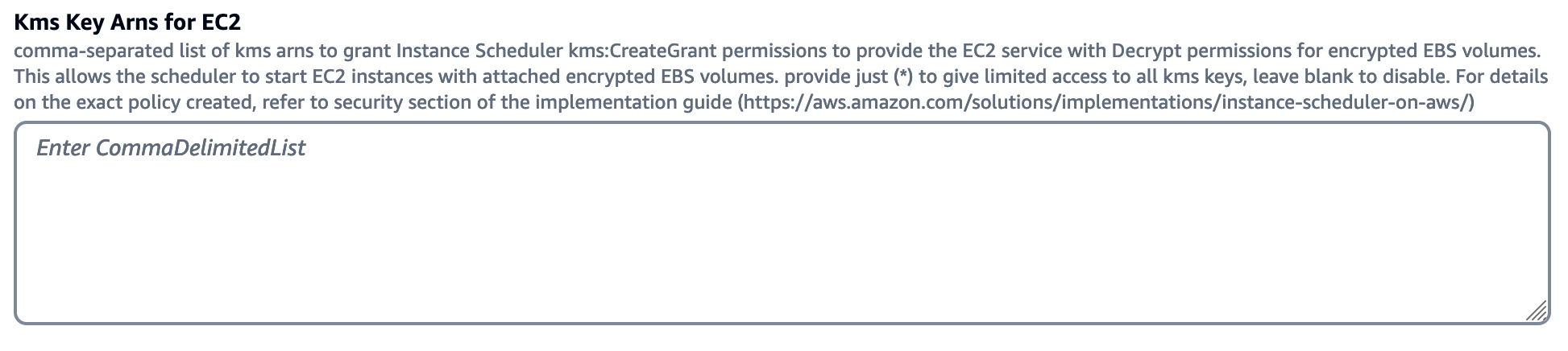

若要授予將 AWS KMS 金鑰與執行個體排程器搭配使用的許可,請使用 key(s) 將 AWS KMS 金鑰的 ARN 新增至與 EC2 執行個體相同的帳戶中的執行個體排程器堆疊 (中樞或輪輻):

EC2 的 KMS 金鑰 Arns

這會自動產生下列政策,並將其新增至該帳戶的排程角色:

{ "Version": "2012-10-17", "Statement": [ { "Condition": { "StringLike": { "kms:ViaService": "ec2.*.amazonaws.com" }, "Null": { "kms:EncryptionContextKeys": "false", "kms:GrantOperations": "false" }, "ForAllValues:StringEquals": { "kms:EncryptionContextKeys": [ "aws:ebs:id" ], "kms:GrantOperations": [ "Decrypt" ] }, "Bool": { "kms:GrantIsForAWSResource": "true" } }, "Action": "kms:CreateGrant", "Resource": [ "Your-KMS-ARNs-Here" ], "Effect": "Allow" } ] }

EC2 License Manager

排程在 AWS License Manager 中管理的 EC2 執行個體時,您必須授予執行個體排程器使用相關聯授權組態的許可。這可讓解決方案正確啟動和停止執行個體,同時維持授權合規。此許可必須使用 License Manager 授予與 EC2 執行個體 (EC2 執行個體) 相同帳戶中的排程角色。

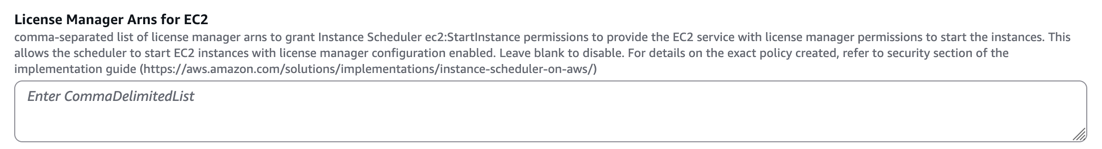

若要授予使用 AWS License Manager 搭配執行個體排程器的許可,請使用 License Manager 將 License Manager 組態 ARNs 新增至與 EC2 執行個體 (多個) 相同帳戶中的執行個體排程器堆疊 (中樞或輪輻):

EC2 的 License Manager 組態 ARNs

這會自動產生下列政策,並將其新增至該帳戶的排程角色:

{ "Version": "2012-10-17", "Statement": [ { "Action": "ec2:StartInstances", "Resource": [ "Your-License-Manager-ARNs-Here" ], "Effect": "Allow" } ] }

如需 License Manager 許可的詳細資訊,請參閱《AWS License Manager 使用者指南》中的 AWS License Manager 的 Identity and Access Management。